2023 年の DDoS のトレンドの振り返りと 2024 年の実用的な戦略

2024 年 1 月 9 日発行。2025 年 7 月更新。

目次

エグゼクティブサマリー

2023 年は分散サービス妨害(DDoS)攻撃のトレンドの節目となる年でした。サイバー犯罪者グループ、地政学的動機に基づくハクティビスト、および攻撃者は、DDoS 攻撃の実行にかかるコストが比較的安価であること、日常的なデジタルデバイスや IoT(Internet of Things)デバイスで構築された大規模なボットネット、プロトコルレベルのゼロデイ脆弱性を利用し、企業、行政機関、そしてとりわけ看過できないことに、重要だが脆弱な公共インフラ(病院など)に対してかつてないほどの攻撃を実行しました。

ほとんどの場合、その目的は損害、生産性の低下、財務上の損失を引き起こし、世間の関心を引くことだと思われます。そのため脅威アクターは、IT セキュリティが不十分であることがわかっている被害者を幅広く選択しています。DDoS 攻撃は脅威アクターが意図的にターゲットを選択する標的型攻撃であることを覚えておくことが重要です。

2023 年には DDoS 攻撃の頻度が高まり、長時間化、複雑化(複数のベクトルを使用)し、水平ターゲット(同一の攻撃イベントで複数の IP 宛先を攻撃すること)に重点が置かれるようになりました。最も標的となっている業界は、銀行および金融サービス業界です。これらの業界に対する攻撃は多くの場合、評判を低下させたり、セキュリティ専門家の注意をそらして二次的なランサムウェア攻撃を実行したりすることを目的としています。欧州・中東・アフリカ(EMEA)地域とアジア太平洋(APAC)地域における DDoS 攻撃の数と規模は、もはや北米の DDoS 攻撃に匹敵しています。

このような厳しい脅威情勢にあるため、Akamai はプロアクティブに Prolexic DDoS 防御プラットフォームをアップグレードして新しいソフトウェア定義アーキテクチャを取り入れ、数か所のクラウド・スクラビング・センターを新設して大規模な専用防御キャパシティを構築し、お客様が必要とするときに場所や方法を問わず包括的で柔軟性と信頼性に優れた DDoS 防御を提供する複数の新機能を追加しました。

記録破りの 1 年

DDoS 攻撃は継続的に大規模化、高度化していますが、2023 年には予想外のペースでこのトレンドが加速しました。セキュリティベンダーやその Web サイトでさえ攻撃を受けており、Akamai は効果的に攻撃を緩和することができましたが、そうではないベンダーもいました。2023 年 2 月、Akamai は Prolexic のお客様に対して実行された最大規模の DDoS 攻撃から APAC 地域のお客様を保護することに成功しました。この攻撃はピーク時に最大 900.1 ギガビット/秒(Gbps)および 1 億 5,820 万パケット/秒(158.2 Mpps)を記録しました。同年 9 月、Akamai は再び、米国で最大かつ最も影響力のある金融機関の 1 つを標的とした最大規模の DDoS 攻撃を検知し、阻止しました。サイバー犯罪者は ACK、PUSH、RESET、および SYN フラッド攻撃ベクトルを組み合わせて使用し、ピーク時には 633.7 Gbps と 55.1 Mpps を記録しました。

2023 年に発生したこのような記録的な攻撃は、落ち着いたサイバー犯罪情勢における例外なのでしょうか?決してそうではありません!このような攻撃は、2022 年に始まった「衝撃と畏怖」を与える DDoS 攻撃のトレンドとほぼ合致しています。昨年、Akamai はピーク時に 704.8 Mpps に達する記録的な DDoS 攻撃から、ヨーロッパのお客様を何度も保護することに成功しました。実際、Akamai が緩和した大規模な DDoS 攻撃の上位 10 件のうち 8 件は、過去 18 か月以内に発生しています。

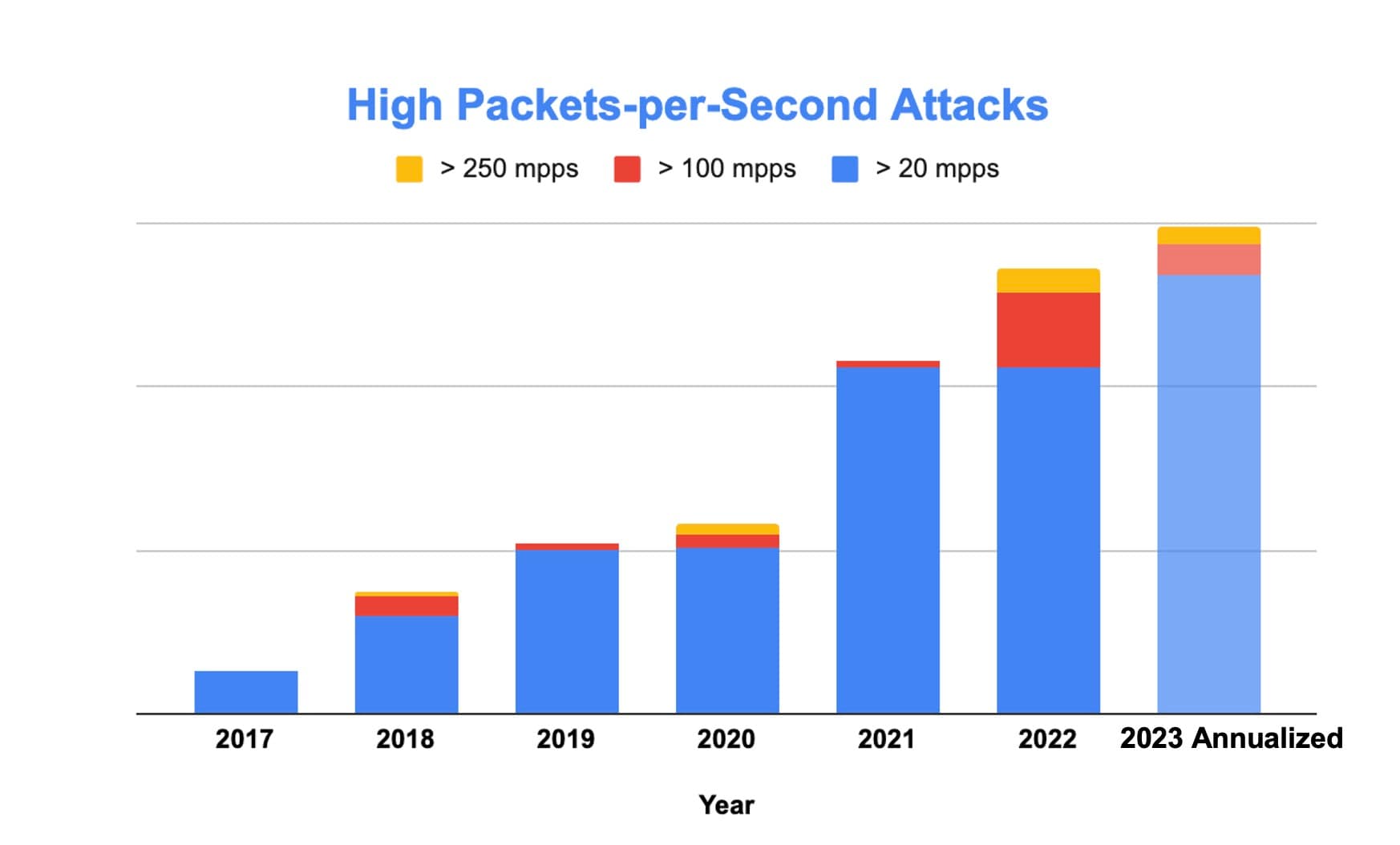

これらの攻撃は複雑さ、巧妙さ、規模の面で注目されましたが、今年はさらに地政学的なハクティビズムやその他の悪い動機によって駆り立てられた高パケット/秒のレイヤー 3 DDoS 攻撃とレイヤー 4 DDoS 攻撃も数件発生しました。実際、Akamai が観測したそのような攻撃の件数は 2023 年が最も多く、2021 年から約 50% 増加しています(図 1)。

図 1:高パケット/秒のレイヤー 3 DDoS 攻撃とレイヤー 4 DDoS 攻撃の総数が 2021 年から 2023 年の間に約 50% 増加しました。出典:Akamai Prolexic DDoS 脅威インテリジェンス

図 1:高パケット/秒のレイヤー 3 DDoS 攻撃とレイヤー 4 DDoS 攻撃の総数が 2021 年から 2023 年の間に約 50% 増加しました。出典:Akamai Prolexic DDoS 脅威インテリジェンス

古いプロトコル、新たなゼロデイ脆弱性、大量の DDoS

2023 年 9 月と 10 月に、Akamai は主要な業界関係者やパートナーと協力し、HTTP/2 Rapid Reset ゼロデイ脆弱性(CVE-2023-44487)への対策を考案しました。この脆弱性は、サイバー犯罪者が大規模なレイヤー 7 DDoS 攻撃を実行するために悪用していたものです。多重化を使用して 1 つの TCP 接続で最大 100 のアクティブストリームを処理する HTTP/2 の機能は、攻撃者がストリーム要求のシーケンスを開始した直後にそのストリームのリセットを実行すると、非常に強力な脆弱性となりました。

これにより Web アプリケーションサーバーで要求ロジックがトリガーされますが、ストリームが即座にキャンセルされるため、ターゲットはすでに開始されたすべてのストリームを処理し続け、最終的には 1 秒ごとに数億件の要求が Web サーバーに送信され、サーバーが完全に過負荷状態になりました。

Akamai Cloud と Akamai の DDoS 防御ソリューションを使用しているお客様は、この新たな DDoS 攻撃から Web サーバーを保護するために追加の対策を講じる必要はありませんでした。Akamai の基本的なセキュリティ機能(レイヤー 7 HTTP レート制御、キャッシング、Web アプリケーション・ファイアウォール・ルール、IP ブロッキング、および/または Akamai App & API Protector によるジオブロッキングなど)が、HTTP/2 Rapid Reset 攻撃からお客様を効果的に保護しました。

DNS インフラへの攻撃による企業のオフライン化

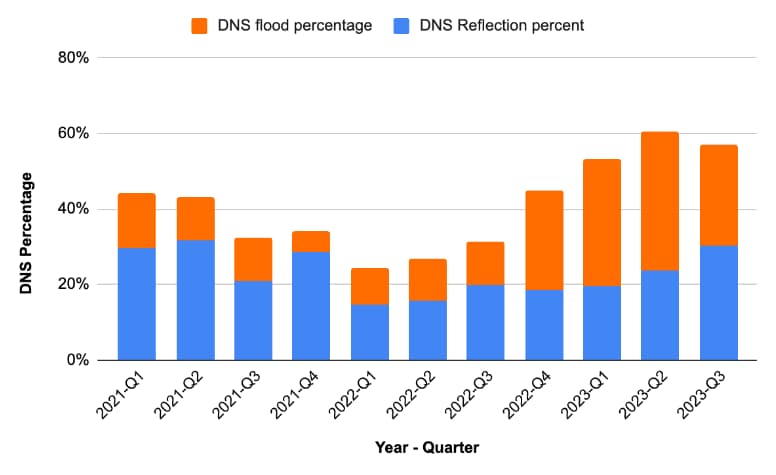

Akamai は毎日 11 兆件を超える DNS リクエストを観測しており、この視点から、攻撃者が企業や機関の DNS インフラをダウンさせるために使用する戦術、手法、手順(TTP)に関する深い知見を得ることができます。2022 年上半期に少し減少した後、DNS 攻撃は再び大幅に増加しました。2023 年に Akamai が緩和した DDoS 攻撃の約 60% に DNS コンポーネントがありました(図 2)。

図 2:2023 年に発生した DDoS 攻撃の約 60% に DNS コンポーネントがあり、2022 年の第 1 四半期から約 200% 増加しています。出典:Akamai Prolexic DDoS 脅威インテリジェンス

図 2:2023 年に発生した DDoS 攻撃の約 60% に DNS コンポーネントがあり、2022 年の第 1 四半期から約 200% 増加しています。出典:Akamai Prolexic DDoS 脅威インテリジェンス

2023 年 3 月に公開された Akamai の「インターネットの現状(SOTI)」レポートによると、最大 16% の組織がネットワーク上でコマンド & コントロール(C2)トラフィックを検出しました。これは、進行中の攻撃や、ランサムウェア攻撃につながる可能性のある侵害を示しています。DNS アタックサーフェスがあらゆるところに広がっていることは、攻撃者が Web サイトや IoT 対応デバイスからホームネットワークまでのあらゆるものを標的にしたという事実から明らかです。

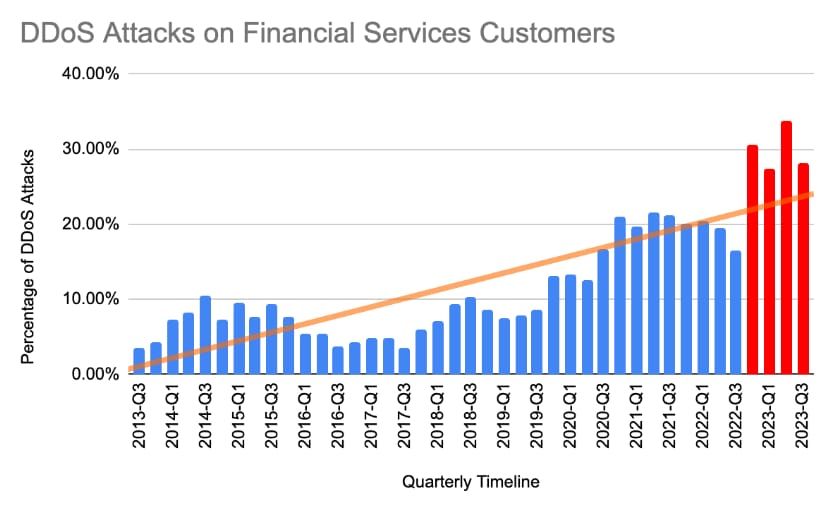

銀行や金融機関への攻撃

銀行および金融サービス業界は、2023 年に最も多くの DDoS 攻撃が発生した業界です。これは決して名誉なことではありません!2021 年以降、金融機関はますます標的にされています(図 3)。過去数年間の DDoS 攻撃の約 10% が金融サービス機関を標的にしていました。この割合は 2021 年と 2022 年に約 20% に増加し、2023 年には約 35% に達しました。

図 3:銀行および金融サービス業界の企業は、2023 年に最も多くの DDoS 攻撃を受けました。すべての DDoS 攻撃のうち約 35% が金融セクターを標的としていました。出典:Akamai Prolexic DDoS 脅威インテリジェンス

図 3:銀行および金融サービス業界の企業は、2023 年に最も多くの DDoS 攻撃を受けました。すべての DDoS 攻撃のうち約 35% が金融セクターを標的としていました。出典:Akamai Prolexic DDoS 脅威インテリジェンス

DDoS 攻撃が金融サービス業界で部分的に増加している理由は、仮想マシンボットネットの力が大幅に増大し、ウクライナやイスラエルでの戦争によって地政学的なハクティビズムが活発化したことが原因とも考えられます。

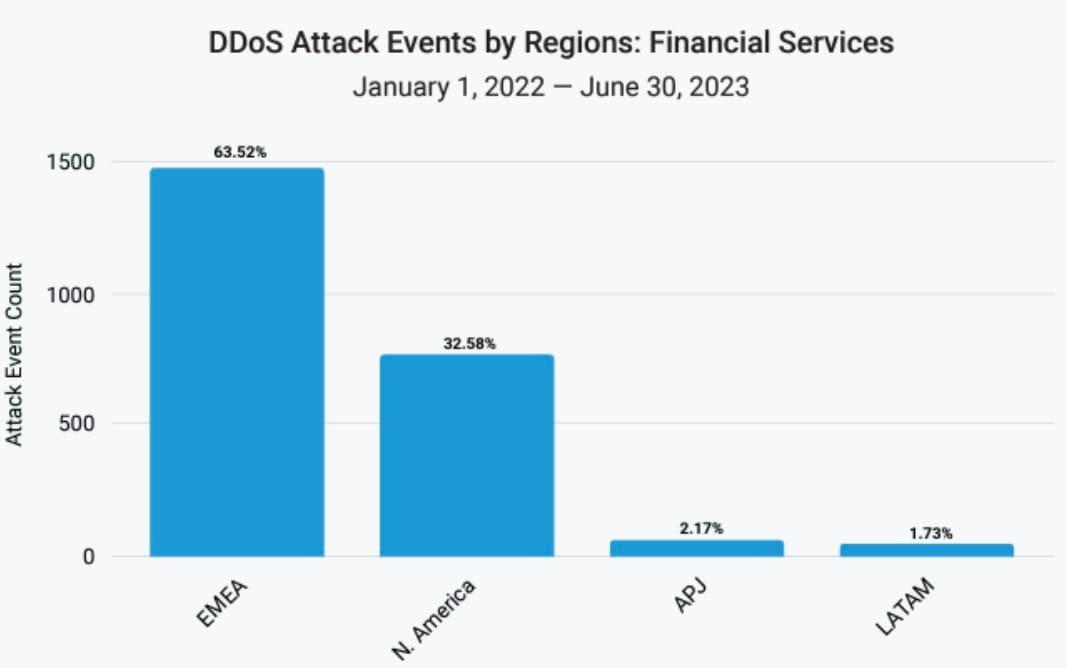

実際、親ロシアのハクティビズムグループは、2023 年 6 月初めに、欧州と米国の金融組織を標的とした大規模な組織的 DDoS 攻撃を仕掛けると表明しました。これらの攻撃グループには、Killnet、REvil、Anonymous Sudan が含まれます。この親ロシアのハクティビズムは、金融サービス業界における DDoS 攻撃の地域シフトを象徴していると言えるでしょう。EMEA での発生件数は北米のほぼ 2 倍に達しています(図 4)。

図 4:EMEA の金融サービス業界のレイヤー 3 およびレイヤー 4 DDoS 攻撃数は、北米のほぼ 2 倍に達しています。出典:https://www.akamai.com/ja/lp/soti/high-stakes-of-innovation(英語版のみ)

図 4:EMEA の金融サービス業界のレイヤー 3 およびレイヤー 4 DDoS 攻撃数は、北米のほぼ 2 倍に達しています。出典:https://www.akamai.com/ja/lp/soti/high-stakes-of-innovation(英語版のみ)

また、金融アプリケーションに関しては、レイヤー 7 DDoS 攻撃が引き続き問題になります。脅威アクターは、より強力な防御をかいくぐるために、攻撃の作戦、ネットワーク、TTP を強化する取り組みを絶えず行っています。多くの大規模な DDoS 攻撃によく見られる特徴には、次のようなものがあります。

標的とする IP/サブネットおよび国の高度な分散

感染した/リースされたクラウド・サービス・プロバイダー、Tor 出口ノード、匿名/オープン・プロキシ・ノードなど、豊富な攻撃ソース

HTTP および DNS クエリーフラッド

ホームページ、ランダム URL、検索入力、ログインエンドポイントなどのキャッシュできない URL を狙う攻撃

家庭用 ISP、モバイル・キャリア・ネットワーク、または大学ネットワークの背後にボットネットを作成する高度な攻撃者による IP スプーフィング

防御者の応答に基づいたダイナミックな適応型の攻撃

2023 年の DDoS 攻撃のその他の特色:長時間、高頻度、高度など

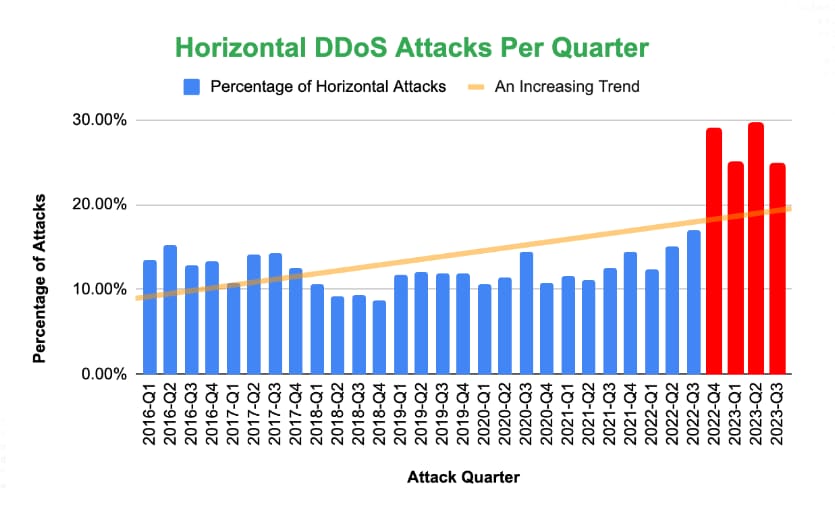

2023 年に増加したのは DDoS 攻撃の数だけではありません。過去数年間と比較して、攻撃の種類の多様性も際立っていました。水平型の DDoS 攻撃は、「絨毯爆撃 DDoS 攻撃」と呼ばれることもあり、2022 年の第 4 四半期以降に著しく増加しています。2022 年第 3 四半期まで、Akamai が観測した DDoS 攻撃のうち 20% 未満が水平型攻撃に分類されていました(図 5)。2022 年第 4 四半期から 2023 年第 3 四半期までの 12 か月間には、DDoS 攻撃の約 30% が水平型攻撃とマルチデスティネーション攻撃であり、50% 近く増加したことが一貫して確認されました。

図 5:2023 年に発生した DDoS 攻撃の約 30% は水平型(絨毯爆撃型)DDoS 攻撃でした。これは前年比 50% 増です。出典:Akamai Prolexic DDoS 脅威インテリジェンス

図 5:2023 年に発生した DDoS 攻撃の約 30% は水平型(絨毯爆撃型)DDoS 攻撃でした。これは前年比 50% 増です。出典:Akamai Prolexic DDoS 脅威インテリジェンス

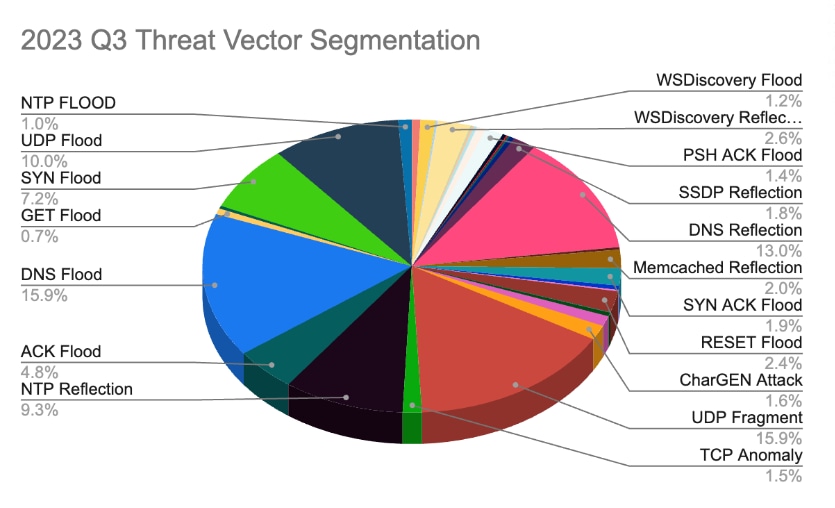

2023 年の DDoS 攻撃に関するもう 1 つの顕著なトレンドは、サイバー犯罪者が企業や機関を標的とする際に使用するベクトルの数が増加し続けていることです。2023 年に Akamai が阻止した大規模かつ極めて高度な DDoS 攻撃の一部には、14 を超える異なるベクトルが混在していました。これは明らかに、リソースを枯渇させ、標的企業のネットワークセキュリティチームを凌駕することを目的としています。多くの場合、そのような複雑なマルチベクトル DDoS 攻撃は三重脅迫型攻撃を隠す煙幕の役割も担っています。

幸い、Akamai のお客様のプロアクティブな防御ポスチャ、包括的な DDoS 防御ソリューション、および高度なトレーニングを受けたセキュリティエキスパートからなるグローバルな Security Operations Command Center(SOCC)が組み合わさることで、そのような攻撃が企業に影響を及ぼすことを阻止できました。図 6 は、2023 年第 3 四半期にサイバー犯罪者が DDoS 攻撃に使用したさまざまなベクトルを示しています。

図 6:2023 年の第 3 四半期にサイバー犯罪者が DDoS 攻撃を実行するために使用したさまざまなベクトルの内訳。出典:Akamai Prolexic DDoS 脅威インテリジェンス

図 6:2023 年の第 3 四半期にサイバー犯罪者が DDoS 攻撃を実行するために使用したさまざまなベクトルの内訳。出典:Akamai Prolexic DDoS 脅威インテリジェンス

サイバー犯罪者は、「脆弱なターゲット」と思われるものを攻めるために組織的に行動していました。攻撃の偵察フェーズまたはマッピングフェーズで、脅威アクターはどの実稼働サービスに保護が適用されているかを把握し、それに応じて計画を立てます。2023 年には、中小企業、行政機関、重要な公共インフラ(学校、病院、空港、その他の交通機関や物流センターなど)が何度も DDoS 攻撃を受けました。2022 年には親ロシアのハクティビストグループである Killnet が米国のいくつかの主要空港を攻撃し、2023 年には別のロシア人ハッキンググループである NoName057(16) がカナダの複数の空港、行政機関、金融機関を攻撃しました。

同様に、2023 年 4 月には悪名高いハクティビストグループである Anonymous Sudan がインドの 6 つの主要空港と複数のヘルスケア機関を攻撃しました。これはもちろん、そのような DDoS 攻撃の一部にすぎません。サイバー犯罪者は、比較的安価で効果的な攻撃形式として DDoS を活用し続け、不安を抱いているセキュリティチームを悩ませ、政府や企業の評判を低下させました。

最後に、2023 年には年間を通して DDoS 攻撃キャンペーンの長時間化が見られました。平均して、多くの攻撃が 20 分以上継続され、1 時間以上続いた攻撃の数は 2021 年から 2023 年の間に 50% 増加しました。これまでは短時間(多くの場合 2 分未満)で非常に鋭い攻撃が行われるという傾向がありましたが、それが見事に逆転しました。

短時間の爆発的な攻撃は、組織がプロアクティブな防御を導入しておらず、対応者が迅速に対応できない場合に非常に効果的です。長時間にわたる攻撃は、生産性を損なわせるだけでなく、他の脅威が検知され対応が必要になった場合に継続性を維持する運営能力に負担をかけます。

世界クラスの DDoS 防御プラットフォームでお客様を保護

急速に進化し、ますます困難になっているこの DDoS 脅威の情勢において、Akamai は、お客様がすべてのレイヤー、ポート、プロトコルにわたってデジタルインフラを保護するための最も包括的で柔軟性と信頼性に優れた DDoS 防御ソリューションを提供しています。

新しいアーキテクチャ、新しいスクラビングセンター、グローバルなメリット

過去 15 か月間に Akamai Prolexic プラットフォームの重要なマイルストーン、追加、アップグレードがいくつかあり、世界中のすべての主要セグメント、業界、地域のお客様に保護と価値を提供してきました。この一連の変革は、Prolexic の完全なソフトウェア定義アーキテクチャの立ち上げから始まりました。これは、エッジコンピューティング、5G、ネットワーク仮想化に関連するネットワークトレンドの変化に対応するものです。

仮想化されたソフトウェア環境への移行により、Prolexic は専用ハードウェアへの依存を完全に排除しました。この全体的な展開の標準化により、Akamai は進化するお客様のニーズにより迅速に対応できるようになり、モジュラー展開を促進してキャパシティを拡張しました。また、低レイテンシーリンクで地域カバレッジを強化し、プラットフォームの冗長性を改善しました。さらに、この新しいアーキテクチャは Prolexic の高度なふるまい学習機能を高速化して、攻撃シグネチャーから学習し、新たな脅威ベクトルに適応し、DDoS の回復力の高いポスチャをプロアクティブに構築します。

新しい Prolexic アーキテクチャにより、世界中の Prolexic クラウド・スクラビング・センターの総数が迅速かつ大幅に増加しました。現在、Prolexic は世界 32 都市に複数のスクラビングセンターを配置しており、計 20 Tbps を超える専用防御キャパシティを備えています。ここで注目すべきキーワードは、「専用」です。コンテンツ・デリバリー・ネットワークのキャパシティをピギーバックするソリューションとは異なり、サイバー犯罪者が打破しなければならない単一の防御ポイントを提供します。

Akamai Cloud と統合された専用プラットフォームですが、企業顧客が必要とするレベルの専用 DDoS セキュリティも提供します。Prolexic の防御キャパシティをわかりやすく説明すると、最大規模の既知のレイヤー 3 DDoS 攻撃やレイヤー 4 DDoS 攻撃であっても、Prolexic のお客様が利用できるキャパシティの 10% にも及びません。

2023 年に Akamai Prolexic は次の場所にクラウド・スクラビング・センターを新設しました。

- オークランド(ニュージーランド)

- ドバイ(アラブ首長国連邦)

- ジェッダ(サウジアラビア)

- マドリード(スペイン)

- メキシコシティ(メキシコ)

- ミラノ(イタリア)

- モントリオール、トロント(カナダ)

- ムンバイ、チェンナイ(インド)

- リオデジャネイロ(ブラジル)

- チューリッヒ(スイス)

Prolexic スクラビングセンターは、地理的に分散され、ローカルに配置されているため、お客様に次のようなさまざまなメリットをもたらします。

- レイテンシーの最小化とネットワークパフォーマンスの最大化

- ネットワークトラフィックのリダイレクトに関連する運用コストの最適化

- 地域固有の DDoS 攻撃パターンの可視性と制御の強化

オンプレミスでも、クラウドでも、ハイブリッドでも、お客様の必要に応じていつでもどこでも完全な DDoS 防御を提供

Akamai は 9 月に、オンプレミス DDoS ソリューションの有数のスペシャリストである Corero と戦略的パートナーシップを締結し、Prolexic プラットフォームを Prolexic On-Prem(powered by Corero)と Prolexic Hybrid によって拡張しました。

Prolexic On-Prem は、物理的または論理的な、インラインのデータパス DDoS 防御を Always-on で提供します。エッジルーターとネイティブに統合されており、トラフィックバックホールを必要とせずに顧客のネットワークのエッジで 98% 以上の攻撃を自動的に阻止します。これは、大部分の小規模で高速な攻撃や、超低レイテンシーの DDoS 防御を必要とする企業に最適です。

Prolexic Hybrid は、Prolexic On-Prem のパワー、自動化、パフォーマンスを、業界屈指の Prolexic Cloud のスケールとキャパシティにオンデマンドで統合し、最大規模の DDoS 攻撃から顧客のオリジンを守ります。

Prolexic を拡張して DDoS を克服

2023 年 4 月、Akamai は、Prolexic Network Cloud Firewall の提供を開始することを発表しました。この完全セルフサービスかつユーザー設定可能な機能を利用することにより、お客様は独自のアクセス・コントロール・リスト(ACL)とネットワークのエッジで適用するルールを簡単に定義、展開、管理できるようになります。これは、他のすべてのファイアウォールの前に配置されるファイアウォールです。

Network Cloud Firewall を使用すれば、お客様は迅速に、集中的に、グローバルに、ネットワークやネットワーク内の特定のターゲットにヒットさせたくないトラフィックをブロックできます。また、Network Cloud Firewall は、Akamai の脅威インテリジェンスデータに基づいた最適なプロアクティブな防御ポスチャを実現するための ACL を推奨し、既存のルールの実用的な分析を提供します。Network Cloud Firewall は、次世代の「サービスとしてのファイアウォール(FWaaS)」として、お客様が次のことを行えるよう支援します。

- プロアクティブな防御を定義し、悪性のトラフィックを即座にブロックする。

- ルールをエッジに移動することで、ローカルインフラを軽減する。

- 新しいユーザーインターフェースでネットワークの変更に迅速に適応する。

2024 年にプロアクティブで効果的な DDoS 防御を実現するための 3 つの実用的な戦略

2023 年は企業、行政機関、重要な公共インフラが高度なサイバー攻撃の標的にされた年だとすれば、おそらく 2024 年はサイバー犯罪者がさらに高い目標を設定すると考えて間違いないでしょう。感染してボットネットに変換される可能性のあるデジタルデバイスの急増、EMEA および APAC 地域におけるデジタルインフラの急速な導入、欧州および中東における継続的な地政学的緊張により、意欲的なサイバー犯罪者につけこまれる混沌とした環境が今後も助長されることとなります。

このような状況において、Akamai は次の 3 つの実用的な戦略を推奨します。

- DDoS 防御ポスチャをプロアクティブに整える

- DNS インフラを保護する

- 「十分」なソリューションに依存しない

1.DDoS 防御ポスチャをプロアクティブに整える

特に DDoS as a Service の普及に伴って DDoS 攻撃を実行するコストが比較的低くなっているため、DDoS 攻撃は攻撃者が使用する強力なサイバー犯罪兵器となっています。DDoS 攻撃を阻止することはできませんが、次の手順を採用することでデジタル資産をこのような攻撃から保護できることは間違いありません。

すべての重要なサブネットと IP スペースを調べて、それらに緩和制御が適用されていることを確認します。

DDoS セキュリティ制御を防御の第一層である「Always-on」の防御ポスチャに組み入れることで、緊急インテグレーションを回避し、インシデント対応者の負担を軽減します。

プロアクティブに緊急対応チームを指定し、ランブックとインシデント対応計画が最新の状態になっていることを確認します。攻撃を受けているときに隙を見せてはなりません!

オンプレミス DDoS 防御をハイブリッド防御プラットフォームでバックアップし、オンプレミス機器を過負荷状態にする攻撃から保護します。

ネットワーク・クラウド・ファイアウォールを介してプロアクティブなセキュリティ制御を設定することで、基本的な DDoS 防御の枠を超えてセキュリティポスチャを拡張します。

最後に、厳しくテストされたグローバルな SOCC チームの専門知識と経験を活用して、重要な社内リソースからのプレッシャーを軽減します。SOCC サービスは、堅牢な DDoS プラットフォームの自動化と機能を補完します。

2.DNS インフラを保護する

DNS インフラは、DDoS 攻撃の主要なターゲットとして再浮上しています。DNS がダウンすると、オンラインプレゼンスも損なわれます。攻撃の目的は必ずしも DNS ネームサーバーをダウンさせることではありません。そうではなく、リソースを枯渇させ、正当な要求に害が生じるようにグローバルサーバーの負荷分散パフォーマンスを低下させることを目的とする場合があります。

一部のゾーンをクラウドで管理し、他のゾーンをオンプレミスで管理するセットアップである場合、DNS インフラのセキュリティとパフォーマンスの保護が困難になることがあります。そのような場合、従来の DNS ファイアウォールによる保護では不十分であることが多いです。最適なソリューションは、次のことを可能にするハイブリッドプラットフォームです。

オンプレミスとクラウドの両方の DNS ゾーンを、DNS 水責め攻撃や DNS フラッドなどのあらゆる種類の攻撃から保護する

ポリシーと IP 許可リストを直感的かつ簡単に管理し、実用的な分析をリアルタイムで提供して、プロアクティブなセキュリティポスチャを導入できるようにする

高度に分散されたポイント・オブ・プレゼンス・インフラを使用して、最も近い場所からユーザーに応答することで、DNS のパフォーマンスを向上させる

3.「十分」なソリューションに依存しない

おそらく最も重要なのは、既存の DDoS および DNS セキュリティポスチャが「十分」であると決め付けたり、自社は誰にも標的にされていないと決め付けたりしないことです。2023 年は、この領域において疑いを持たず十分に準備していなかった被害者にとって大変な 1 年となりました。そのような被害者の多くは、DDoS の脅威がどのように進化してきたかを過小評価し、既存のセキュリティで何を管理できるかを過大評価していました。

「フリーミアム」ソリューションは、無料または比較的安価なソリューションを提供するエントリーレベルのサービスが魅力的に見えますが、効果的なレベルのサービスは巧妙に有償化されているため、実際のコストに注意しなければなりません。必要に応じてより高いレベルの保護を適用できると考えたくなるかもしれませんが、攻撃を受けている時には注文処理フォームに署名することなど思いも寄りません。

最後に、技術的なソリューションの視点からも、ベストプラクティスの視点からも、防御のストレステストを行うことを忘れてはなりません。これにはインシデントのランブック、プロセス、文書などが含まれ、不十分な準備と世界レベルのサイバーセキュリティを分ける要因となる可能性があります。

2023 年に企業や機関が DDoS について 1 つの教訓を得たとすれば、それは前年の防御体制は今年の攻撃に対処するためには不十分だったということです。