Ein Rückblick auf DDoS-Trends im Jahr 2023 und umsetzbare Strategien für 2024

Ursprünglich veröffentlicht am 9. Januar 2024; aktualisiert im July 2025.

Inhalt

Zusammenfassung

Das Jahr 2023 war ein Meilenstein in Bezug auf die Trends bei DDoS-Angriffen (Distributed Denial-of-Service). Gruppen von Cyberkriminellen, geopolitisch motivierte Hacktivisten und andere Kriminelle haben sich die relativ geringen Kosten von DDoS-Angriffen, die Größe massiver Botnets aus alltäglichen digitalen Geräten und IoT-Geräten (Internet of Things) sowie Zero-Day-Schwachstellen auf Protokollebene zunutze gemacht, um groß angelegte Angriffe auf Unternehmen, staatliche Institutionen und, was besonders beunruhigend ist, kritische, aber anfällige öffentliche Infrastrukturen wie Krankenhäuser auszuführen.

In den meisten Fällen besteht das angestrebte Ziel darin, Schaden, Produktivitätseinbußen und finanzielle Verluste zu verursachen und Aufmerksamkeit zu erregen. Aus diesem Grund attackieren diese Kriminellen eine immer breitere Palette von Zielen, von denen bekannt ist, dass sie nicht über ausreichend IT-Sicherheit verfügen. Man sollte sich immer ins Gedächtnis rufen, dass DDoS-Angriffe gezielte Angriffe sind, für die die Cyberkriminellen ihre Ziele bewusst auswählen.

Im Laufe des Jahres 2023 wurden DDoS-Angriffe häufiger, länger, hochgradig ausgereift (mit mehreren Vektoren) und konzentrierten sich auf horizontale Ziele (Angriffe auf mehrere IP-Ziele im selben Angriffsereignis). Die Banken- und Finanzdienstleistungsbranche war die am stärksten betroffene Branche. Die Angriffe auf diese Branche hatten häufig das Ziel, Reputationsschäden zu verursachen, oder sollten Sicherheitsexperten von sekundären Ransomware-Angriffen ablenken. Die Anzahl und das Ausmaß der DDoS-Angriffe in Europa, dem Nahen Osten, Afrika (EMEA) und in der Region Asien-Pazifik (APAC) entsprechen heute denen in Nordamerika.

Gerade mit dieser intensiven Bedrohungslandschaft im Hintergrund hat Akamai proaktiv die DDoS-Schutzplattform Prolexic mit einer neuen softwaredefinierten Architektur aktualisiert, mehrere neue Cloud-Scrubbing-Center zur Schaffung einer massiven dedizierten Verteidigungskapazität ins Leben gerufen und mehrere neue Funktionen erstellt, die umfassenden, flexiblen und zuverlässigen DDoS-Schutz bieten, wann, wo und wie immer Kunden ihn benötigen.

Ein echtes Rekordjahr

DDoS-Angriffe sind immer größer und komplexer geworden, doch 2023 hat sich dieser Trend in unvorhergesehenem Maße beschleunigt. Selbst Sicherheitsanbieter und ihre jeweiligen Websites werden angegriffen. Und auch wenn Akamai Angriffe effektiv abwehren konnte, ist das anderen nicht gelungen. Im Februar 2023 hat Akamai einen Kunden in APAC erfolgreich vor dem größten DDoS-Angriff geschützt, der jemals gegen einen Prolexic-Kunden gestartet wurde. Der Angriff erreichte einen Spitzenwert von 900,1 Gbit/s und 158,2 Millionen Paketen pro Sekunde (Mpps). Im September hat Akamai den bisher umfassendsten gezielten DDoS-Angriff auf eines der wichtigsten US-Finanzinstitute erkannt und erfolgreich abgewehrt. Die Cyberkriminellen nutzten eine Kombination aus den Angriffsvektoren ACK-, PUSH-, RESET- und SYN-Flood mit einem Spitzenwert von 633,7 Gbit/s und 55,1 Mpps.

Waren diese rekordverdächtigen Angriffe im Jahr 2023 eine Anomalie in einem ansonsten stabilen Zustand der Cyberkriminalität? Das waren sie ganz und gar nicht! Diese Angriffe entsprachen in hohem Maße dem Trend, der sich bei DDoS-Angriffen seit 2022 abzeichnet. Erst voriges Jahr hat Akamai einen Kunden in Europa vor einem rekordverdächtigen DDoS-Angriff mit einem Spitzenwert von 704,8 Mpps geschützt. Tatsächlich fanden in den letzten 18 Monaten acht der zehn größten DDoS-Angriffe statt, die Akamai je abgewehrt hat.

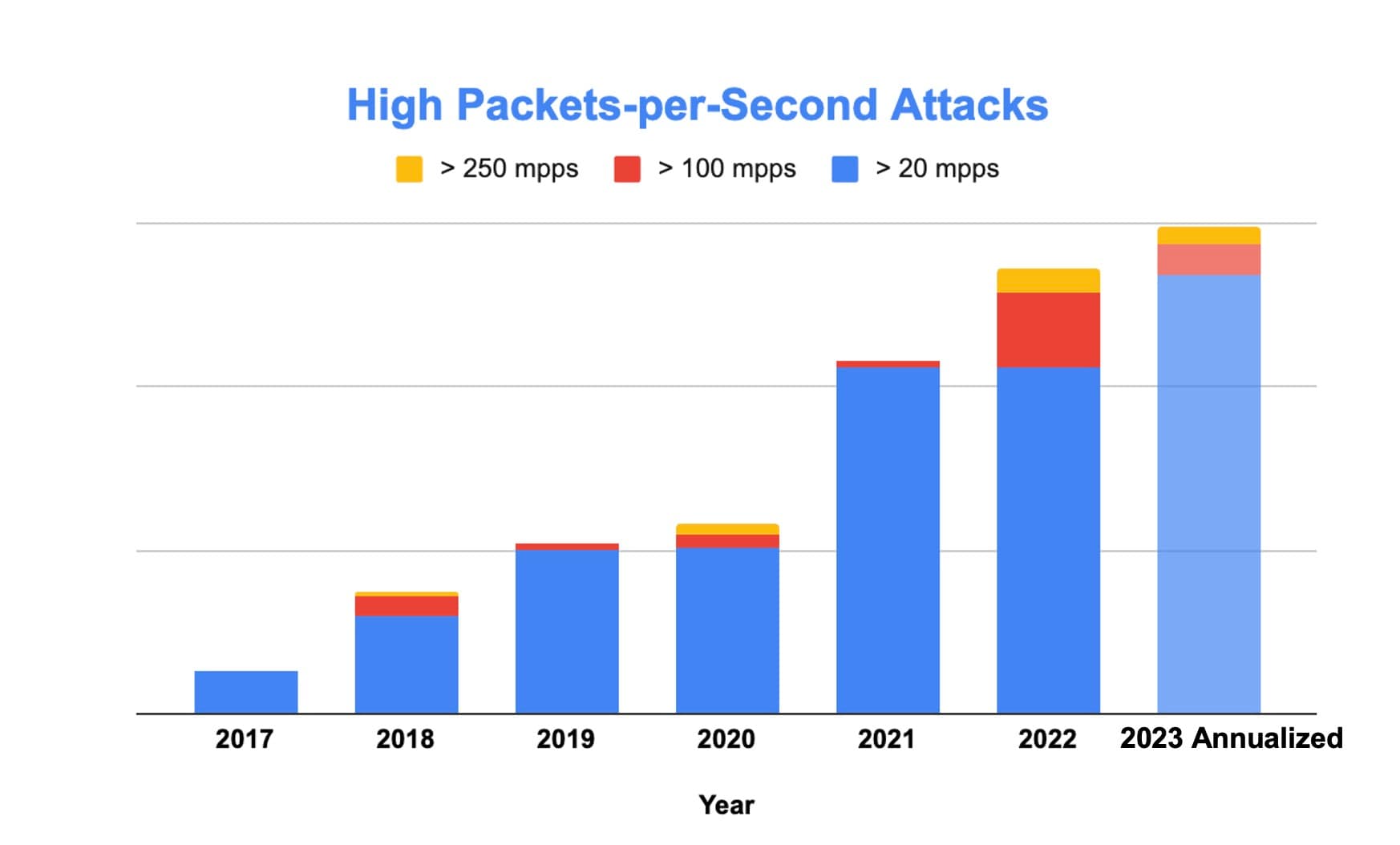

Während diese Angriffe wegen Ihrer Komplexität und Größe Aufmerksamkeit erregt haben, gab es in diesem Jahr mehrere weitere DDoS-Angriffe auf Layer 3 und 4 mit hoher Paketrate, deren Ursprung geopolitischer Hacktivismus und andere böswillige Motivationen waren. Tatsächlich verzeichnete Akamai 2023 die höchste Anzahl solcher Angriffe – ein Anstieg von fast 50 % gegenüber 2021 (Abbildung 1).

Abb. 1: Die Gesamtzahl der DDoS-Angriffe auf Layer 3 und 4 mit hoher Paketrate pro Sekunde ist zwischen 2021 und 2023 um fast 50 % gestiegen. Quelle: Akamai Prolexic DDoS Threat Intelligence

Abb. 1: Die Gesamtzahl der DDoS-Angriffe auf Layer 3 und 4 mit hoher Paketrate pro Sekunde ist zwischen 2021 und 2023 um fast 50 % gestiegen. Quelle: Akamai Prolexic DDoS Threat Intelligence

Altes Protokoll, neue Zero-Day-Schwachstellen – und Unmengen von DDoS

Im September und Oktober 2023 arbeitete Akamai mit wichtigen Stakeholdern und Partnern zusammen, um eine Reaktion auf die HTTP/2 Rapid Reset Zero-Day-Schwachstelle (CVE-2023-44487) zu entwickeln, die Cyberkriminelle ausnutzten, um massive Layer-7-DDoS-Angriffe zu starten. Die Fähigkeit von HTTP/2, mit Multiplexing bis zu 100 aktive Streams über eine einzige TCP-Verbindung zu verarbeiten, wurde zu einer hochgradig gefährlichen Schwachstelle, als Angreifer eine Sequenz von Stream-Anfragen sendeten, auf die sofort ein Abbruch des Streams folgte.

Das hat die Anfragelogik im Webanwendungsserver ausgelöst. Da der Stream jedoch sofort abgebrochen wurde, verarbeitete das beabsichtigte Ziel weiterhin alle zuvor initiierten Streams. Das führte letztendlich dazu, dass Millionen von Anfragen pro Sekunde bei einem Webserver ankamen und somit den Server vollständig überlasteten.

Kunden, die Akamai Cloud und die DDoS-Schutzlösungen von Akamai nutzen, mussten keine zusätzlichen Schritte unternehmen, um ihre Webserver vor diesem neuartigen DDoS-Angriff zu schützen. Grundlegende Sicherheitsfunktionen von Akamai wie Layer-7-HTTP-Ratensteuerung, Caching, Firewall-Regeln für Webanwendungen und IP-Blockierung und/oder Geoblocking über Akamai App & API Protector schützen Kunden effektiv vor HTTP/2-Rapid-Reset-Angriffen.

Angriffe auf die DNS-Infrastruktur, um die Verfügbarkeit von Unternehmen zu stören

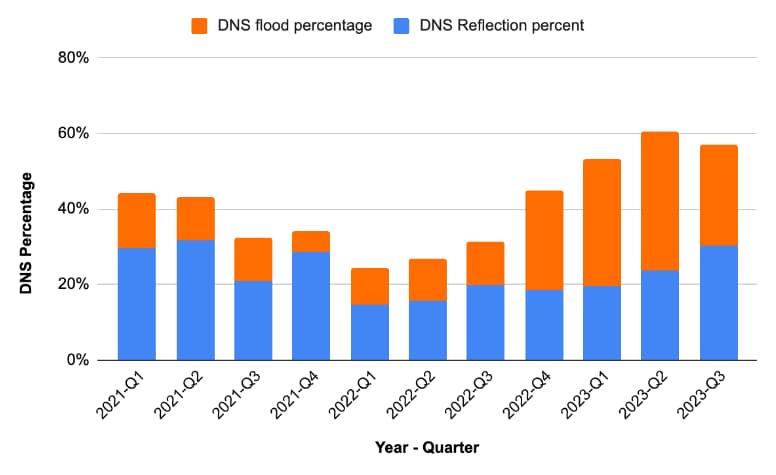

Akamai verzeichnet täglich mehr als 11 Billionen DNS-Anfragen und hat somit tiefe Einblicke in die Taktiken, Techniken und Verfahren (TTP), die Angreifer einsetzen, um die DNS-Infrastruktur von Unternehmen und Institutionen zu zerstören. Nach einem kurzen Abflauen im ersten Halbjahr 2022 kam es zu einem heftigen Wiederaufflammen von DNS-Angriffen. Fast 60 % der 2023 von Akamai abgewehrten DDoS-Angriffe hatten eine DNS-Komponente (Abbildung 2).

Abb. 2: Fast 60 % der DDoS-Angriffe im Jahr 2023 hatten eine DNS-Komponente. Das entspricht einem Anstieg von fast 200 % gegenüber dem 1. Quartal 2022. Quelle: Akamai Prolexic DDoS Threat Intelligence

Abb. 2: Fast 60 % der DDoS-Angriffe im Jahr 2023 hatten eine DNS-Komponente. Das entspricht einem Anstieg von fast 200 % gegenüber dem 1. Quartal 2022. Quelle: Akamai Prolexic DDoS Threat Intelligence

Laut einem SOTI-Bericht (State of the Internet) von Akamai von März 2023 fanden bis zu 16 % der Unternehmen C2-Traffic (Command and Control) in ihrem Netzwerk, was auf einen laufenden Angriff oder einen Einbruch, der den Weg für einen Ransomware-Angriff ebnen könnte, hinweist. Wie durchlässig die DNS-Angriffsfläche war, wurde dadurch deutlich, dass Angreifer alles anvisierten, von Websites und IoT-fähigen Geräten bis hin zu Heimnetzwerken und allem, was dazwischen lag.

Banken und Finanzinstitute werden angegriffen

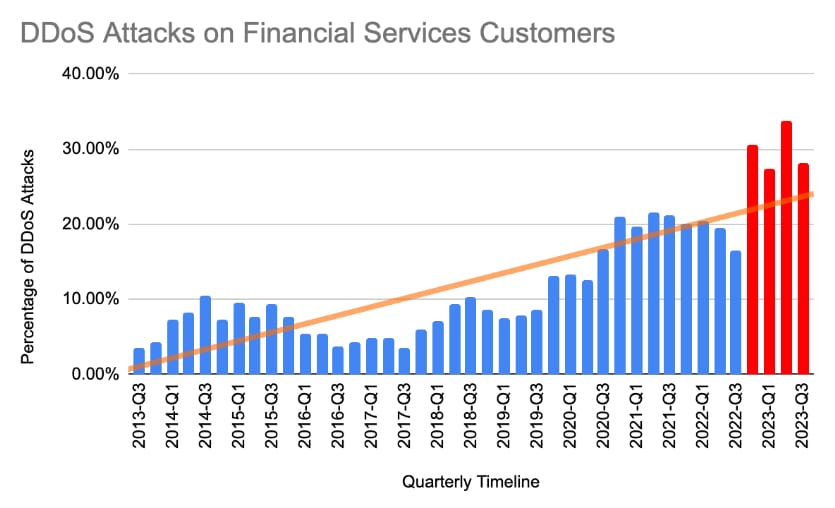

Die Banken- und Finanzdienstleistungsbranche war 2023 die Branche mit der höchsten Anzahl von DDoS-Angriffen – eine zweifelhafte Ehre. Seit 2021 werden Finanzinstitute zunehmend zum Ziel (Abbildung 3). In den vergangenen Jahren waren etwa 10 % aller DDoS-Angriffe gegen Finanzdienstleister gerichtet. Diese Zahl stieg 2021 und 2022 auf rund 20 % und erreichte 2023 ihren Höchststand von rund 35 %.

Abb. 3: Unternehmen der Banken- und Finanzdienstleistungsbranche erlebten 2023 die meisten DDoS-Angriffe. Fast 35 % aller DDoS-Angriffe richteten sich gegen den Finanzsektor. Quelle: Akamai Prolexic DDoS Threat Intelligence

Abb. 3: Unternehmen der Banken- und Finanzdienstleistungsbranche erlebten 2023 die meisten DDoS-Angriffe. Fast 35 % aller DDoS-Angriffe richteten sich gegen den Finanzsektor. Quelle: Akamai Prolexic DDoS Threat Intelligence

DDoS-Angriffe auf die Finanzdienstleistungsbranche sind aufgrund der dramatischen Zunahme der Rechenleistung von Botnets aus virtuellen Maschinen und der Macht des geopolitischen Hacktivismus, der durch die Kriege in der Ukraine und Israel motiviert ist, auf dem Vormarsch.

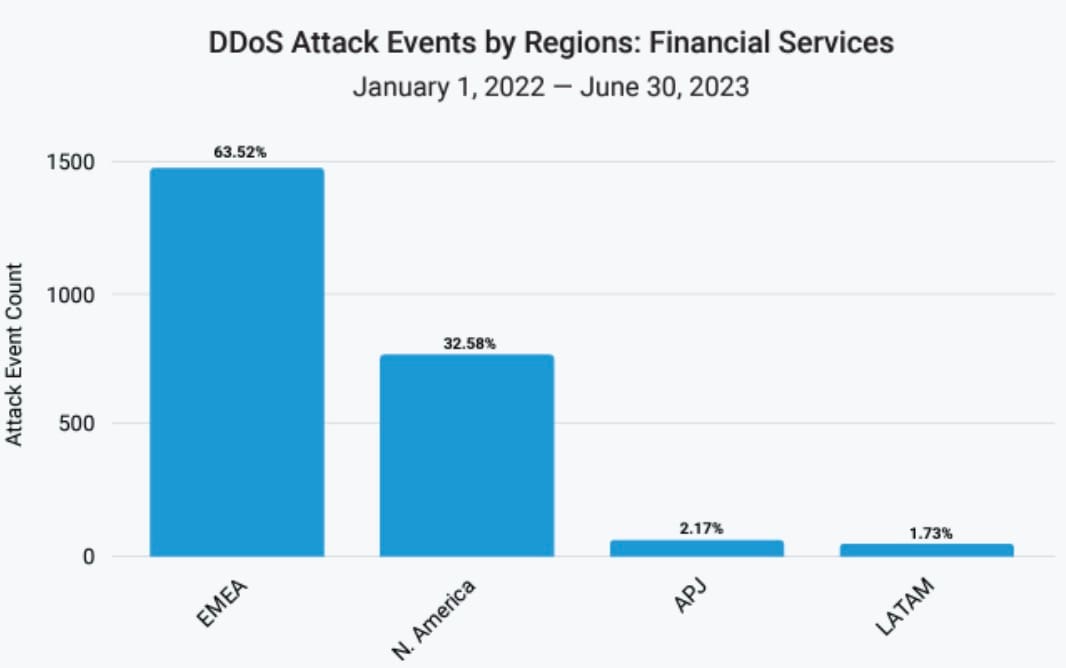

So kündigten prorussische Hacktivistengruppen Anfang Juni 2023 an, dass sie „massive“ koordinierte DDoS-Angriffe auf europäische und US-amerikanische Finanzorganisationen durchführen würden. Killnet, REvil und Anonymous Sudan gehören zu diesen Gegnern. Vielleicht lässt sich diese regionale Verschiebung bei DDoS-Angriffen auf die Finanzdienstleistungsbranche mit dem pro-russischen Hacktivismus besser erklären, denn inzwischen kommt es in EMEA zu fast doppelt so vielen Vorfällen wie in Nordamerika (Abbildung 4).

Abb. 4: In EMEA finden nun fast doppelt so viele DDoS-Angriffe auf Layer 3 und 4 auf die Finanzdienstleistungsbranche statt wie in Nordamerika. Quelle: https://www.akamai.com/de/lp/soti/high-stakes-of-innovation

Abb. 4: In EMEA finden nun fast doppelt so viele DDoS-Angriffe auf Layer 3 und 4 auf die Finanzdienstleistungsbranche statt wie in Nordamerika. Quelle: https://www.akamai.com/de/lp/soti/high-stakes-of-innovation

DDoS-Angriffe auf Layer 7 stellen auch weiterhin ein Problem für Finanzanwendungen dar. Cyberkriminelle verbessern kontinuierlich ihre Angriffe, Netzwerke und TTPs, um stärkere Abwehrmaßnahmen umgehen zu können. Einige der häufigsten Merkmale, die wir bei vielen großen DDoS-Angriffen beobachtet haben, sind:

Stark verteiltes IP/Subnetz und viele Zielländer

Zahlreiche Angriffsquellen, darunter infizierte/geleaste Cloudservice-Anbieter, Tor-Exit-Knoten, anonyme/offene Proxyknoten

HTTP- und DNS-Abfrage-Floods

Nicht zwischenspeicherbare URLs, wie Homepage-URLs, zufällige URLs, Sucheingaben und Anmeldungs-Endpoints

IP-Spoofing durch erfahrene Angreifer, die Botnets hinter privaten ISPs, Mobilfunknetzwerken oder Universitätsnetzwerken erstellen.

Dynamische und anpassungsfähige Angriffsmethoden auf der Grundlage der Abwehrreaktionen

Weitere Varianten von DDoS-Angriffen in 2023: langanhaltend, häufig, hoch entwickelt – und mehr

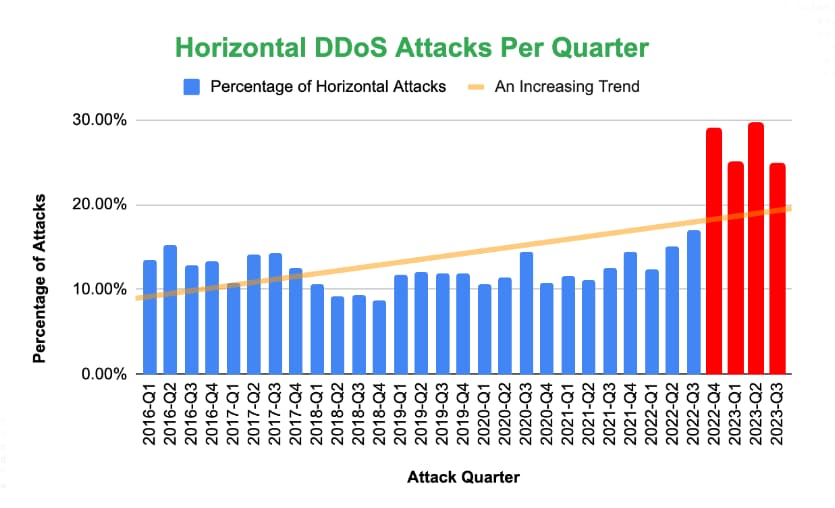

Nicht nur die Anzahl der DDoS-Angriffe nahm 2023 zu, sondern auch die Vielfalt der Angriffsarten hebt sich von den Vorjahren ab. Die Anzahl von horizontalen oder flächendeckenden DDoS-Angriffen ist seit dem letzten Quartal 2022 deutlich angestiegen. Bis zum 3. Quartal 2022 wurden weniger als 20 % der von Akamai beobachteten DDoS-Angriffe als horizontale Angriffe eingestuft (Abbildung 5). In den 12 Monaten zwischen Q4 2022 und Q3 2023 haben wir immer wieder festgestellt, dass fast 30 % der DDoS-Angriffe horizontale Angriffe und Angriffe auf mehrere Ziele waren. Das entspricht einem Anstieg von fast 50 %.

Abb. 5: Fast 30 % der DDoS-Angriffe im Jahr 2023 waren horizontale oder flächendeckende DDoS-Angriffe. Das ist ein Anstieg von 50 % gegenüber den Vorjahren. Quelle: Akamai Prolexic DDoS Threat Intelligence

Abb. 5: Fast 30 % der DDoS-Angriffe im Jahr 2023 waren horizontale oder flächendeckende DDoS-Angriffe. Das ist ein Anstieg von 50 % gegenüber den Vorjahren. Quelle: Akamai Prolexic DDoS Threat Intelligence

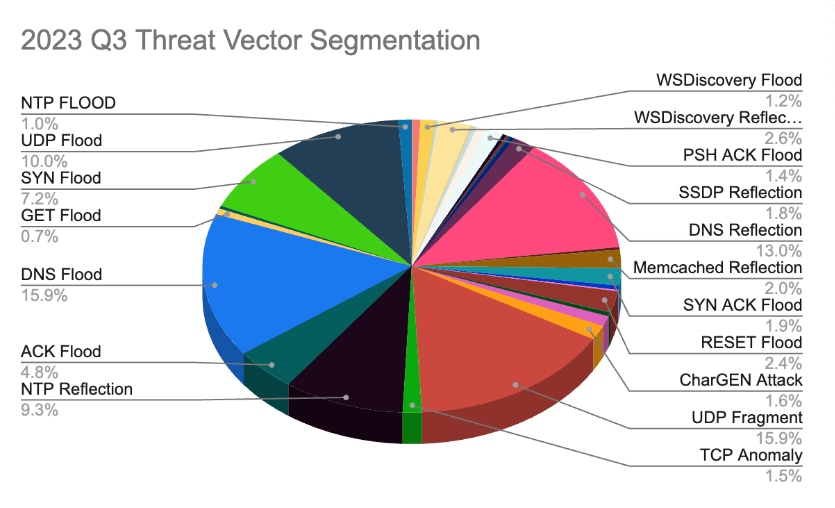

Ein weiterer deutlicher Trend bei DDoS-Angriffen im Jahr 2023 war die stetig steigende Anzahl von Vektoren, die Cyberkriminelle einsetzen, wenn sie ein Unternehmen oder eine Institution angreifen. Einige der größten und komplexesten DDoS-Angriffe, die Akamai 2023 abgewehrt hat, bestanden aus mehr als 14 verschiedenen Vektoren. Das Ziel war hier eindeutig, Ressourcen zu überlasten und die Netzwerksicherheitsteams der Unternehmen zu überfordern. In vielen Fällen sollten derart komplexe DDoS-Angriffe mit mehreren Vektoren zusätzlich als Ablenkung für Triple-Extortion-Angriffe dienen.

Glücklicherweise verhinderte die Kombination aus der proaktiven Sicherheitsstrategie der Kunden von Akamai, einer umfassenden Reihe von DDoS-Schutzlösungen und einem Team von gut ausgebildeten Sicherheitsexperten des globalen SOCC-Teams (Security Operations Command Center), dass solche Angriffe Auswirkungen auf diese Unternehmen hatten. Abbildung 6 zeigt die unterschiedlichen Vektoren, die Cyberkriminelle im dritten Quartal 2023 bei DDoS-Angriffen eingesetzt haben.

Abb. 6: Eine Aufteilung der verschiedenen Vektoren, die Cyberkriminelle im 3. Quartal 2023 zur Ausführung von DDoS-Angriffen verwendet haben. Quelle: Akamai Prolexic DDoS Threat Intelligence

Abb. 6: Eine Aufteilung der verschiedenen Vektoren, die Cyberkriminelle im 3. Quartal 2023 zur Ausführung von DDoS-Angriffen verwendet haben. Quelle: Akamai Prolexic DDoS Threat Intelligence

Cyberkriminelle haben auch konzentrierte Anstrengungen unternommen, um sogenannte „anfällige Ziele“ ins Visier zu nehmen. Während der Ausspähungs- oder Zuordnungsphase von Angriffen wissen die Angreifer, welche Produktionsservices über Schutzmaßnahmen verfügen und planen dementsprechend. Kleine und mittlere Unternehmen, staatliche Institutionen und kritische öffentliche Infrastrukturen wie Schulen, Krankenhäuser, Flughäfen und andere Transport- und Logistikzentren wurden 2023 wiederholt Opfer von DDoS-Angriffen. Während 2022 mehrere große Flughäfen in den USA von der russischen Hacktivistengruppe KillNet angegriffen wurden, nahm 2023 eine weitere russische Hackergruppe namens NoName057(16) mehrere kanadische Flughäfen, Regierungen und Finanzinstitute ins Visier.

Außerdem hat die berüchtigte Hacktivistengruppe Anonymous Sudan im April 2023 sechs große indische Flughäfen und mehrere Gesundheitseinrichtungen angegriffen. Diese Liste von DDoS-Angriffen ist natürlich keineswegs vollständig. Cyberkriminelle nutzten weiterhin DDoS als relativ kostengünstige, aber effektive Angriffsform, um für betroffene Sicherheitsteams Probleme zu verursachen oder sie abzulenken und den Ruf von Regierungen und Unternehmen zu schädigen.

Schließlich haben wir im Laufe des Jahres 2023 ein Wiederaufleben von langanhaltenden DDoS-Angriffskampagnen festgestellt. Im Durchschnitt handelte es sich bei vielen Angriffen um Kampagnen, die länger als 20 Minuten andauerten, und die Anzahl der Angriffe, die über eine Stunde andauerten, ist zwischen 2021 und 2023 um 50 % angestiegen. Das ist eine bemerkenswerte Trendwende, denn vorher beobachtete Angriffe waren extrem zielgerichtet, aber kurz und dauerten häufig keine 2 Minuten.

Kurze, intensive Angriffe sind sehr effektiv, wenn Unternehmen keine proaktiven Abwehrmechanismen haben und verhindern, dass Vorfallsteams schnell reagieren können. Langanhaltende Angriffe belasten die Produktivität und die Fähigkeit des Betriebs, die Kontinuität aufrechtzuerhalten, wenn andere Bedrohungen erkannt werden, die eine Reaktion erfordern.

Kunden mit einer erstklassigen DDoS-Schutzplattform schützen

In dieser sich schnell entwickelnden und immer herausfordernder werdenden DDoS-Bedrohungslandschaft bietet Akamai eine der umfassendsten, flexibelsten und zuverlässigsten DDoS-Schutzlösungen, mit denen Kunden ihre digitale Infrastruktur über alle Ebenen, Ports und Protokolle hinweg schützen können.

Neue Architektur, neue Scrubbing-Center und globale Vorteile

In den letzten 15 Monaten gab es für die Prolexic-Plattform von Akamai mehrere wichtige Meilensteine, Ergänzungen und Upgrades, die Kunden in allen wichtigen Marktsegmenten, Branchen und Regionen weltweit Schutz und Mehrwert bieten. Diese Umwandlungen begannen mit der Einführung der vollständig softwaredefinierten Architektur von Prolexic als Reaktion auf sich ändernde Netzwerktrends in Bezug auf Edge Computing, 5G und Netzwerkvirtualisierung.

Mit der Umstellung auf virtualisierte Software-Umgebungen hat Prolexic alle Abhängigkeiten von spezieller Hardware eliminiert. Diese umfassende Standardisierung der Bereitstellungen sorgt dafür, dass Akamai den sich weiterentwickelnden Kundenanforderungen schneller gerecht werden, modulare Bereitstellungen zur Kapazitätserweiterung vereinfachen, die regionale Abdeckung von Verbindungen mit geringer Latenz verbessern und die Redundanz auf der Plattform reduzieren kann. Darüber hinaus beschleunigt die neue Architektur die fortschrittlichen Funktionen von Prolexic, aus Angriffssignaturen zu lernen, sich an neue Bedrohungsvektoren anzupassen und für Kunden proaktiv mehr Resilienz gegenüber DDoS-Angriffen zu schaffen.

Durch die Prolexic-Architektur konnten wir die Gesamtzahl der Prolexic Cloud-Scrubbing-Center weltweit schnell und massiv erhöhen. Heute verfügt Prolexic über mehrere Scrubbing-Center in 32 globalen Metro-Umgebungen und insgesamt mehr als 20 Tbit/s an dedizierter Verteidigungskapazität. Die Betonung liegt hier auf „dediziert“. Im Gegensatz zu einigen Lösungen, die ihre Content-Delivery-Network-Kapazität binden und Cyberkriminellen somit einen zentralen Angriffspunkt bieten,

ist Prolexic eine speziell entwickelte Plattform, die in Akamai Cloud integriert ist, aber auch das richtige Maß an dedizierter DDoS-Sicherheit für Unternehmenskunden bietet. Um eine Vorstellung der Verteidigungskapazität von Prolexic zu vermitteln: selbst die größten bekannten DDoS-Angriffe auf Layer 3 und 4 umfassen nicht einmal 10 % der Kapazität, die Prolexic-Kunden zur Verfügung steht.

Im Jahr 2023 hat Akamai Prolexic neue Cloud-Scrubbing-Center an den folgenden Standorten etabliert:

- Auckland, Neuseeland

- Dubai, Vereinigte Arabische Emirate

- Dschidda, Saudi-Arabien

- Madrid, Spanien

- Mexiko-Stadt, Mexiko

- Mailand, Italien

- Montreal und Toronto, Kanada

- Mumbai und Chennai, Indien

- Rio de Janeiro, Brasilien

- Zürich, Schweiz

Die geographische Verbreitung und die lokale Präsenz von Prolexic Scrubbing-Centern bieten den Kunden mehrere Vorteile, darunter:

- Minimierung der Latenz und Maximierung der Netzwerkperformance

- Optimierung der Betriebskosten im Zusammenhang mit der Umleitung des Netzwerktraffics

- Verbesserung der Transparenz und Kontrolle über die regionsspezifischen Muster von DDoS-Angriffen

Vollständiger DDoS-Schutz, wann und wo Kunden ihn benötigen – vor Ort, in der Cloud oder Hybrid

Im September ging Akamai eine strategische Partnerschaft mit Corero ein, einem der führenden Spezialisten für On-Premise-DDoS-Lösungen, um die Prolexic-Plattform um Prolexic On-Prem (mit Corero) und Prolexic Hybrid zu erweitern.

Prolexic On-Prem bietet immer verfügbaren, physischen oder logischen Inline- und Datapath-DDoS-Schutz, der sich nativ in die Edge-Router eines Kunden integrieren lässt, um mehr als 98 % der Angriffe an der Peripherie des Netzwerks zu stoppen, ohne dass der Traffic zurückgeleitet werden muss. Dies ist ideal für die meisten kleinen und schnellen Angriffe und für Unternehmen, die DDoS-Schutz mit besonders niedriger Latenz benötigen.

Prolexic Hybrid kombiniert die Leistung, Automatisierung und Performance von Prolexic On-Prem mit der branchenführenden Skalierbarkeit und Kapazität der Prolexic-Cloud, um die Kundenursprünge vor den umfangreichsten volumetrischen DDoS-Angriffen zu schützen.

Erweiterung von Prolexic: mehr als DDoS-Schutz

Im April 2023 kündigte Akamai die Einführung der Prolexic Network Cloud Firewall, einer vollständig im Self-Service verwalteten und nutzerkonfigurierbaren Funktion, mit der Kunden ihre eigenen Zugriffskontrolllisten (ACLs) und die Regeln, die sie an der Peripherie ihres Netzwerks durchsetzen möchten, einfach definieren, bereitstellen und verwalten können. Es ist eine Firewall, die sich vor allen anderen Firewalls befindet.

Mit der Network Cloud Firewall können Kunden schnell, zentralund global Traffic blockieren, mit dem ihre Netzwerke oder bestimmte Ziele innerhalb ihrer Netzwerke nicht in Berührung kommen sollen. Network Cloud Firewall empfiehlt außerdem ACLs für den besten proaktiven Schutz auf Grundlage der Bedrohungsinformationen von Akamai und liefert umsetzbare Analysen von bestehenden Regeln. Als Next-Generation Firewall as a Service (FWaaS) ermöglicht die Network Cloud Firewall den Kunden Folgendes:

- Definieren proaktiver Schutzmaßnahmen, um schädlichen Traffic sofort zu blockieren

- Entlasten der lokalen Infrastruktur durch Verschieben von Regeln an die Edge

- Schnelles Reagieren auf Veränderungen im Netzwerk über eine neue Nutzeroberfläche

Drei umsetzbare Strategien für proaktiven und effektiven DDoS-Schutz im Jahr 2024

Da 2023 ein Jahr war, in dem Unternehmen, staatliche Institutionen und kritische öffentliche Infrastrukturen unerbittlich mit hochkomplexen Cyberangriffen traktiert worden sind, können wir wohl davon ausgehen, dass Cyberkriminelle sich für das Jahr 2024 noch mehr vorgenommen haben. Die Verbreitung digitaler Geräte, die infiziert und in Botnets umgewandelt werden können, die schnelle Anpassung von digitalen Infrastrukturen in den Regionen EMEA und APAC und die anhaltenden geopolitischen Spannungen in Europa und im Nahen Osten werden weiterhin ein chaotisches Umfeld fördern, das ambitionierten Cyberkriminellen in die Hände spielt.

Vor diesem Hintergrund empfiehlt Akamai die folgenden drei umsetzbaren Strategien:

- Proaktive Vorbereitung durch DDoS-Schutz

- Schützen Sie Ihre DNS-Infrastruktur

- Verlassen Sie sich nicht auf Lösungen, die „gut genug“ sind

1. Proaktive Vorbereitung durch DDoS-Schutz

Die relativ geringen Kosten der Ausführung von DDoS-Angriffen, insbesondere aufgrund der zunehmenden Verbreitung von DDoS as a Service, haben sie zu einer hochwirksamen Waffe für Cyberkriminelle gemacht. Obwohl DDoS-Angriffe nicht verhindert werden können, ist es hundertprozentig möglich, Ihre digitalen Assets davor zu schützen, indem Sie die folgenden Schritte durchführen:

Überprüfen Sie all Ihre kritischen Subnetze und IP-Bereiche und stellen Sie sicher, dass Sie über Abwehrmechanismen verfügen.

Implementieren Sie DDoS-Sicherheitskontrollen mit einer „Always-on“-Abwehr als erste Verteidigungsebene, um eine Notfallintegration zu vermeiden und die Belastung für das Krisenteam zu reduzieren.

Stellen Sie proaktiv ein Krisenteam zusammen und stellen Sie sicher, dass die Runbooks und Vorfallreaktionspläne auf dem neuesten Stand sind. Seien Sie immer vorbereitet, falls Sie angegriffen werden!

Unterstützen Sie Ihren lokalen DDoS-Schutz durch eine hybride Schutzplattform, um Angriffe abzuwehren, die On-Premises-Appliances überlasten.

Erweitern Sie Ihre Sicherheit über den grundlegenden DDoS-Schutz hinaus, indem Sie proaktive Sicherheitskontrollen über eine Network Cloud Firewall einrichten.

Nutzen Sie das Wissen und die Erfahrung eines globalen und bewährten SOCC-Teams, um Ihre kritischen internen Ressourcen zu entlasten. SOCC-Services ergänzen die Automatisierung und Funktionen einer zuverlässigen DDoS-Plattform.

2. Schützen Sie Ihre DNS-Infrastruktur

Die DNS-Infrastruktur hat sich erneut als Hauptziel für DDoS-Angriffe herausgestellt. Wenn Ihr DNS ausfällt, fällt auch Ihre Onlinepräsenz aus. Das Ziel der Angriffe ist möglicherweise nicht immer, die DNS-Nameserver lahmzulegen. Stattdessen sollen vielleicht einfach die Ressourcen überlastet und die Lastausgleichsperformance Ihres globalen Servers soweit beeinträchtigt werden, dass die Bearbeitung legitimer Anfragen leidet.

In einigen Fällen können der Schutz und die Performance Ihrer DNS-Infrastruktur eine Herausforderung darstellen, wenn Sie einige Zonen in der Cloud und andere vor Ort verwalten. In vielen Fällen bietet eine herkömmliche DNS-Firewall nicht ausreichend Schutz. Die optimale Lösung ist eine hybride Plattform, die Ihnen Folgendes ermöglicht:

Schutz Ihrer DNS-Zonen sowohl vor Ort als auch in der Cloud vor allen möglichen Angriffen, einschließlich DNS-Water-Torture, DNS-Flood und mehr

Intuitive und einfache Verwaltung von Richtlinien und IP-Whitelists und Bereitstellen von verwertbaren Analysen in Echtzeit, um Ihnen eine proaktive Sicherheitsstrategie zu ermöglichen

Verbessern der DNS-Performance mit einer stark verteilten Point-of-Presence-Infrastruktur, um auf Nutzer vom nächstgelegenen Standort aus zu reagieren

3. Verlassen Sie sich nicht auf Lösungen, die „gut genug“ sind

Vielleicht das Wichtigste: Gehen Sie nicht davon aus, dass Ihre bestehende DDoS- und DNS-Sicherheitsstrategie „gut genug“ ist oder niemand Ihr Unternehmen angreifen wird. 2023 war das Jahr der ahnungslosen und unzureichend vorbereiteten Opfer in diesem Bereich, von denen viele die Entwicklung der DDoS-Bedrohungen unterschätzt und die Fähigkeiten Ihrer bestehenden Sicherheitsmaßnahmen überschätzt haben.

Seien Sie vorsichtig bei den wahren Kosten von „Freemium“-Lösungen, die Sie zum Einstieg mit einer kostenlosen oder relativ kostengünstigen Lösung locken, bei denen sich aber die effektiven Services sorgfältig hinter einer Paywall verbergen. Es mag verlockend sein, sich einzureden, dass Sie bei Bedarf einen höheren Schutz in Anspruch nehmen können, aber wenn Sie angegriffen werden, ist das Letzte, woran Sie denken wollen, Bestellformulare zu unterschreiben.

Vergessen Sie nicht, Ihre Abwehrmaßnahmen sowohl unter dem Gesichtspunkt der technologischen Lösungen als auch unter dem Gesichtspunkt der Best Practices einem Stresstest zu unterziehen. Dazu gehören Runbooks, Prozesse, Dokumentation usw., die der Unterschied zwischen fragwürdiger Vorsorge und erstklassiger Cybersicherheit sein können.

Wenn Unternehmen und Institutionen 2023 etwas über DDoS gelernt haben, dann, dass der Schutz des Vorjahres nicht mehr ausreicht, um die Angriffe dieses Jahres abzuwehren.