Retrospectiva sobre las tendencias de DDoS en 2023 y estrategias prácticas para 2024

Resumen ejecutivo

El año 2023 marcó un hito en lo que respecta a tendencias de ataques distribuidos de denegación de servicio (DDoS) . Los grupos cibercriminales, los hacktivistas con motivaciones geopolíticas y los agentes maliciosos utilizaron el coste relativamente económico de lanzar ataques DDoS, la escala de las botnets masivas creadas a partir de dispositivos digitales y del Internet de las cosas (IoT) cotidianos, y las vulnerabilidades de día cero de nivel de protocolo para lanzar ataques sin precedentes contra empresas, instituciones gubernamentales y, lo que es más preocupante, infraestructuras públicas críticas, aunque vulnerables, incluidos los hospitales.

En la mayoría de los casos, los presuntos fines son causar daños, una pérdida de productividad y pérdidas financieras, así como captar la atención pública, razón por la cual estos atacantes seleccionan una gama cada vez más amplia de víctimas que se sabe que carecen de una seguridad de TI suficiente. Es importante recordar que los ataques DDoS son ataques dirigidos para los que los atacantes seleccionan conscientemente sus objetivos.

A lo largo de 2023, los ataques DDoS se hicieron más frecuentes, más duraderos, muy sofisticados (con varios vectores) y más centrados en objetivos horizontales (atacan varios destinos de IP en el mismo evento de ataque). Los servicios bancarios y financieros encabezaron las listas de los sectores más atacados. Los ataques a estos sectores solían tener como finalidad causar daños a la reputación o distraer a los profesionales de la seguridad para lanzar ataques de ransomware secundarios. El número y la escala de los ataques DDoS en Europa, Oriente Medio, la región de África (EMEA) y la región de Asia-Pacífico (APAC) ahora rivalizan con los de Norteamérica.

En medio de este intenso panorama de amenazas, Akamai actualizó de forma proactiva la plataforma de protección Prolexic contra ataques DDoS con una nueva arquitectura definida por software, inauguró varios nuevos centros de barrido en la nube para crear una enorme capacidad de defensa dedicada, y agregó varias funciones nuevas que proporcionan una protección DDoS completa, flexible y fiable en cualquier momento, lugar y forma en que los clientes la necesiten.

Un año en el que se han batido récords

Los ataques DDoS han crecido de forma continua en tamaño y complejidad, pero en 2023 se aceleró esta tendencia a un ritmo imprevisto. Incluso los proveedores de seguridad y sus respectivos sitios web están siendo atacados y, aunque Akamai ha sido eficaz para mitigar los ataques, otros no lo han hecho. En febrero de 2023, Akamai consiguió proteger a un cliente en APAC del mayor ataque DDoS lanzado contra un cliente de Prolexic. El ataque alcanzó 900,1 gigabits por segundo (Gbps) y 158,2 millones de paquetes por segundo (Mpps). En septiembre, Akamai volvió a detectar y evitar el el mayor ataque DDoS dirigido a una de las instituciones financieras más importantes e influyentes de EE. UU. Los ciberdelincuentes utilizaron una combinación de vectores de ataque de inundación ACK, PUSH, RESET y SYN, que alcanzó 633,7 Gbps y 55,1 Mpps.

¿Fueron estos ataques récord de 2023 una anomalía en un estado de ciberdelincuencia que, en caso contrario, sería moderado? ¡En absoluto! Estos ataques estaban en línea con la tendencia de ataques DDoS de "conmoción e intimidación" que se inició en 2022. El año pasado, Akamai defendió con éxito y en varias ocasiones a un cliente en Europa de un ataque DDoS récord que alcanzó los 704,8 Mpps. De hecho, 8 de los 10 mayores ataques DDoS mitigados por Akamai tuvieron lugar en los últimos 18 meses.

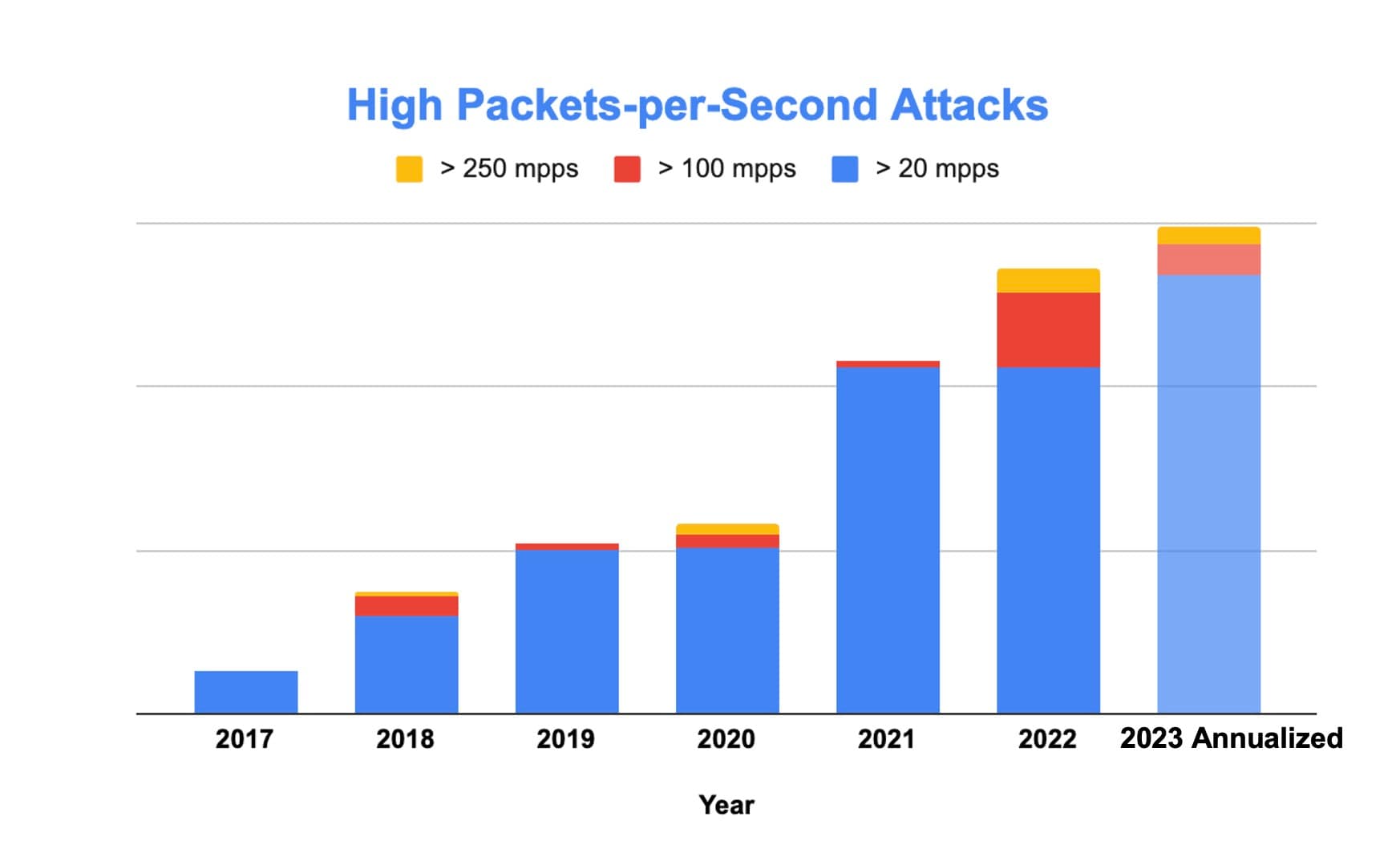

Aunque estos ataques ocuparon los titulares por su complejidad, perfeccionamiento y tamaño, este año se produjeron varios ataques DDoS de capa 3 y capa 4 con un alto número de paquetes por segundo impulsados por el hacktivismo geopolítico y otras motivaciones maliciosas. De hecho, Akamai observó el mayor número de ataques de este tipo en 2023, con un aumento de casi el 50 % con respecto a 2021 (Figura 1).

Fig. 1: El número total de ataques DDoS de capa 3 y capa 4 con un elevado número de paquetes por segundo aumentó casi un 50 % entre 2021 y 2023. Fuente: Inteligencia sobre amenazas DDoS de Akamai Prolexic

Fig. 1: El número total de ataques DDoS de capa 3 y capa 4 con un elevado número de paquetes por segundo aumentó casi un 50 % entre 2021 y 2023. Fuente: Inteligencia sobre amenazas DDoS de Akamai Prolexic

Protocolo antiguo, nueva vulnerabilidad de día cero y una gran cantidad de ataques DDoS

En septiembre y octubre de 2023, Akamai colaboró con las principales partes interesadas y partners del sector para desarrollar una respuesta a la vulnerabilidad de día cero Rapid Reset en HTTP/2 (CVE-2023-44487) que los ciberdelincuentes explotaron para lanzar ataques DDoS de capa 7 masivos. La capacidad de HTTP/2 de utilizar la multiplexación para procesar hasta 100 flujos activos a través de una sola conexión TCP se convirtió en una vulnerabilidad muy potente cuando los atacantes lanzaron una secuencia de solicitudes de flujo, seguida inmediatamente de un restablecimiento para ese flujo.

Esto activaba la lógica de solicitud en el servidor de aplicaciones web, pero como el flujo se cancelaba inmediatamente, el objetivo previsto seguía procesando todos los flujos iniciados anteriormente, lo que en última instancia daba lugar a cientos de millones de solicitudes que llegaban a un servidor web cada segundo, por lo que se saturaba completamente el servidor.

Los clientes que utilizan Akamai Connected Cloud y las soluciones de protección frente a DDoS de Akamai no tuvieron que tomar ninguna medida adicional para proteger sus servidores web de este novedoso ataque DDoS. Las funciones de seguridad fundamentales de Akamai, como los controles de frecuencia de HTTP de capa 7, el almacenamiento en caché, las reglas de firewall de aplicaciones web y el bloqueo de direcciones IP o el bloqueo geográfico mediante Akamai App & API Protector lograron proteger de forma eficaz a los clientes frente a los ataques Rapid Reset en HTTP/2.

Ataque a la infraestructura de DNS para dejar sin conexión a las empresas

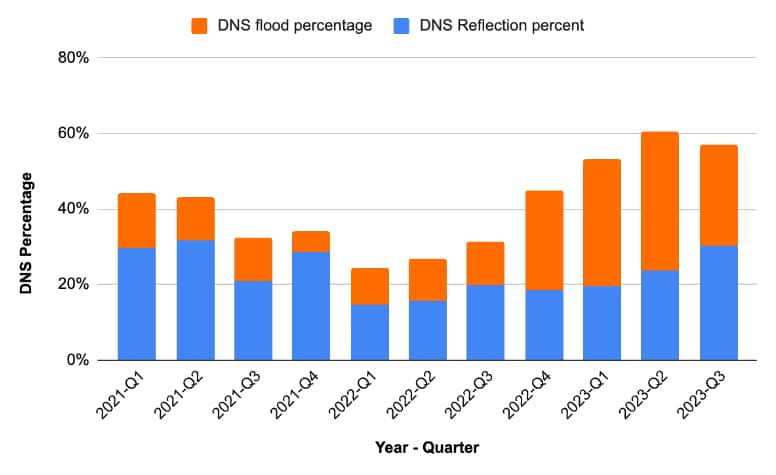

Akamai observa más de 11 billones de solicitudes de DNS al día, y esta perspectiva estratégica proporciona información detallada sobre las tácticas, las técnicas y los procedimientos (TTP) que utilizan los atacantes para desmantelar la infraestructura de DNS de las empresas y las instituciones. Tras un breve descenso en el primer semestre de 2022, se ha producido un importante resurgimiento de ataques DNS. Casi el 60 % de los ataques DDoS mitigados por Akamai en 2023 tenían un componente de DNS (Figura 2).

Fig. 2: Casi el 60 % de los ataques DDoS en 2023 tenían un componente de DNS, lo que supone un aumento de casi el 200 % con respecto al primer trimestre de 2022. Fuente: Inteligencia sobre amenazas DDoS de Akamai Prolexic

Fig. 2: Casi el 60 % de los ataques DDoS en 2023 tenían un componente de DNS, lo que supone un aumento de casi el 200 % con respecto al primer trimestre de 2022. Fuente: Inteligencia sobre amenazas DDoS de Akamai Prolexic

Según un informe sobre el estado de Internet (SOTI) de Akamai publicado en marzo de 2023, hasta el 16 % de las organizaciones detectaron tráfico de mando y control (C2) en su red, lo que indica un ataque en curso o una vulneración que podría allanar el camino para un ataque de ransomware. La ubicuidad de la superficie de ataque de DNS quedó patente por el hecho de que los atacantes dirigían sus ataques a todo tipo de objetivo, desde sitios web y dispositivos habilitados para el IoT hasta redes domésticas.

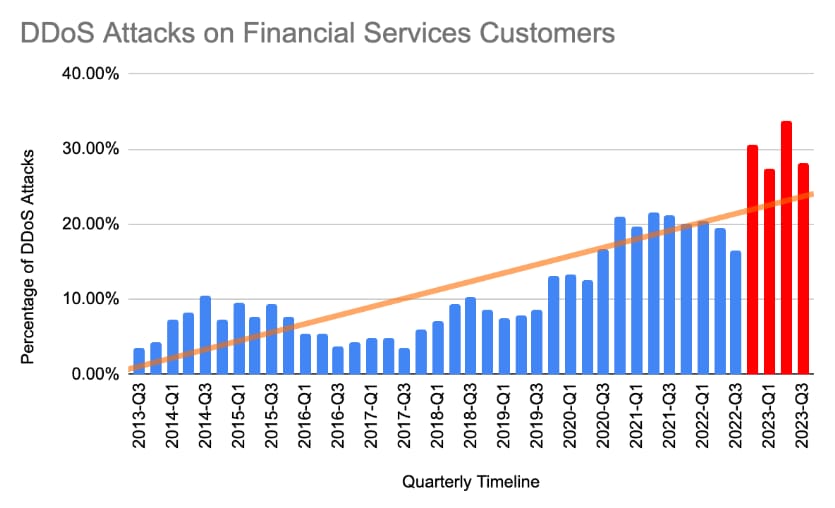

Instituciones bancarias y financieras bajo ataque

El sector de los servicios financieros y bancarios se ha colocado en primera posición en número de ataques DDoS en 2023. No es un premio que se desee ganar. Desde 2021, se ha incrementado el número de objetivos entre las instituciones financieras (Figura 3). En los años anteriores, apenas el 10 % de los ataques DDoS estaban dirigidos a instituciones de servicios financieros. Esa tasa aumentó en alrededor del 20 % en 2021 y 2022, y alcanzó un máximo de aproximadamente el 35 % en 2023.

Fig. 3: Las empresas del sector de los servicios bancarios y financieros fueron testigos del mayor número de ataques DDoS en 2023. Casi el 35 % de todos los ataques DDoS estaban dirigidos al sector financiero. Fuente: Inteligencia sobre amenazas DDoS de Akamai Prolexic

Fig. 3: Las empresas del sector de los servicios bancarios y financieros fueron testigos del mayor número de ataques DDoS en 2023. Casi el 35 % de todos los ataques DDoS estaban dirigidos al sector financiero. Fuente: Inteligencia sobre amenazas DDoS de Akamai Prolexic

Nuestro informe SOTI de septiembre de 2023, Lo que está en juego con la innovación: tendencias de ataque a los servicios financieros, ofrece una visión en profundidad de cómo los ciberdelincuentes utilizan los ataques DDoS para atacar a instituciones de servicios financieros de todo el mundo.

Los ataques DDoS en el sector de los servicios financieros también han ido en aumento debido al drástico aumento del poder de las botnets de máquina virtual y el hacktivismo geopolítico motivado por las guerras de Ucrania e Israel.

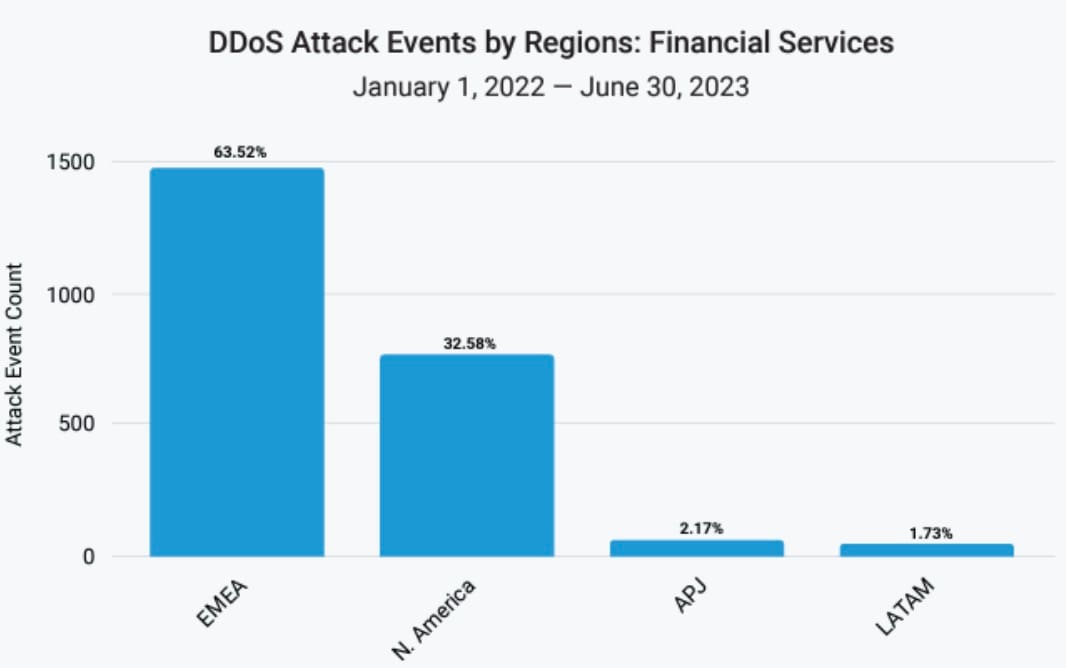

Por ejemplo, los grupos de hacktivismo prorruso anunciaron a principios de junio de 2023 que llevarían a cabo ataques DDoS coordinados masivos contra instituciones financieras europeas y estadounidenses. Killnet, REvil y Anonymous Sudan fueron algunos de los adversarios mencionados. Tal vez este hacktivismo prorruso explica mejor el cambio regional de los ataques DDoS en el sector de los servicios financieros, ya que EMEA tiene casi el doble de eventos que Norteamérica (Figura 4).

Fig. 4: EMEA casi ha duplicado el número de eventos de ataque DDoS de capa 3 y capa 4 de Norteamérica en el sector de los servicios financieros. Fuente: https://www.akamai.com/lp/soti/high-stakes-of-innovation

Fig. 4: EMEA casi ha duplicado el número de eventos de ataque DDoS de capa 3 y capa 4 de Norteamérica en el sector de los servicios financieros. Fuente: https://www.akamai.com/lp/soti/high-stakes-of-innovation

Los ataques DDoS de capa 7 también siguen siendo un problema para las aplicaciones financieras. Los atacantes realizan esfuerzos constantes de elevar sus operaciones de ataque, redes y TTP para eludir defensas más sólidas. Algunas de las características más comunes que hemos observado en muchos ataques DDoS a gran escala son:

Objetivos de IP/subred y países altamente distribuidos

Numerosas fuentes de ataque, como proveedores de servicios en la nube infectados o arrendados, nodos de salida Tor y nodos proxy anónimos/abiertos

Inundaciones de consultas HTTP y DNS

Direcciones URL no almacenables en caché, como la página de inicio, direcciones URL aleatorias, entradas de búsqueda y terminales de inicio de sesión

Suplantación de IP por parte de atacantes avanzados que crean botnets detrás de ISP residenciales, redes de operadores de telefonía móvil o redes universitarias.

Ataques dinámicos y adaptables basados en las respuestas de los defensores

Otros tipos de ataque DDoS en 2023: duraderos, frecuentes y sofisticados, entre otros

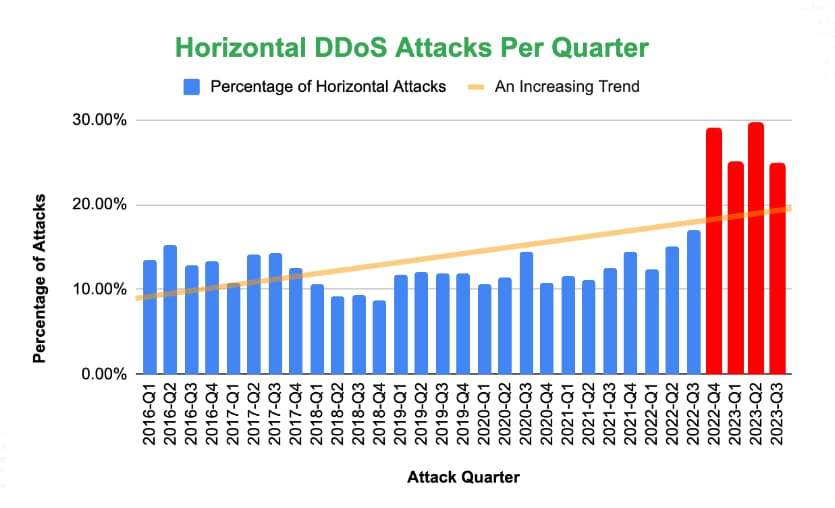

No fue solo el número de ataques DDoS los que aumentó en 2023, sino también la variedad de tipos de ataque, lo que destacó con respecto a años anteriores. Los ataques DDoS horizontales, que a veces se denominan "ataques DDoS de bombardeo", han experimentado un marcado aumento desde el último trimestre de 2022. Hasta el tercer trimestre de 2022, menos del 20 % de los ataques DDoS observados por Akamai se clasificaron como ataques horizontales (Figura 5). En el periodo de 12 meses comprendido entre el cuarto trimestre de 2022 y el tercer trimestre de 2023, observamos constantemente que casi el 30 % de los ataques DDoS eran ataques horizontales y multidestino, lo que supone un incremento de casi el 50 %.

Fig. 5: Casi el 30 % de los ataques DDoS en 2023 fueron ataques DDoS horizontales o de bombardeo. Esto supone un aumento del 50 % con respecto a los años anteriores. Fuente: Inteligencia sobre amenazas DDoS de Akamai Prolexic

Fig. 5: Casi el 30 % de los ataques DDoS en 2023 fueron ataques DDoS horizontales o de bombardeo. Esto supone un aumento del 50 % con respecto a los años anteriores. Fuente: Inteligencia sobre amenazas DDoS de Akamai Prolexic

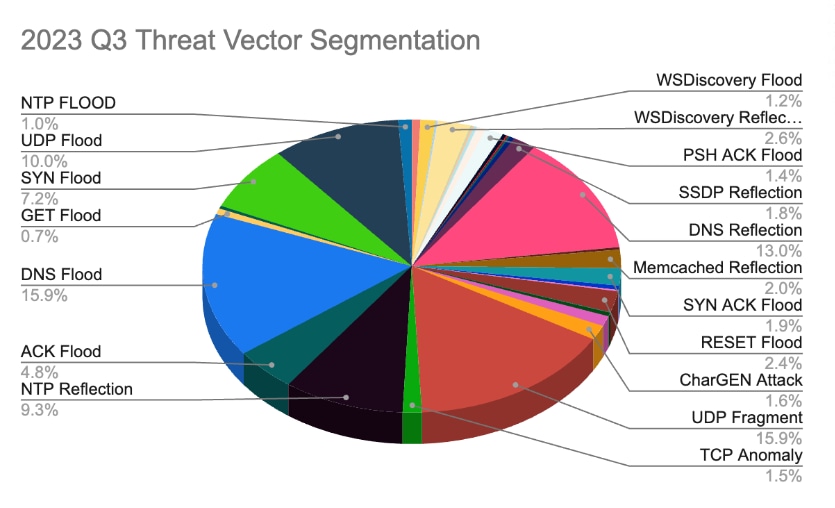

Otra tendencia distintiva de los ataques DDoS en 2023 fue el número cada vez mayor de vectores empleados por los ciberdelincuentes cuando atacan una empresa o una institución. Algunos de los ataques DDoS más extensos y sofisticados que ha defendido Akamai en 2023 tenían una combinación de más de 14 vectores diferentes, claramente destinados a agotar los recursos y a saturar a los equipos de seguridad de red de las empresas objetivo. En muchos casos, estos ataques DDoS complejos y multivectoriales pretendían cumplir el objetivo adicional de ser un cortina de humo para ataques de triple extorsión.

Afortunadamente, la combinación de la estrategia de defensa proactiva de los clientes de Akamai, un conjunto completo de soluciones de protección frente a DDoS y un equipo de expertos en seguridad altamente cualificados del equipo global del centro de control de operaciones de seguridad (SOCC) evitó que dichos ataques tuvieran impacto en esas empresas. La Figura 6 muestra los diferentes vectores utilizados por los ciberdelincuentes para los ataques DDoS en el tercer trimestre de 2023.

Fig. 6: Distribución de los diversos vectores utilizados por los ciberdelincuentes para lanzar ataques DDoS en el tercer trimestre de 2023. Fuente: Inteligencia sobre amenazas DDoS de Akamai Prolexic

Fig. 6: Distribución de los diversos vectores utilizados por los ciberdelincuentes para lanzar ataques DDoS en el tercer trimestre de 2023. Fuente: Inteligencia sobre amenazas DDoS de Akamai Prolexic

Los ciberdelincuentes también han realizado un esfuerzo concertado para perseguir lo que se percibe como "objetivos vulnerables". Durante la fase de reconocimiento o trazado de mapa de los ataques, los atacantes saben qué servicios de producción cuentan con protecciones y elaboran un plan teniendo esto en cuenta. Las organizaciones pequeñas y medianas, las instituciones gubernamentales y las infraestructuras públicas críticas, como escuelas, hospitales, aeropuertos y otros centros de transporte y logística, fueron atacadas de forma reiterada con ataques DDoS en 2023. Mientras varios aeropuertos importantes de los Estados Unidos eran atacados por el grupo hacktivista prorruso KillNet en 2022, otro grupo de piratería ruso llamado NoName057(16) atacó varios aeropuertos e instituciones gubernamentales y financieras canadienses en 2023.

De manera similar, el famoso grupo hacktivista Anonymous Sudan atacó seis aeropuertos indios importantes y múltiples instituciones sanitarias en abril de 2023 Lógicamente, esta no es una lista exhaustiva de estos ataques DDoS. Los ciberdelincuentes siguieron utilizando DDoS como formato de ataque relativamente económico pero eficaz para causar inconvenientes y distracciones en los equipos de seguridad afectados y dañar la reputación de los gobiernos y las empresas.

Por último, a lo largo de 2023, observamos que se ha producido un resurgimiento de campañas de ataques DDoS de más larga duración. De media, muchos ataques fueron campañas sostenidas durante más de 20 minutos, y el número de ataques que continuaron durante más de una hora aumentó en un 50 % entre 2021 y 2023. Se trata de una inversión significativa de la tendencia observada anteriormente consistente en ataques extremadamente agudos pero breves que a menudo duraban menos de 2 minutos.

Los ataques rápidos son muy eficaces si las organizaciones no cuentan con defensas proactivas y no hace posible que los equipos de respuesta reaccionen con rapidez. Los ataques prolongados suponen una carga para la productividad y la capacidad de las operaciones para mantener la continuidad cuando se detectan otras amenazas y se requieren respuestas.

Protección de los clientes con una plataforma de protección frente a DDoS de primera clase

En este panorama de amenazas DDoS en rápida evolución y cada vez más desafiante, Akamai proporciona una de las soluciones de protección frente a DDoS más completas, flexibles y fiables para que los clientes puedan defender su infraestructura digital en todas las capas, puertos y protocolos.

Nueva arquitectura, nuevos centros de barrido y ventajas globales

En los últimos 15 meses, se han alcanzado varias metas y realizado adiciones y actualizaciones importantes en la plataforma Akamai Prolexic que ofrecen protección y generan valor para los clientes de los principales segmentos, sectores y zonas geográficas de todo el mundo. La serie de transformaciones comenzó con el lanzamiento de la arquitectura completamente definida por software de Prolexic en respuesta a las cambiantes tendencias de red relacionadas con Edge Computing, 5G y la virtualización de red.

Con la transición a entornos de software virtualizados, Prolexic eliminó todas las dependencias del hardware especializado. Esta estandarización de la implementación de manera global permite a Akamai satisfacer las necesidades cambiantes de los clientes con mayor rapidez, facilitar las implementaciones modulares para ampliar la capacidad, proporcionar una mejor cobertura regional con enlaces de baja latencia y mejorar la redundancia en la plataforma. Además, la nueva arquitectura acelera las capacidades avanzadas de aprendizaje conductual de Prolexic para aprender de las firmas de ataque, adaptarse a los vectores de amenazas emergentes y crear de forma proactiva estrategias resistentes a los ataques DDoS para los clientes.

La nueva arquitectura de Prolexic ayudó a aumentar de forma rápida y masiva el número total de centros de barrido en la nube de Prolexic en todo el mundo. En la actualidad, Prolexic cuenta con varios centros de barrido en 32 áreas metropolitanas de todo el mundo y más de 20 Tbps de capacidad de defensa dedicada. La palabra clave que se debe destacar aquí es "dedicada". A diferencia de algunas soluciones que incluyen la capacidad de su red de distribución de contenido y, por lo tanto, ofrecen a los ciberdelincuentes un único punto de defensa que superar,

Prolexic es una plataforma diseñada específicamente que se integra con Akamai Connected Cloud , pero también ofrece el nivel de seguridad contra DDoS dedicada que necesitan los clientes empresariales. Para poner en perspectiva la capacidad de defensa de Prolexic, incluso los ataques DDoS de capa 3 y capa 4 más grandes conocidos no representan el 10 % de la capacidad disponible para los clientes de Prolexic.

Durante el 2023, Akamai Prolexic lanzó nuevos centros de barrido en la nube en las siguientes ubicaciones:

Madrid (España)

Ciudad de México (México)

Milán (Italia)

Río de Janeiro (Brasil)

Zúrich (Suiza)

La distribución geográfica y la presencia local de los centros de barrido de Prolexic ofrecer varias ventajas a los clientes,en concreto:

Minimización de la latencia y maximización del rendimiento de la red

Optimización de los costes operativos relacionados con el redireccionamiento del tráfico de red

Mejora de la visibilidad y el control sobre los patrones específicos de la región de los ataques DDoS

Protección completa frente DDoS cuando y donde los clientes la necesiten: local, en la nube o híbrida

En septiembre, Akamai estableció una asociación estratégica con Corero, un especialista líder en soluciones DDoS locales, para ampliar la plataforma Prolexic con Prolexic On-Prem (con tecnología de Corero) y Prolexic Hybrid.

Prolexic On-Prem proporciona una protección frente a DDoS siempre activafísica o lógica, en línea y de la ruta de datos que se integra de forma nativa con enrutadores del Edge para detener automáticamente más del 98 % de los ataques en el Edge de la red de un cliente sin tener que redirigir el tráfico. Esto es ideal para la gran mayoría de los ataques pequeños y rápidos y para las empresas que requieren una protección frente a DDoS de latencia ultrabaja.

Prolexic Hybrid combina la potencia, la automatización y el rendimiento de Prolexic On-Prem con la escala y la capacidad líderes del sector de Prolexic Cloud bajo demanda para proteger los orígenes de los clientes de los mayores ataques DDoS volumétricos.

Ampliación de Prolexic más allá de los ataques DDoS

En abril de 2023, Akamai anunció el lanzamiento de Prolexic Network Cloud Firewall : una capacidad de autoservicio y configurable por el usuario por completo que permite a los clientes definir, implementar y gestionar fácilmente sus propias listas de control de acceso (ACL) y las reglas que desean que se apliquen en el Edge de la red. Se trata de un firewall delante de todos los demás firewalls.

Con Network Cloud Firewall, los clientes pueden, de forma rápida, centralizaday global , bloquear el tráfico que no deseen que llegue a sus redes o a determinados objetivos dentro de sus redes. Network Cloud Firewall también recomienda las ACL para aplicar la mejor estrategia de defensa proactiva basada en datos de inteligencia sobre amenazas de Akamai, y ofrece análisis procesables de las reglas existentes. Como firewall como servicio (FWaaS) de última generación, Network Cloud Firewall permite a los clientes:

Definir defensas proactivas para bloquear el tráfico malicioso al instante

Aligerar la infraestructura local trasladando las reglas al Edge

Adaptarse rápidamente a los cambios en la red mediante una nueva interfaz de usuario

Tres estrategias prácticas para una protección proactiva y eficaz frente a DDoS en 2024

Si 2023 fue un año en el que las empresas, las instituciones gubernamentales y la infraestructura pública crítica fueron objetivos constantes de ciberataques altamente sofisticados, probablemente sea acertado prever que los ciberdelincuentes marcarán unos objetivos aún más altos en 2024. La proliferación de dispositivos digitales que pueden infectarse y convertirse en botnets, la rápida adopción de la infraestructura digital en las regiones de EMEA y APAC, y las tensiones geopolíticas en curso en Europa y Oriente Medio seguirán fomentando un entorno caótico que juega a favor de unos ciberdelincuentes motivados.

En este panorama, Akamai recomienda las tres estrategias prácticas siguientes:

Prepararse de forma proactiva con una estrategia de protección frente a DDoS

Proteger su infraestructura de DNS

No confiar en soluciones que sean "suficientemente buenas"

1. Prepararse de forma proactiva con una estrategia de protección frente a DDoS

El coste relativamente bajo de lanzar ataques DDoS, especialmente con la proliferación de DDoS como servicio, los ha convertido en una potente arma de ciberdelincuencia en manos de agentes maliciosos. Aunque los ataques DDoS no se pueden prevenir, es posible proteger sus activos digitales de dichos ataques al 100 % adoptando los siguientes pasos:

Revise las subredes críticas y los espacios IP y asegúrese de que dispone de controles de mitigación.

Implemente controles de seguridad contra DDoS dentro de una estrategia de protección siempre activa como primera capa de defensa para evitar un escenario de integración de emergencia y reducir la carga de los equipos de respuesta ante incidentes.

Designe de forma proactiva un equipo de respuesta ante crisis y asegúrese de que los runbooks y los planes de respuesta ante incidentes estén actualizados. ¡No deje que le pillen desprevenido cuando sufra un ataque!

Realice una copia de seguridad de su protección frente a DDoS local con una plataforma de protección híbrida que proteja frente a ataques que sobrecarguen sus dispositivos locales.

Amplíe su estrategia de seguridad más allá de la protección básica frente a DDoS mediante la configuración de controles de seguridad proactivos a través de un firewall de red en la nube.

Por último, aproveche los conocimientos técnicos y la experiencia de un equipo del centro de control de operaciones de seguridad (SOCC) global y probado para aliviar la presión de sus recursos internos críticos. Los servicios de SOCC complementan la automatización y las capacidades de una plataforma contra DDoS robusta.

2. Proteger su infraestructura de DNS

La infraestructura de DNS ha resurgido como objetivo principal de los ataques DDoS. Si su DNS cae, también lo hace su presencia en línea. Es posible que los ataques no siempre tengan el objetivo de dejar inoperativos los servidores de nombres DNS. En cambio, puede que solo esperen agotar los recursos y deteriorar el rendimiento del balanceo de carga de su servidor global hasta un punto en el que las solicitudes legítimas se vean afectadas.

En algunos casos, proteger la seguridad y el rendimiento de su infraestructura de DNS puede ser todo un desafío si su configuración gestiona unas zonas en la nube y otras en las instalaciones. En muchos casos, un firewall de DNS tradicional proporciona una protección inadecuada. La solución más conveniente es una plataforma híbrida que le permita:

Proteger sus zonas de DNS tanto locales como en la nube de todo tipo de ataques, incluidos los ataques Water Torture al DNS o inundaciones de DNS, entre otros.

Gestionar de forma intuitiva y sencilla las políticas y las listas de IP permitidas, y proporcionar análisis procesables en tiempo real para ayudarle a adoptar una estrategia de seguridad proactiva

Mejorar el rendimiento de DNS mediante el uso de una infraestructura de puntos de presencia altamente distribuida para dar respuesta a los usuarios desde la ubicación más cercana

3. No confiar en soluciones que sean "suficientemente buenas"

Y, quizás, lo más importante: No asumir que su estrategia de seguridad contra DDoS y de DNS actual es lo "suficientemente buena" o que su empresa no esté en alguna lista de objetivos. 2023 fue el año de las víctimas desprevenidas e insuficientemente preparadas en esta área, muchas de las cuales habían subestimado la evolución de las amenazas DDoS y sobrestimado lo que podía gestionar su seguridad existente.

Tener cuidado con el verdadero coste de las soluciones "freemium", que le atraen a un servicio básico con una solución gratuita o relativamente barata, pero que ocultan cuidadosamente los niveles efectivos de servicio tras una barrera de pago. Puede resultar tentador creer que puede aplicar niveles de protección más altos según sea necesario, pero cuando sufre un ataque, lo último en lo que piensa es en firmar formularios de pedido.

Por último, no olvide someter sus defensas a una prueba de estrés, tanto desde la perspectiva de las soluciones tecnológicas como desde la perspectiva de las prácticas recomendadas. Esto incluye runbooks de incidentes, procesos, documentación, etc., que pueden marcar la diferencia entre una idoneidad de preparación cuestionable y una ciberseguridad de primera clase.

Si 2023 ha enseñado a las empresas e instituciones una lección sobre los ataques DDoS, es que las protecciones del año anterior ya no eran suficientes para lidiar con los ataques de este año. No le conviene estar en esa misma situación en 2024.