Rétrospective sur les tendances DDoS en 2023 et les stratégies concrètes pour 2024

Synthèse

L'année 2023 a été une année importante sur le plan des tendances en matière d'attaques DDoS (déni de service distribué) . Les groupes cybercriminels, les hacktivistes aux motivations géopolitiques et les acteurs malveillants ont utilisé le coût relativement peu élevé du lancement d'attaques DDoS, l'ampleur des botnets massifs construits à partir de terminaux digitaux et de l'Internet des objets (IoT), ainsi que les vulnérabilités Zero Day au niveau des protocoles pour lancer des attaques record contre des entreprises, des institutions gouvernementales et, plus inquiétant encore, contre des infrastructures publiques essentielles mais vulnérables, notamment des hôpitaux.

Dans la plupart des cas, les objectifs supposés sont de causer des dommages, des pertes de productivité et des pertes financières et d'attirer l'attention du public, ce qui explique pourquoi ces acteurs malveillants sélectionnent un éventail de plus en plus large de victimes connues pour avoir une sécurité informatique insuffisante. Il est important de rappeler que les attaques DDoS sont des attaques ciblées pour lesquelles les acteurs malveillants choisissent sciemment leurs cibles.

Tout au long de l'année 2023, les attaques DDoS sont devenues plus fréquentes, plus longues, plus sophistiquées (avec de multiples vecteurs) et se sont concentrées sur des cibles horizontales (attaquant plusieurs IP de destination au cours du même événement d'attaque). Les secteurs de la banque et des services financiers sont arrivés en tête du classement des segments de marché les plus ciblés. Les attaques contre ces secteurs visaient souvent à nuire à la réputation ou à détourner l'attention des professionnels de la sécurité afin de lancer des attaques secondaires par ransomware. Le nombre et l'ampleur des attaques DDoS en Europe, au Moyen-Orient, en Afrique (EMEA) et dans la région Asie-Pacifique (APAC) rivalisent désormais avec ceux de l'Amérique du Nord.

C'est dans cet écosystème de menaces intenses qu'Akamai a proactivement mis à niveau la plateforme de protection DDoS Prolexic avec une nouvelle architecture définie par logiciel. Akamai a également déployé plusieurs nouveaux centres de nettoyage dans le cloud pour créer une capacité de défense dédiée massive, et ajouté de nombreuses nouvelles capacités qui fournissent la protection DDoS complète, flexible et fiable, à tout moment, en tout lieu et de quelque manière que ce soit, dont les clients ont besoin.

Une année de records battus

Les attaques DDoS n'ont cessé de croître en ampleur et en sophistication, mais 2023 a accéléré cette tendance à un rythme imprévu. Même les fournisseurs de sécurité et leurs sites Web respectifs sont attaqués, et bien qu'Akamai ait réussi à atténuer les attaques, d'autres ne l'ont pas fait. En février 2023, Akamai a réussi à protéger un client de l'APAC contre la plus grande attaque DDoS jamais lancée contre un client Prolexic. L'attaque a atteint un pic de 900,1 gigabits par seconde (Gbit/s) et 158,2 millions de paquets par seconde (Mpps). En septembre, Akamai a de nouveau détecté et empêché la plus grande attaque DDoS dirigée contre l'une des institutions financières américaines les plus importantes et les plus influentes. Les cybercriminels ont utilisé une combinaison de vecteurs d'attaque ACK, PUSH, RESET et SYN, avec des pics à 633,7 Gbit/s et 55,1 Mpps.

Ces attaques record de 2023 étaient-elles une anomalie dans un contexte de cybercriminalité par ailleurs stable ? Pas du tout ! Ces attaques s'inscrivent dans la lignée des attaques DDoS de type « choc et stupeur » qui ont débuté en 2022. L'année dernière, Akamai a défendu avec succès et à plusieurs reprises un client en Europe contre un assaut DDoS record qui a atteint 704,8 Mpps. En fait, 8 des 10 plus grandes attaques DDoS atténuées par Akamai ont eu lieu au cours des 18 derniers mois.

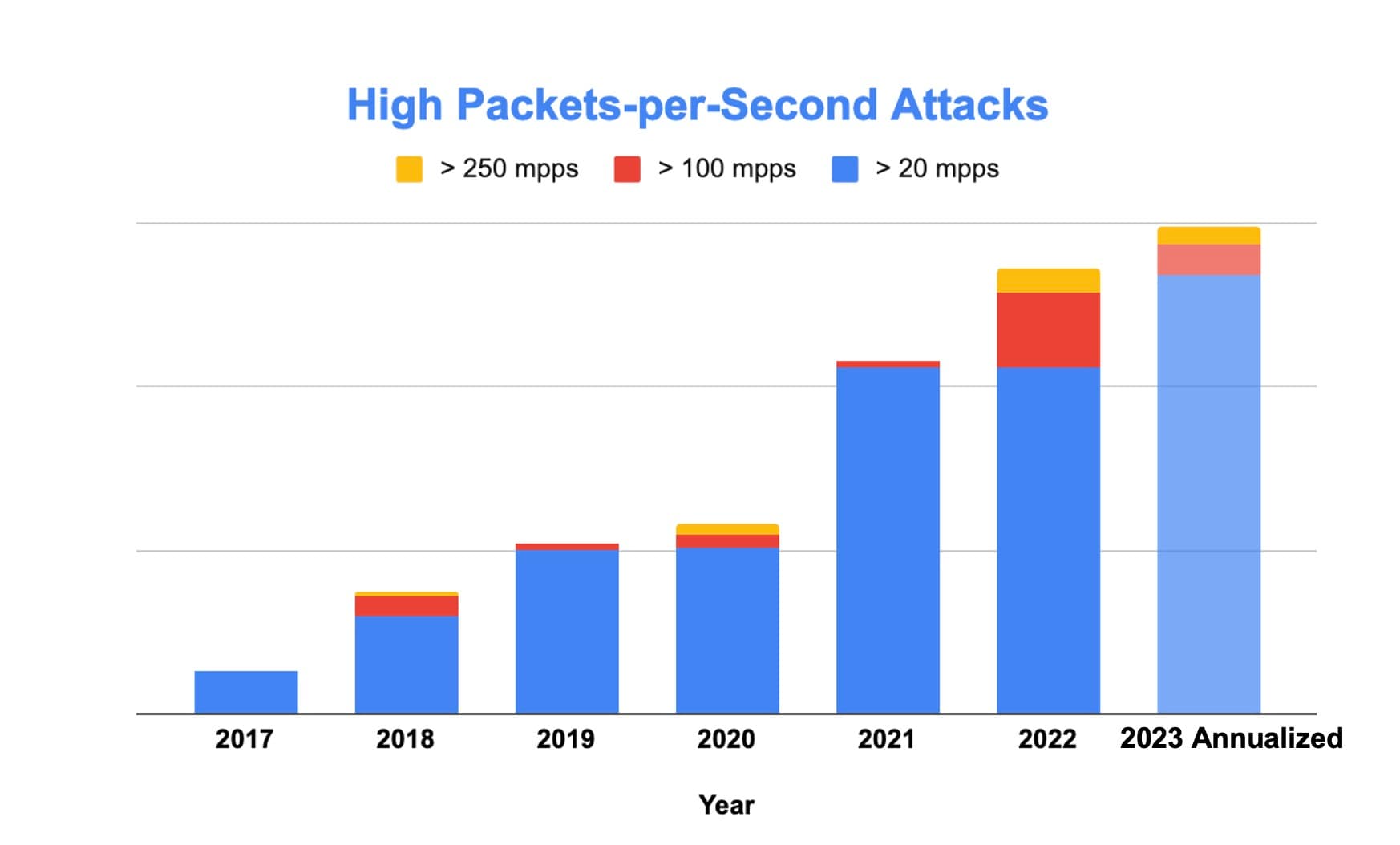

Bien que ces attaques aient fait les gros titres en raison de leur complexité, de leur sophistication et de leur ampleur, plusieurs autres attaques DDoS de couche 3 et de couche 4 ont eu lieu cette année, avec un taux élevé de paquets par seconde, motivées par le hacktivisme géopolitique et d'autres raisons malveillantes. Akamai a observé le plus grand nombre d'attaques de ce type en 2023, soit une augmentation de près de 50 % par rapport à 2021 (Figure 1).

Figure 1 : Le nombre total d'attaques DDoS de couche 3 et de couche 4 ayant un taux élevé de paquets par seconde a augmenté de près de 50 % entre 2021 et 2023. Source : Informations sur les menaces DDoS d'Akamai Prolexic

Figure 1 : Le nombre total d'attaques DDoS de couche 3 et de couche 4 ayant un taux élevé de paquets par seconde a augmenté de près de 50 % entre 2021 et 2023. Source : Informations sur les menaces DDoS d'Akamai Prolexic

Ancien protocole, nouvelle vulnérabilité Zero Day (et beaucoup d'attaques DDoS)

En septembre et octobre 2023, Akamai a collaboré avec les principaux acteurs et partenaires du secteur pour élaborer une réponse à la vulnérabilité Zero Day HTTP/2 Rapid Reset (CVE-2023-44487) que les cybercriminels ont exploitée pour lancer des attaques DDoS massives de couche 7. La capacité de HTTP/2 à utiliser le multiplexage pour traiter jusqu'à 100 flux actifs sur une seule connexion TCP est devenue une vulnérabilité très puissante lorsque les attaquants ont lancé une séquence de demandes de flux, immédiatement suivie d'une réinitialisation pour ce flux.

Cela a déclenché une logique de requête dans le serveur d'applications Web, mais comme le flux a été immédiatement annulé, la cible visée a continué à traiter tous les flux précédemment initiés, ce qui a finalement abouti à des centaines de millions de requêtes atteignant un serveur Web chaque seconde, et donc à une saturation totale du serveur.

Les clients utilisant Akamai Connected Cloud et les solutions de protection DDoS d'Akamai n'ont pas eu à prendre de mesures supplémentaires pour protéger leurs serveurs Web contre cette nouvelle attaque DDoS. Les fonctionnalités de sécurité fondamentales d'Akamai, telles que les contrôles de débit HTTP de couche 7, la mise en cache, les règles de pare-feu d'applications Web et le blocage d'IP et/ou le géoblocage par le biais de la solution App & API Protector d'Akamai ont permis de protéger efficacement les clients contre les attaques HTTP/2 Rapid Reset.

Attaquer l'infrastructure DNS pour mettre les entreprises hors service

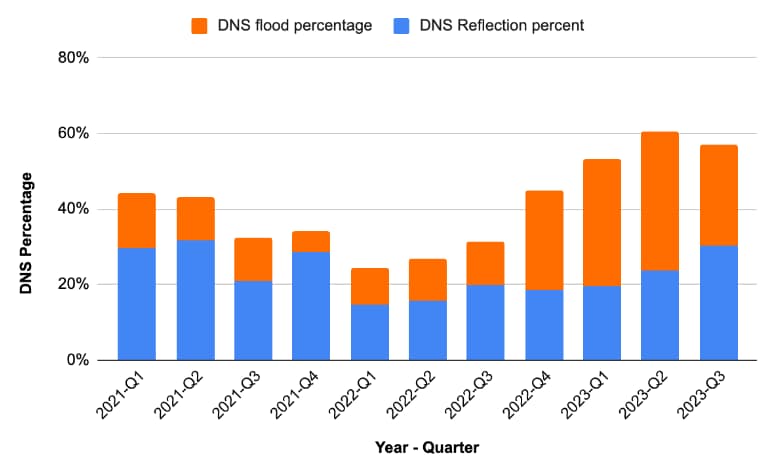

Akamai observe plus de 11 000 milliards de requêtes DNS par jour, et ce point de vue unique fournit une vision approfondie des tactiques, techniques et procédures (TTP) utilisées par les attaquants pour mettre hors service l'infrastructure DNS des entreprises et des institutions. Après une courte baisse au premier semestre 2022, les attaques DNS ont connu une forte recrudescence. Près de 60 % des attaques DDoS atténuées par Akamai en 2023 avaient une composante DNS (Figure 2).

Figure 2 : Près de 60 % des attaques DDoS en 2023 avaient une composante DNS, ce qui représente une augmentation de près de 200 % par rapport au premier trimestre 2022. Source : Informations sur les menaces DDoS d'Akamai Prolexic

Figure 2 : Près de 60 % des attaques DDoS en 2023 avaient une composante DNS, ce qui représente une augmentation de près de 200 % par rapport au premier trimestre 2022. Source : Informations sur les menaces DDoS d'Akamai Prolexic

Selon le rapport SOTI (État des lieux d'Internet) d'Akamai publié en mars 2023, jusqu'à 16 % des organisations ont accédé aux domaines de commandement et de contrôle (C2) sur leur réseau, indiquant ainsi une attaque en cours ou une violation qui pourrait ouvrir la voie à une attaque par ransomware. L'omniprésence de la surface d'attaque DNS a été mise en évidence par le fait que les attaquants ont tout ciblé, des sites Web et des terminaux compatibles IoT jusqu'aux réseaux domestiques et tout ce qui se trouve entre les deux.

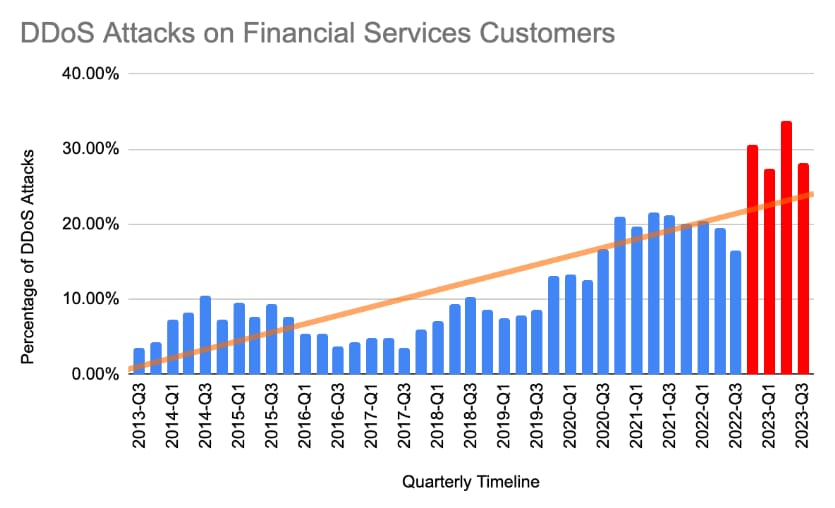

Les institutions bancaires et financières visées

Le segment de marché des services bancaires et financiers occupe la première place du classement du plus grand nombre d'attaques DDoS en 2023, une distinction dont il se passerait bien ! Les institutions financières sont de plus en plus souvent la cible d'attaques depuis 2021 (Figure 3). Au cours des années précédentes, environ 10 % des attaques DDoS visaient des institutions de services financiers. Ce taux est passé à près de 20 % en 2021 et 2022 et a culminé à environ 35 % en 2023.

Figure 3 : Les entreprises du secteur des services bancaires et financiers ont subi le plus grand nombre d'attaques DDoS en 2023. Près de 35 % de toutes les attaques DDoS visaient le secteur financier. Source : Informations sur les menaces DDoS d'Akamai Prolexic

Figure 3 : Les entreprises du secteur des services bancaires et financiers ont subi le plus grand nombre d'attaques DDoS en 2023. Près de 35 % de toutes les attaques DDoS visaient le secteur financier. Source : Informations sur les menaces DDoS d'Akamai Prolexic

Notre rapport « État des lieux d'Internet » de septembre 2023, Les enjeux immenses de l'innovation : tendances des attaques ciblant les services financiersexamine en profondeur la manière dont les cybercriminels utilisent les attaques DDoS pour cibler les institutions de services financiers dans le monde entier.

Les attaques DDoS dans le secteur des services financiers sont également en hausse en raison de l'augmentation spectaculaire de la puissance des réseaux de machines virtuelles et du hacktivisme géopolitique motivé par les guerres en Ukraine et en Israël.

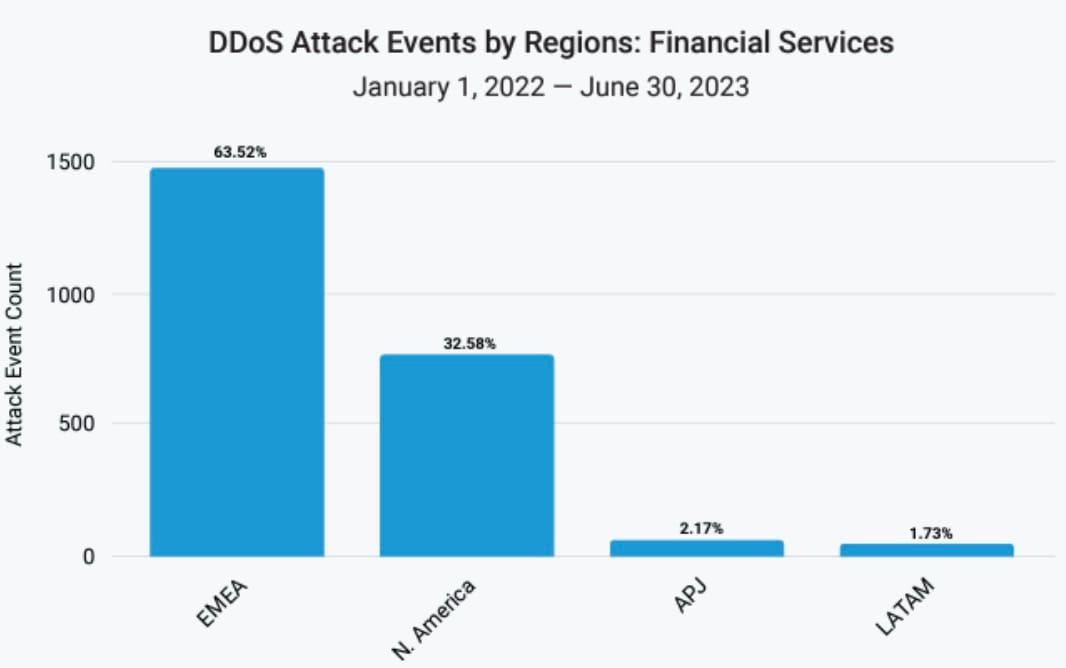

En fait, des groupes hacktivistes pro-russes ont annoncé début juin 2023 qu'ils mèneraient des attaques DDoS coordonnées « massives » sur des organisations financières européennes et américaines. Parmi les adversaires mentionnées, on retrouve notamment Killnet, REvil et Anonymous Sudan. Ce hacktivisme pro-russe explique peut-être mieux l'évolution régionale des attaques DDoS dans le segment de marché des services financiers, puisque la région EMEA compte désormais presque deux fois plus d'événements que l'Amérique du Nord (Figure 4).

Figure 4 : Dans le segment de marché des services financiers, la région EMEA compte désormais presque deux fois plus d'attaques DDoS de couche 3 et 4 que l'Amérique du Nord. Source : https://www.akamai.com/lp/soti/high-stakes-of-innovation

Figure 4 : Dans le segment de marché des services financiers, la région EMEA compte désormais presque deux fois plus d'attaques DDoS de couche 3 et 4 que l'Amérique du Nord. Source : https://www.akamai.com/lp/soti/high-stakes-of-innovation

Les attaques DDoS de couche 7 restent également un problème pour les applications financières. Les acteurs malveillants s'efforcent sans relâche de renforcer leurs opérations d'attaque, leurs réseaux et leurs techniques de pénétration afin d'échapper à des défenses plus solides. Voici quelques-unes des caractéristiques les plus courantes que nous avons observées dans de nombreuses attaques DDoS à grande échelle :

Cibles hautement distribuées en termes d'IP/sous-réseau et de pays

Sources d'attaques abondantes, notamment les fournisseurs de services cloud infectés/loués, les nœuds de sortie Tor et les nœuds de proxy anonymes/ouverts

Inondations de requêtes HTTP et DNS

URL impossibles à mettre en cache, comme les pages d'accueil, les URL aléatoires, les critères de recherche et les points de terminaison de connexion

Usurpation d'adresses IP par des cybercriminels expérimentés qui créent des botnets derrière des FAI résidentiels, des réseaux d'opérateurs de téléphonie mobile ou des réseaux universitaires.

Frappes dynamiques et adaptatives, basées sur les réponses des responsables des systèmes de défense

Les autres types d'attaques DDoS en 2023 : longues, fréquentes, sophistiquées, et plus encore

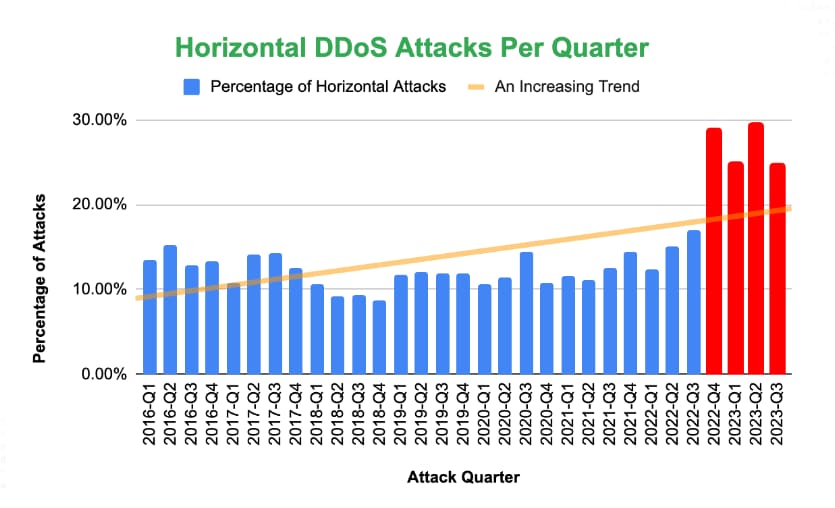

Ce n'est pas seulement le nombre d'attaques DDoS qui a augmenté en 2023, mais aussi la variété des types d'attaques qui s'est démarquée des années précédentes. Les attaques DDoS horizontales, parfois appelées les « attaques DDoS par carpet bombing », ont connu une nette augmentation depuis le dernier trimestre 2022. Jusqu'au troisième trimestre 2022, moins de 20 % des attaques DDoS observées par Akamai étaient classées dans la catégorie des attaques horizontales (Figure 5). Au cours de la période de 12 mois comprise entre le quatrième trimestre 2022 et le troisième trimestre 2023, nous avons constamment observé que près de 30 % des attaques DDoS étaient des attaques horizontales et multidestination, soit une augmentation de près de 50 %.

Figure 5 : Près de 30 % des attaques DDoS en 2023 étaient des attaques DDoS horizontales, ou par carpet bombing. Cela représente une augmentation de 50 % par rapport aux années précédentes. Source : Informations sur les menaces DDoS d'Akamai Prolexic

Figure 5 : Près de 30 % des attaques DDoS en 2023 étaient des attaques DDoS horizontales, ou par carpet bombing. Cela représente une augmentation de 50 % par rapport aux années précédentes. Source : Informations sur les menaces DDoS d'Akamai Prolexic

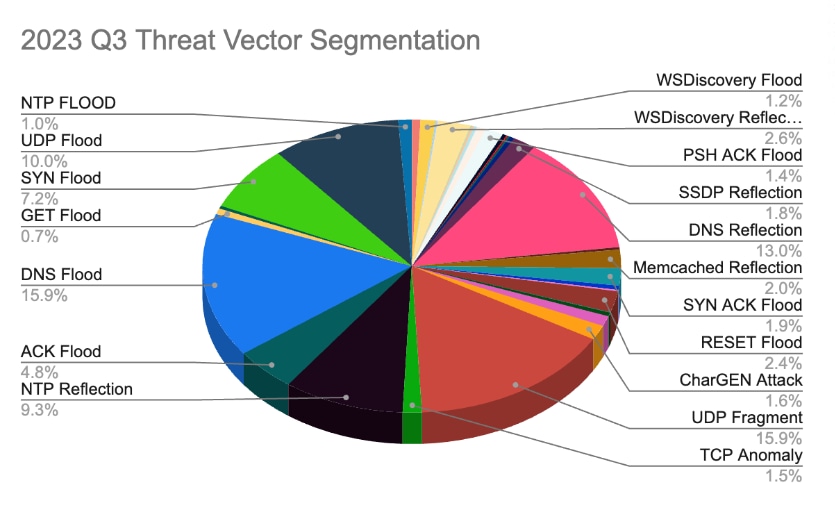

Le nombre toujours croissant de vecteurs employés par les cybercriminels lorsqu'ils ciblent une entreprise ou une institution est une autre tendance distincte des attaques DDoS en 2023. Certaines des attaques DDoS les plus importantes et les plus sophistiquées traitées par Akamai en 2023 comportaient plus de 14 vecteurs différents. Elles visaient clairement à atteindre l'épuisement des ressources et à submerger les équipes de sécurité réseau des entreprises ciblées. Dans de nombreux cas, ces attaques DDoS complexes et multivectorielles ont pour objectif supplémentaire de servir d'écran de fumée pour des attaques à triple extorsion.

Heureusement, la position de défense proactive des clients d'Akamai, un ensemble complet de solutions de protection DDoS et une équipe d'experts en sécurité hautement qualifiés de l'équipe mondiale du centre de commande des opérations de sécurité (SOCC) ont empêché ces attaques d'avoir un impact sur ces entreprises. La Figure 6 présente les différents vecteurs utilisés par les cybercriminels pour les attaques DDoS au troisième trimestre 2023.

Figure 6 : Répartition des différents vecteurs utilisés par les cybercriminels pour lancer des attaques DDoS au troisième trimestre 2023. Source : Informations sur les menaces DDoS d'Akamai Prolexic

Figure 6 : Répartition des différents vecteurs utilisés par les cybercriminels pour lancer des attaques DDoS au troisième trimestre 2023. Source : Informations sur les menaces DDoS d'Akamai Prolexic

Les cybercriminels ont également déployé des efforts concertés pour s'attaquer à ce qui est perçu comme des« cibles vulnérables. » Pendant la phase de reconnaissance ou de cartographie des attaques, les acteurs malveillants savent quels services de production ont mis en place des protections et ils planifient dès lors leurs attaques en conséquence. Les petites et moyennes entreprises, les institutions gouvernementales et les infrastructures publiques critiques telles que les écoles, les hôpitaux, les aéroports et d'autres centres de transport et de logistique ont subi des attaques DDoS répétées en 2023. Bien que plusieurs grands aéroports des États-Unis ont été attaqués par le groupe hacktiviste pro-russe KillNet en 2022, un autre groupe de pirates russe appelé NoName057(16) a attaqué plusieurs aéroports, administrations et institutions financières au Canada en 2023.

De même, le célèbre groupe d'hacktivistes Anonymous Sudan a attaqué six grands aéroports indiens et plusieurs établissements de santé en avril 2023. Bien entendu, il ne s'agit pas d'une liste exhaustive des attaques DDoS. Les cybercriminels ont continué à utiliser les attaques DDoS comme un format d'attaque relativement peu coûteux mais efficace pour gêner et distraire les équipes de sécurité concernées et nuire à la réputation des gouvernements et des entreprises.

Enfin, tout au long de l'année 2023, nous avons observé une résurgence de campagnes d'attaques DDoS plus longues. En moyenne, de nombreuses attaques ont été des campagnes soutenues pendant plus de 20 minutes, et le nombre d'attaques qui se sont poursuivies pendant plus d'une heure a augmenté de 50 % entre 2021 et 2023. Il s'agit d'une inversion notable de la tendance observée précédemment, à savoir des attaques extrêmement fortes mais courtes, qui duraient souvent moins de 2 minutes.

Les attaques brèves sont très efficaces si les organisations n'ont pas mis en place des défenses proactives et si elles ne permettent pas aux intervenants de réagir rapidement. Les attaques prolongées pèsent sur la productivité et la capacité des équipes à maintenir la continuité de l'activité lorsque d'autres menaces sont détectées et que des réponses sont nécessaires.

Protéger les clients avec une plateforme de protection DDoS de classe mondiale

C'est dans cet écosystème de menaces DDoS en évolution constante et de plus en plus complexe qu'Akamai fournit l'une des solutions de protection DDoS les plus complètes, flexibles et fiables pour que les clients puissent défendre leur infrastructure digitale à travers toutes les couches, tous les ports et tous les protocoles.

Nouvelle architecture, nouveaux centres de nettoyage et avantages mondiaux

Au cours des 15 derniers mois, la plateforme Prolexic d'Akamai a connu plusieurs étapes, ajouts et mises à niveau importants, offrant une protection et une valeur ajoutée aux clients de tous les principaux segments, secteurs et zones géographiques à travers le monde. La série de transformations a commencé avec le lancement de l'architecture entièrement définie par logiciel de Prolexic en réponse à l'évolution des tendances du réseau liées à l'edge computing, à la 5G et à la virtualisation réseau.

Avec la transition vers des environnements logiciels virtualisés, Prolexic a supprimé toute dépendance à l'égard du matériel spécialisé. Cette standardisation du déploiement à tous les niveaux permet à Akamai de répondre plus rapidement aux besoins en constante évolution des clients, de faciliter les déploiements modulaires pour l'extension de capacité, de fournir une meilleure couverture régionale grâce à des liaisons à faible latence et d'améliorer la redondance de la plateforme. En outre, la nouvelle architecture accélère les capacités avancées d'apprentissage comportemental de Prolexic pour apprendre à partir des signatures d'attaques, s'adapter aux vecteurs de menaces émergents et construire de manière proactive des postures résilientes aux DDoS pour les clients.

La nouvelle architecture de Prolexic a permis d'augmenter rapidement et massivement le nombre total de centres de nettoyage dans le cloud de Prolexic dans le monde entier. Aujourd'hui, Prolexic dispose de plusieurs centres de nettoyage dans 32 zones métropolitaines mondiales et une capacité de défense dédiée de plus de 20 Tbit/s. Le mot-clé à noter ici est « dédié ». Contrairement à certaines solutions qui s'appuient sur la capacité de leur réseau de diffusion de contenu, offrant ainsi aux cybercriminels un seul point de défense à surmonter,

Prolexic est une plateforme spécialement conçue et intégrée à Akamai Connected Cloud mais qui offre également le niveau de sécurité DDoS dédié dont les entreprises clientes ont besoin. Pour mettre en perspective la capacité de défense de Prolexic, même les plus grandes attaques DDoS connues des couches 3 et 4 ne représentent pas 10 % de la capacité disponible pour les clients Prolexic.

Au cours de l'année 2023, Akamai Prolexic a lancé de nouveaux centres de nettoyage dans le cloud dans les lieux suivants :

Madrid, Espagne

Mexico, Mexique

Milan, Italie

Rio de Janeiro, Brésil

Zurich, Suisse

La répartition géographique et la présence locale des centres de nettoyage Prolexic offrent plusieurs avantages aux clients,notamment les suivants :

Réduction de la latence et optimisation des performances réseau

Optimisation des coûts opérationnels liés à la redirection du trafic réseau

Amélioration de la visibilité et du contrôle des schémas régionaux d'attaques DDoS

Protection DDoS complète au moment et à l'endroit où les clients en ont besoin : que ce soit sur site, dans le cloud ou en mode hybride

En septembre, Akamai a conclu un partenariat stratégique avec Corero, l'un des principaux spécialistes des solutions DDoS sur site, afin d'étendre la plateforme Prolexic avec Prolexic On-Prem (optimisé par Corero) et Prolexic Hybrid.

Prolexic On-Prem fournit une protectionDDoS permanente, physique ou logique, en ligne et sur le chemin de données, qui s'intègre nativement avec les routeurs de périphérie pour arrêter automatiquement plus de 98 % des attaques en bordure du réseau d'un client, sans nécessiter de transfert de trafic. Cette solution est idéale pour la grande majorité des petites attaques rapides et pour les entreprises qui ont besoin d'une protection DDoS à très faible latence.

Prolexic Hybrid combine la puissance, l'automatisation et les performances de Prolexic On-Prem avec l'évolutivité et la capacité de pointe de Prolexic Cloud à la demande pour protéger les origines des clients contre les attaques DDoS volumétriques les plus importantes.

Extension de Prolexic pour aller au-delà des attaques DDoS

En avril 2023, Akamai a annoncé le lancement de Prolexic Network Cloud Firewall , un pare-feu en libre-service et configurable par l'utilisateur qui permet aux clients de définir, de déployer et de gérer facilement leurs propres listes de contrôle d'accès (ACL) et les règles qu'ils souhaitent appliquer en bordure de leur réseau. C'est un pare-feu qui se place devant tous les autres pare-feux.

Avec Network Cloud Firewall, les clients peuvent bloquer rapidement, de manière centraliséeet dans le monde entier le trafic qu'ils ne souhaitent pas voir atteindre leurs réseaux ou certaines cibles au sein de leurs réseaux. Network Cloud Firewall recommande également des ACL pour bénéficier de la meilleure position de défense proactive basée sur les données de veille sur les menaces d'Akamai, et le pare-feu fournit des analyses exploitables des règles existantes. En tant que pare-feu en tant que service (FWaaS) de nouvelle génération, Network Cloud Firewall permet aux clients :

de définir des défenses proactives pour bloquer instantanément le trafic malveillant ;

d'alléger l'infrastructure locale en déplaçant les règles en bordure de l'Internet ;

de s'adapter rapidement aux changements du réseau via une nouvelle interface utilisateur.

Trois stratégies exploitables pour une protection proactive et efficace contre les attaques DDoS en 2024

Si 2023 a été une année au cours de laquelle les entreprises, les institutions gouvernementales et les infrastructures publiques critiques ont été implacablement ciblées par des cyberattaques très sophistiquées, il est probablement prudent de prévoir que les cybercriminels fixeront des objectifs encore plus haut en 2024. La prolifération des terminaux digitaux pouvant être infectés et transformés en botnets, l'adoption rapide de l'infrastructure digitale dans les régions EMEA et APAC, et les tensions géopolitiques actuelles en Europe et au Moyen-Orient continueront à favoriser un environnement chaotique qui fait le jeu des cybercriminels motivés.

Dans ce contexte, Akamai recommande les trois stratégies suivantes :

Se préparer de manière proactive en adoptant une position de protection contre les attaques DDoS

Protéger votre infrastructure DNS

Ne pas vous fier à des solutions « suffisantes »

1. Se préparer de manière proactive en adoptant une position de protection contre les attaques DDoS

Le coût relativement faible du lancement d'attaques DDoS, en particulier avec la prolifération des services DDoS, en a fait une arme cybercriminelle puissante aux mains d'acteurs malveillants. Bien qu'il soit impossible d'empêcher les attaques DDoS, il est tout à fait possible de protéger ses actifs digitaux contre de telles attaques en adoptant les mesures suivantes :

Passez en revue tous vos sous-réseaux et espaces IP critiques et assurez-vous que vous avez mis en place des contrôles d'atténuation.

Déployez des contrôles de sécurité DDoS dans une posture de protection permanente comme première couche de défense pour éviter un scénario d'intégration d'urgence et réduire la charge de travail des intervenants en cas d'incident.

Désignez de manière proactive une équipe d'intervention en cas de crise et assurez-vous que vos guides et les plans d'intervention en cas d'incident sont à jour. Ne soyez pas pris au dépourvu lorsque vous êtes attaqué !

Renforcez votre protection contre les attaques DDoS sur site avec une plateforme de protection hybride qui protège contre les attaques qui surchargent vos appareils sur site.

Étendez votre position de sécurité au-delà de la protection DDoS de base en configurant des contrôles de sécurité proactifs via un pare-feu cloud réseau.

Enfin, utilisez l'expertise et l'expérience d'une équipe SOCC mondiale et éprouvée pour alléger la pression exercée sur vos ressources internes critiques. Les services SOCC complètent l'automatisation et les capacités d'une plateforme DDoS robuste.

2. Protéger votre infrastructure DNS

L'infrastructure DNS est redevenue une cible majeure des attaques DDoS. Si votre DNS tombe en panne, votre présence en ligne en pâtit. Les attaques n'ont pas toujours pour objectif de mettre hors service les serveurs de noms DNS. Au lieu de cela, elles peuvent simplement espérer atteindre l'épuisement des ressources et détériorer les performances d'équilibrage de la charge de votre serveur mondial à un point tel que les demandes légitimes en pâtissent.

Dans certains cas, la protection de la sécurité et des performances de votre infrastructure DNS peut s'avérer difficile si votre configuration gère certaines zones dans le cloud et d'autres sur place. Dans de nombreux cas, un pare-feu DNS traditionnel n'offre pas une protection suffisante. La solution optimale est une plateforme hybride qui vous permet de :

protéger vos zones DNS à la fois sur site et dans le cloud contre toutes sortes d'attaques, y compris l'attaque DNS de type « Water Torture », l'inondation DNS, entre autres ;

gérer intuitivement et facilement les politiques et les listes d'adresses IP autorisées et fournir des analyses exploitables en temps réel pour vous aider à adopter une position de sécurité proactive ;

améliorer les performances DNS en utilisant une infrastructure de point de présence hautement distribuée pour répondre aux utilisateurs depuis l'emplacement le plus proche.

3. Ne pas vous fier à des solutions « suffisantes »

Il s'agit peut-être du point le plus important. Ne partez pas du principe que votre dispositif de sécurité DDoS et DNS est « suffisant » ou que votre entreprise n'est pas sur la liste des cibles d'un pirate. L'année 2023 a été celle des victimes sans méfiance et insuffisamment préparées. Bon nombre d'entre elles avaient sous-estimé l'évolution des menaces DDoS et surestimé l'efficacité de leur sécurité existante.

Méfiez-vous du coût réel des solutions « freemium » qui vous attirent dans un service d'entrée de gamme avec une solution gratuite ou relativement peu coûteuse, mais qui cachent soigneusement les niveaux de service effectifs derrière un mur payant. Il peut être tentant de penser que vous pourrez toujours souscrire des niveaux de protection plus élevés en fonction des besoins. Toutefois, lorsque vous êtes attaqué, signer des formulaires de commande n'est pas votre préoccupation première.

Enfin, n'oubliez pas de tester vos défenses à la fois du point de vue des solutions technologiques et du point de vue des meilleures pratiques. Il s'agit notamment des guides d'incidents, des processus, de la documentation, etc. Ces ressources peuvent faire la différence entre une adéquation douteuse de la préparation et une cybersécurité de classe mondiale.

Si 2023 a permis aux entreprises et aux institutions de tirer une leçon des attaques DDoS, c'est que les protections de l'année précédente n'étaient plus suffisantes pour faire face aux attaques de cette année. Tâchons de ne pas nous retrouver dans la même situation en 2024.