Retrospettiva sulle tendenze degli attacchi DDoS nel 2023 e sulle strategie funzionali per il 2024

Analisi riassuntiva

Il 2023 è stato un anno che ha stabilito una pietra miliare nelle tendenze degli attacchi DDoS (Distributed Denial-of-Service) . I gruppi di criminali informatici, gli hacktivisti che agiscono con motivazioni geopolitiche e gli autori di attacchi in genere hanno utilizzato metodi relativamente poco costosi per sferrare gli attacchi DDoS, la portata di enormi botnet costruite dai comuni dispositivi digitali e IoT (Internet of Things) e, infine, le vulnerabilità zero-day a livello di protocollo per sferrare attacchi contro aziende, istituzioni governative e, ancora peggio, infrastrutture pubbliche di importanza critica, ma vulnerabili, tra cui gli ospedali.

Nella maggior parte dei casi, i criminali si propongono di causare danni, riduzione della produttività e perdite finanziarie, oltre a guadagnare l'attenzione pubblica: ecco perché scelgono una serie di vittime sempre più ampia, di cui è noto l'inadeguato livello di sicurezza IT. È importante notare che gli attacchi DDoS sono mirati, pertanto i criminali scelgono le loro vittime in maniera consapevole.

Nel corso del 2023, gli attacchi DDoS sono diventati più frequenti, più lunghi e altamente sofisticati (con diversi vettori di attacco) e si sono incentrati su bersagli orizzontali (ossia, sono state colpite più destinazioni IP nell'ambito dello stesso attacco). I servizi bancari e finanziari sono in cima all'elenco dei segmenti verticali maggiormente presi di mira. Gli attacchi contro questi settori spesso sono stati sferrati nell'intento di infliggere danni alla reputazione o per distrarre gli addetti alla sicurezza in modo da poter eseguire attacchi ransomware secondari. Il numero e la portata degli attacchi DDoS registrati nell'area EMEA (Europa, Medio-Oriente e Africa e nell'area APAC (Asia-Pacifico) sono pari a quelli osservati in Nord America.

È in questo intenso scenario delle minacce che Akamai ha aggiornato in modo proattivo Prolexic, la sua piattaforma di protezione dagli attacchi DDoS, con una nuova architettura definita dal software, ha lanciato vari nuovi scrubbing center nel cloud per creare una massiccia capacità di difesa dedicata e ha aggiunto tante funzionalità innovative che forniscono una protezione dagli attacchi DDoS completa, flessibile e affidabile ovunque, in qualsiasi momento e con qualunque modalità i clienti ne abbiano bisogno.

Un anno di record

Gli attacchi DDoS sono sempre più numerosi e sofisticati, tuttavia il 2023 ha accelerato questa tendenza ad un ritmo imprevisto. Persino i vendor di soluzioni per la sicurezza e i loro rispettivi siti web vengono attaccati e, anche se Akamai ha mitigato in modo efficace gli attacchi, altri non l'hanno fatto. A febbraio 2023, Akamai è riuscita a proteggere un cliente che opera nell'area APAC dall'attacco DDoS più imponente mai sferrato contro un cliente di Prolexic. L'attacco ha raggiunto un picco di 900,1 gigabit al secondo (Gbps) e 158,2 milioni di pacchetti al secondo (Mpps). A settembre, Akamai di nuovo ha rilevato e bloccato il più imponente attacco DDoS sferrato contro una delle istituzioni finanziarie più grandi e influenti negli Stati Uniti.. I criminali informatici hanno usato una combinazione di vettori di attacco ACK, PUSH, RESET e SYN, raggiungendo picchi di 633,7 Gbps e 55,1 Mpps.

Questi attacchi da record sono stati un'anomalia nel 2023 nello scenario dei crimini informatici? Assolutamente no! Questi attacchi sono stati perfettamente in linea con la tendenza degli attacchi DDoS in stile "colpisci e terrorizza" iniziata nel 2022. L'anno scorso, Akamai è riuscita a difendere in modo ripetuto un cliente in Europa da un attacco DDoS da record che ha raggiunto un picco di 704,8 Mpps. In realtà, 8 dei 10 più grandi attacchi DDoS mitigati da Akamai sono stati sferrati solo negli ultimi 18 mesi.

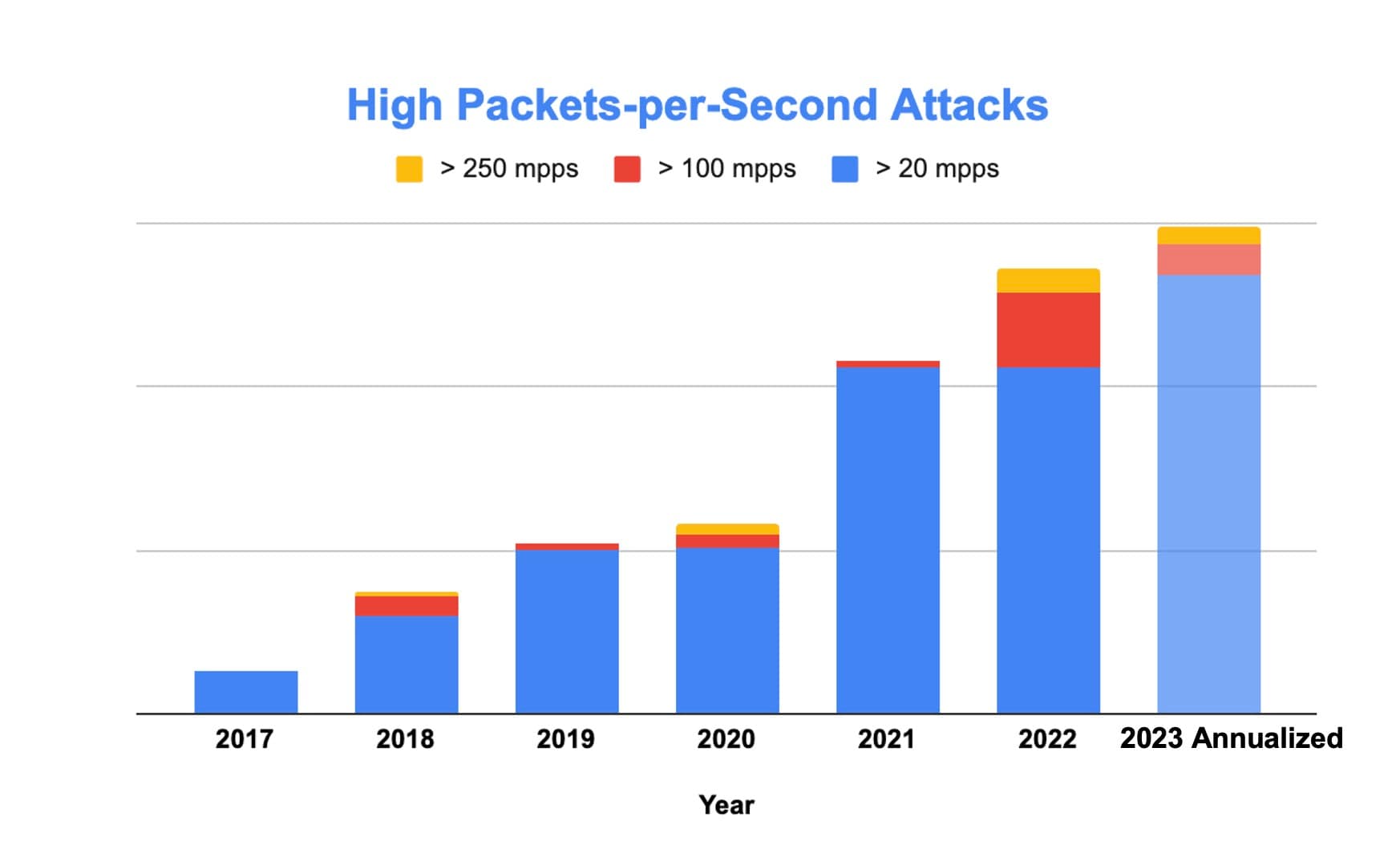

Mentre questi attacchi hanno fatto notizia per il loro livello di complessità, innovazione e dimensioni, molti altri attacchi DDoS di livello 3 e 4 sono stati guidati quest'anno da scopi legati all'hacktivismo geopolitico e da altre motivazioni dannose. In effetti, Akamai ha registrato il più alto numero di questo tipo di attacchi nel 2023, un aumento quasi del 50% rispetto al 2021 (Figura 1).

Figura 1. Il numero totale degli attacchi DDoS di livello 3 e di livello 4 ad alta velocità di pacchetti al secondo è aumentato di quasi il 50% tra il 2021 e il 2023. Fonte: Intelligence sulle minacce DDoS di Akamai Prolexic

Figura 1. Il numero totale degli attacchi DDoS di livello 3 e di livello 4 ad alta velocità di pacchetti al secondo è aumentato di quasi il 50% tra il 2021 e il 2023. Fonte: Intelligence sulle minacce DDoS di Akamai Prolexic

Vecchio protocollo, nuova vulnerabilità zero-day...e un sacco di attacchi DDoS

A settembre e ottobre 2023, Akamai ha collaborato con importanti operatori e partner del settore per sviluppare una risposta alla vulnerabilità zero-day HTTP/2 Rapid Reset (CVE-2023-44487), che i criminali informatici hanno sfruttato per lanciare massicci attacchi DDoS di livello 7. La capacità del protocollo HTTP/2 di usare il multiplexing per elaborare fino a 100 flussi attivi tramite una sola connessione TCP è diventata una vulnerabilità molto potente quando i criminali hanno lanciato una sequenza di richieste di flusso, immediatamente seguita da un reset per tale flusso.

In tal modo, è stata attivata una logica delle richieste nel server delle applicazioni web, ma poiché il flusso è stato immediatamente cancellato, il bersaglio previsto ha continuato ad elaborare tutti i flussi iniziati in precedenza, determinando, alla fine, centinaia di milioni di richieste verso un server web ogni secondo e, pertanto, sovraccaricando completamente il server.

I clienti delle soluzioni per la protezione dagli attacchi DDoS di Akamai e Akamai Connected Cloud non hanno dovuto effettuare ulteriori operazioni per proteggere i loro server web da questo nuovo attacco DDoS. Le funzionalità di sicurezza fondamentali di Akamai come i controlli della velocità HTTP di livello 7, il caching, le regole WAF (Web Application Firewall) e il blocco IP e/o il blocco geografico tramite Akamai App & API Protector sono riuscite a proteggere i clienti dagli attacchi HTTP/2 Rapid Reset.

Attacco all'infrastruttura DNS per interrompere le attività online

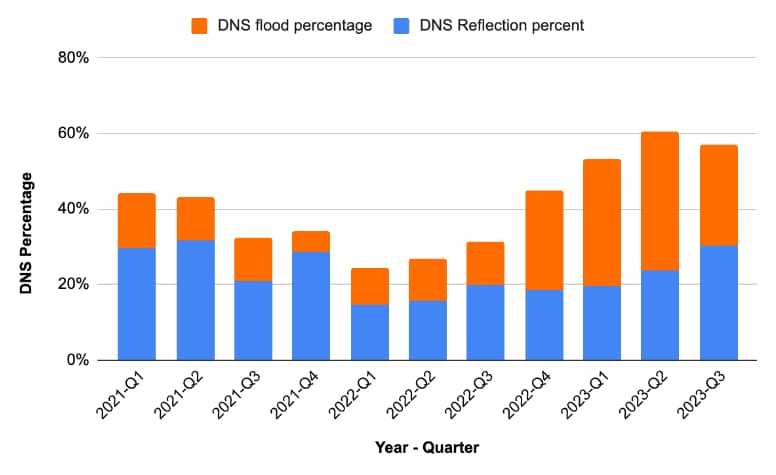

Akamai osserva ogni giorno più di 11 trilioni di richieste DNS e questo punto di vista fornisce informazioni approfondite sulle tattiche, sulle tecniche e sulle procedure (TTP) utilizzate dai criminali per demolire l'infrastruttura DNS di aziende e istituzioni. Dopo un breve calo nella prima metà del 2022, abbiamo assistito ad un'importante ripresa degli attacchi DNS. Quasi il 60% degli attacchi DDoS mitigati da Akamai nel 2023 ha presentato un componente DNS (Figura 2).

Figura 2. Quasi il 60% degli attacchi DDoS nel 2023 ha presentato un componente DNS con un incremento quasi del 200% rispetto al 1° trimestre del 2022. Fonte: Intelligence sulle minacce DDoS di Akamai Prolexic

Figura 2. Quasi il 60% degli attacchi DDoS nel 2023 ha presentato un componente DNS con un incremento quasi del 200% rispetto al 1° trimestre del 2022. Fonte: Intelligence sulle minacce DDoS di Akamai Prolexic

Secondo un rapporto sullo stato di Internet (SOTI) di Akamai pubblicato a marzo 2023, fino al 16% delle organizzazioni hanno registrato traffico di tipo C2 (Command and Control) nelle loro reti, che indica, pertanto, un attacco in corso o una violazione che potrebbe aprire ulteriormente la strada ad un attacco ransomware. La completa pervasività della superficie di attacco al DNS è stata messa in evidenza dal fatto che i criminali hanno preso di mira tutto, dai siti web e dai dispositivi abilitati per la tecnologia IoT fino alle reti domestiche e molto altro.

Istituti bancari e finanziari sotto attacco

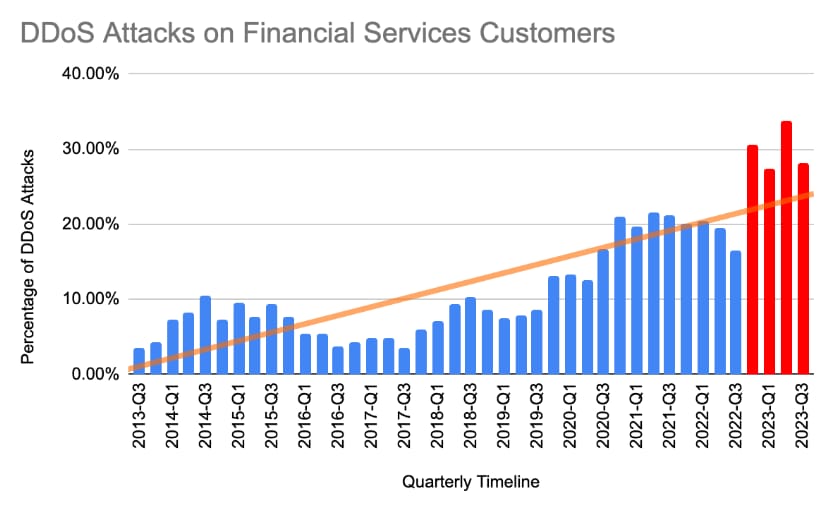

Il segmento verticale dei servizi bancari e finanziari ha registrato il più alto numero di attacchi DDoS nel 2023: un primato che non avrebbe certo voluto raggiungere! Gli istituti finanziari sono diventati un obiettivo sempre più allettante a partire dal 2021 (Figura 3). Negli anni precedenti, quasi il 10% degli attacchi DDoS ha preso di mira le società di servizi finanziari. Questa percentuale è cresciuta fino a circa il 20% nel 2021 e nel 2022, mentre nel 2023 ha raggiunto un picco del 35% approssimativamente.

Figura 3. Le società che operano nel settore dei servizi bancari e finanziari hanno registrato il più alto numero di attacchi DDoS nel 2023. Quasi il 35% di tutti gli attacchi DDoS ha preso di mira il settore finanziario. Fonte: Intelligence sulle minacce DDoS di Akamai Prolexic

Figura 3. Le società che operano nel settore dei servizi bancari e finanziari hanno registrato il più alto numero di attacchi DDoS nel 2023. Quasi il 35% di tutti gli attacchi DDoS ha preso di mira il settore finanziario. Fonte: Intelligence sulle minacce DDoS di Akamai Prolexic

Il nostro rapporto SOTI di settembre 2023, L'innovazione e i suoi rischi: tendenze degli attacchi nei servizi finanziari, fornisce un approfondimento sul modo con cui i criminali informatici utilizzano gli attacchi DDoS per prendere di mira le società di servizi finanziari in tutto il mondo.

Gli attacchi DDoS sferrati contro il settore dei servizi finanziari sono aumentati anche per il significativo incremento del potere delle botnet di macchine virtuali e dell'hacktivismo geopolitico motivato dalle guerre in Ucraina e Israele.

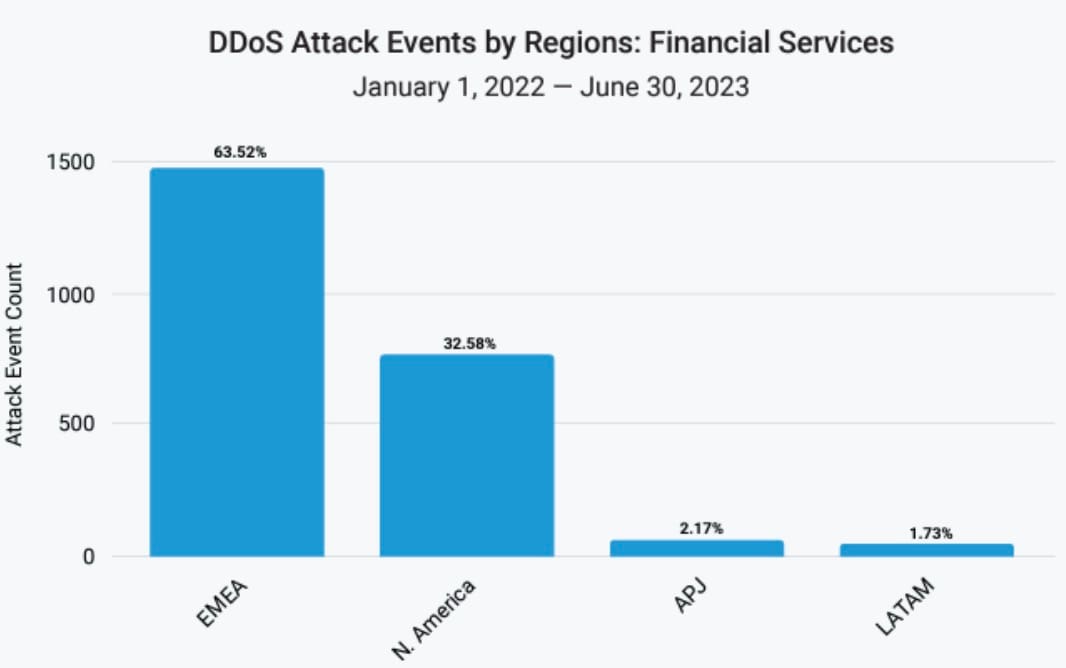

In effetti, alcuni gruppi di hacktivisti filorussi, agli inizi di giugno 2023, hanno annunciato la loro intenzione di sferrare massicci attacchi DDoS coordinati contro società di servizi finanziari sia in Europa che negli Stati Uniti. Killnet, REvil e Anonymous Sudan sono stati tra i gruppi criminali citati. Forse, questo hacktivismo filorusso spiega la svolta locale degli attacchi DDoS nel settore dei servizi finanziari, in quanto l'EMEA ha quasi raddoppiato il numero degli attacchi rispetto al Nord America (Figura 4).

Figura 4. L'area EMEA ha quasi raddoppiato il numero degli attacchi DDoS di livello 3 e di livello 4 rispetto al Nord America nel segmento verticale dei servizi finanziari. Fonte: https://www.akamai.com/it/lp/soti/high-stakes-of-innovation

Figura 4. L'area EMEA ha quasi raddoppiato il numero degli attacchi DDoS di livello 3 e di livello 4 rispetto al Nord America nel segmento verticale dei servizi finanziari. Fonte: https://www.akamai.com/it/lp/soti/high-stakes-of-innovation

Anche gli attacchi DDoS di livello 7 continuano a rappresentare un problema per le applicazioni finanziarie. I criminali stanno compiendo sforzi incessanti per migliorare le proprie operazioni, reti e procedure TTP di attacco per eludere i sistemi di difesa più potenti. Alcune delle caratteristiche più comuni che abbiamo osservato in molti attacchi DDoS su larga scala includono:

IP/sottorete e paesi altamente distribuiti

Numerose origini di attacco, inclusi fornitori di servizi cloud infetti/noleggiati, nodi di uscita Tor, nodi proxy anonimi/aperti

Flood query HTTP e DNS

URL non memorizzabili nella cache, come home page, URL casuali, endpoint di accesso e input di ricerca

Spoofing IP da parte di criminali sofisticati che creano botnet dietro ISP residenziali, reti di operatori di telefonia mobile o reti universitarie.

Attacchi dinamici e adattivi, basati sulle risposte degli addetti alla sicurezza

Altri aggettivi che hanno caratterizzato gli attacchi DDoS nel 2023: lunghi, frequenti, sofisticati e molti altri

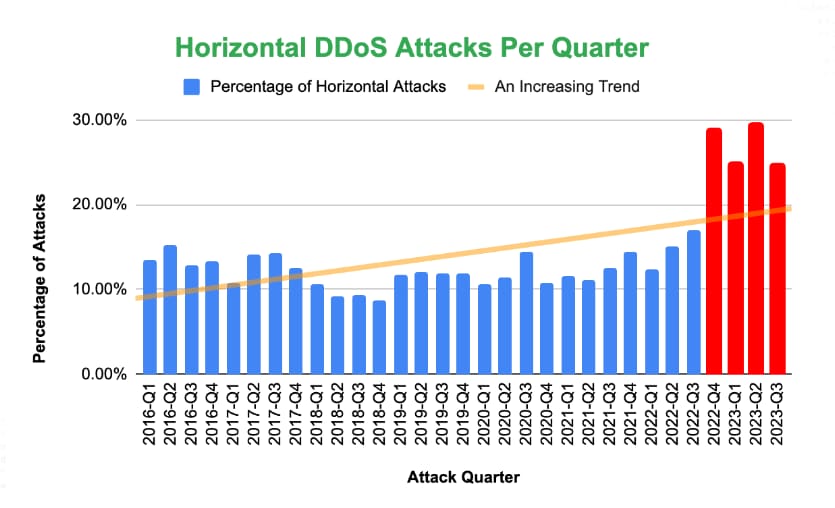

Non è stato solo il numero degli attacchi DDoS che è aumentato nel 2023, ma anche la varietà dei tipi di attacco che si è distinta rispetto agli anni precedenti. Gli attacchi DDoS orizzontali, a volte definiti come attacchi DDoS con bombardamenti a tappeto, hanno registrato un notevole incremento a partire dall'ultimo trimestre del 2022. Fino al 3° trimestre del 2022, meno del 20% degli attacchi DDoS osservati da Akamai erano stati categorizzati come attacchi orizzontali (Figura 5). Nei 12 mesi tra il 4° trimestre del 2022 e il 3° trimestre del 2023, abbiamo osservato costantemente che quasi il 30% degli attacchi DDoS sono stati orizzontali e mirati a più obiettivi, con un incremento di quasi il 50%.

Figura 5. Quasi il 30% degli attacchi DDoS nel 2023 sono stati attacchi DDoS orizzontali (o bombardamenti a tappeto), con un incremento del 50% rispetto agli anni scorsi. Fonte: Intelligence sulle minacce DDoS di Akamai Prolexic

Figura 5. Quasi il 30% degli attacchi DDoS nel 2023 sono stati attacchi DDoS orizzontali (o bombardamenti a tappeto), con un incremento del 50% rispetto agli anni scorsi. Fonte: Intelligence sulle minacce DDoS di Akamai Prolexic

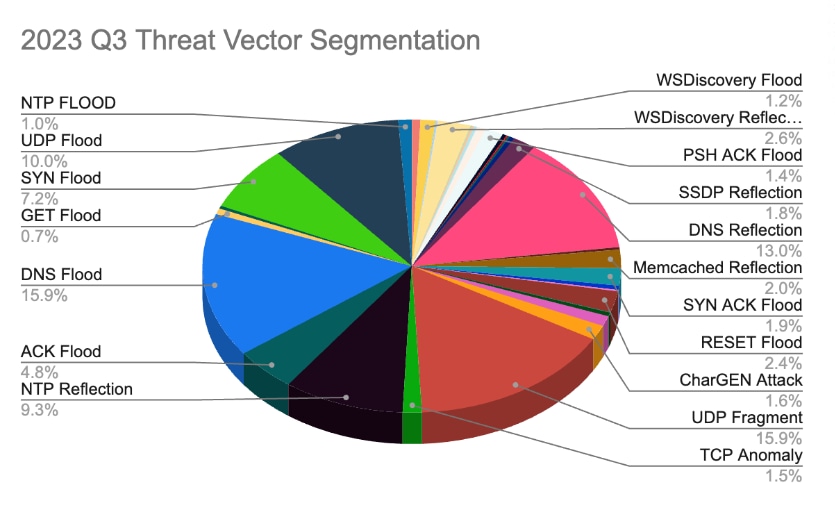

Un'altra tendenza distintiva degli attacchi DDoS nel 2023 è stata rappresentata dal numero sempre crescente di vettori impiegati dai criminali informatici quando prendono di mira un'azienda o un'istituzione. Alcuni dei più grandi e sofisticati attacchi DDoS difesi da Akamai nel 2023 sono risultati da una combinazione di 14 diversi vettori utilizzati con il chiaro intento di esaurire le risorse e sovraccaricare i team addetti alla sicurezza delle aziende prese di mira. In molti casi, questi complessi attacchi DDoS che utilizzano più vettori vengono sferrati anche con lo scopo di nascondere gli attacchi a tripla estorsione.

Grazie alla combinazione di un sistema di difesa proattivo, una serie completa di soluzioni per la protezione dagli attacchi DDoS e un team di esperti della sicurezza altamente competenti che fanno parte del SOCC (Security Operations Command Center) a livello globale, i clienti di Akamai sono riusciti ad impedire che tali attacchi potessero influire in alcun modo sulle loro aziende prese di mira. La Figura 6 mostra i vari vettori usati dai criminali informatici per sferrare gli attacchi DDoS nel 3° trimestre del 2023.

Figura 6. Distribuzione dei vari vettori usati dai criminali informatici per sferrare gli attacchi DDoS nel 3° trimestre del 2023. Fonte: Intelligence sulle minacce DDoS di Akamai Prolexic

Figura 6. Distribuzione dei vari vettori usati dai criminali informatici per sferrare gli attacchi DDoS nel 3° trimestre del 2023. Fonte: Intelligence sulle minacce DDoS di Akamai Prolexic

I criminali informatici si sono anche impegnati a perseguire ciò che viene percepito come"bersagli vulnerabili". Durante la fase di riconoscimento o mappatura degli attacchi, i criminali sanno quali servizi di produzione hanno implementato e pianificato di conseguenza dei sistemi di protezione. Nel 2023, hanno subito ripetuti attacchi DDoS piccole e medie imprese, istituzioni governative e infrastrutture pubbliche di importanza critica come scuole, ospedali, aeroporti e altri mezzi di trasporto e centri di logistica. Mentre molti dei principali aeroporti negli Stati Uniti sono stati attaccati nel 2022 da KillNet, un gruppo di hacktivisti filorusso, un altro gruppo di hacker russi, denominato NoName057(16), ha attaccato diversi aeroporti, enti pubblici e istituti finanziari canadesi nel 2023.

Analogamente, il famigerato gruppo di hacktivisti Anonymous Sudan ha attaccato sei importanti aeroporti e diverse strutture sanitarie in India ad aprile 2023. Ovviamente, l'elenco degli attacchi DDoS potrebbe continuare. I criminali informatici hanno continuato a sferrare attacchi DDoS poiché sono relativamente poco costosi, ma efficaci per causare problemi e per distogliere l'attenzione dai preoccupati team addetti alla sicurezza, oltre a provocare danni alla reputazione di governi e aziende.

Infine, nel corso del 2023, abbiamo osservato una ripresa delle campagne di attacchi DDoS di maggiore durata. In media, molti attacchi hanno fatto parte di campagne sostenute per più di 20 minuti e il numero degli attacchi continuati per oltre un'ora è aumentato del 50% tra il 2021 e il 2023. Si tratta di una notevole inversione della tendenza osservata in precedenza, che ha fatto registrare attacchi estremamente efficaci, ma brevi, spesso della durata di soli 2 minuti.

Gli attacchi basati su brevi picchi sono molto efficaci se le organizzazioni non hanno implementato sistemi di difesa proattivi e non consentono agli addetti alla sicurezza di reagire rapidamente. Gli attacchi prolungati gravano sulla produttività e sulla capacità delle attività di mantenere la continuità operativa quando vengono rilevate altre minacce e sono richieste appropriate risposte.

Un'eccellente piattaforma di protezione dei clienti dagli attacchi DDoS

In questo scenario degli attacchi DDoS in rapida evoluzione e sempre più complesso, Akamai offre ai clienti una delle soluzioni per la protezione dagli attacchi DDoS più completa, flessibile e affidabile in grado di difendere la loro infrastruttura digitale a tutti i livelli, in tutte le porte e con tutti i protocolli.

Una nuova architettura, nuovi scrubbing center e vantaggi a livello globale

Nel corso degli ultimi 15 mesi, sono stati raggiunti molti traguardi importanti con aggiunte e aggiornamenti alla piattaforma Akamai Prolexic nell'intento di fornire protezione e valore ai clienti in tutti i principali segmenti, settori e aree geografiche a livello globale. La serie di trasformazioni è iniziata con il lancio dell'architettura completamente definita dal software di Prolexic in risposta alle mutevoli tendenze della rete relative all'Edge Computing, al 5G e alla virtualizzazione.

Con il passaggio ad ambienti software virtualizzati, Prolexic ha eliminato tutte le dipendenze da hardware specializzato. Questa standardizzazione dell'implementazione su tutta la linea consente ad Akamai di soddisfare le mutevoli esigenze dei clienti più rapidamente, facilitare le implementazioni modulari per l'estensione della capacità, fornire una migliore copertura locale con collegamenti a bassa latenza e migliorare la ridondanza sulla piattaforma. Inoltre, la nuova architettura accelera le avanzate funzionalità di apprendimento dei comportamenti di Prolexic che apprendono dalle firme degli attacchi, si adattano ai nuovi vettori di attacco e costruiscono in modo proattivo sistemi resilienti agli attacchi DDoS per i clienti.

La nuova architettura Prolexic ha aiutato ad aumentare rapidamente e notevolmente il numero totale degli scrubbing center di Prolexic su cloud in tutto il mondo. Oggi, Prolexic dispone di diversi scrubbing center in 32 aree metropolitane globali e di oltre 20 Tbps di capacità di difesa dedicata. La parola chiave da tenere presente in questo caso è "dedicata". A differenza di alcune soluzioni che sfruttano le funzionalità della loro rete per la distribuzione dei contenuti, offrendo ai criminali informatici un solo punto di difesa da superare,

Prolexic è una piattaforma appositamente progettata, che è integrata con Akamai Connected Cloud , ma offre anche il livello di protezione dedicata dagli attacchi DDoS richiesto dai clienti aziendali. Per guardare in prospettiva la capacità di difesa di Prolexic, possiamo affermare che il più grande degli attacchi DDoS di livello 3 e di livello 4 non rappresenta neanche il 10% della capacità disponibile per i clienti di Prolexic.

Nel 2023, Akamai Prolexic ha lanciato nuovi scrubbing center sul cloud nelle seguenti sedi:

Madrid, Spagna

Mexico City, Messico

Milano, Italia

Rio de Janeiro, Brasile

Zurigo, Svizzera

La diffusione geografica e la presenza locale degli scrubbing center di Prolexic offre diversi vantaggi ai clienti, tra cui:

Minimizzare la latenza e massimizzare le performance della rete

Ottimizzare i costi operativi correlati al reindirizzamento del traffico della rete

Migliorare la visibilità e il controllo sugli schemi degli attacchi DDoS specifici per regione

La protezione dagli attacchi DDoS dove e quando serve ai clienti: on-premise, nel cloud o in modalità ibrida

A settembre, Akamai ha instaurato una partnership strategica con Corero, un'azienda leader nel settore delle soluzioni DDoS on-premise, per estendere la piattaforma Prolexic con Prolexic On-Prem (con tecnologia Corero) e Prolexic Hybrid.

Prolexic On-Prem fornisce una protezione DDoS del percorso dati/online di tipo fisico o logico e always-on, che si integra in modo nativo con gli edge router per bloccare automaticamente più del 98% degli attacchi sull'edge della rete senza reindirizzare il traffico. Si tratta della soluzione ideale per la grande maggioranza degli attacchi piccoli e rapidi, oltre che per le aziende che richiedono una protezione dagli attacchi DDoS a latenza ultra-ridotta.

Prolexic Hybrid combina la potenza, l'automazione e le performance di Prolexic On-Prem con la portata e la capacità di Prolexic Cloud leader del settore e on-demand per proteggere le origini dei clienti dagli attacchi DDoS volumetrici più imponenti.

L'estensione di Prolexic oltre gli attacchi DDoS

Ad aprile 2023, Akamai ha annunciato il lancio di Prolexic Network Cloud Firewall , una funzionalità completamente self-service e configurabile dall'utente , che consente ai clienti di definire, implementare e gestire facilmente i loro elenchi di controllo degli accessi (ACL) e le regole che desiderano applicare all'edge della loro rete. Si tratta di un firewall posizionato a monte di tutti gli altri firewall.

Con Network Cloud Firewall, i clienti possono bloccare, in modo rapido, centralizzatoe globale , il traffico che desiderano tenere lontano dalle loro reti o da alcune posizioni al loro interno. Network Cloud Firewall, inoltre, suggerisce gli ACL più appropriati per ottenere il miglior sistema di difesa proattivo in base ai dati dell'intelligence sulle minacce di Akamai e fornisce i dati analitici delle regole esistenti. Network Cloud Firewall è una soluzione FWaaS (Firewall-as-a-Service), che consente ai clienti di:

Definire sistemi di difesa proattivi per bloccare immediatamente il traffico dannoso

Ridurre il carico di lavoro sull'infrastruttura locale spostando le regole sull'edge

Adattarsi rapidamente alle modifiche della rete tramite una nuova interfaccia utente

Tre strategie per una protezione dagli attacchi DDoS proattiva ed efficace nel 2024

Se nel 2023 aziende, istituzioni governative e infrastrutture pubbliche di importanza critica sono state prese incessantemente di mira con attacchi informatici altamente sofisticati, probabilmente conviene anticipare ciò che i criminali informatici stabiliranno come loro obiettivi nel 2024. La proliferazione dei dispositivi digitali che possono essere infettati e trasformati in botnet, la rapida adozione dell'infrastruttura digitale nelle aree EMEA e APAC, oltre alle continue tensioni geopolitiche in Europa e Medio Oriente continueranno a favorire un ambiente caotico che gioca a favore dei criminali informatici sempre più motivati.

In questo scenario, Akamai consiglia di adottare le tre strategie riportate di seguito :

Prepararsi in modo proattivo con un sistema di protezione dagli attacchi DDoS

Proteggere la propria infrastruttura DNS

Non affidarsi a soluzioni "abbastanza buone"

1. Prepararsi in modo proattivo con un sistema di protezione dagli attacchi DDoS

Il costo relativamente basso con cui è possibile sferrare gli attacchi DDoS, in particolare con la proliferazione delle soluzioni DDoS-as-a-Service, li ha resi un'arma potente nelle mani dei criminali informatici. Anche se non è possibile prevenire gli attacchi DDoS, è sicuramente possibile proteggere le proprie risorse digitali da tali attacchi effettuando le seguenti operazioni:

Esaminare tutte le sottoreti e gli spazi IP critici per accertarsi di aver implementato appropriati controlli di mitigazione.

Distribuire i controlli di sicurezza DDoS con una strategia di protezione always-on come primo livello di difesa al fine di evitare uno scenario di integrazione di emergenza e per ridurre l'onere sugli addetti alla sicurezza.

Designare proattivamente un team di risposta alle crisi e assicurarsi che i propri runbook e i piani di risposta agli incidenti siano aggiornati. Non abbassare la guardia durante un attacco in corso!

Eseguire il backup del proprio sistema di protezione dagli attacchi DDoS on-premise con una piattaforma ibrida in grado di difendere dagli attacchi che sovraccaricano le apparecchiature on-premise.

Estendere il proprio sistema di sicurezza oltre la protezione DDoS di base impostando controlli di sicurezza proattivi tramite un firewall di rete cloud.

Infine, utilizzare le competenze e l'experience di un team SOCC globale e collaudato sul campo per alleviare la pressione sulle risorse in-house più importanti. I servizi SOCC completano le funzionalità e l'automazione di una solida piattaforma DDoS.

2. Proteggere la propria infrastruttura DNS

L'infrastruttura DNS è riemersa come uno degli obiettivi principali degli attacchi DDoS. Se il DNS viene interrotto, si blocca anche la vostra presenza online. Gli attacchi non sempre hanno l'obiettivo di bloccare i server dei nomi DNS, ma possiamo solo sperare che intendano esaurire le risorse e peggiorare le performance di bilanciamento del carico del server globale al punto da influire sulle richieste legittime.

In alcuni casi, la protezione della sicurezza e le performance dell'infrastruttura DNS possono creare problemi se la configurazione adottata gestisce alcune zone nel cloud e altre on-premise. In molti casi di questo tipo, un firewall DNS tradizionale non riesce a fornire una protezione adeguata. La soluzione ottimale consiste in una piattaforma ibrida che consente di:

Proteggere le zone DNS on-premise e nel cloud da tutti i tipi di attacchi, inclusi attacchi DNS Water Torture, flood DNS e molti altri.

Gestire in modo intuitivo e semplice le policy e gli elenchi di indirizzi IP consentiti, oltre a fornire dati analitici in tempo reale per aiutare ad adottare un sistema di sicurezza proattivo

Migliorare le performance del DNS tramite un'infrastruttura PoP (Point-of-Presence) altamente distribuita per rispondere agli utenti dalla posizione più vicina

3. Non affidarsi a soluzioni "abbastanza buone"

Forse, è ancora più importante consigliare di: non supporre che il vostro sistema di protezione dagli attacchi DDoS e DNS esistente sia "abbastanza buono" o che la vostra azienda non sia nell'elenco delle vittime designate da un criminale. Il 2023 ha fatto registrare vittime in questo settore ignare e non adeguatamente preparate, molte delle quali hanno sottovalutato il modo con cui gli attacchi DDoS si erano evoluti e hanno sopravvalutato ciò che i loro sistemi di protezione esistenti erano in grado di gestire.

Fate attenzione ai reali costi delle soluzioni "freemium" che attirano i clienti a sottoscrivere un servizio di base con un prodotto gratuito o poco costoso, ma che nascondono accuratamente livelli di servizio dietro un paywall. Potrebbe essere allettante credere di poter accedere a livelli di protezione più elevati in base alle vostre esigenze, tuttavia, durante un attacco in corso, l'ultima cosa a cui dovete pensare è firmare moduli di acquisto.

Infine, non dimenticate di eseguire test sotto stress dei vostri sistemi di difesa sia per le soluzioni tecnologiche che dal punto di vista delle best practice, inclusi runbook, processi e documenti relativi agli incidenti, ecc. che possono fare la differenza tra un adeguato livello di preparazione e un'eccellente cybersicurezza.

La lezione sugli attacchi DDoS che il 2023 ha insegnato ad aziende e istituzioni è il fatto che i sistemi di protezione dell'anno precedente non erano più sufficienti per gestire i nuovi tipi di attacchi e non vorrete certamente trovarvi nella stessa situazione nel 2024.