Uma retrospectiva sobre as tendências de DDoS em 2023 e estratégias para 2024

Resumo executivo

O ano de 2023 foi um grande ano em termos de tendências de ataques de DDoS (negação de serviço distribuída). Grupos de cibercriminosos, hacktivistas motivados geopoliticamente e agentes mal-intencionados utilizaram o custo relativamente baixo de iniciar ataques de DDoS, a escala de grandes botnets criadas a partir de dispositivos digitais e Internet das coisas (IoT) do dia a dia e no nível de protocolo vulnerabilidade de dia zero lançar ataques recordes a empresas, instituições governamentais e, mais perturbadoramente, a infraestruturas públicas críticas, mas vulneráveis, incluindo hospitais.

Na maioria dos casos, as supostas metas são causar danos, perda de produtividade e perdas financeiras e ganhar atenção pública, e é por isso que esses agentes de ameaça selecionam uma gama cada vez maior de vítimas conhecidas por terem segurança de TI insuficiente. É importante lembrar que, nos ataques de DDoS, os agentes selecionam conscientemente os seus alvos.

Ao longo de 2023, os ataques de DDoS se tornaram mais frequentes, mais longos, altamente sofisticados (com vários vetores) e se concentraram em destinos horizontais (atacando vários destinos IP no mesmo evento de ataque). Os setores bancário e de serviços financeiros lideraram as paradas dos setores mais visados. Os ataques a esses setores geralmente visavam causar danos à reputação ou distrair os profissionais de segurança a lançar ataques secundários de ransomware. O número e a escala de ataques de DDoS nas regiões da Europa, Oriente Médio, África (EMEA) e Ásia-Pacífico (APAC) agora rivalizam com os da América do Norte.

É nesse intenso cenário de ameaças que a Akamai proativamente atualizou a Plataforma Prolexic de proteção contra DDoS com uma nova arquitetura definida por software. A Akamai lançou vários novos centros de depuração de nuvem para criar uma enorme capacidade de defesa dedicada e adicionou vários novos recursos que fornecem proteção contra DDoS abrangente, flexível e confiável quando e onde os clientes precisarem.

Um ano de recordes quebrados

Os ataques de DDoS têm crescido continuamente em tamanho e sofisticação, mas 2023 acelerou essa tendência em um ritmo imprevisto. Até mesmo os fornecedores de segurança e seus respectivos websites estão sendo atacados e, embora a Akamai tenha sido eficaz na atenuação de ataques, outros não foram. Em fevereiro de 2023, a Akamai protegeu um cliente na APAC contra o maior ataque de DDoS já lançado contra um cliente Prolexic. O ataque atingiu um pico de 900,1 gigabits por segundo (Gbps) e de 158,2 milhões de pacotes por segundo (Mpps). Em setembro, a Akamai detectou e preveniu novamente o maior ataque de DDoS direcionado a uma das maiores e mais influentes instituições financeiras dos EUA. Os cibercriminosos usaram uma combinação de vetores de ataque de inundação ACK, PUSH, RESET e SYN, com pico de 633,7 Gbps e 55,1 Mpps.

Esses ataques que definiram recordes em 2023 eram uma anomalia em estado estagnado do crime cibernético? De jeito nenhum! Esses ataques estavam muito alinhados com a tendência de ataques de DDoS de "choque e pavor" que começaram em 2022. No ano passado, a Akamai defendeu com sucesso e repetidamente um cliente na Europa de um ataque de DDoS recorde que atingiu o pico de 704,8 Mpps. Na verdade, 8 dos 10 maiores ataques de DDoS mitigados pela Akamai ocorreram nos últimos 18 meses.

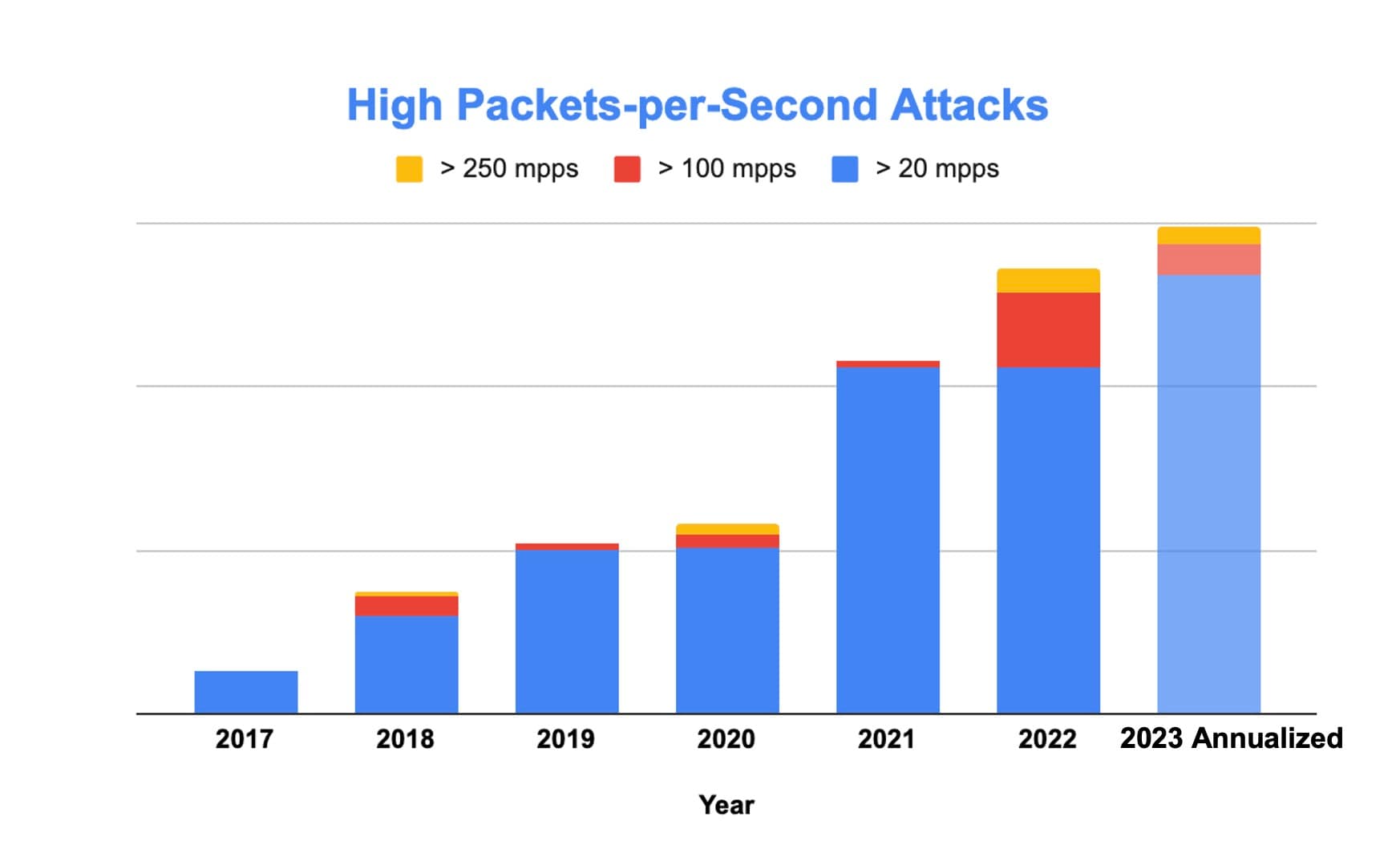

Embora esses ataques tenham chegado às manchetes por sua complexidade, sofisticação e tamanho, houve vários outros ataques de DDoS altos em pacotes por segundo de Camada 3 e Camada 4 este ano impulsionados pelo hacktivismo geopolítico e outras motivações maliciosas. Na verdade, a Akamai observou o maior número desses ataques em 2023: um aumento de quase 50% em relação a 2021 (Figura 1).

Fig. 1: O número total de ataques de DDoS de Camadas 3 e 4 com altos pacotes por segundo aumentou quase 50% entre 2021 e 2023. Fonte: Inteligência contra ameaças de DDoS do Akamai Prolexic

Fig. 1: O número total de ataques de DDoS de Camadas 3 e 4 com altos pacotes por segundo aumentou quase 50% entre 2021 e 2023. Fonte: Inteligência contra ameaças de DDoS do Akamai Prolexic

Protocolo antigo, nova vulnerabilidade de dia zero e muitos ataques de DDoS

Em setembro e outubro de 2023, a Akamai colaborou com as principais partes interessadas e parceiros do setor para desenvolver uma resposta à vulnerabilidade de dia zero de reinicialização rápida HTTP/2 (CVE-2023-44487) que os cibercriminosos exploraram para lançar ataques de DDoS massivos de Camada 7. A capacidade do HTTP/2 de usar a multiplexação para processar até 100 fluxos ativos em uma única conexão TCP se tornou uma vulnerabilidade altamente potente quando os invasores lançaram uma sequência de solicitações de fluxo, imediatamente seguida de uma redefinição para esse fluxo.

Isso acionou a lógica de solicitação no servidor de aplicativos da Web, mas como o fluxo foi imediatamente cancelado, o destino pretendido continuou a processar todos os fluxos iniciados anteriormente, resultando em centenas de milhões de solicitações atingindo um servidor da Web a cada segundo e, assim, sobrecarregando completamente o servidor.

Os clientes que usam a Akamai Connected Cloud e as soluções de proteção contra DDoS da Akamai não tiveram que tomar nenhuma medida adicional para proteger seus servidores Web contra esse novo ataque de DDoS. Recursos de segurança fundamentais da Akamai, como controles de taxa HTTP da Camada 7, cache, regras de firewall de aplicação da Web e bloqueio de IP e/ou bloqueio geográfico via Akamai App & API Protector protegeram os clientes com eficiência contra ataques HTTP/2 de redefinição rápida.

Atacar a infraestrutura de DNS para colocar as empresas offline

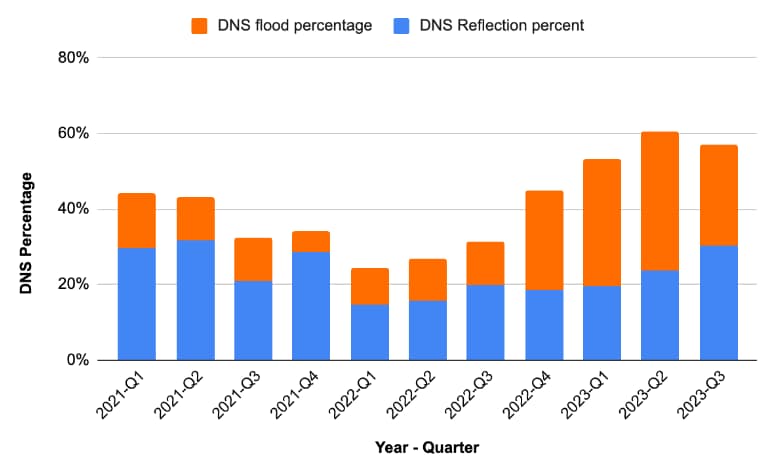

A Akamai observa mais de 11 trilhões de solicitações de DNS diariamente, e esse ponto privilegiado fornece uma visão profunda das táticas, técnicas e procedimentos (TTP) utilizados pelos invasores para derrubar a infraestrutura de DNS de empresas e instituições. Após uma breve queda no primeiro semestre de 2022, houve um grande ressurgimento de ataques de DNS. Quase 60% dos ataques de DDoS mitigados pela Akamai em 2023 tinham um componente DNS (Figura 2).

Fig. 2: Quase 60% dos ataques de DDoS em 2023 tiveram um componente DNS, que é um aumento de quase 200% em relação ao primeiro trimestre de 2022. Fonte: Inteligência contra ameaças de DDoS do Akamai Prolexic

Fig. 2: Quase 60% dos ataques de DDoS em 2023 tiveram um componente DNS, que é um aumento de quase 200% em relação ao primeiro trimestre de 2022. Fonte: Inteligência contra ameaças de DDoS do Akamai Prolexic

De acordo com um relatório SOTI (State of the Internet) da Akamai publicado em março de 2023, até 16% das organizações encontraram tráfego de comando e controle (C2) em sua rede, indicando, assim, um ataque em andamento ou uma violação que poderia abrir caminho para um ataque de ransomware. A onipresença da superfície de ataque de DNS ficou evidente pelo fato de os invasores terem direcionado de tudo, desde websites e dispositivos habilitados para IoT até redes domésticas e tudo o que estava entre eles.

Instituições bancárias e de serviços financeiros sob ataque

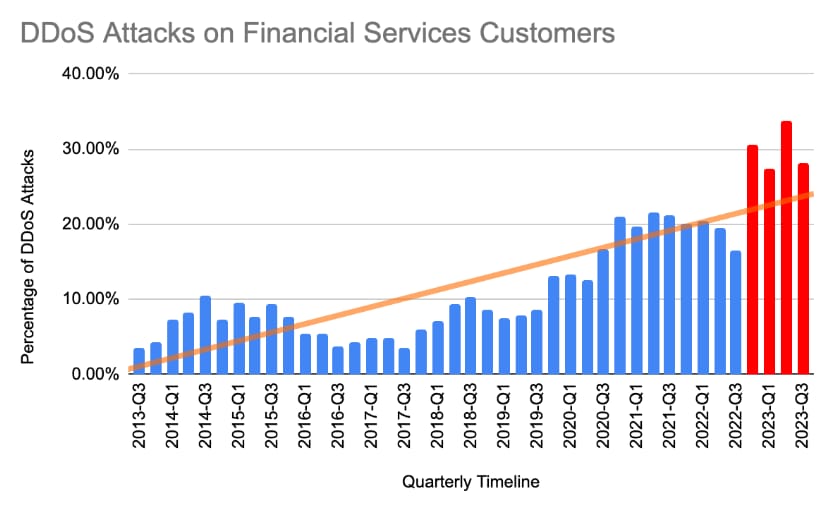

O setor de serviços bancários e financeiros ficou no primeiro lugar com o maior número de ataques de DDoS em 2023, o que não é exatamente uma premiação. Desde 2021, as instituições financeiras têm sido cada vez mais um alvo (Figura 3). Nos anos anteriores, aproximadamente 10% dos ataques de DDoS foram direcionados a instituições de serviços financeiros. Essa taxa aumentou para cerca de 20% em 2021 e 2022 e atingiu um pico de cerca de 35% em 2023.

Fig. 3: As empresas do setor bancário e de serviços financeiros testemunharam o maior número de ataques de DDoS em 2023. Quase 35% de todos os ataques de DDoS foram destinados ao setor financeiro. Fonte: Inteligência contra ameaças de DDoS do Akamai Prolexic

Fig. 3: As empresas do setor bancário e de serviços financeiros testemunharam o maior número de ataques de DDoS em 2023. Quase 35% de todos os ataques de DDoS foram destinados ao setor financeiro. Fonte: Inteligência contra ameaças de DDoS do Akamai Prolexic

Nosso relatório SOTI a partir de setembro de 2023, Os altos riscos da inovação: tendências de ataque em serviços financeiros, apresenta uma visão aprofundada de como os cibercriminosos estão utilizando ataques de DDoS para visar instituições de serviços financeiros em todo o mundo.

Os ataques de DDoS no setor de serviços financeiros também estão aumentando devido ao aumento drástico do poder das botnets de máquinas virtuais e do hacktivismo geopolítico motivado pelas guerras na Ucrânia e em Israel.

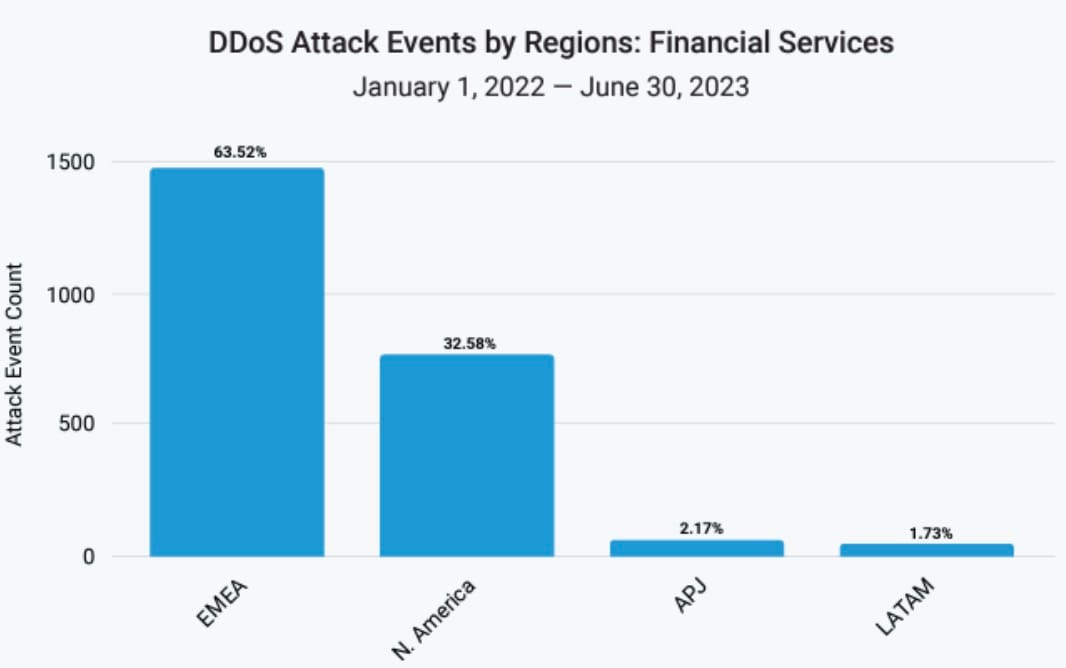

Na verdade, os grupos hacktivistas pró-russos anunciaram, no início de junho de 2023, que realizariam ataques de DDoS coordenados massivos a organizações financeiras europeias e norte-americanas. Killnet, REvil e Anonymous Sudan estavam entre os adversários mencionados. Talvez esse hacktivismo pró-russo explique melhor a mudança regional nos ataques de DDoS no setor de serviços financeiros, já que a EMEA tem agora quase o dobro do número de eventos que a América do Norte (Figura 4).

Fig. 4: A região EMEA tem agora quase o dobro do número de eventos de ataques de DDoS de Camada 3 e de Camada 4 que a América do Norte no setor de serviços financeiros. Fonte: https://www.akamai.com/lp/soti/high-stakes-of-innovation

Fig. 4: A região EMEA tem agora quase o dobro do número de eventos de ataques de DDoS de Camada 3 e de Camada 4 que a América do Norte no setor de serviços financeiros. Fonte: https://www.akamai.com/lp/soti/high-stakes-of-innovation

Os ataques de DDoS de Camada 7 também continuam a ser um problema para aplicações financeiras. Os agentes da ameaça estão fazendo esforços ininterruptos para elevar suas operações, redes e TTPs para escapar de defesas mais fortes. Algumas das caraterísticas mais comuns que observamos de muitos ataques de DDoS em grande escala incluem:

IP/sub-rede altamente distribuídos e países-alvo

Fontes de ataque abundantes, incluindo provedores de serviços de nuvem infectados/alugados, nós de saída Tor, nós de proxy anônimos/abertos

Inundações de consultas HTTP e DNS

URLs não armazenáveis em cache, como página inicial, URLs aleatórios, entradas de pesquisa e pontos de extremidade de login

Falsificação de IP por invasores avançados que criam botnets em ISPs residenciais, redes de operadoras móveis ou redes universitárias.

Golpes dinâmicos e adaptativos, baseados nas respostas dos defensores

Os outros tipos de ataques de DDoS em 2023: longos, frequentes, sofisticados e mais

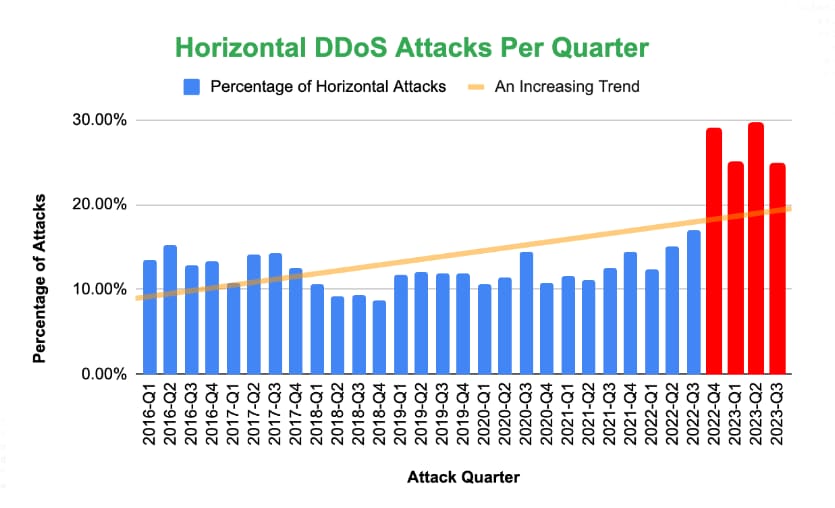

Não foi apenas o número de ataques de DDoS que aumentou em 2023, mas também a variedade de tipos de ataques que se destacaram nos anos anteriores. Ataques de DDoS horizontais, às vezes chamados de "ataques de DDoS de bombardeio de tapetes", apresentaram um aumento acentuado desde o último trimestre de 2022. Até o terceiro trimestre de 2022, menos de 20% dos ataques de DDoS observados pela Akamai foram categorizados como ataques horizontais (Figura 5). No período de 12 meses entre o quarto trimestre de 2022 e o terceiro trimestre de 2023, observamos consistentemente que quase 30% dos ataques de DDoS eram ataques horizontais e de múltiplos destinos, um aumento de quase 50%.

Fig. 5: Quase 30% dos ataques de DDoS em 2023 foram ataques horizontais ou bombardeamentos de tapetes. Isso representa um aumento de 50% em relação aos anos anteriores. Fonte: Inteligência contra ameaças de DDoS do Akamai Prolexic

Fig. 5: Quase 30% dos ataques de DDoS em 2023 foram ataques horizontais ou bombardeamentos de tapetes. Isso representa um aumento de 50% em relação aos anos anteriores. Fonte: Inteligência contra ameaças de DDoS do Akamai Prolexic

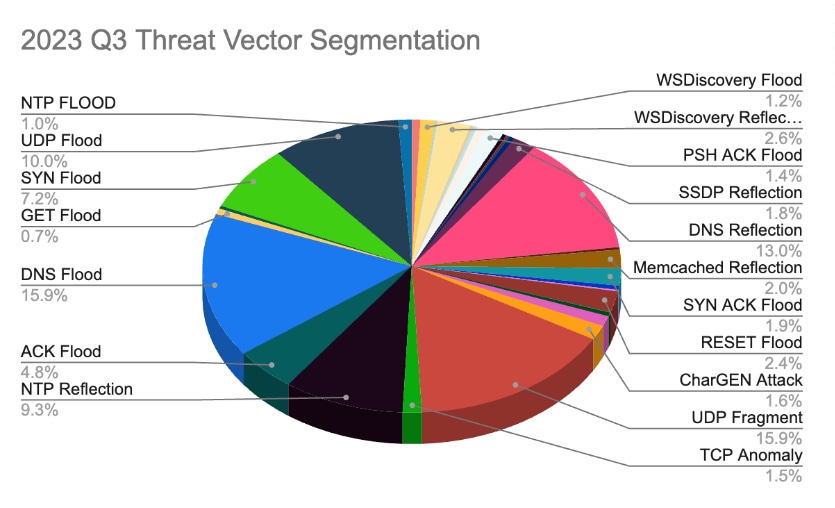

Outra tendência distinta com ataques de DDoS em 2023 foi o número cada vez maior de vetores empregados por cibercriminosos quando eles visam uma empresa ou uma instituição. Alguns dos maiores e mais sofisticados ataques de DDoS defendidos pela Akamai em 2023 tinham uma combinação de mais de 14 vetores diferentes, claramente destinados a atingir o esgotamento de recursos e a sobrecarregar as equipes de segurança de rede das empresas-alvo. Em muitos casos, esses ataques de DDoS complexos e multivetoriais pretendiam servir a finalidade adicional de ser um smokescreen para ataques de extorsão tripla.

Felizmente, a combinação da postura de defesa proativa dos clientes da Akamai, um conjunto abrangente de soluções de proteção contra DDoS e uma equipe de especialistas em segurança altamente treinados da equipe global do SOCC (Security Operations Command Center, centro de comando de operações de segurança) evitaram que tais ataques tivessem qualquer impacto sobre esses negócios. A Figura 6 mostra os diferentes vetores utilizados pelos cibercriminosos para ataques de DDoS no terceiro trimestre de 2023.

Fig. 6: Uma distribuição dos vários vetores usados pelos cibercriminosos para lançar ataques de DDoS no terceiro trimestre de 2023. Fonte: Inteligência contra ameaças de DDoS do Akamai Prolexic

Fig. 6: Uma distribuição dos vários vetores usados pelos cibercriminosos para lançar ataques de DDoS no terceiro trimestre de 2023. Fonte: Inteligência contra ameaças de DDoS do Akamai Prolexic

Os cibercriminosos virtuais também fizeram um esforço concertado para perseguir o que é percebido como "alvos vulneráveis." Durante a fase de reconhecimento ou mapeamento de ataques, os agentes de ameaça sabem quais serviços de produção têm proteções e planejam de acordo com isso. Organizações de pequeno e médio portes, instituições governamentais e infraestruturas públicas críticas, como escolas, hospitais, aeroportos e outros centros de transporte e logística, foram atacadas repetidamente com DDoS em 2023. Enquanto vários dos principais aeroportos dos Estados Unidos foram atacados pelo grupo hacktivista pró-russo KillNet em 2022, outro grupo russo de hackers chamado NoName057(16) atacou vários aeroportos, governo e instituições financeiras canadenses em 2023.

Da mesma forma, o notório grupo hacktivista Anonymous Sudan atacou seis grandes aeroportos indianos e várias instituições de saúde em abril de 2023. É claro que esta não é de forma alguma uma lista exaustiva de tais ataques de DDoS. Os cibercriminosos continuaram a aproveitar o DDoS como um formato de ataque relativamente barato, mas eficaz, para causar incômodo e distração para as equipes de segurança envolvidas e causar danos à reputação dos governos e das empresas.

Por fim, ao longo de 2023, observamos que houve um ressurgimento de campanhas mais longas de ataques de DDoS. Em média, muitos ataques foram campanhas sustentadas por mais de 20 minutos, e o número de ataques que continuaram por mais de uma hora aumentou 50% entre 2021 e 2023. Essa é uma inversão notável da tendência observada anteriormente de ataques extremamente agudos, mas curtos, que geralmente duraram menos de 2 minutos.

Os ataques curtos e rápidos são muito eficazes se as organizações não tiverem defesas proativas e não possibilitarem que a resposta ocorra rapidamente. Ataques prolongados sobrecarregam a produtividade e a capacidade das operações de manter a continuidade quando outras ameaças são detectadas e respostas são necessárias.

Protegendo clientes com uma plataforma de proteção contra DDoS de classe mundial

É nesse cenário de ameaças de DDoS em rápida evolução e cada vez mais desafiador que a Akamai fornece uma das soluções de proteção contra DDoS mais abrangentes, flexíveis e confiáveis para que os clientes defendam sua infraestrutura digital em todas as camadas, portas e protocolos.

Nova arquitetura, novos centros de depuração e benefícios globais

Nos últimos 15 meses, houve vários marcos significativos, adições e atualizações para a plataforma Akamai Prolexic, oferecendo proteção e valor aos clientes em todos os principais segmentos, setores e regiões geográficas do mundo. A série de transformações começou com o lançamento da arquitetura totalmente definida por software do Prolexic em resposta às mudanças nas tendências de rede relacionadas à edge computing, ao 5G e à virtualização de rede.

Com a transição para ambientes de software virtualizados, o Prolexic removeu todas as dependências de hardware especializado. Essa padronização da implantação permite à Akamai atender às necessidades crescentes dos clientes com mais rapidez, facilitar implantações modulares para extensão da capacidade, fornecer melhor cobertura regional com links de baixa latência e melhorar a redundância da plataforma. Além disso, a nova arquitetura acelera os recursos avançados de aprendizagem comportamental do Prolexic para aprender com assinaturas de ataque, adaptar-se a vetores de ameaças emergentes e criar de forma proativa posturas resilientes face a DDoS para os clientes.

A nova arquitetura Prolexic ajudou a aumentar de forma rápida e massiva o número total de centros de depuração em nuvem Prolexic em todo o mundo. Hoje, o Prolexic tem vários centros de depuração em 32 áreas metropolitanas globais e um total de mais de 20 Tbps de capacidade de defesa dedicada. A palavra-chave a ser observada aqui é "dedicado". Ao contrário de algumas soluções que utilizam a capacidade de rede de entrega de conteúdo, oferecendo aos cibercriminosos um único ponto de defesa a ser superado,

o Prolexic é uma plataforma de uso específico integrado à Akamai Connected Cloud, mas também oferece o nível de segurança de DDoS dedicada que os clientes empresariais exigem. Para colocar a capacidade de defesa do Prolexic em perspectiva, até mesmo os maiores ataques de DDoS conhecidos das Camadas 3 e 4 não compõem 10% da capacidade disponível para os clientes do Prolexic.

Durante 2023, o Akamai Prolexic lançou novos centros de depuração de nuvem nos seguintes locais:

Madri, Espanha

Cidade do México, México

Milão, Itália

Rio de Janeiro, Brasil

Zurique, Suíça

A distribuição geográfica e a presença local dos centros de depuração Prolexic entrega vários benefícios aos clientes, incluindo:

Minimizar a latência e maximizar o desempenho da rede

Otimizar custos operacionais relacionados ao redirecionamento de tráfego de rede

Aumentar a visibilidade e o controle sobre os padrões específicos da região dos ataques de DDoS

Proteção completa contra DDoS quando e onde os clientes precisarem; no local, na nuvem ou de forma híbrida

Em setembro, a Akamai firmou uma parceria estratégica com a Corero, um especialista líder em soluções de DDoS no local, para ampliar a plataforma Prolexic com o Prolexic On-Prem (desenvolvido pela Corero) e o Prolexic Hybrid.

O Prolexic On-Prem oferece proteção física ou lógica sempre ativa contra DDoSem linha e de datapath que se integra nativamente com roteadores de edge para interromper automaticamente mais de 98% dos ataques na edge da rede de um cliente sem exigir backhaul de tráfego. Isso é ideal para a grande maioria dos ataques pequenos e rápidos e para empresas que exigem proteção contra DDoS de latência ultrabaixa.

O Prolexic Hybrid combina o poder, a automação e o desempenho do Prolexic On-Prem com a escala e a capacidade líderes do setor do Prolexic Cloud sob demanda para proteger as origens dos clientes contra os maiores ataques de DDoS volumétricos.

Ampliando o Prolexic para ir além do DDoS

Em abril de 2023, a Akamai anunciou o lançamento do Prolexic Network Cloud Firewall, um recurso fácil de usar e configurável pelo usuário que permite aos clientes definir, implantar e gerenciar facilmente suas próprias listas de controle de acesso (ACLs) e as regras que desejam aplicar na edge de sua rede. É um firewall na frente de todos os outros firewalls.

Com o Network Cloud Firewall, os clientes podem bloquear rápida, centrale globalmente o tráfego que não querem que atinja suas redes ou determinados destinos dentro de suas redes. O Network Cloud Firewall também recomenda ACLs para a melhor postura de defesa proativa com base nos dados de inteligência de ameaças da Akamai e fornece análises acionáveis das regras existentes. Como um firewall como serviço (FWaaS) de última geração, o Network Cloud Firewall capacita os clientes a:

definir defesas proativas para bloquear o tráfego mal-intencionado instantaneamente

aliviar a infraestrutura local, movendo as regras para a edge

adaptar-se rapidamente às alterações de rede por meio de uma nova interface de usuário

Três estratégias práticas para proteção proativa e eficaz contra DDoS em 2024

Se 2023 foi um ano em que empresas, instituições governamentais e infraestrutura pública crítica foram incansavelmente alvo de ataques cibernéticos altamente sofisticados, provavelmente é seguro prever que os cibercriminosos definirão ainda mais seus objetivos em 2024. A proliferação de dispositivos digitais que podem ser infectados e transformados em botnets, a rápida adoção de infraestrutura digital nas regiões EMEA e APAC e as tensões geopolíticas contínuas na Europa e no Oriente Médio continuarão a promover um ambiente caótico que joga a favor dos cibercriminosos.

Neste cenário, a Akamai recomenda as três estratégias a seguir:

Prepare-se proativamente com uma postura de proteção contra DDoS

Proteja sua infraestrutura de DNS

Não confie em soluções "boas o suficiente"

1. Prepare-se proativamente com uma postura de proteção contra DDoS

O custo relativamente baixo do lançamento de ataques de DDoS, especialmente com a proliferação de DDoS como serviço, tornou-os uma poderosa arma de crime cibernético nas mãos de agentes mal-intencionados. Embora os ataques de DDoS não possam ser evitados, é 100% possível proteger seus ativos digitais contra tais ataques adotando as seguintes etapas:

verificar todas as sub-redes e espaços de IP fundamentais e garantir que tenham mecanismos de mitigação ativos.

implantar controles de segurança de DDoS em uma postura de proteção sempre ativa como uma primeira camada de defesa para evitar um cenário de integração de emergência e reduzir a carga sobre os responsáveis pela resposta a incidentes.

reunir proativamente uma equipe de resposta a crises e garantir que os runbooks e os planos de resposta a incidentes estejam atualizados. Não seja pego de surpresa quando estiver sob ataque!

Faça backup de sua proteção contra DDoS local com uma plataforma de proteção híbrida que protege contra ataques que sobrecarregam seus dispositivos no local.

Amplie sua postura de segurança além da proteção básica contra DDoS configurando controles de segurança proativos por meio de um firewall de nuvem de rede.

Por fim, utilize o conhecimento e a experiência de uma equipe SOCC global e testada em batalha para aliviar a pressão de seus recursos internos críticos. Os serviços SOCC complementam a automação e os recursos de uma plataforma de DDoS robusta.

2. Proteja sua infraestrutura de DNS

A infraestrutura de DNS ressurgiu como um dos principais alvos de ataques de DDoS. Se o seu DNS cair, a sua presença online também cairá. Os ataques podem nem sempre ter o objetivo de derrubar os servidores de nomes DNS. Em vez disso, podem apenas esperar conseguir o esgotamento de recursos e deteriorar o desempenho do balanceamento de carga do servidor global a um ponto em que as solicitações legítimas sofrem.

Em alguns casos, proteger a segurança e o desempenho da sua infraestrutura de DNS pode ser um desafio se a sua configuração gerenciar algumas zonas na nuvem e outras no local. Em muitos desses casos, um firewall DNS tradicional fornece proteção inadequada. A solução mais ideal é uma plataforma híbrida que permite:

proteger suas zonas de DNS no local e na nuvem contra todos os tipos de ataques, incluindo Water Torture de DNS, inundação de DNS e outros

gerenciar de forma intuitiva e fácil políticas e listas de permissões de IP e fornecer análises acionáveis em tempo real para ajudá-lo a adotar uma postura de segurança proativa

melhorar o desempenho do DNS usando uma infraestrutura de ponto de presença altamente distribuída para responder aos usuários do local mais próximo

3. Não confie em soluções "boas o suficiente"

Talvez o mais importante: não suponha que sua postura de segurança de DDoS e de DNS existente seja "boa o suficiente" ou que sua empresa não esteja na lista de alvos de alguém. 2023 foi o ano das vítimas desavisadas e despreparadas nessa área, muitas das quais subestimaram como as ameaças de DDoS evoluíram e superestimaram o que sua segurança existente poderia gerenciar.

Tenha cuidado com o verdadeiro custo das soluções "freemium" que o atraem para um serviço de nível básico com uma solução gratuita ou relativamente barata, mas oculte cuidadosamente quaisquer níveis eficazes de serviço por trás de um paywall. Pode ser tentador acreditar que você pode envolver níveis mais altos de proteção conforme necessário, mas quando você está sob ataque, a última coisa em sua mente seria assinar formulários de preenchimento de pedidos.

Por fim, não se esqueça de testar suas defesas a partir de uma perspectiva de soluções tecnológicas e de práticas recomendadas. Isso inclui runbooks de incidentes, processos, documentação e assim por diante, que podem ser a diferença entre adequação questionável de preparação e segurança virtual de classe mundial.

Se 2023 ensinou a empresas e instituições uma lição sobre DDoS, essa lição é que as proteções do ano anterior não eram mais suficientes para lidar com os ataques deste ano. Você não quer estar na mesma situação em 2024.