Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.

I pericoli di un attacco zero-day

Un attacco zero-day è un vettore di attacco particolarmente pericoloso che prende di mira una vulnerabilità del software di cui uno sviluppatore non è a conoscenza. Ciò significa che lo sviluppatore non ha ancora avuto il tempo di correggere il punto debole o creare una patch di sicurezza per esso. Di conseguenza, quando si verifica l'attacco, lo sviluppatore ha a disposizione "zero giorni" per sviluppare una correzione per la vulnerabilità.

Per aiutare le organizzazioni a contrastare gli attacchi zero-day, Akamai offre un'ampia suite di soluzioni per la sicurezza informatica end-to-end che adottano un approccio olistico alla difesa di siti web, applicazioni, API e infrastruttura di rete da un'ampia gamma di rischi e minacce alla sicurezza. L'implementazione di queste strategie di protezione in un sistema "always-on" e la disponibilità di funzionalità di applicazione di patch virtuali consentono alle organizzazioni di ridurre la superficie di attacco e mitigare rapidamente gli attacchi zero-day.

Come funziona un attacco zero-day

Anche se gli sviluppatori di software controllano costantemente i propri prodotti per verificare la presenza di falle e forniscono aggiornamenti software, molte applicazioni vengono rilasciate con vulnerabilità che, una volta rilevate, possono essere sfruttate dagli autori di attacchi per sottrarre dati o denaro, causare interruzioni dell'attività o lanciare attacchi più sofisticati e devastanti. Prima che una vulnerabilità venga scoperta da un fornitore di software come Microsoft o Apple, gli aggressori possono trascorrere giorni o mesi approfittando di questo punto debole per il proprio tornaconto. Gli hacker malintenzionati possono persino vendere informazioni o funzionalità sui sistemi vulnerabili zero-day sul dark web ad altri criminali informatici.

Gli attacchi zero-day possono sfruttare molti tipi di vulnerabilità, tra cui sovraccarico del buffer, algoritmi violati, reindirizzamenti URL, SQL injection e problemi di sicurezza delle password. Con un exploit zero-day, gli autori di attacchi possono accedere a un computer per sottrarre denaro o dati sensibili, interrompere le operazioni o eseguire l'hijacking del computer come parte di una botnet progettata per lanciare attacchi DDoS (Distributed Denial-of-Service).

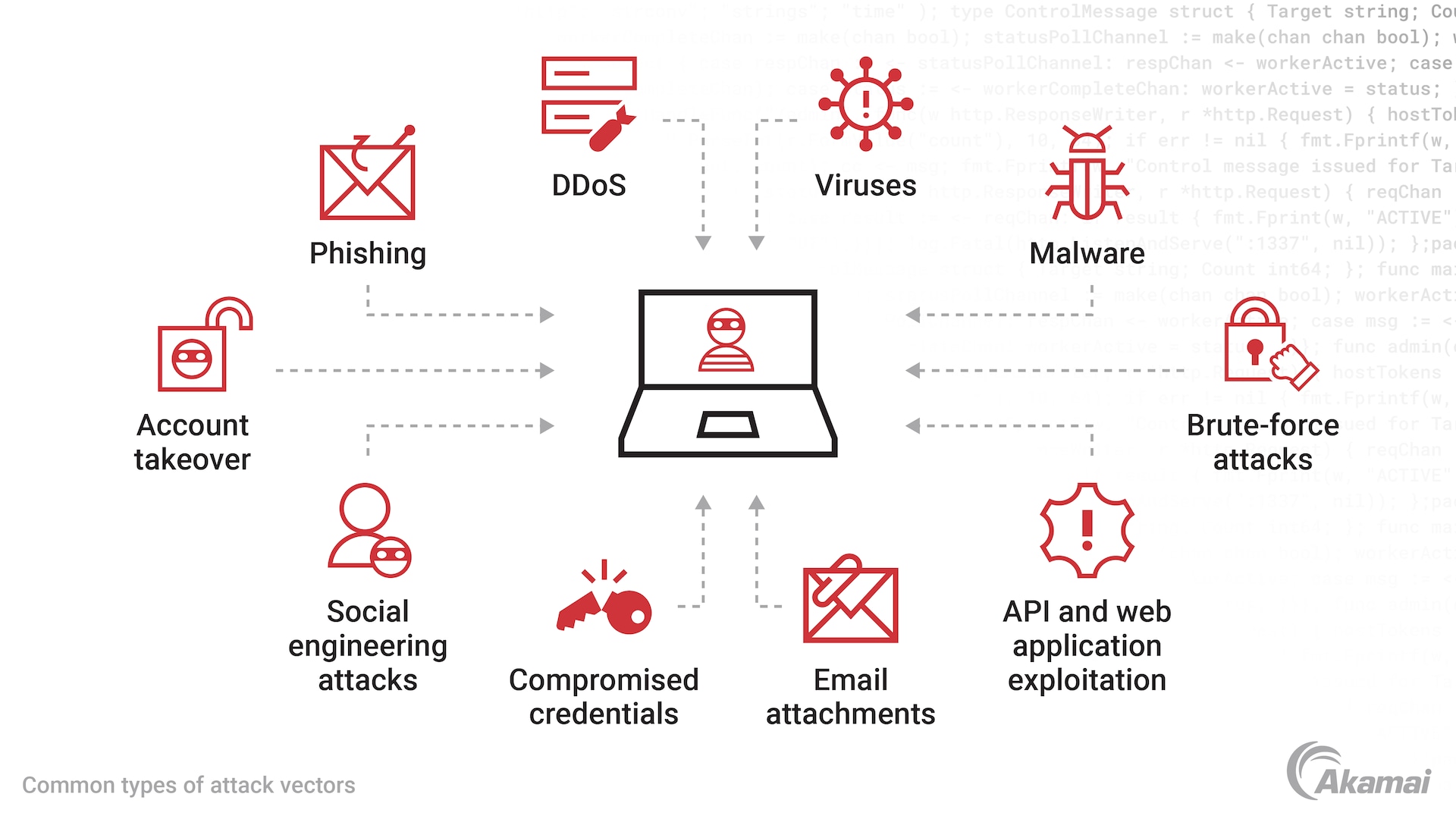

Poiché un attacco DDoS basato su vulnerabilità zero-day sfrutta punti deboli sconosciuti a un produttore di software e ai suoi clienti, è molto difficile difendersi. La strategia migliore consiste nell'adottare un sistema di difesa a più livelli che protegga dai vari metodi che i malintenzionati possono utilizzare per sfruttare una vulnerabilità zero-day nel crimine informatico. Questi includono sistemi di difesa contro ransomware, malware, virus, botnet, attacchi basati su API, SQL injection e altri vettori di attacco comuni ma pericolosi

Difesa dell'ambiente con Akamai

Akamai consente di difendersi da attacchi zero-day, attacchi DDoS e altre minacce con una gamma di soluzioni per la sicurezza leader del settore basate su una profonda visibilità delle minacce in evoluzione. Le nostre soluzioni agiscono come una prima linea di difesa, fornendo una protezione che si avvale di un edge dedicato, un DNS distribuito e strategie di mitigazione sul cloud che bloccano gli attacchi prima che raggiungano applicazioni, data center e infrastruttura.

Akamai App & API Protector è una delle nostre soluzioni più potenti per la difesa dagli attacchi zero-day. La soluzione App & API Protector è concepita per proteggere l'intero patrimonio di applicazioni web e API con un set olistico di potenti sistemi di protezione appositamente progettati con caratteristiche di semplicità e automazione personalizzate, Progettata con alcune delle più avanzate tecnologie di automazione della sicurezza oggi disponibili, questa soluzione Akamai combina le tecnologie leader nel settore delle soluzioni WAF (Web Application Firewall), nella protezione dagli attacchi DDoS e DoS, nella mitigazione dei bot e nella sicurezza delle API in un unico prodotto facile da usare.

Funzioni di App & API Protector

Funzionalità API avanzate. Rilevamento automatico di un'ampia gamma di API note, sconosciute e in continua evoluzione all'interno del traffico web, che consente di proteggervi contro attacchi informatici nascosti, individuare errori e rilevare modifiche impreviste. Tutte le richieste API vengono ispezionate automaticamente per individuare codice dannoso e malware zero-day

Visibilità e gestione dei bot. Monitoraggio e mitigazione degli attacchi bot con una visibilità in tempo reale del traffico dei bot e accesso a una directory di oltre 1.500 bot noti.

Integrazione di DevOps. Le API di Akamai offrono la possibilità di gestire App & API Protector tramite codice, consentendo l'onboarding rapido, la gestione uniforme delle policy di sicurezza e l'applicazione centralizzata nelle infrastrutture cloud.

Scalabilità eccellente. App&API Protector offre un'eccellente scalabilità per rispondere ai picchi di traffico nel tempo per distribuire risorse CPU e di memoria in base alle necessità e fornire contenuti memorizzati nella cache sull'edge per fornire una protezione continua senza interruzioni.

Aggiornamenti automatici. I ricercatori sulle minacce di Akamai analizzano più di 300 TB di dati sugli attacchi ogni giorno per identificare nuovi vettori o varianti di quelli esistenti. Il motore di sicurezza adattivo che alimenta App & API Protector viene aggiornato automaticamente con informazioni approfondite sulle minacce, riducendo al minimo il i costi di gestione e le criticità operative.

Protezione dagli attacchi DoS/DDoS. Gli attacchi DDoS e DoS a livello di rete, inclusi gli attacchi ICMP flood, UDP flood e SYN flood, vengono subito interrotti sull'edge. Gli attacchi a livello di applicazione vengono rapidamente mitigati in pochi secondi.

Elenchi di reti. Utilizzate gli elenchi di reti: potete bloccare o consentire il traffico proveniente da specifici indirizzi IP, sottoreti o aree geografiche,

Regole personalizzate. Potete generare regole personalizzate tramite un apposito strumento di facile uso, che consente di gestire casi specifici, non contemplati dai sistemi di protezione standard.

Dashboard, strumenti di apprendimento e per la creazione di rapporti. Accesso a dati telemetrici dettagliati sugli attacchi e ad analisi degli eventi di sicurezza. Creazione di avvisi e-mail in tempo reale utilizzando filtri statici e soglie. Sfruttate gli strumenti per la creazione di rapporti per monitorare e valutare continuamente l'efficacia.

Ulteriori soluzioni di sicurezza Akamai per mitigare le minacce zero-day includono:

Prolexic

Akamai Prolexic è appositamente progettato per bloccare gli attacchi DDoS nel cloud prima che raggiungano i data center, le applicazioni e l'infrastruttura basata su Internet. Con Prolexic, il traffico di rete viene instradato verso uno dei 20 scrubbing center ad alta capacità dislocati in tutto il mondo, dove il SOCC (Security Operations Command Center) di Akamai implementa controlli proattivi e/o personalizzati di mitigazione progettati per arrestare immediatamente gli attacchi informatici.

Edge DNS

Akamai Edge DNS è una soluzione basata su cloud che garantisce la disponibilità del DNS 24 ore su 24 e 7 giorni su 7, ne migliora la rapidità di risposta ed fornisce la resilienza necessaria per difendersi dai più grandi attacchi DDoS. Edge DNS sfrutta Akamai Connected Cloudcon migliaia di server DNS distribuiti in più di 1000 punti presenza in tutto il mondo, per fornire un elevato livello di disponibilità del servizio DNS.

Vantaggi delle soluzioni per la sicurezza di Akamai

Durante l'implementazione delle soluzioni per la sicurezza Akamai per mitigare le minacce zero-day, potete contare su:

Ampie protezioni da un'unica piattaforma. Oltre ad Akamai App & API Protector, Akamai offre soluzioni per la sicurezza aggiuntive come Prolexic, un servizio di cloud scrubbing; Edge DNS, una soluzione basata su cloud che migliora la reattività e la resilienza del DNS; Akamai MFA, una soluzione di autenticazione multifattore; e Bot Manager, una soluzione che rileva e mitiga i bot nel momento del contatto iniziale.

Controlli di mitigazione proattivi. Akamai riduce i servizi di attacco e blocca gli attacchi più grandi senza compromettere la qualità della mitigazione.

Semplice manutenzione. Gli aggiornamenti automatici aiutano i team IT a mantenere un solido livello di sicurezza, mentre l'ottimizzazione automatica riduce l'eccessivo numero di avvisi, consentendo ai team di focalizzarsi sull'analisi di attacchi reali senza rincorrere falsi allarmi.

Riduzione dei rischi. I controlli di mitigazione proattivi bloccano oltre l'80% degli attacchi con uno SLA immediato.

- Servizi DNS resilienti. Risoluzione DNS più rapida e affidabile con disponibilità garantita 24 ore su 24, 7 giorni su 7.

Domande frequenti (FAQ)

Un attacco zero-day si verifica quando i malintenzionati ottengono l'accesso a un sistema o una rete sfruttando una vulnerabilità o una falla della sicurezza in un programma software di cui il produttore del software non è a conoscenza, lasciandogli "zero days", ossia nessun tempo, per risolvere il problema.

Gli attacchi DDoS sono attacchi Denial-of-Service distribuiti che utilizzano una rete di computer infetti (chiamata botnet) per prendere di mira un sistema, una rete o un server nel tentativo di renderlo non disponibile a richieste o utenti legittimi. Un attacco DDoS può essere definito attacco zero-day quando i malintenzionati utilizzano nuovi metodi che non sono stati osservati in precedenza dai team addetti alla sicurezza e dagli analisti. Gli attacchi zero-day possono anche aiutare gli aggressori a eseguire l'hijacking di computer che diventeranno parte di una botnet.