Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

Die Gefahren eines Zero-Day-Angriffs

Ein Zero-Day-Angriff ist ein besonders gefährlicher Angriffsvektor, da er auf eine Software-Schwachstelle abzielt, die dem Entwickler nicht bekannt ist. Das bedeutet, dass der Entwickler noch keine Zeit hatte, sich der Schwachstelle anzunehmen oder einen Sicherheitspatch dafür zu erstellen. Daher hat der Entwickler bei einem Angriff „null Tage“ Zeit, um eine Lösung für die Schwachstelle zu entwickeln.

Um Unternehmen bei der Abwehr von Zero-Day-Angriffen zu unterstützen, bietet Akamai eine breite Palette von End-to-End-Cybersicherheitslösungen an. Diese verfolgen einen ganzheitlichen Ansatz zum Schutz von Websites, Anwendungen, APIs und Netzwerkinfrastruktur vor einer Vielzahl von Risiken und Sicherheitsbedrohungen. Durch die „Always-on“-Implementierung dieser Schutzmaßnahmen und mit virtuellen Patching-Funktionen können Unternehmen ihre Angriffsfläche reduzieren und Zero-Day-Angriffe schnell abwehren.

So funktioniert ein Zero-Day-Angriff

Auch wenn Softwareentwickler ihre Produkte ständig auf Fehler überprüfen und Updates bereitstellen, werden viele Anwendungen mit Schwachstellen veröffentlicht. Diese können von Angreifern ausgenutzt werden, um Daten oder Geld zu stehlen, Geschäftsunterbrechungen zu verursachen oder komplexere und verheerende Angriffe zu starten. Bevor ein Softwareanbieter wie Microsoft oder Apple eine Schwachstelle entdeckt, haben Angreifer möglicherweise Tage oder Monate damit verbracht, diese Sicherheitslücke zu ihrem eigenen Vorteil zu nutzen. Böswillige Hacker könnten auch Informationen oder Hinweise zur Funktionalität von Zero-Day-anfälligen Systemen im Dark Web an andere Cyberkriminelle verkaufen.

Zero-Day-Angriffe können viele Arten von Schwachstellen ausnutzen, darunter Pufferüberläufe, fehlerhafte Algorithmen, URL-Umleitungen, SQL Injection und Probleme mit der Passwortsicherheit. Mit einem Zero-Day-Exploit können Bedrohungsakteure auf eine Maschine zugreifen, um Geld oder sensible Daten zu stehlen, den Betrieb zu unterbrechen oder die Maschine als Teil eines Botnet zu übernehmen, das für DDoS-Angriffe (Distributed Denial of Service) entwickelt wurde.

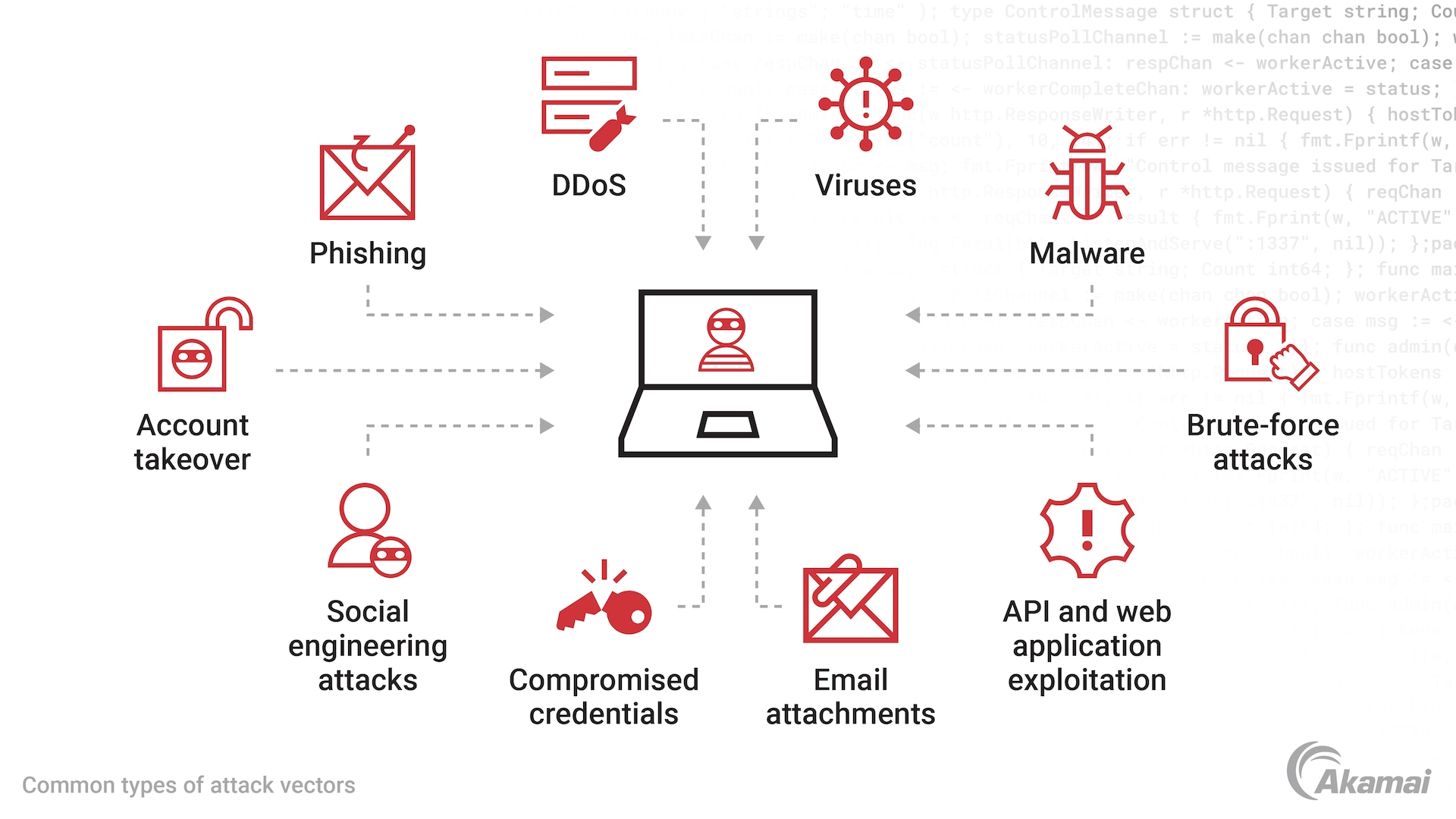

Da ein DDoS-Angriff, der auf Zero-Day-Schwachstellen basiert, Sicherheitslücken ausnutzt, die einem Softwarehersteller und seinen Kunden nicht bekannt sind, ist es sehr schwierig, sich davor zu schützen. Die beste Strategie besteht darin, eine mehrschichtige Verteidigung zu implementieren, die vor den verschiedenen Methoden zum Ausnutzen einer Zero-Day-Sicherheitslücke schützt. Dazu gehören Abwehrmaßnahmen gegen Ransomware, Malware, Viren, Botnets, API-basierte Angriffe, SQL Injection sowie andere gängige und gefährliche Angriffsvektoren.

Schützen Sie Ihre Umgebung mit Akamai

Akamai schützt vor Zero-Day-Angriffen, DDoS-Angriffen und anderen Bedrohungen mit einer Suite von branchenführenden Sicherheitslösungen, die auf umfassenden Einblicken in neue Bedrohungen basieren. Unsere Lösungen dienen als erste Verteidigungslinie und bieten Schutz mit dedizierten Edge-, verteilten DNS- und Cloud-Abwehrstrategien, die Angriffe aufhalten, bevor sie Anwendungen, Rechenzentren und Infrastrukturen erreichen.

Der Akamai App & API Protector ist eine unserer leistungsstärksten Lösungen zur Abwehr von Zero-Day-Angriffen. Der App & API Protector schützt ganze Web- und API-Umgebungen mit einem ganzheitlichen Satz leistungsstarker Sicherheitsfunktionen, die speziell für eine kundenorientierte Automatisierung und einfache Handhabung entwickelt wurden. Diese Akamai-Lösung wurde mit den modernsten verfügbaren Sicherheitsautomatisierungen entwickelt. Sie vereint branchenführende Technologien in den Bereichen Web Application Firewall, DDoS- und DoS-Schutz, Botabwehr und API-Sicherheit in einer einzigen Lösung, die kinderleicht zu bedienen ist.

Funktionen von App & API Protector

Erweiterte API-Funktionen. Erkennen Sie automatisch eine Reihe bekannter, unbekannter und sich verändernder APIs in Ihrem Webtraffic. Dies ermöglicht es Ihnen, sich vor versteckten Cyberangriffen zu schützen, Fehler zu finden und unerwartete Änderungen erkennen zu können. Alle API-Anfragen werden automatisch auf Schadcode und Zero-Day-Malware überprüft.

Bot-Transparenz und -Abwehr. Überwachung und Abwehr von Botangriffen mithilfe von Echtzeiteinblick in Bottraffic und Zugriff auf ein Verzeichnis mit mehr als 1.500 bekannten Bots.

DevOps-Integration. Akamai-APIs bieten die Möglichkeit, den App & API Protector per Code zu verwalten. Dies ermöglicht ein schnelles Onboarding, ein einheitliches Management von Sicherheitsrichtlinien und eine zentrale Durchsetzung über Cloudinfrastrukturen hinweg.

Nahtlose Skalierbarkeit. Der App & API Protector ist nahtlos skalierbar, um immer neuen Traffic-Anforderungen gerecht zu werden, CPU- und Speicherressourcen nach Bedarf zu verteilen, zwischengespeicherte Inhalte von der Edge bereitzustellen und unterbrechungsfreien Schutz zu gewährleisten.

Automatische Updates. Die Sicherheitsforschung bei Akamai analysiert Tag für Tag mehr als 300 TB Angriffsdaten und identifiziert so neue Arten oder Permutationen bestehender Angriffsvektoren. Die adaptive Sicherheits-Engine, auf der der App &API Protector basiert, wird automatisch mit Bedrohungsinformationen aktualisiert. Dies minimiert den Verwaltungsaufwand und die betrieblichen Reibungspunkte.

DoS-/DDoS-Schutz. DDoS- und DoS-Angriffe auf Netzwerkebene, darunter ICMP-Flood-, UDP-Flood- und SYN-Flood-Angriffe, werden sofort an der Edge abgewehrt. Angriffe auf Anwendungsebene werden innerhalb von Sekunden abgeschmettert.

Netzwerklisten. Mit Netzwerklisten können Sie Traffic von einer bestimmten IP, einem bestimmten Subnetz oder einer bestimmten geografischen Region blockieren oder zulassen.

Nutzerdefinierte Regeln. Mit dem nutzerfreundlichen Regelgenerator können Sie nutzerdefinierte Regeln erstellen, um besondere Szenarien zu bewältigen, die nicht durch Standardregeln abgedeckt sind.

Dashboards, Lern- und Reporting-Tools. Zugriff auf detaillierte Angriffstelemetrie und Analyse von Sicherheitsereignissen. Erstellen Sie Echtzeit-E-Mail-Warnungen mit statischen Filtern und Schwellenwerten. Nutzen Sie Reporting-Tools zur kontinuierlichen Überwachung und Bewertung der Effektivität.

Weitere Sicherheitslösungen von Akamai zur Abwehr von Zero-Day-Bedrohungen sind zum Beispiel:

Prolexic

Akamai Prolexic wurde speziell entwickelt, um DDoS-Angriffe in der Cloud zu stoppen, bevor sie Rechenzentren, Anwendungen und die Internet-Infrastruktur erreichen. Mit Prolexic wird der Netzwerktraffic an eines von über 20 globalen Scrubbing-Centern mit hoher Kapazität geleitet. Dort stellt das Security Operations Command Center (SOCC) von Akamai proaktive und/oder nutzerdefinierte Abwehrmechanismen bereit, um Cyberangriffe sofort abzuwehren.

Edge DNS

Akamai Edge DNS ist eine cloudbasierte Lösung, die rund um die Uhr DNS-Verfügbarkeit bietet, die DNS-Reaktionsfähigkeit verbessert und so widerstandsfähig ist, dass sie auch bei den größten DDoS-Angriffen Schutz bietet. Edge DNS setzt auf die Akamai Connected Cloud mit Tausenden von DNS-Servern an über 1.000 Standorten weltweit, um ein hohes Maß an DNS-Serviceverfügbarkeit zu erreichen.

Vorteile von Akamai Security Solutions

Bei der Implementierung der Sicherheitslösungen von Akamai zur Abwehr von Zero-Day-Bedrohungen können Sie sich auf Folgendes verlassen:

Umfassender Schutz über eine einzige Plattform. Zusätzlich zum Akamai App & API Protector bietet Akamai weitere Sicherheitslösungen an, z. B. Prolexic (einen Cloud-Scrubbing-Service), Edge DNS (eine cloudbasierte Lösung zur Verbesserung der DNS-Reaktionsfähigkeit und -Ausfallsicherheit), Akamai MFA (eine mehrstufige Authentifizierungslösung) und Bot Manager (eine Lösung, die Bots dort erkennt und abwehrt, wo sie den ersten Kontakt herstellen).

Proaktive Schutzkontrollen. Akamai reduziert Schadservices und stoppt die größten Angriffe, ohne die Abwehrqualität zu beeinträchtigen.

Reibungsfreie Wartung. Automatische Updates helfen IT-Teams, eine hohe Sicherheit zu gewährleisten, während die automatische Selbstoptimierung die Ermüdungserscheinungen bei Warnmeldungen verringert. So können Teams echte Angriffe untersuchen, anstatt falschen Warnmeldungen hinterherzujagen.

Geringeres Risiko. Proaktive Abwehrkontrollen stoppen mehr als 80 % der Angriffe mit einem Null-Sekunden-SLA.

- Ausfallsichere DNS-Services. Profitieren Sie von einer schnelleren, zuverlässigeren DNS-Auflösung mit garantierter Verfügbarkeit rund um die Uhr.

Häufig gestellte Fragen (FAQ)

Bei einem Zero-Day-Angriff erhalten Cyberkriminelle Zugriff auf ein System oder Netzwerk, indem sie eine Sicherheitslücke oder Schwachstelle in einem Softwareprogramm ausnutzen, von dem der Softwarehersteller nichts weiß, sodass ihm „null Tage“ bleiben, um das Problem zu beheben.

DDoS-Angriffe sind verteilte Denial-of-Service-Angriffe, bei denen ein Netzwerk infizierter Computer (ein so genanntes Botnet) auf ein System, ein Netzwerk oder einen Server abzielt, um es für legitime Anfragen oder Nutzer unzugänglich zu machen. Ein DDoS-Angriff kann als Zero-Day-Angriff bezeichnet werden, wenn Cyberkriminelle neue Methoden verwenden, die Sicherheitsteams und Analysten bisher nicht bekannt waren. Zero-Day-Angriffe können auch Angreifern helfen, die Computer zu übernehmen, die Teil eines Botnets werden.