DNS-Tunneling kann zwar legitim sein, wird aber oft für schädliche Zwecke ausgenutzt, so dass die Erkennung und Vorbeugung von entscheidender Bedeutung ist.

DLS-Tunneling ist eine Art von Cyber-Angriff, der es Hackern ermöglicht, die Netzwerksicherheit zu umgehen, indem sie das Domain Name System (DNS) als Transportmedium für schädlichen Traffic verwenden. Durch das Verstecken von DNS-fremdem Traffic in DNS-Paketen können Angreifer häufig die Netzwerksicherheitsmaßnahmen umgehen. Erfolgreiche DNS-Tunneling-Angriffe ermöglichen es Hackern, die Netzwerksicherheit zu umgehen, Daten zu extrahieren, andere Computer zu steuern, Anmeldedaten von Nutzern zu sammeln oder den Netzwerk-Fußabdruck für zukünftige Angriffe zu erkunden.

Was sind DNS-Anfragen und DNS-Traffic?

Das DNS ist eine Art GPS für das Internet. DNS-Server übersetzen die von Menschen lesbaren Namen, die Nutzer in einen Webbrowser eingeben, in maschinenlesbare IP-Adressen – eine Zahlenfolge wie 2001:db8:3e8:2a3::b63 –, die es dem Browser ermöglicht, die richtige Website zu laden. Das DNS ermöglicht es den Nutzern, im Internet mit leicht zu merkenden Domainnamen zu surfen, anstatt die IP-Adressen der Websites zu verfolgen, die sie besuchen möchten.

Mehrere Faktoren machen das DNS zu einem attraktiven Angriffsvektor für Hacker. Viele Anwendungen und Dienste sind auf DNS-Abfragen angewiesen, und dem DNS-Traffic wird weithin vertraut. DNS-Protokolle wurden nicht entwickelt, um sicher zu sein, sondern um Anfragen nach IP-Adressen schnell und genau aufzulösen, ohne die Anmeldedaten oder Motive des Nutzers oder des Geräts, von dem die Anfrage gesendet wird, in Frage zu stellen. Neben der Auflösung von Domainnamen können DNS-Anfragen auch kleine Datenmengen zwischen Geräten, Servern oder Systemen übertragen. Da viele Unternehmen diese Pakete nicht ausreichend auf schädliche Aktivitäten analysieren, kann das Domain-Tunneling eine äußerst effektive DNS-Angriffsmethode sein.

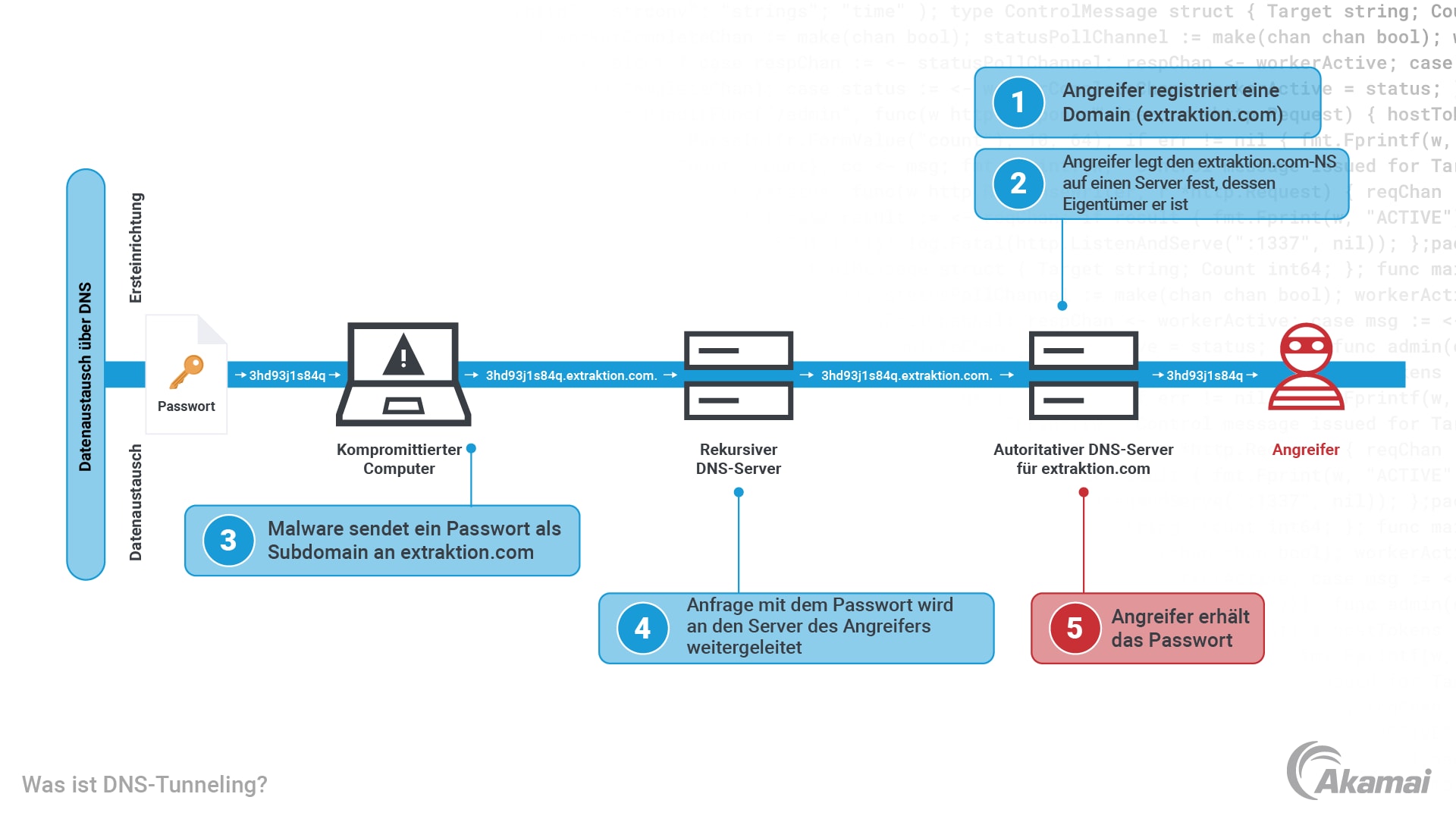

Wie funktioniert DNS-Tunneling?

Ein DNS-Tunneling-Angriff beginnt damit, dass ein Nutzer Malware auf einen Computer herunterlädt oder ein Hacker erfolgreich eine Schwachstelle in einem Computersystem ausnutzt und eine schädliche Payload installiert. In der Regel wollen Angreifer die Kontrolle über das Gerät erlangen, um Befehle auszuführen oder Daten aus der Umgebung zu übertragen. Um dies zu erreichen, muss der Angreifer einen Tunnel aufbauen – eine Möglichkeit, Befehle zu senden und Daten vom kompromittierten System zu empfangen, ohne von den Sicherheitsmaßnahmen am Netzwerkrand entdeckt zu werden.

DNS-Traffic eignet sich hervorragend für diesen Exploit, da er in der Regel ungehindert durch Sicherheitsmaßnahmen am Netzwerkrand wie Firewalls geleitet wird. Zum Aufbau des Tunnels erstellt und registriert der Angreifer einen Domainnamen und konfiguriert einen autoritativen Nameserver unter der Kontrolle des Angreifers. Wenn die Malware auf dem Gerät des Opfers eine DNS-Abfrage an den Server des Angreifers stellt, antwortet der Server mit DNS-Paketen, die Daten und Befehle für das kompromittierte Gerät enthalten. Auf diese Weise kann der Angreifer kontinuierlich mit dem kompromittierten Gerät kommunizieren, ohne dass ein Alarm ausgelöst wird. Ein Angreifer kann auch verschlüsselte Daten in Anfragen an schädliche autoritative Nameserver senden.

Wie nutzen Hacker DNS-Tunneling?

DNS-Tunneling ermöglicht Angreifern eine Vielzahl schädlicher Aktivitäten.

- Installation von Malware. Angreifer können DNS-Tunneling nutzen, um Malware auf anderen Systemen zu installieren.

- Sammeln von Anmeldeinformationen. Sobald Angreifer die Kontrolle über ein Gerät erlangt haben, können sie mithilfe von Keyloggern und anderen Methoden Anmeldedaten von Nutzern sammeln, die für weitere Angriffe verwendet oder im Dark Web verkauft werden können.

- Erkundung des Netzwerks. DNS-Abfragen innerhalb eines infizierten Netzwerks dienen Angreifern dazu, eine Karte des Netzwerks zu erstellen und Systeme und wertvolle Ressourcen zu identifizieren.

- Exfiltration von Daten. Cyberkriminelle können DNS-Tunneling verwenden, um Daten aus dem Netzwerk zu übertragen, einschließlich sensibler oder vertraulicher Nutzerinformationen.

- Kontrolle über Geräte. Mit der Fähigkeit, ein infiziertes Gerät zu kontrollieren, können Angreifer andere Bedrohungen wie DDoS-Angriffe auslösen.

Warum sind DNS-Tunneling-Angriffe effektiv?

Viele Unternehmen überwachen ihren DNS-Traffic nicht auf schädliche Aktivitäten.

Wie lässt sich DNS-Tunneling erkennen?

Sicherheitsteams können Payloads und Traffic auf Anzeichen eines DNS-Tunneling-Angriffs analysieren.

Bei der Payload-Analyse wird der Inhalt von DNS-Anfragen und -Antworten untersucht. Beispielsweise können ungewöhnliche Hostnamen oder erhebliche Unterschiede zwischen der Größe einer DNS-Anfrage und der Antwort auf verdächtige Aktivitäten hinweisen. Die Payload-Analyse kann auch nach ungewöhnlichen Zeichensätzen, seltsamen Informationen, die über das DNS gesendet werden, DNS-Datensatztypen, die nicht häufig verwendet werden, oder wiederkehrenden Mustern von Quell-IP-Adressen, die den meisten Traffic senden, suchen.

Bei der Traffic-Analyse werden Daten wie die Anzahl der Anfragen, ihre Herkunft, der Verlauf von Domains und anormales DNS-Verhalten überwacht. IT-Teams können auch die Größe von Paketen analysieren, da DNS-Tunneling in der Regel zu größeren Paketen führt.

Wie kann DNS-Tunneling verhindert werden?

Um DNS-Tunneling-Angriffe zu verhindern, können IT- und Sicherheitsteams eine Reihe von Best Practices für Cybersicherheit befolgen.

- Führen Sie Schulungen zur Sensibilisierung für Sicherheitsfragen durch, damit die Mitarbeiter nicht auf schädliche Links klicken, verdächtige E-Mails und Anhänge öffnen oder andere Aktionen durchführen, die Malware auslösen können.

- Implementieren Sie fortschrittliche Antiviren- und Anti-Malware-Technologien, um die Installation von Malware zu verhindern, die häufig der erste Schritt zur Einrichtung eines DNS-Tunnels ist.

- Implementieren Sie Technologie, um einen tiefen Scan des gesamten Netzwerktraffic – einschließlich DNS-Anforderungen – durchzuführen, um DNS-Tunneling-Angriffe aufzudecken.

- Überwachen Sie VPN-Services mit DNS-Tunneling, z. B. Antivirenprogramme und andere Sicherheitslösungen, die DNS-Tunneling zum Abrufen von Signaturen verwenden, aber auch für illegale Zwecke missbraucht werden können.

- Implementieren Sie DNS-Firewalls oder DNS-Tunneling-Dienstprogramme, die verdächtiges Verhalten überwachen.

- Setzen Sie auf Advanced Threat Protection, um die DNS-Sicherheit zu verbessern, Malware zu blockieren, die Datenextraktion zu stoppen und im DNS-Traffic eingebettete schädliche Inhalte zu erkennen.

Häufig gestellte Fragen (FAQ)

DNS-Tunneling ist eine Technik, bei der DNS-fremder Traffic in DNS-Paketen eingekapselt wird, was häufig zur versteckten Datenübertragung verwendet wird.

Zu den Erkennungsmethoden gehören die Traffic-Analyse, die Erkennung von Anomalien und die Verwendung spezieller Tools zur Erkennung abnormaler DNS-Muster.

Ja, DNS-Tunneling kann für legale Zwecke eingesetzt werden, z. B. zur Umgehung von Netzbeschränkungen für genehmigte Aktivitäten.

Die Implementierung zuverlässiger Netzwerksicherheitsmaßnahmen, der Einsatz von DNS-Überwachungstools und die ständige Information über neue Bedrohungen sind für den Schutz unerlässlich.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.