Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

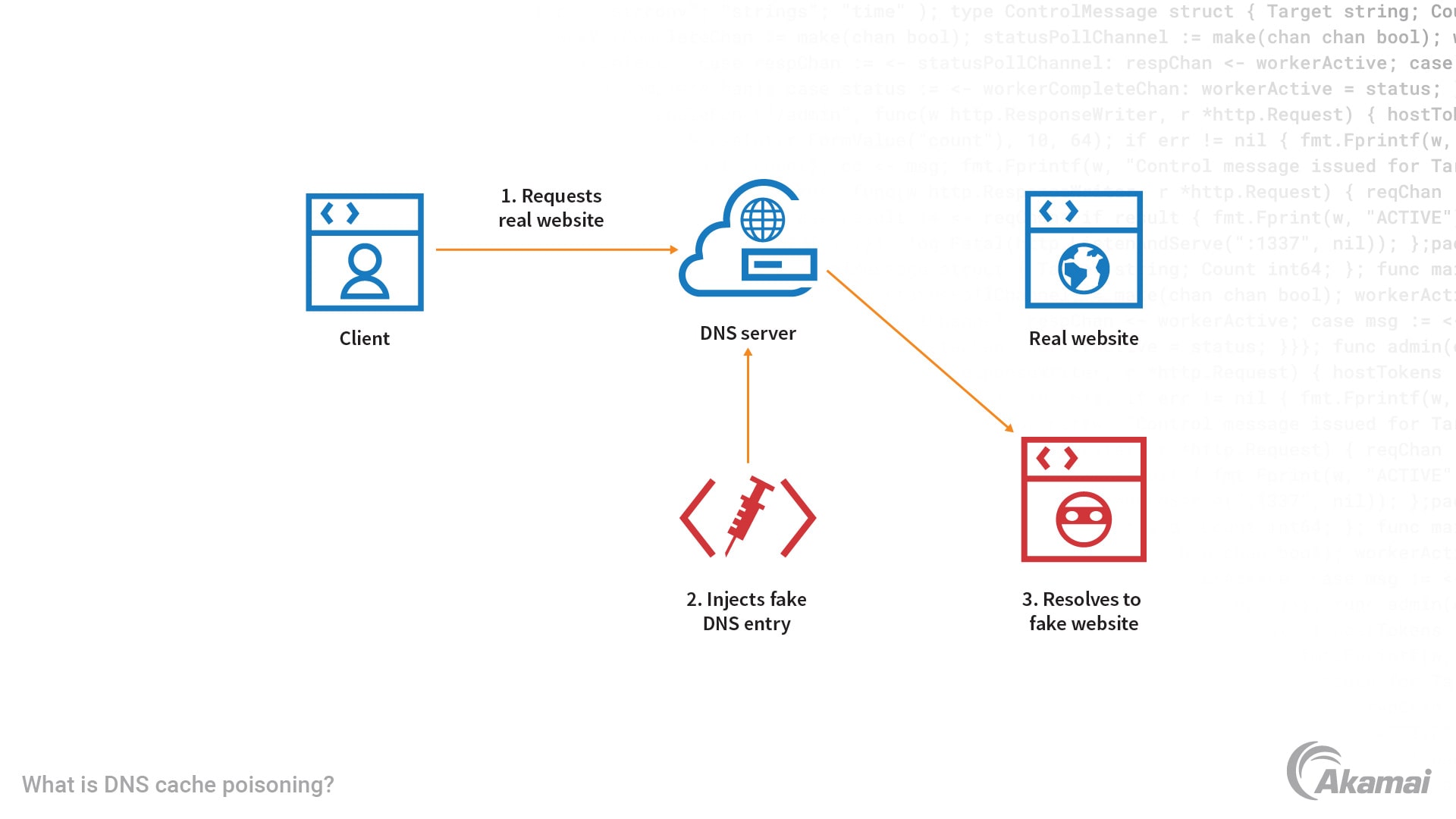

Was ist DNS-Cache-Poisoning?

DNS-Cache-Poisoning, auch als DNS-Spoofing-Angriff bezeichnet, ist eine Cyberangriffsmethode, bei der Nutzer, die versuchen, eine legitime Website zu besuchen, zu einer völlig anderen Website umgeleitet werden, und das in schädlicher Absicht. Wenn ein Nutzer den Namen einer Website in einem Webbrowser eingibt, stellen DNS-Resolver die IP-Adresse bereit, sodass die richtige Website geladen werden kann. Durch Ändern oder Ersetzen der im Cache-Speicher eines DNS-Resolvers hinterlegten Daten können Angreifer die Nutzer auf gefälschte oder schädliche Websites leiten, um deren Anmelde- oder sonstige personenbezogenen Daten zu stehlen.

Was ist DNS?

Das Domain Name System (DNS) übersetzt von Menschen lesbare Website-Adressen wie beispiel.de in maschinenlesbare IP-Adressen. Mit diesem System können Nutzer im Internet navigieren, ohne sich dafür lange Zeichenfolgen mit bedeutungslosen Zahlen für jede Website merken zu müssen.

DNS verwendet mehrere Typen von Domain-Nameservern. Autoritative Nameserver speichern die offiziellen Datensätze für bestimmte Domains. Rekursive DNS-Server bzw. Resolver platzieren die anfänglichen Nutzeranfragen und führen bei Bedarf Abfragen bei autoritativen DNS-Servern durch.

Was ist DNS-Caching?

Zur Ermöglichung schnellerer DNS-Antworten speichern rekursive Server Informationen aus früheren Anfragen in einem lokalen Cache, sodass die Informationen bei nachfolgenden Anfragen schneller abgerufen werden können.

Wie funktioniert DNS-Cache-Poisoning?

Bei einem DNS-Cache-Poisoning-Angriff verwenden Angreifer verschiedene Techniken, um legitime Adressen innerhalb eines DNS-Cache durch gefälschte DNS-Adressen zu ersetzen. Wenn Nutzer versuchen, eine legitime Website zu besuchen, gibt der DNS-Resolver die falsche Adresse in seinem Cache zurück, übernimmt die Browsersitzung und leitet den Nutzer an eine gefälschte oder schädliche Website weiter.

Wie gehen Angreifer beim DNS-Cache-Poisoning vor?

Angreifer können einen DNS-Server direkt übernehmen, um den Traffic von legitimen Websites auf schädliche IP-Adressen umzuleiten. Hacker können auch Malware verwenden, die den DNS-Cache in einem Browser ändert, wenn Nutzer auf schädliche Links klicken. Alternativ können sich Angreifer über einen „Machine-in-the-Middle-Angriff“ zwischen einem Browser und einem DNS-Server positionieren, um Anfragen an eine schädliche IP-Adresse weiterzuleiten.

Wie profitieren Angreifer von DNS-Cache-Poisoning?

Viele Angreifer nutzen Cache Poisoning, um Phishing-Kampagnen durchzuführen und gefälschte Websites einzurichten, die genauso aussehen, wie die Website, die die Nutzer eigentlich besuchen möchten. Wenn Nutzer Anmeldedaten oder vertrauliche Informationen auf der Website eingeben, können Angreifer diese Daten nutzen, um auf das Konto des Nutzers zuzugreifen und Geld oder Daten zu stehlen oder umfassendere Angriffe zu starten.

Warum sind Cache-Poisoning-Angriffe effektiv?

DNS ist so konzipiert, dass es genaue Antworten auf Abfragen zurück gibt, ohne die diesen zugrunde liegenden Motive zu hinterfragen. Daher ist DNS grundsätzlich ein unsicheres Protokoll. Darüber hinaus kann DNS-Traffic oft ohne Überprüfung durch Firewalls geleitet werden, was ihn zu einer attraktiven Angriffsmethode für Hacker macht.

Welcher Unterschied besteht zwischen Cache Poisoning und DNS-Spoofing?

Die Begriffe DNS-Cache-Poisoning und DNS-Spoofing werden häufig synonym verwendet. Jedoch wird Poisoning dabei oft als Angriffsmethode und Spoofing als deren Ergebnis angesehen. Anders ausgedrückt nutzen Angreifer DNS-Cache-Poisoning, um DNS-Spoofing zu erreichen.

Wie lässt sich DNS-Cache-Poisoning erkennen?

Eindeutige Anzeichen für einen DNS-Cache-Poisoning-Angriff sind ein einmaliger, unerwarteter Rückgang des Webtraffics oder große Veränderungen bei der DNS-Aktivität in einer Domain. DNS-Cache-Poisoning ist manuell schwer zu erkennen – die Bereitstellung automatisierter DNS-Sicherheitstools ist die effektivste Methode, diese Angriffe aufzudecken.

Wie lässt sich DNS-Cache-Poisoning verhindern?

Unternehmen können DNS-Poisoning verhindern, indem sie verschiedene Best Practices für Cybersicherheit befolgen.

- Nutzen Sie DNSSEC. Domain Name System Security Extensions (DNSSEC) bieten eine Möglichkeit, die Integrität von DNS-Daten zu überprüfen. DNSSEC verwendet Public-Key-Verschlüsselung, um Daten zu verifizieren und zu authentifizieren.

- Aktualisieren und patchen Sie regelmäßig die DNS-Software. Durch die Festlegung einer optimalen Frequenz für das Aktualisieren und Patchen von DNS-Anwendungen wird die Wahrscheinlichkeit verringert, dass Angreifer bekannte Schwachstellen oder Zero-Day-Schwachstellen ausnutzen können.

- Verwenden Sie HTTPS für DNS-Traffic. DNS over HTTPS (DoH) verschlüsselt DNS-Traffic, indem Anfragen durch eine mit HTTPS verschlüsselte Sitzung weitergeleitet werden, um den Datenschutz zu verbessern und DNS-Abfragen zu verbergen.

- Befolgen Sie beim Konfigurieren von DNS-Servern einen Zero-Trust-Ansatz. Die Prinzipien von Zero Trust erfordern, dass alle Nutzer, Geräte, Anwendungen und Abfragen als kompromittiert gelten, sofern sie nicht authentifiziert und laufend validiert werden. DNS ist ein wertvoller Zero Trust-Kontrollpunkt, an dem jede Internetadresse auf potenziell schädliches Verhalten überprüft werden kann.

- Wählen Sie einen schnellen und DoS-resistenten DNS-Resolver. Cache-Poisoning-Angriffe nutzen verzögerte DNS-Serverantworten. Ein schneller Resolver kann daher dazu beitragen, erfolgreiche Angriffe zu verhindern. Der DNS-Resolver muss ebenfalls über integrierte Cache-Poisoning-Kontrollmechanismen verfügen. Große ISPs und DNS-Anbieter bieten die erforderliche Skalierbarkeit, um DDoS-Angriffe abzufangen.