Ja, kleine Unternehmen sind nicht immun. Cyberkriminelle greifen kleinere Unternehmen häufiger an, da diese meist über schwächere Sicherheitsmaßnahmen verfügen.

Was ist DNS-Datenextraktion?

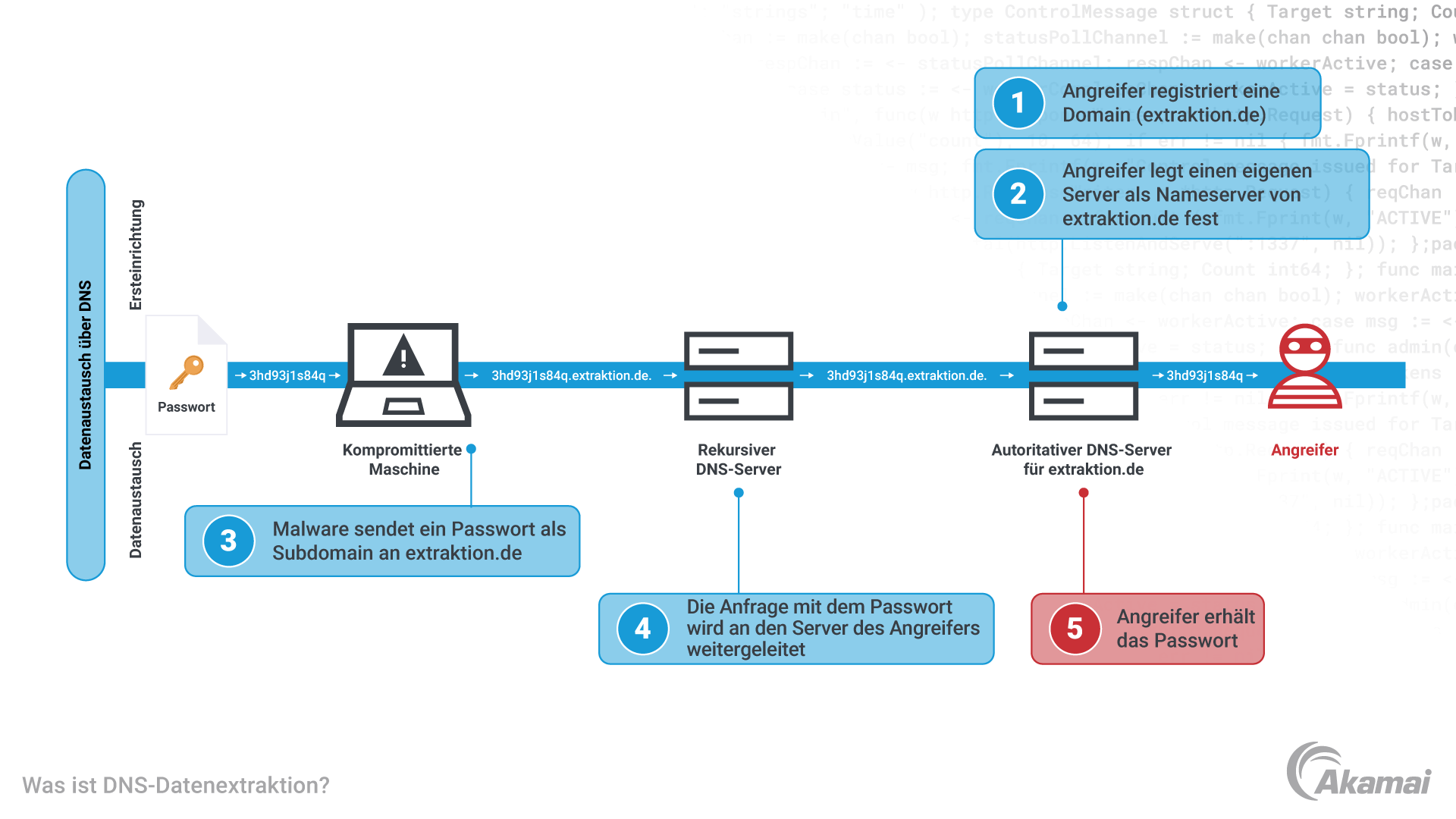

DNS-Datenextraktion ist eine Methode, mit der Hacker mithilfe des DNS-Protokolls (Domain Name System) Daten aus einem IT-System oder Netzwerk stehlen. Bei einem Datenextraktionsangriff entfernen Hacker vertrauliche oder sensible Daten aus einer geschützten IT-Umgebung, indem sie diese in DNS-Pakete einbetten. Da Firewalls und Sicherheitssysteme in der Regel DNS-Traffic zulassen, können schädliche Daten in DNS-Paketen mit hoher Wahrscheinlichkeit das Unternehmen verlassen, ohne Sicherheitswarnungen auszulösen. DNS-Datenextraktion ist oft ein Ergebnis von DNS-Tunneling-Angriffen.

Was ist DNS?

DNS ist verantwortlich für die Übersetzung von menschenlesbaren Domainnamen wie website.com in IP-Adressen wie 2001:db8:3e8:2a3::b63, die von Computern gelesen werden können. Wenn ein Nutzer einen Domainnamen in einen Webbrowser eingibt, suchen rekursive DNS-Server oder -Resolver nach der entsprechenden IP-Adresse, indem sie mit anderen Nameservern kommunizieren, beispielsweise mit Root-Nameservern, Top-Level Domain-Servern (TLD) und autoritativen Nameservern. Alternativ können DNS-Server die Datensätze der IP-Adressen aus früheren DNS-Antworten bereitstellen, die in ihrem Cache-Speicher gespeichert wurden. Diese Kommunikations- und DNS-Anfragen werden in der Regel über Firewalls zugelassen und unterliegen keiner strengen Überwachung. Das macht sie zu einer idealen Angriffsmethode für Cyberkriminelle, die Daten aus einem IT-Netzwerk schmuggeln wollen.

Wie funktioniert die DNS-Datenextraktion?

Bei einem DNS-Datenextraktionsangriff installiert ein Hacker zunächst Malware in einem kompromittierten Netzwerk oder System. Dies wird beispielsweise erreicht, indem ein Nutzer innerhalb des Netzwerks auf einen Link klickt oder eine Website besucht, die Malware enthält, die dann auf seinen Computer heruntergeladen wird. Eine weitere Möglichkeit ist, dass Hacker mit gestohlenen Anmeldedaten in ein Netzwerk eindringen und Malware in der Umgebung installieren. Diese übernimmt die Kontrolle über das kompromittierte Gerät und macht es zu einem Command-and-Control-Server.

Angreifer verwenden dann das DNS-Protokoll, um Daten in Pakete in DNS-Abfragen (z. B. encodedstringofdata.attacker.example.com) einzubetten, die zu einem Domain-Nameserver aufgelöst werden, der dem Angreifer gehört. Die DNS-Abfragen mit gestohlenen Daten werden unentdeckt durch Firewalls und Sicherheitssysteme an den autoritativen Nameserver des Angreifers weitergeleitet. Dort werden die extrahierten Daten decodiert und die Übertragung ist abgeschlossen.

Wie werden gestohlene Daten in DNS-Traffic eingebettet?

Angreifer nutzen verschiedene Techniken, um Daten über DNS zu extrahieren. Sie verbergen vertrauliche Informationen beispielsweise, indem sie sie codieren und in einen Subdomainnamen oder Ressourcendatensatz aufnehmen. Angreifer können auch Daten in DNS-Paketen verbergen, indem sie Informationen in kleinere Segmente aufteilen und über mehrere DNS-Abfragen und -Antworten senden. Sie können die Daten einbetten, indem sie die Abfrage-ID ändern oder DNS-Paket-Header ändern, die von den Servern des Angreifers erkannt werden. Diese extrahieren oder decodieren die exfiltrierten Daten aus dem geänderten DNS-Traffic.

Was ist Datenextraktion mit geringem Durchsatz?

Datenextraktion mit geringem Durchsatz bezieht sich auf eine Extraktion, die nur sehr langsam stattfindet, um eine Erkennung durch Netzwerksicherheitsprodukte zu umgehen. Andere Formen von DNS-Angriffen wie DNS-Tunneling sind häufig Vorfälle mit hohem Durchsatz, die eine erhebliche Änderung des DNS-Trafficvolumens verursachen. Dadurch werden die Sicherheitssysteme auf den stattfindenden Angriff aufmerksam. Bei der Datenextraktion mit geringem Durchsatz gibt es keine signifikante Zunahme des Trafficvolumens, da infizierte Systeme oder Endpunkte nur eine DNS-Anfrage pro Stunde senden. Damit kann diese spezielle Form der Extraktion über DNS nur extrem schwer erkannt werden.

Wie können DNS-Datenextraktionen verhindert werden?

IT-Teams können die Extraktion von Daten verhindern, indem sie verschiedene Best Practices für Cybersicherheit befolgen.

- Implementieren Sie eine DNS-Sicherheitslösung. DNS-Sicherheitslösungen verwenden Algorithmen zur Erkennung von Datenextraktionen, um den Traffic kontinuierlich zu überwachen und DNS-Trafficprotokolle zu analysieren und nach anomalen Mustern oder Indicators of Compromise zu suchen.

- Achten Sie darauf, dass Firewalls und Proxys korrekt konfiguriert sind. Firewalls und Proxys sollten so konfiguriert sein, dass ausgehender DNS-Traffic eingeschränkt ist und nicht autorisierte Verbindungen zu externen DNS-Servern verhindert werden.

- Aktivieren Sie Ratenbeschränkungen. Eine Einschränkung der Antwortrate auf DNS-Servern kann die Auswirkungen von DNS-Floods und Verstärkungsangriffen mindern. Hacker nutzen diese häufig, um die Aufmerksamkeit von ihren Datenextraktionen abzulenken.

- Implementieren Sie DNS-Firewalls. DNS-Firewall-Lösungen prüfen DNS-Traffic in Echtzeit und nutzen Bedrohungsinformationen, um schädliche Anfragen und Datenextraktion zu blockieren.

- Patchen Sie häufig. Wenn Sie DNS-Server und -Software auf dem neuesten Stand halten und regelmäßig Patches aufspielen, beheben Sie damit Schwachstellen, die Angreifer für ihren Zugriff auf Daten und für Datenextraktionen ausnutzen könnten.

- Führen Sie Schulungen zum Sicherheitsbewusstsein durch. Menschliches Versagen gehört zu den häufigsten Ursachen für erfolgreiche Cyberangriffe. Daher können Schulungen zum Sicherheitsbewusstsein die Mitarbeiter darin unterstützen, Handlungen zu vermeiden, die es Angreifern ermöglichen, Abwehrmechanismen zu durchbrechen und DNS-Datenextraktionen durchzuführen.

Häufig gestellte Fragen (FAQ)

Cyberkriminelle haben es häufig auf vertrauliche Daten wie Finanzdaten, Kundeninformationen und geistiges Eigentum abgesehen.

Es ist zwar schwierig, alle Versuche zu verhindern, jedoch können proaktive Maßnahmen das Risiko erheblich reduzieren.

Wenden Sie sich an Experten für Cybersicherheit oder Anbieter, die auf DNS-Sicherheit spezialisiert sind, um die für Sie am besten geeignete Lösung zu finden.

Ja, in den letzten Jahren gab es mehrere aufsehenerregende Angriffe, die das Ausmaß dieser Bedrohung deutlich machen.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.