Oui ! Les petites entreprises ne sont pas épargnées. Les cybercriminels ont pour habitude de cibler des entités plus modestes, qui mettent en place des mesures de sécurité relativement plus faibles.

Qu'est-ce qu'une exfiltration de données via le DNS ?

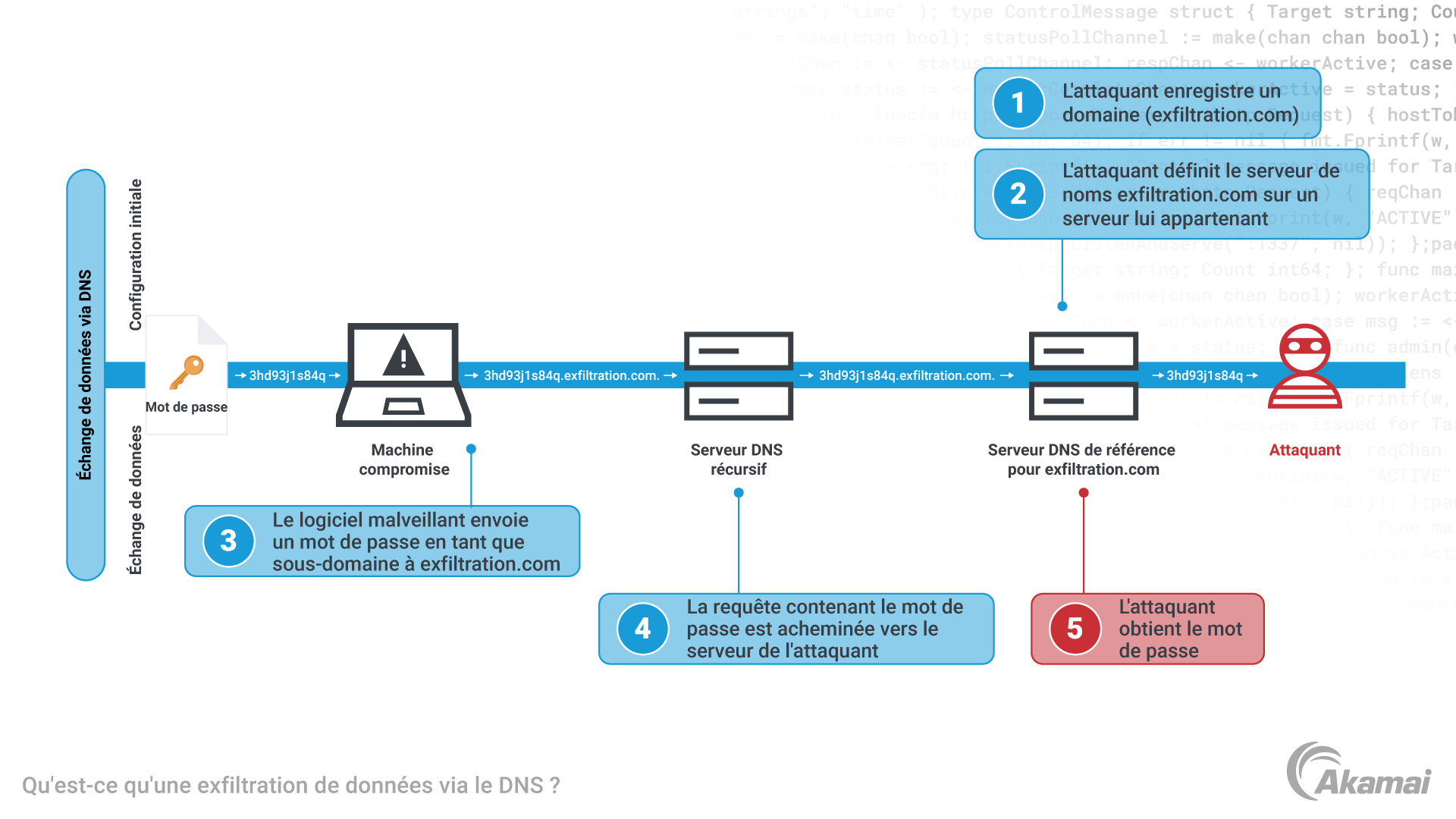

L'exfiltration de données via le DNS est une méthode utilisée par les hackers pour s'emparer des données d'un système ou d'un réseau informatique en exploitant le protocole DNS (Domain Name System). Dans ce type d'attaque, les hackers suppriment les données confidentielles ou sensibles d'un environnement informatique protégé en les incorporant dans des paquets DNS. Étant donné que les pare-feux et les systèmes de sécurité autorisent généralement le trafic DNS, les données malveillantes dissimulées dans les paquets DNS ont toutes les chances de quitter l'entreprise sans déclencher la moindre alerte de sécurité. L'exfiltration de données via le DNS est souvent l'un des résultats des attaques par tunnelisation DNS.

Qu'est-ce que le DNS ?

Le rôle du DNS est de traduire les noms de domaine lisibles par l'homme (par exemple, siteweb.com) en adresses IP (telles que 2001:db8:3e8:2a3::b63) lisibles par l'ordinateur. Lorsqu'un utilisateur saisit un nom de domaine dans un navigateur Web, les serveurs DNS récursifs ou les résolveurs recherchent l'adresse IP correspondante en communiquant avec d'autres serveurs de noms, notamment les serveurs de noms racine, les serveurs de domaine de premier niveau (TLD) et les serveurs de noms de référence. Les serveurs DNS peuvent également fournir les enregistrements d'adresses IP extraits des réponses DNS précédentes qui ont été stockées dans leur mémoire cache. Ces communications et requêtes DNS sont généralement autorisées à traverser les pare-feux et ne sont pas soumises à une surveillance stricte. Dès lors, elles forment un vecteur d'attaque idéal pour les cybercriminels qui cherchent à exfiltrer des données d'un réseau informatique.

Comment fonctionne l'exfiltration de données via le DNS ?

Dans ce type d'attaque, le hacker commence par installer un logiciel malveillant sur un réseau ou un système compromis, par exemple en incitant un utilisateur à l'intérieur du réseau à cliquer sur un lien ou à se rendre sur un site Web contenant des logiciels malveillants qui seront ensuite téléchargés sur son ordinateur. Les cybercriminels peuvent également s'introduire dans un réseau à l'aide d'informations d'identification volées et installer des logiciels malveillants dans l'environnement afin de prendre le contrôle du terminal infecté, qui devient alors un serveur de commande et de contrôle.

Ils utilisent ensuite le protocole DNS pour incorporer des données dans des paquets de requêtes DNS (par exemple, encodedstringofdata.attacker.example.com) qui seront ensuite résolus sur un serveur de noms de domaine détenu par le hacker. Les requêtes DNS contenant des données volées transitent par les pare-feux et les systèmes de sécurité pour atteindre le serveur de noms de référence du hacker, où les données exfiltrées sont alors décodées, marquant la fin du transfert.

Comment les données volées sont-elles intégrées dans le trafic DNS ?

Les cybercriminels utilisent plusieurs techniques pour exfiltrer des données via le DNS. Ils peuvent dissimuler des informations sensibles en les encodant et en les incluant dans un nom de sous-domaine ou dans des données d'enregistrement de ressource. Ils peuvent également encapsuler des données dans des paquets DNS en divisant les informations en petits tronçons envoyés sur plusieurs requêtes et réponses DNS. Ils peuvent enfin intégrer les données en modifiant l'ID de requête ou en modifiant les en-têtes de paquets DNS (que leur serveur reconnaîtra) et extraire ou décoder les données exfiltrées du trafic DNS modifié.

Qu'est-ce qu'une exfiltration de données à faible débit ?

L'exfiltration de données à faible débit est une exfiltration qui se produit à un rythme très lent pour échapper à la détection par les produits de sécurité réseau. D'autres formes d'attaques DNS telles que la tunnelisation DNS (ou DNS tunneling) interviennent souvent à haut débit, entraînant une modification significative des volumes de trafic DNS qui peuvent alerter les systèmes de sécurité de la présence d'une attaque. Dans une exfiltration de données à faible débit, aucun pic significatif n'est observé dans les volumes de trafic, car un système ou un point de terminaison infecté ne peut envoyer une requête DNS qu'une fois par heure. Cette forme particulière d'exfiltration sur DNS est donc extrêmement difficile à détecter.

Comment prévenir l'exfiltration de données via le DNS ?

Les équipes IT peuvent empêcher l'exfiltration des données en adoptant certaines des meilleures pratiques en matière de cybersécurité.

- Adopter une solution de sécurité DNS. Les solutions de sécurité DNS utilisent des algorithmes de détection d'exfiltration de données pour surveiller en permanence le trafic et analyser les journaux de trafic DNS afin d'identifier d'éventuels schémas anormaux ou indicateurs de compromission.

- S'assurer que les pare-feux et les proxys sont correctement configurés. Les pare-feux et les proxys doivent être configurés pour limiter le trafic DNS sortant et empêcher les connexions non autorisées aux serveurs DNS externes.

- Activer la limitation de débit. Le fait de limiter le taux de réponse sur les serveurs DNS peut atténuer l'impact des inondations DNS et des attaques par amplification, que les hackers utilisent souvent pour détourner l'attention de leurs efforts d'exfiltration de données.

- Déployer des pare-feux DNS. Les solutions de pare-feu DNS inspectent le trafic DNS en temps réel et exploitent les renseignements sur les menaces pour bloquer les requêtes malveillantes et l'exfiltration de données.

- Optimiser les cadences d'application des correctifs. Tenir à jour les serveurs DNS et les logiciels, tout en veillant à appliquer régulièrement les correctifs, constitue un excellent moyen de corriger les vulnérabilités que peuvent exploiter les cybercriminels qui cherchent à accéder aux données et à les exfiltrer.

- Dispenser des formations de sensibilisation à la sécurité. Les cyberattaques qui aboutissent sont souvent le résultat d'une erreur humaine, c'est pourquoi une formation de sensibilisation à la sécurité peut aider les employés à éviter les types d'actions qui permettent aux pirates de contourner les mécanismes de défense et d'établir des campagnes d'exfiltration de données via le DNS.

Foire aux questions (FAQ)

Les cybercriminels ciblent souvent des données sensibles, par exemple des dossiers financiers, des informations clients et des données de propriété intellectuelle.

Bien qu'il soit difficile de prévenir toutes les tentatives, l'application de mesures proactives peut en réduire considérablement les risques.

Prenez conseil auprès d'experts en cybersécurité ou de fournisseurs spécialisés dans la sécurité DNS pour trouver la solution la plus adaptée.

Oui, plusieurs violations très médiatisées ont eu lieu ces dernières années, ce qui témoigne bien de la gravité de cette menace.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.