Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

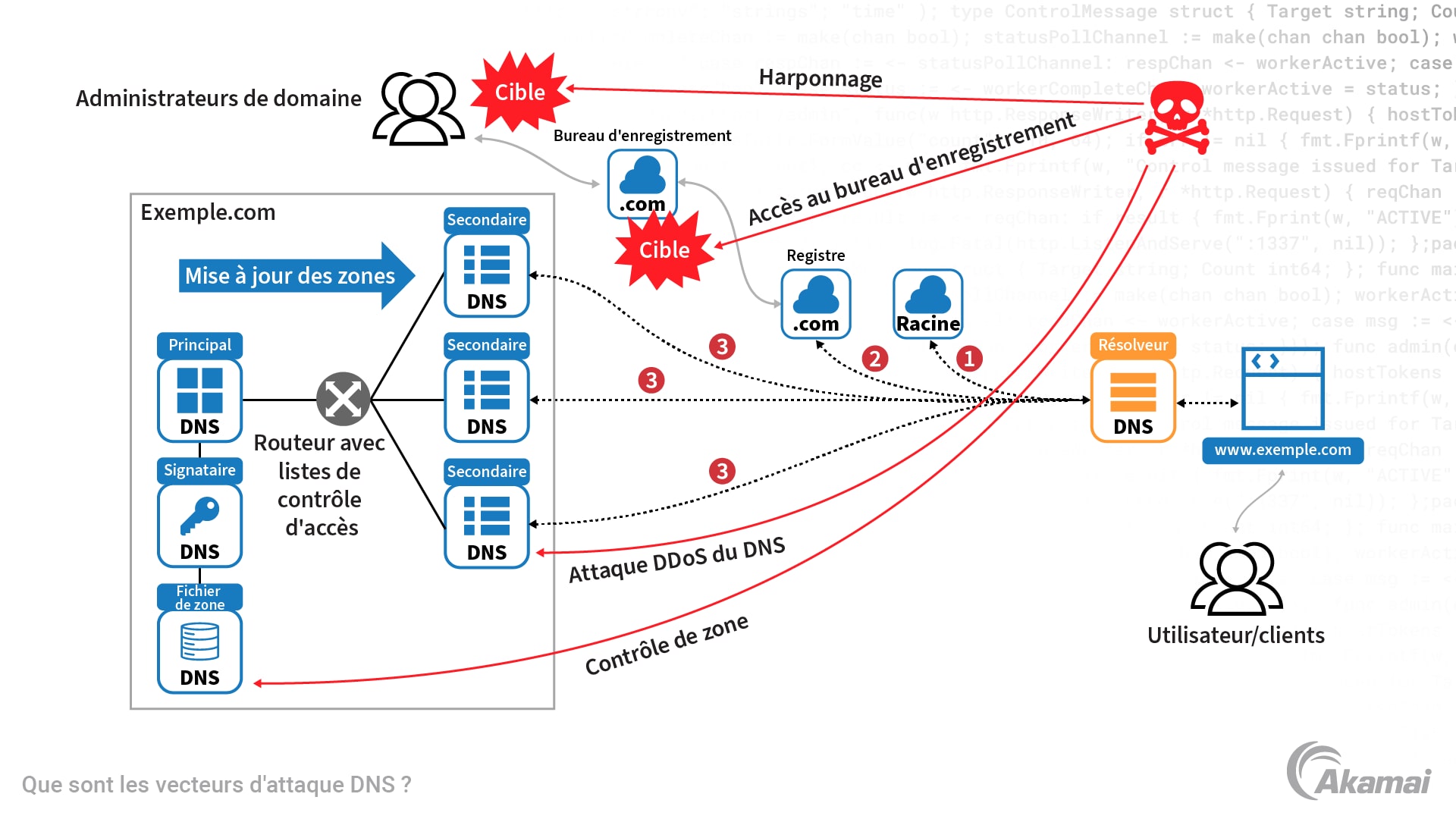

Les vecteurs d'attaque DNS sont les méthodes utilisées par les acteurs malveillants pour cibler le DNS (système de noms de domaine), le protocole qui traduit un nom de domaine de type exemple.com en adresse IP alphanumérique. Le DNS ayant une large portée de contrôle, ses interruptions affectent de nombreux services à la fois. Les vecteurs d'attaque DNS peuvent cibler la disponibilité ou la stabilité d'un service DNS, ou exploiter le DNS dans le cadre d'une stratégie d'attaque globale. Les vecteurs d'attaque DNS courants incluent la tunnellisation, l'empoisonnement du cache, la liaison, l'amplification, les attaques Flood et l'usurpation DNS. De nombreux acteurs malveillants utilisent le DNS comme vecteur pour les attaques DoS et DDoS.

Qu'est-ce que le DNS ?

Le système de noms de domaine permet aux utilisateurs d'accéder plus facilement à des sites Web sans avoir à suivre de longues adresses IP complexes pour chaque site Web qu'ils souhaitent visiter. Les serveurs DNS font correspondre les noms faciles à mémoriser des sites Web que les utilisateurs saisissent dans un navigateur Web à l'adresse IP correspondante (comme 2001:db8:3e8:2a3::b63) qui permet de charger le bon site Web.

Comment le DNS fonctionne-t-il ?

Lorsqu'un utilisateur saisit un nom de domaine, tel que exemple.com, dans un navigateur, un résolveur DNS recherche l'adresse IP numérique qui correspond à ce nom de domaine. Ce processus se déroule en plusieurs étapes :

- Le résolveur DNS recherche d'abord l'adresse IP dans son cache local.

- Si l'adresse n'y figure pas, le résolveur DNS peut interroger d'autres serveurs DNS pour obtenir la bonne adresse IP ou rechercher un serveur DNS de référence qui conserve une correspondance canonique du nom de domaine avec son adresse IP.

- Une fois l'adresse IP trouvée, le résolveur la communique au navigateur à l'origine de la demande et stocke l'adresse dans son cache local pour pouvoir l'utiliser ultérieurement.

Pourquoi les vecteurs d'attaque DNS sont-ils efficaces ?

Les vecteurs d'attaque DNS sont efficaces car la sécurité n'a pas été intégrée dans la conception du système de noms de domaine, et toute interruption du service a un impact important. Les serveurs DNS sont davantage conçus pour répondre avec précision et efficacité aux requêtes que pour examiner leur intention. Par conséquent, le DNS présente des faiblesses qui en font un vecteur cible intéressant pour les cyberattaques. Le DNS est un élément clé d'Internet et est impliqué dans la plupart des communications. De plus, de nombreux outils de sécurité acceptent les communications DNS avec une vérification limitée, ce qui laisse des possibilités d'attaques très diverses.

Quels sont les quatre types de vecteurs d'attaque DNS ?

- Les attaques par déni de service (DoS) volumétriques, qui submergent un serveur DNS en l'inondant d'un grand nombre de requêtes provenant d'une ou plusieurs sources, ce qui ralentit le temps de réponse ou rend le service DNS indisponible.

- Les exploitations, qui tirent parti des failles ou vulnérabilités des services DNS, des protocoles DNS ou des systèmes d'exploitation qui exécutent les serveurs DNS.

- Les attaques DoS furtives ou à injection lente, qui dégradent ou interrompent le service en soumettant une injection régulière de requêtes DNS spécifiques qui épuisent la capacité de traitement des requêtes sortantes.

- Les attaques par abus de protocole, qui utilisent le DNS de manière imprévue pour permettre aux hackers d'extraire des données ou de mener des campagnes d'hameçonnage.

Quels sont les vecteurs d'attaque DNS les plus courants ?

- Attaques Zero Day. Les hackers exploitent des vulnérabilités auparavant inconnues dans le logiciel du serveur ou la pile de protocoles DNS. Comme ces failles de sécurité n'ont pas encore été découvertes, les équipes de sécurité n'ont pas un seul jour (« Zero Day ») pour préparer des correctifs ou s'en défendre.

- Attaques par empoisonnement du cache DNS. Également appelé usurpation DNS, ce vecteur d'attaque consiste à corrompre ou à « empoisonner » un cache DNS en remplaçant un enregistrement DNS légitime par une adresse IP d'un autre site Web potentiellement malveillant. L'empoisonnement du cache est souvent utilisé pour duper les utilisateurs et les inciter à révéler des informations confidentielles, telles que leurs identifiants de connexion ou leurs informations de compte.

- Déni de service (DoS). Ce type d'attaque Flood utilise un ordinateur et une connexion Internet pour inonder un serveur DNS avec une grande quantité de trafic, dans le but de submerger le serveur et de l'empêcher de répondre à des demandes légitimes.

- Déni de service distribué (DDoS). Les attaques DDoS DNS représentent un type d'attaque Flood conçu pour rendre les serveurs DNS indisponibles en surchargeant le serveur avec du trafic provenant de nombreux emplacements sources. Les attaques DDoS sont souvent menées par un botnet, un réseau de machines ou de robots infectés par des logiciels malveillants qui permettent aux hackers de les contrôler.

- Amplification DNS. Les attaques par amplification désignent un type d'attaque DDoS qui utilise des serveurs DNS ouverts et accessibles au public pour inonder un système cible de trafic de réponses DNS. En envoyant des petites requêtes qui génèrent des réponses volumineuses, les hackers peuvent amplifier l'impact des attaques menées contre leur cible.

- Tunnellisation DNS. Ce vecteur d'attaque DNS utilise le DNS comme canal de communication caché pour échapper à la détection par un pare-feu. Les cybercriminels peuvent utiliser la tunnellisation DNS pour extraire des données sensibles ou pour contrôler un terminal compromis dans un environnement informatique protégé.

- Détournement DNS. Ces attaques redirigent le trafic destiné à un site Web vers de nouvelles destinations où des acteurs malveillants peuvent mener leurs activités ou créer une copie similaire du site original pour recueillir des informations personnelles sensibles.

- Attaque NXDOMAIN. Cette attaque Flood submerge les serveurs DNS en demandant des enregistrements non valides ou inexistants pour surcharger les serveurs DNS cibles et leur environnement d'infrastructure. Submergés par de mauvaises requêtes, les serveurs DNS et leur infrastructure sous-jacente subissent des ralentissements et finissent par cesser de fonctionner.

- Verrouillage de domaine. Les pirates configurent des connexions TCP avec des résolveurs DNS qui envoient des paquets indésirables ou aléatoires, en gardant les résolveurs DNS constamment engagés ou « verrouillés ». Cela épuise les serveurs DNS légitimes et empêche les requêtes légitimes de recevoir des réponses.

- Attaques par inondation DNS. Ces vecteurs d'attaque utilisent le protocole DNS pour créer une inondation UDP (User Datagram Protocol). Dans une attaque par inondation DNS, les acteurs malveillants déploient des paquets de requêtes DNS valides, mais usurpés, à un débit très élevé à partir d'un grand groupe d'adresses IP sources. Comme les requêtes semblent valides, les serveurs DNS ciblés répondent à toutes les requêtes, jusqu'à ce qu'ils finissent par être submergés et à court de capacité.

- Attaque de sous-domaine aléatoire. Également appelé attaque de sous-domaine pseudo-aléatoire, ce type d'attaque DDoS envoie des centaines ou des milliers de requêtes DNS réelles, mais malveillantes. Ces requêtes étant légitimes et associées à des domaines de niveau supérieur valides (ex. : nexistepas.exemple.com), elles peuvent contourner de nombreuses protections DDoS et mesures d'atténuation automatiques utilisées par les pare-feux et d'autres filtres.

Comment prévenir les attaques DNS ?

Les équipes informatiques et de sécurité peuvent utiliser diverses techniques et meilleures pratiques en matière de cybersécurité pour prévenir les vecteurs d'attaque DNS.

- Restreindre l'accès. Le fait de limiter l'utilisation des résolveurs DNS aux seuls utilisateurs valides peut empêcher les utilisateurs externes d'empoisonner le cache.

- Journaliser et surveiller les requêtes DNS. En journalisant et en surveillant les requêtes entrantes et sortantes, les équipes informatiques peuvent détecter les anomalies et recueillir des informations contextuelles qui permettront d'entreprendre une analyse approfondie.

- Répliquer les données. Les copies de données DNS stockées sur d'autres serveurs permettent de remplacer plus facilement les données d'un serveur en cas de corruption ou de perte.

- Bloquer les requêtes redondantes. Cette technique peut aider à empêcher l'usurpation.

- Tenir à jour les serveurs DNS. Les entreprises qui disposent de leurs propres serveurs DNS doivent veiller à appliquer régulièrement les correctifs et les mises à jour pour empêcher les hackers d'exploiter d'éventuels bugs ou vulnérabilités.

- Déployer une protection DNS dédiée. Pour les entreprises qui doivent protéger des milliers de domaines, un service de sécurité DNS tiers peut être la solution la plus efficace pour renforcer le flux DNS.