Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所で企業のデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、自社ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識の提供について Akamai に信頼を寄せています。

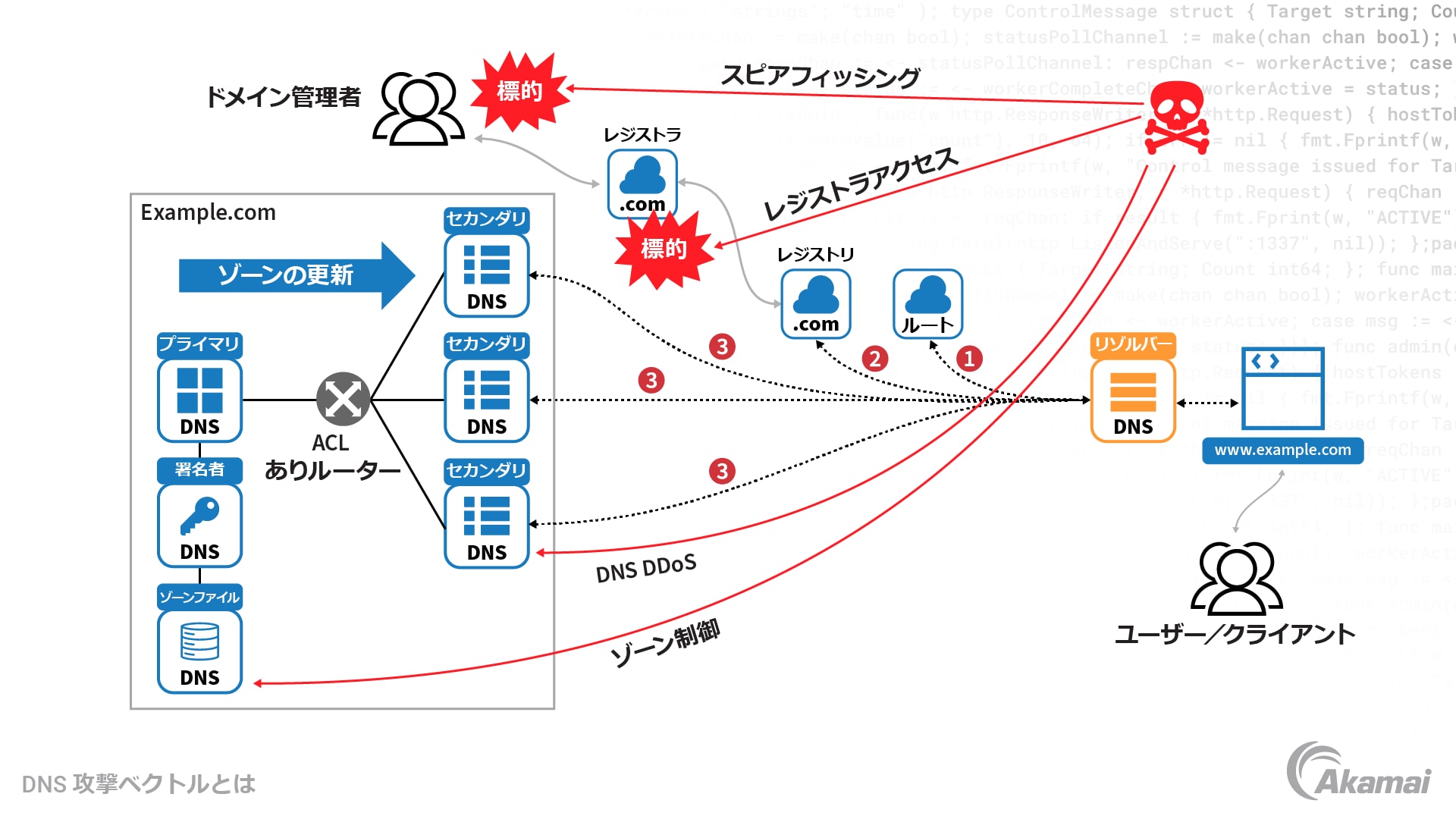

DNS 攻撃ベクトルとは、ドメイン名(example.com など)を英数字の IP アドレスに変換するプロトコルであるドメイン・ネーム・システム(DNS)をターゲットとするために攻撃者が使用するメソッドです。DNS は管理範囲が広いため、中断すると一度に多くのサービスに影響が及びます。DNS 攻撃ベクトルは、DNS サービスの可用性または安定性をターゲットにしたり、全体的な攻撃戦略の一部として DNS を活用したりします。一般的な DNS 攻撃ベクトルとして、トンネリング、キャッシュポイズニング、リバインディング、増幅、フラッド攻撃、DNS スプーフィングがあげられます。多くの攻撃者は、DoS 攻撃や DDoS 攻撃のベクトルとして DNS を使用します。

DNS とは

ドメイン・ネーム・システム(DNS)を使用すると、ユーザーは、訪問するすべての Web サイトの長くて複雑な IP アドレスを記録することなく、Web サイトに簡単にアクセスできます。DNS サーバーは、ユーザーが Web ブラウザーに入力する覚えやすい Web サイト名と、対応する IP アドレス(2001:db8:3e8:2a3::b63 など)を照合し、正しい Web サイトをロードできるようにします。

DNS の仕組み

ユーザーが example.com などのドメイン名をブラウザーに入力すると、DNS リゾルバーはドメイン名と一致する数字の IP アドレスを検索します。このプロセスには次の複数のステップが含まれます。

- DNS リゾルバーは最初にローカルキャッシュ内の IP アドレスを検索します。

- アドレスがキャッシュに存在しない場合、DNS リゾルバーは他の DNS サーバーに正しい IP アドレスを問い合わせるか、ドメイン名と IP アドレスの正規マッピングを保存する権威 DNS サーバーを検索します。

- IP アドレスが見つかると、リゾルバーはそれを要求元のブラウザーに伝達し、今後の使用のためにローカルキャッシュに保存します。

DNS 攻撃ベクトルが効果的である理由

DNS 攻撃ベクトルが効果的である理由は、ドメイン・ネーム・システム(DNS)がセキュリティを考慮して設計されておらず、中断すると大きな影響が生じるからです。DNS サーバーは、クエリーの意図を検証するのではなく、クエリーに正確かつ効率的に応答するようにつくられています。そのため、DNS には弱点があり、サイバー攻撃の魅力的なターゲットとなっています。DNS はインターネットに不可欠な要素であり、ほとんどの通信に関与します。さらに、多くのセキュリティツールはわずかな検証で DNS を受け入れるため、さまざまな攻撃が可能になっています。

4 種類の DNS 攻撃ベクトルとは

- ボリューム型サービス妨害(DoS)攻撃 は、1 つまたは複数のソースからの大量の要求によって DNS サーバーを過負荷状態にし、応答速度を低下させたり、DNS サービスを使用不能にしたりします。

- エクスプロイト は、DNS サービス、DNS プロトコル、または DNS サーバーを実行するオペレーティングシステムの欠陥や脆弱性を利用します。

- ステルス DoS 攻撃またはスロードリップ DoS 攻撃 は、発信クエリー処理のキャパシティを枯渇させる特定の DNS 要求を定常的に送信することにより、サービスを悪化または中断させます。

- プロトコル悪用攻撃 は、DNS を意図しない方法で使用することで、攻撃者がデータを抽出させたり、フィッシングキャンペーンを実施したりできるようにします。

よく見られる DNS 攻撃ベクトル

- ゼロデイ攻撃。攻撃者は、DNS サーバーソフトウェアまたはプロトコルスタックの未知の脆弱性を悪用します。このセキュリティホールは過去に発見されていないため、セキュリティチームは「0 日(ゼロデイ)」でパッチや防御策を準備しなければなりません。

- DNS キャッシュポイズニング。DNS スプーフィングとも呼ばれるこの攻撃ベクトルは、正当な DNS レコードを他の悪性 Web サイトの IP アドレスに置き換えることで、DNS キャッシュを破損または「ポイズニング」します。キャッシュポイズニングは、ユーザーを欺いてログイン認証情報やアカウント情報などの機微な情報を公開させるためによく使用されます。

- サービス妨害(DoS)。この種のフラッド攻撃は、1 台のコンピューターと 1 つのインターネット接続を使用して大量のトラフィックを DNS サーバーに殺到させ、サーバーを過負荷状態にして正当な要求に応答できないようにします。

- 分散型サービス妨害(DDoS)。 DDoS DNS 攻撃はフラッド攻撃の一種であり、多くのロケーションから発信されたトラフィックでサーバーを過負荷状態にすることによって DNS サーバーを使用できない状態にします。DDoS 攻撃は多くの場合、ボットネットによって実行されます。ボットネットとは、マルウェアに感染して攻撃者が制御できるようになったマシンやボットのネットワークです。

- DNS 増幅。 増幅攻撃は DDoS 攻撃の一種であり、オープンで一般にアクセス可能な DNS サーバーを使用して、ターゲットシステムを DNS 応答トラフィックで過負荷状態にします。攻撃者は、小さなクエリーを送信して大きな応答を行わせることで、標的に対する攻撃の影響を増幅できます。

- DNS トンネリング。この DNS 攻撃ベクトルは、DNS をファイアウォールによる検知を回避するための隠し通信チャネルとして使用します。サイバー犯罪者は、DNS トンネリングを使用して機微な情報を窃取したり、保護された IT 環境内で侵害されたデバイスを制御したりします。

- DNS ハイジャック。この攻撃は、Web サイトへのトラフィックを別の宛先にリダイレクトします。攻撃者はその新たな宛先で悪性のアクティビティを開始したり、元のサイトの類似コピーを作成したりして、機微な個人情報を収集します。

- NXDOMAIN 攻撃。このフラッド攻撃は、無効なレコードまたは存在しないレコードを要求して、ターゲットの DNS サーバーとそのインフラ環境を過負荷状態にします。不正な要求によって過負荷状態になると、DNS サーバーとそのサポートインフラの速度が低下し、最終的に動作が停止します。

- ドメインロックアップ。ハッカーは、DNS リゾルバーとの TCP ベースの接続を設定してジャンクパケットまたはランダムパケットを送信し、DNS リゾルバーを常にエンゲージ状態または「ロックアップ」状態にします。これにより、正当な DNS サーバーのキャパシティが枯渇し、正当な要求に対する応答を受信できなくなります。

- DNS フラッド攻撃。この攻撃ベクトルは、DNS プロトコルを使用してユーザー・データグラム・プロトコル(UDP)フラッドを実行します。DNS フラッディング攻撃では、攻撃者は大量の発信元 IP アドレスグループから、有効なスプーフィングされた DNS 要求パケットを、非常に高いレートで展開します。要求が有効であるように見えるため、ターゲットの DNS サーバーはすべての要求に応答し、最終的に過負荷状態になり、キャパシティが枯渇します。

- ランダムサブドメイン攻撃。擬似ランダムサブドメイン攻撃とも呼ばれるこのタイプの DDoS 攻撃は、本物の悪性 DNS 要求を数百または数千単位で送信します。有効な上位レベルのドメイン(doesnotexist.example.com など)の正当な要求であるため、ファイアウォールやその他のフィルターで使用される DDoS 防御や自動緩和の多くを回避できます。

DNS 攻撃を防ぐ方法

IT チームとセキュリティチームは、次のようなさまざまな手法やサイバーセキュリティのベストプラクティスを使用して、DNS 攻撃ベクトルを防ぐことができます。

- アクセス制限。DNS リゾルバーの使用を有効なユーザーだけに制限することで、外部ユーザーによるキャッシュポイズニングを防ぐことができます。

- DNS クエリーのロギングと監視。インバウンドおよびアウトバウンドのクエリーをロギングし、監視することで、IT チームは異常を検知し、コンテキスト情報を収集してフォレンジック分析を行うことができます。

- データの複製。DNS データのコピーを他のサーバーに保持することで、あるサーバーで破損または損失したデータを簡単に置き換えることができます。

- 冗長クエリーのブロック。これはスプーフィングを防ぐために効果的です。

- 最新状態の DNS サーバーの維持。独自の DNS サーバーを稼働させている組織は、攻撃者によるバグや脆弱性の悪用を防ぐために、サーバーにパッチを適用し、最新の状態を保つ必要があります。

- 専用 DNS 保護の展開。数千のドメインを保護しなければならない企業にとって、DNS ワークフローを強化するための最も効果的なオプションは、サードパーティーの DNS セキュリティサービスを利用することです。