Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.

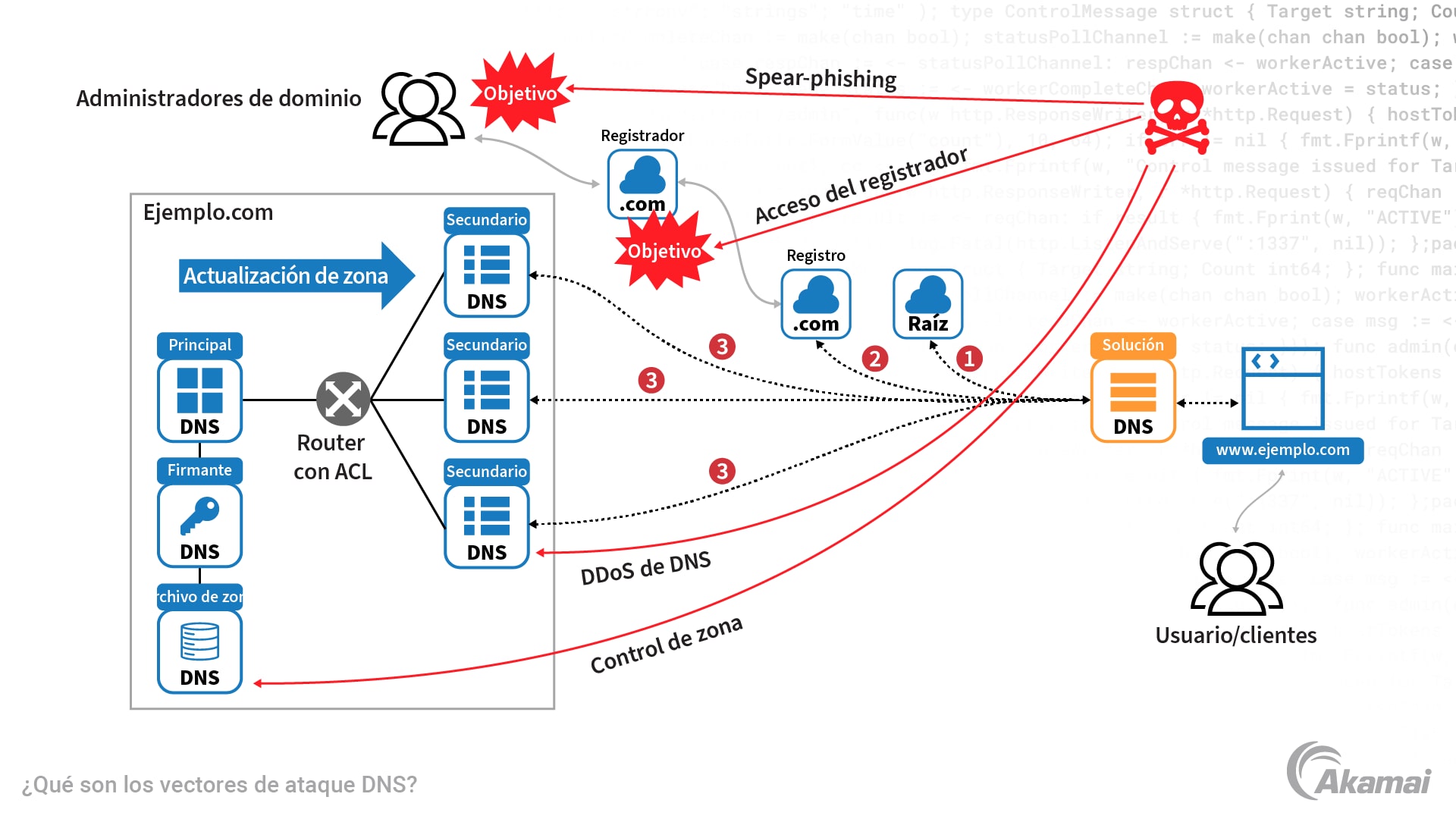

Los vectores de ataque DNS son los métodos que utilizan los atacantes dirigidos al sistema de nombres de dominio (DNS), el protocolo que traduce un nombre de dominio, como example.com, a una dirección IP alfanumérica. Dado que DNS tiene un amplio rango de control, las interrupciones afectan a muchos servicios a la vez. Los vectores de ataque DNS pueden tener como objetivo la disponibilidad o estabilidad de un servicio DNS, o utilizar el DNS como parte de una estrategia de ataque global. Los vectores de ataque DNS comunes incluyen los túneles, el envenenamiento de caché, la revinculación, la amplificación, los ataques por inundación, y la suplantación de DNS. Muchos atacantes utilizan el DNS como vector para los ataques DoS y DDoS.

¿Qué es el DNS?

El sistema de nombres de dominio facilita a los usuarios el acceso a los sitios web sin tener que realizar un seguimiento de las largas y complicadas direcciones IP de cada sitio web que deseen visitar. Los servidores DNS hacen coincidir los nombres fáciles de recordar de los sitios web que los usuarios escriben en un navegador web con una dirección IP correspondiente (2001:db8:3e8:2a3::b63) que permite cargar el sitio web correcto.

¿Cómo funciona el DNS?

Cuando un usuario escribe un nombre de dominio, como example.com, en un explorador, un agente de resolución de DNS busca la dirección IP numérica que coincide con el nombre de dominio. Este proceso puede implicar varios pasos:

- El agente de resolución de DNS busca primero la dirección IP en su caché local.

- Si la dirección no existe en la caché, el agente de resolución de DNS puede consultar a otros servidores DNS la dirección IP correcta o buscar un servidor DNS autoritativo que almacene una asignación canónica del nombre de dominio a su dirección IP.

- Una vez que se encuentra la dirección IP, el agente de resolución la comunica al navegador solicitante y almacena la dirección en su caché local para su uso futuro.

¿Por qué son eficaces los vectores de ataque DNS?

Los vectores de ataque DNS son eficaces porque el sistema de nombres de dominio no se ha diseñado teniendo en cuenta la seguridad y cualquier interrupción tiene un gran impacto. Los servidores DNS están diseñados para responder de forma precisa y eficaz a las consultas en lugar de analizar su objetivo. En consecuencia, el DNS presenta debilidades que lo convierten en un atractivo vector objetivo para los ciberataques. El DNS es una parte esencial de Internet y está involucrado en la mayoría de las comunicaciones. Además, muchas herramientas de seguridad aceptan DNS con verificación limitada, lo que abre las puertas a una gran variedad de ataques.

¿Cuáles son los cuatro tipos de vectores de ataque DNS?

- Los ataques de denegación de servicio (DoS) volumétricos saturan un servidor DNS inundándolo con un gran número de solicitudes de una o más fuentes, lo que ralentiza el tiempo de respuesta o hace que el servicio DNS deje de estar disponible.

- Las explotaciones aprovechan los defectos o las vulnerabilidades de los servicios DNS, los protocolos DNS o los sistemas operativos que ejecutan servidores DNS.

- Los ataques DoS sigilosos o de goteo lento degradan o interrumpen el servicio mediante el envío de un goteo constante de solicitudes DNS específicas que agotan la capacidad del procesamiento de consultas salientes.

- Los ataques de abuso de protocolo utilizan el DNS de formas no intencionadas que permiten a los atacantes exfiltrar datos o llevar a cabo campañas de phishing.

¿Cuáles son los vectores de ataque de DNS más comunes?

- Ataques de día cero. Los atacantes explotan vulnerabilidades previamente desconocidas de la pila de protocolo o el software del servidor DNS. Debido a que estas brechas en la seguridad no se habían descubierto previamente, los equipos de seguridad tienen “cero días” para preparar parches o defensas frente a estos.

- Envenenamiento de caché de DNS. También conocido como suplantación de DNS, este vector de ataque implica dañar o "envenenar" una caché de DNS mediante la sustitución de un registro DNS legítimo por una dirección IP de otro sitio web que puede ser malicioso. El envenenamiento de caché se suele utilizar para engañar a los usuarios de modo que revelen información confidencial, como las credenciales de inicio de sesión o la información de cuenta.

- Denegación de servicio (DoS). Este tipo de ataque por inundación utiliza un equipo y una conexión a Internet para inundar un servidor DNS con una gran cantidad de tráfico, con la intención de saturar el servidor e impedir que responda a solicitudes legítimas.

- Ataques distribuidos de denegación de servicio (DDoS). Los ataques DDoS y DNS son un tipo de ataque por inundación diseñado para hacer que los servidores DNS dejen de estar disponibles mediante la sobrecarga del servidor con tráfico procedente de muchas ubicaciones de origen. Los ataques DDoS los suele llevar a cabo una botnet, una red de máquinas o bots infectados con malware que permite a los atacantes controlarlos.

- Amplificación de DNS. Los ataques por amplificación son un tipo de ataque DDoS que se basa en que servidores DNS abiertos y de acceso público inundan un sistema de destino con tráfico de respuesta de DNS. Mediante el envío de pequeñas consultas que generan grandes respuestas, los atacantes pueden amplificar el impacto de sus esfuerzos contra un objetivo.

- Túneles DNS. Este vector de ataque DNS utiliza el DNS como canal de comunicación encubierto para evitar la detección por parte de un firewall. Los ciberdelincuentes pueden utilizar los túneles DNS para exfiltrar datos confidenciales o para controlar un dispositivo afectado dentro de un entorno de TI protegido.

- Secuestro de DNS. Estos ataques redirigen el tráfico destinado a un sitio web hacia nuevos destinos en los que los atacantes pueden lanzar actividades maliciosas o crear una copia similar del sitio original para recopilar información personal confidencial.

- Ataque NXDOMAIN. Este ataque por inundación sobrecarga los servidores DNS solicitando registros no válidos o inexistentes para sobrecargar los servidores DNS de destino y su entorno de infraestructura. Abrumados por solicitudes erróneas, los servidores DNS y su infraestructura de apoyo se ralentizan y, finalmente, dejan de funcionar.

- Bloqueo de dominio. Los hackers establecen conexiones basadas en TCP con agentes de resolución de DNS que envían paquetes no deseados o aleatorios, lo que mantiene a los agentes de resolución de DNS constantemente activos o "bloqueados". Esto agota a los servidores DNS legítimos e impide que las solicitudes legítimas reciban respuestas.

- Ataques por inundación DNS. Estos vectores de ataque utilizan el protocolo DNS para llevar a cabo una inundación con protocolo de datagramas del usuario (UDP). En un ataque por inundación DNS, los atacantes implementan paquetes de solicitudes DNS válidas pero falsas a una velocidad muy alta y desde un amplio grupo de direcciones IP de origen. Debido a que las solicitudes parecen válidas, los servidores DNS objetivo responderán a todas las solicitudes, que acabará por saturarse y agotar su capacidad.

- Ataque a subdominio aleatorio. Este tipo de ataque DDoS, también conocido como ataque a subdominio pseudoaleatorio, envía cientos o miles de solicitudes DNS reales pero maliciosas. Debido a que las solicitudes son legítimas con dominios válidos de nivel superior (por ejemplo, doesnotexist.example.com), pueden evitar muchas de las protecciones y mitigaciones automáticas contra DDoS que utilizan los firewalls y otros filtros.

¿Cómo se pueden evitar los ataques al DNS?

Los equipos de TI y de seguridad pueden utilizar diversas técnicas y prácticas recomendadas de ciberseguridad para evitar los vectores de ataque de DNS.

- Restringir el acceso. Si se restringe el uso de los agentes de resolución DNS solo a los usuarios válidos, se puede evitar que los usuarios externos envenenen la caché.

- Registrar y supervisar consultas DNS. Mediante el registro y la supervisión de las consultas entrantes y salientes, los equipos de TI pueden detectar anomalías y recopilar información contextual que permite el análisis forense.

- Replicar datos. El mantenimiento de copias de los datos DNS en otros servidores facilita la sustitución de los datos que se han dañado o perdido en un servidor.

- Bloquear consultas redundantes. Esto puede ayudar a evitar la suplantación.

- Mantener los servidores DNS actualizados. Las organizaciones que ejecutan sus propios servidores DNS deben mantener los servidores actualizados y con los parches correspondientes aplicados para evitar que los atacantes exploten errores y vulnerabilidades.

- Implementar una protección de DNS dedicada. Para las empresas con miles de dominios que proteger, un servicio de seguridad de DNS de terceros puede ser la opción más eficaz para reforzar el flujo de trabajo de DNS.