Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.

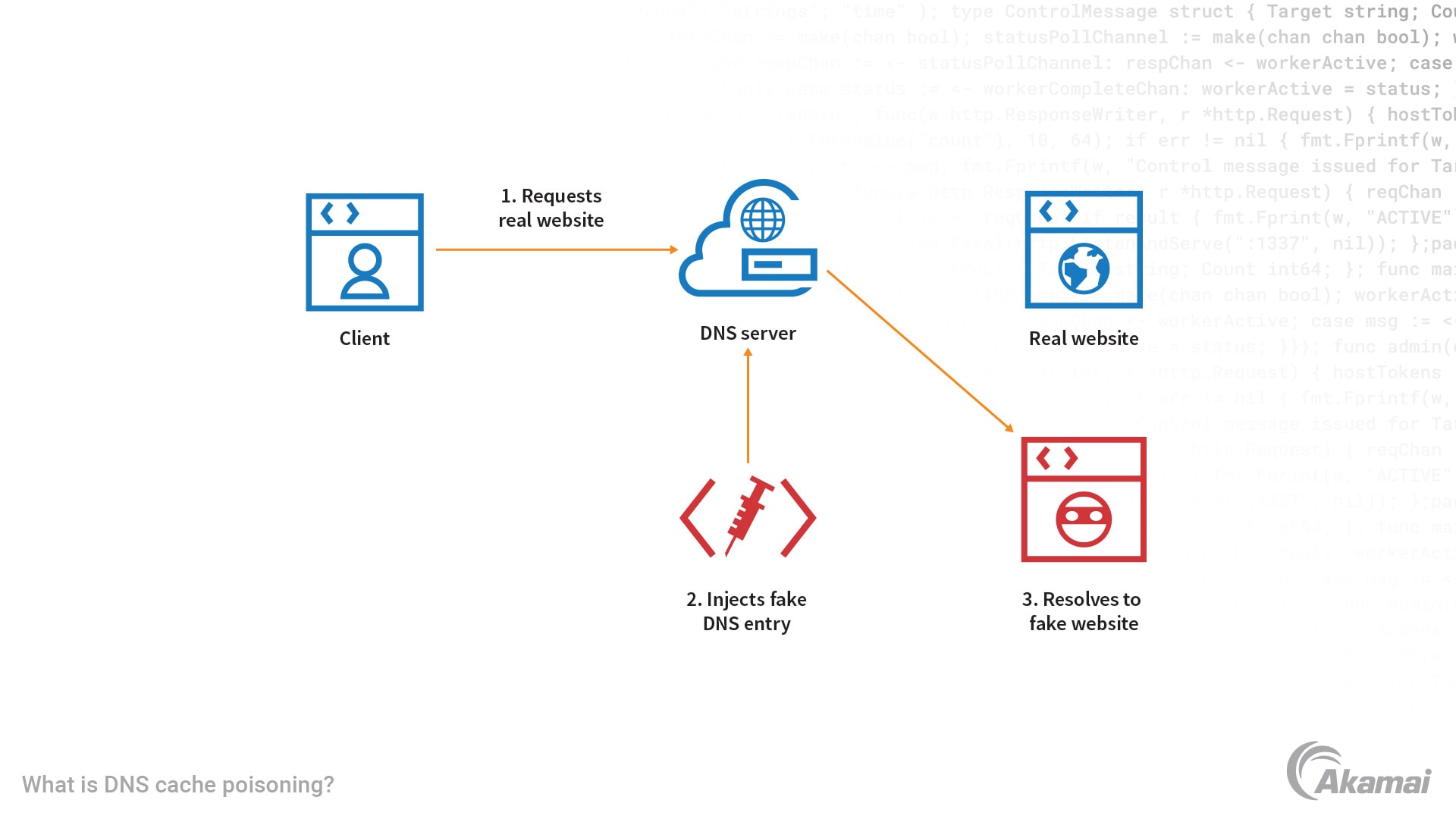

¿Qué es el envenenamiento de caché de DNS?

El envenenamiento de caché de DNS, también conocido como ataque de suplantación de DNS, es un tipo de ciberataque en el que los usuarios que intentan visitar un sitio web legítimo son redirigidos a un sitio completamente diferente, normalmente con fines maliciosos. Cuando un usuario introduce el nombre de un sitio web en un navegador web, las resoluciones de DNS proporcionan la dirección IP, lo que permite cargar el sitio web correcto. Al alterar o sustituir los datos almacenados en la memoria caché de la resolución de DNS, los atacantes pueden enviar a los usuarios a sitios falsos o maliciosos para robar sus credenciales o datos personales.

¿Qué es el DNS?

El DNS traduce direcciones de sitios web legibles, como example.com, en direcciones IP legibles por máquinas. Este sistema permite a los usuarios navegar por la web sin necesidad de recordar largas cadenas de números sin sentido para cada sitio web.

El DNS utiliza varios tipos de servidores de nombres de dominio. Los servidores de nombres autoritativos almacenan los registros oficiales de dominios específicos. Los servidores de DNS recursivos o los agentes de resolución responden las solicitudes iniciales de los usuarios y consultan los servidores DNS autoritativos si es necesario.

¿Qué es el almacenamiento en caché de DNS?

Para que las respuestas DNS sean más rápidas, los servidores recursivos almacenan información de solicitudes anteriores en una caché local, lo que permite que la información se recupere más rápidamente en solicitudes posteriores.

¿Cómo funciona el envenenamiento de caché de DNS?

En un ataque de envenenamiento de caché de DNS, los atacantes utilizan diversas técnicas para sustituir las direcciones legítimas de una caché de DNS por direcciones DNS falsas. Cuando los usuarios intentan visitar un sitio legítimo, la resolución de DNS devuelve la dirección falsa en su caché, secuestrando la sesión del navegador y enviando al usuario a un sitio web falso o malicioso.

¿Cómo envenenan los atacantes una caché de DNS?

Los atacantes pueden secuestrar directamente un servidor DNS para redirigir el tráfico de sitios legítimos a direcciones IP maliciosas. Los hackers también pueden utilizar malware que modifica la caché de DNS de un navegador cuando los usuarios hacen clic en enlaces maliciosos. Como alternativa, los atacantes pueden utilizar un "ataque de máquina intermedia" para colocarse entre un navegador y un servidor DNS a fin de enrutar las solicitudes a una dirección IP maliciosa.

¿Cómo se benefician los atacantes del envenenamiento de caché de DNS?

Muchos atacantes utilizan el envenenamiento de caché para ejecutar campañas de phishing, creando sitios web falsos que parecen idénticos al sitio que un usuario intenta visitar. Cuando el usuario introduce credenciales de inicio de sesión o información confidencial en el sitio, los atacantes pueden utilizar estos datos para acceder a la cuenta del usuario y robar dinero o datos, o lanzar ataques de mayor envergadura.

¿Por qué son eficaces los ataques de envenenamiento de caché?

Debido a que se diseñó para devolver resultados a las consultas de forma precisa en lugar de cuestionar sus motivos, el DNS es un protocolo fundamentalmente inseguro. Además, el tráfico de DNS a menudo puede pasar a través de firewalls sin inspección, lo que lo convierte en un vector de ataque atractivo para los hackers.

¿Qué es el envenenamiento de caché frente a la suplantación de DNS?

Aunque los términos de envenenamiento de caché de DNS y suplantación de DNS se utilizan a menudo indistintamente, existe la opinión de que el envenenamiento es un método de ataque y la suplantación es el resultado final. Es decir, los atacantes utilizan el envenenamiento de caché de DNS para lograr la suplantación de DNS.

¿Cómo se puede detectar el envenenamiento de caché de DNS?

Los signos más reveladores de un ataque de envenenamiento de caché de DNS son una caída única e inesperada del tráfico web o grandes cambios en la actividad del DNS de un dominio. Es difícil detectar manualmente el envenenamiento de la caché de DNS: la implementación de herramientas de seguridad de DNS automatizadas es la forma más eficaz de detectar estos ataques.

¿Cómo se puede evitar el envenenamiento de la caché de DNS?

Las organizaciones pueden evitar el envenenamiento de DNS siguiendo varias prácticas recomendadas de ciberseguridad.

- Adoptar las DNSSEC. Las extensiones de seguridad del sistema de nombres de dominio (DNSSEC) ofrecen una forma de verificar la integridad de los datos de DNS. DNSSEC utiliza la criptografía de clave pública para verificar y autenticar los datos.

- Actualizar y aplicar parches al software de DNS con regularidad. El establecimiento de una cadencia óptima para actualizar y aplicar parches a las aplicaciones DNS reduce la posibilidad de que los atacantes puedan explotar las vulnerabilidades conocidas o de día cero.

- Adoptar HTTPS para el tráfico de DNS. DNS mediante HTTPS (DoH) cifra el tráfico de DNS transfiriendo las consultas a través de una sesión cifrada HTTPS para mejorar la privacidad y ocultar las consultas DNS.

- Utilizar un enfoque Zero Trust al configurar servidores DNS. Los principios de Zero Trust requieren que todos los usuarios, dispositivos, aplicaciones y solicitudes se consideren comprometidos a menos que se autentiquen y validen continuamente. El DNS es un valioso punto de control Zero Trust en el que se puede analizar cada dirección de Internet para detectar posibles comportamientos maliciosos.

- Elegir una resolución de DNS rápida y resistente a DoS. Los ataques por envenenamiento de caché dependen de respuestas demoradas del servidor DNS, por lo que una resolución rápida puede ayudar a evitar que los ataques tengan éxito. La resolución de DNS también debe tener controles de envenenamiento de caché integrados. Los principales ISP y proveedores de DNS tienen la capacidad de absorber los ataques DDoS.