Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

Qu'est-ce que l'empoisonnement du cache DNS ?

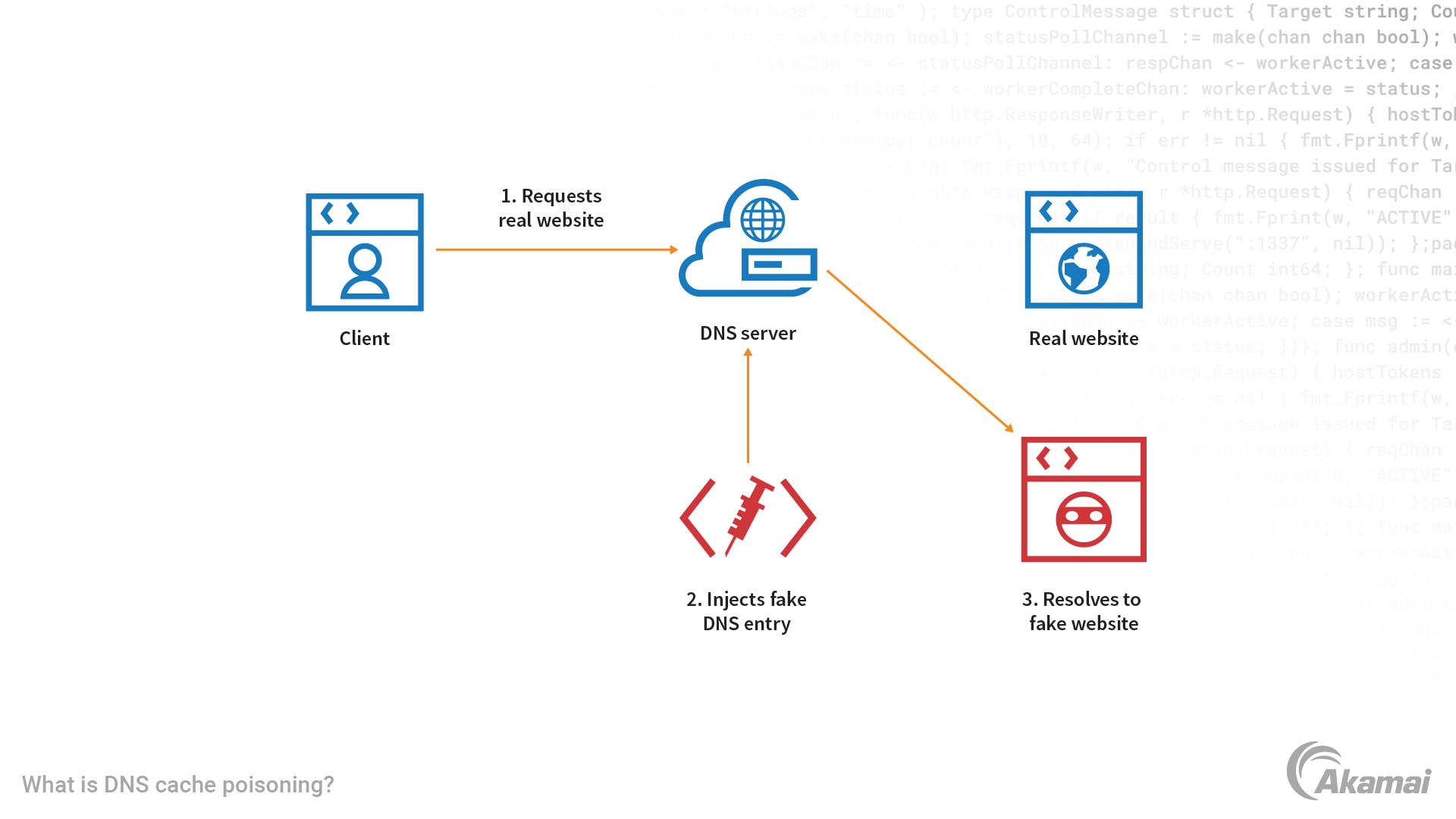

L'empoisonnement du cache DNS, également appelé usurpation DNS, est un type de cyberattaque dans lequel les utilisateurs qui tentent de consulter un site Web légitime sont redirigés vers un site complètement différent, généralement à des fins malveillantes. Lorsqu'un utilisateur saisit le nom d'un site Web dans un navigateur Web, les résolveurs DNS fournissent l'adresse IP, permettant de charger le bon site Web. En modifiant ou en remplaçant les données stockées dans la mémoire cache du résolveur DNS, les hackers peuvent envoyer des utilisateurs vers des sites factices ou malveillants pour voler leurs informations d'identification ou leurs données personnelles.

Qu'est-ce que le DNS ?

Le DNS traduit les adresses de sites Web lisibles par l'homme comme exemple.com en adresses IP lisibles par une machine. Ce système permet aux utilisateurs de naviguer sur le Web sans avoir besoin de se souvenir de longues chaînes de nombres sans signification pour chaque site Web.

Le DNS utilise plusieurs types de serveurs de noms de domaine. Les serveurs de noms faisant autorité stockent les enregistrements officiels de domaines spécifiques. Les serveurs ou résolveurs DNS récursifs déposent les requêtes initiales des utilisateurs et les requêtes des serveurs DNS de référence le cas échéant.

Qu'est-ce que la mise en cache DNS ?

Pour permettre des réponses DNS plus rapides, les serveurs récursifs stockent les informations des requêtes précédentes dans un cache local, ce qui permet de récupérer les informations plus rapidement pour les requêtes suivantes.

Comment fonctionne l'empoisonnement du cache DNS ?

Dans une attaque par empoisonnement du cache DNS, les auteurs de la menace utilisent différentes techniques pour remplacer les adresses légitimes dans un cache DNS par de fausses adresses DNS. Lorsque les utilisateurs tentent de consulter un site légitime, le résolveur DNS renvoie la fausse adresse dans son cache, détournant la session du navigateur et envoyant l'utilisateur vers un faux site Web ou un site Web malveillant.

Comment les auteurs de la menace empoisonnent-ils un cache DNS ?

Les hackers peuvent directement détourner un serveur DNS pour rediriger le trafic en direction de sites légitimes vers des adresses IP malveillantes. Les pirates peuvent également utiliser des logiciels malveillants qui modifient le cache DNS dans un navigateur lorsque les utilisateurs cliquent sur des liens malveillants. Les auteurs de la menace peuvent également lancer une attaque de type « machine-in-the-middle » afin de se positionner entre un navigateur et un serveur DNS et acheminer les requêtes vers une adresse IP malveillante.

Comment les hackers tirent-ils profit de l'empoisonnement du cache DNS ?

De nombreux hackers utilisent l'empoisonnement du cache pour mettre en place des campagnes de phishing, en configurant de faux sites Web qui semblent identiques au site qu'un utilisateur tente de consulter. Lorsque l'utilisateur saisit des identifiants de connexion ou des informations sensibles sur le site, les hackers peuvent utiliser ces données pour accéder au compte de l'utilisateur et voler de l'argent ou des données ou bien pour lancer des attaques encore plus importantes.

Pourquoi les attaques d'empoisonnement du cache sont-elles efficaces ?

Parce qu'il a été conçu pour renvoyer avec précision les résultats aux requêtes plutôt que de remettre en question leurs motivations, le DNS est un protocole fondamentalement non sécurisé. De plus, le trafic DNS peut souvent passer par des pare-feux sans inspection, ce qui en fait un vecteur d'attaque attrayant pour les pirates.

Qu'est-ce que l'empoisonnement du cache par rapport à l'usurpation DNS ?

Bien que les termes empoisonnement du cache DNS et usurpation DNS soient souvent utilisés de manière interchangeable, certains suggèrent que l'empoisonnement est une méthode d'attaque alors que l'usurpation est le résultat final. En d'autres termes, les attaquants utilisent l'empoisonnement du cache DNS pour parvenir à une usurpation DNS.

Comment l'empoisonnement du cache DNS peut-il être détecté ?

Les signes révélateurs d'une attaque par empoisonnement du cache DNS consistent en une baisse unique et inattendue du trafic Web, ou des changements importants dans l'activité DNS sur un domaine. Il est difficile de détecter manuellement un empoisonnement du cache DNS ; le déploiement d'outils de sécurité DNS automatisés est le moyen le plus efficace de détecter ces attaques.

Comment l'empoisonnement du cache DNS peut-il être évité ?

Les entreprises peuvent empêcher l'empoisonnement DNS en suivant plusieurs meilleures pratiques en matière de cybersécurité.

- Adoptez le protocole DNSSEC. Les extensions de sécurité du DNS (Domain Name System Security Extensions ou DNSSEC) offrent un moyen de vérifier l'intégrité des données DNS. Le protocole DNSSEC utilise le chiffrement à clé publique pour vérifier et authentifier les données.

- Mettez régulièrement à jour et corrigez le logiciel DNS. L'établissement d'une cadence optimale pour la mise à jour et l'application de correctifs aux applications DNS réduit le risque que les hackers puissent exploiter des vulnérabilités connues ou Zero Day.

- Adoptez le protocole HTTPS pour le trafic DNS. Le protocole DNS sur HTTPS (DoH) chiffre le trafic DNS en transmettant les requêtes via une session HTTPS chiffrée pour améliorer la confidentialité et masquer les requêtes DNS.

- Utilisez une approche Zero Trust lors de la configuration des serveurs DNS. Les principes Zero Trust exigent que tous les utilisateurs, terminaux, applications et requêtes soient considérés comme compromis à moins qu'ils ne soient authentifiés et validés en permanence. Le DNS est un point de contrôle Zero Trust précieux où chaque adresse Internet peut être analysée pour détecter tout comportement potentiellement malveillant.

- Choisissez un résolveur DNS rapide et résistant au DoS. Les attaques d'empoisonnement du cache reposent sur les réponses différées du serveur DNS, de sorte qu'un résolveur rapide peut aider à se prémunir des attaques. Le résolveur DNS doit également être doté de contrôles d'empoisonnement du cache intégrés. Les principaux FAI et fournisseurs DNS ont la capacité d'absorber les attaques DDoS.