Akamai는 온라인 비즈니스를 지원하고 보호하는 사이버 보안 및 클라우드 컴퓨팅 기업입니다. 시장을 대표하는 보안 솔루션, 탁월한 위협 인텔리전스, 글로벌 운영팀이 어디서나 기업 데이터와 애플리케이션을 보호하기 위한 심층 방어 기능을 제공합니다. Akamai의 풀스택 클라우드 컴퓨팅 솔루션은 세계에서 가장 분산된 플랫폼에서 성능과 경제성을 제공합니다. 글로벌 기업들은 비즈니스 성장에 필요한 업계 최고의 안정성, 확장성, 전문성을 제공하는 Akamai를 믿고 신뢰합니다.

DNS 캐시 중독이란 무엇일까요?

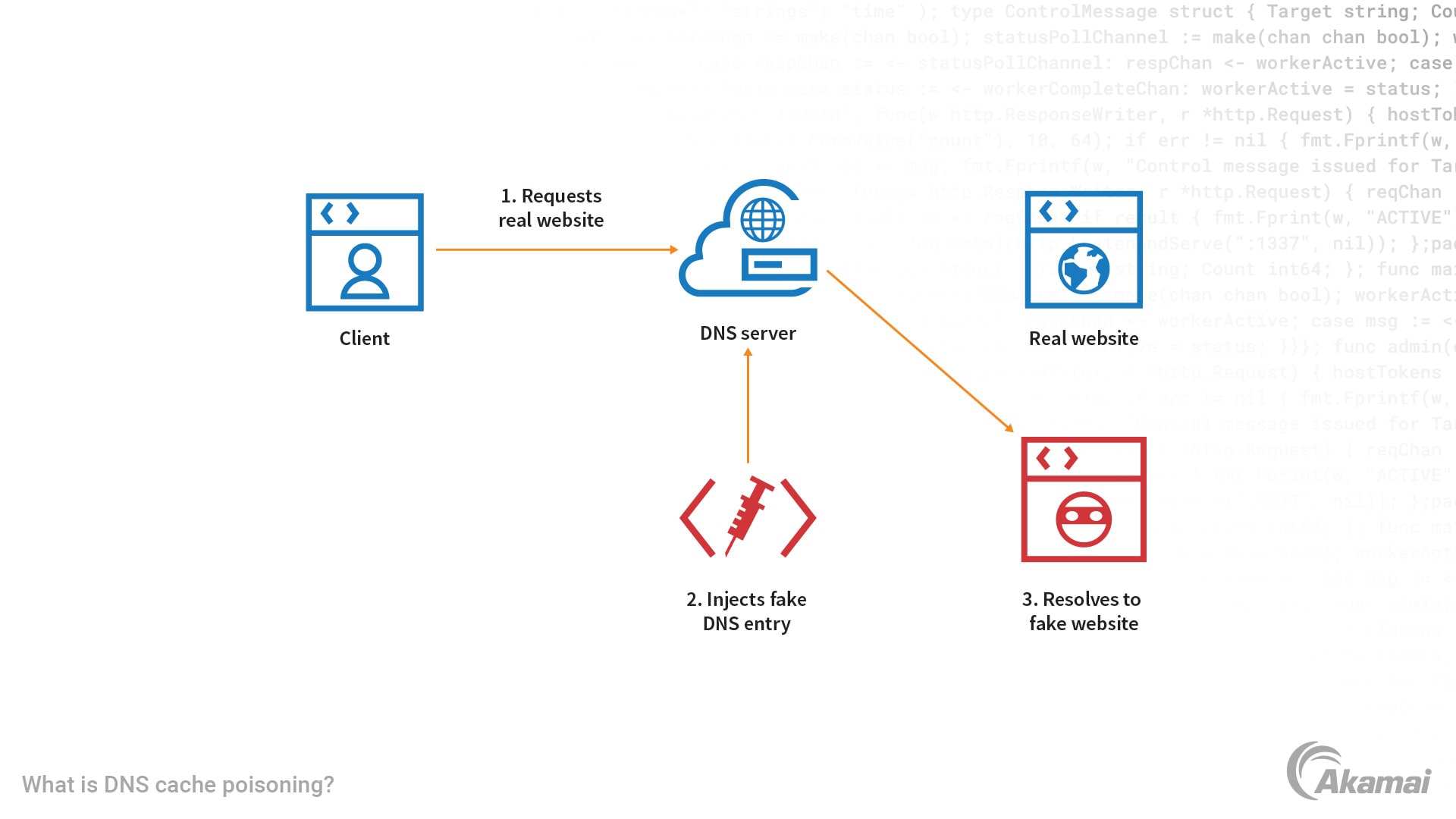

DNS 캐시 중독은 DNS 스푸핑 공격이라고도 하며, 정상적인 웹사이트를 방문하려는 사용자가 완전히 다른 악성 사이트로 리디렉션되는 사이버 공격의 한 종류입니다. 사용자가 웹 브라우저에 웹사이트 이름을 입력하면 DNS 리졸버가 올바른 웹사이트를 로드할 수 있도록 IP 주소를 제공합니다. 공격자는 DNS 리졸버의 캐시 메모리에 저장된 데이터를 변경하거나 교체함으로써 사용자를 가짜 사이트나 악성 사이트로 보내 인증정보 또는 개인 데이터를 훔칠 수 있습니다.

DNS란 무엇일까요?

DNS는 example.com과 같이 사람이 읽을 수 있는 웹사이트 주소를 컴퓨터가 읽을 수 있는 IP 주소로 변환합니다. 사용자는 이 시스템을 통해 각 웹사이트의 의미 없는 숫자열을 기억할 필요 없이 웹을 탐색할 수 있습니다.

DNS는 여러 종류의 도메인 네임서버를 사용합니다. 권한 네임서버는 특정 도메인의 공식 레코드를 저장합니다. 재귀 DNS 서버 또는 리졸버는 사용자의 초기 요청을 처리하고, 필요한 경우 권한 있는 DNS 서버를 쿼리합니다.

DNS 캐싱이란 무엇일까요?

재귀 서버는 DNS 응답 속도를 높이기 위해 이전 요청의 정보를 로컬 캐시에 저장함으로써 후속 요청 시 정보를 더 빠르게 검색할 수 있도록 합니다.

DNS 캐시 중독은 어떻게 작동하나요?

DNS 캐시 중독 공격을 실행하는 공격자들은 다양한 기술을 동원해 DNS 캐시 내 정상적인 주소를 가짜 DNS 주소로 대체합니다. 사용자가 정상적인 사이트를 방문하려고 하면 DNS 리졸버가 캐시에 잘못된 주소를 반환해 브라우저 세션을 탈취하고 사용자를 가짜 또는 악성 웹사이트로 보냅니다.

공격자는 DNS 캐시를 어떻게 중독시키나요?

공격자는 DNS 서버를 직접 탈취해 정상적인 사이트에서 악성 IP 주소로 트래픽을 리디렉션할 수 있습니다. 해커는 사용자가 악성 링크를 클릭할 때 브라우저에서 DNS 캐시를 변경하는 멀웨어를 사용할 수도 있습니다. 또는 공격자는 '중간 시스템 공격'을 통해 브라우저와 DNS 서버 사이로 들어가 요청을 악성 IP 주소로 라우팅할 수 있습니다.

공격자는 DNS 캐시 중독을 통해 어떤 이득을 얻나요?

많은 공격자가 캐시 중독을 이용해 피싱 캠페인을 실행하고, 사용자가 방문하려는 사이트와 외관이 똑같은 가짜 웹사이트를 만듭니다. 사용자가 사이트에 로그인 인증정보나 민감한 정보를 입력하면 공격자는 이 데이터로 사용자 계정에 접속해 돈이나 데이터를 훔치거나 대규모 공격을 시작할 수 있습니다.

캐시 중독 공격이 효과적인 이유는 무엇인가요?

DNS는 쿼리의 동기에 의문을 제기하지 않고 쿼리에 정확한 결과를 반환하도록 설계되었기 때문에 근본적으로 안전한 프로토콜이 아닙니다. 또한 DNS 트래픽은 검사를 받지 않고 방화벽을 통과할 수 있기 때문에 해커에게는 매력적인 공격 기법입니다.

캐시 중독과 DNS 스푸핑은 어떻게 다른가요?

DNS 캐시 중독과 DNS 스푸핑이라는 용어는 종종 혼용되긴 하지만, 일반적으로 캐시 중독은 공격 방법이며, 스푸핑은 최종 결과를 말합니다. 즉, 공격자는 DNS 캐시 중독을 이용해 DNS 스푸핑을 성공시킵니다.

DNS 캐시 중독은 어떻게 탐지할 수 있나요?

DNS 캐시 중독 공격의 징후는 도메인의 웹 트래픽의 예기치 않은 감소나 DNS 활동의 큰 변화로 나타납니다. DNS 캐시 중독을 수동으로 탐지하기란 쉽지 않습니다. 이 공격을 탐지하는 가장 효과적인 방법은 자동화된 DNS 보안 툴을 배포하는 것입니다.

DNS 캐시 중독을 방지하려면 어떻게 해야 하나요?

기업은 여러 가지 사이버 보안 모범 사례에 따라 DNS 중독을 방지할 수 있습니다.

- DNSSEC 도입. DNSSEC(Domain Name System Security Extensions)를 활용하면 DNS 데이터의 무결성을 확인할 수 있습니다. DNSSEC는 공개 키 암호화를 사용해 데이터를 확인하고 인증합니다.

- DNS 소프트웨어의 정기 업데이트 및 패치. DNS 애플리케이션을 업데이트하고 패치하는 최적의 주기를 설정하면 공격자가 알려진 취약점이나 제로데이 취약점을 악용할 가능성이 줄어듭니다.

- DNS 트래픽에 HTTPS 도입. DOH(DNS over HTTPS)는 HTTPS 암호화 세션을 통해 쿼리를 전달함으로써 DNS 트래픽을 암호화해 개인 정보를 보호하고 DNS 쿼리를 숨깁니다.

- DNS 서버 설정 시 제로 트러스트 접근 방식 사용. 제로 트러스트 원칙은 모든 사용자, 디바이스, 애플리케이션 및 요청이 인증되고 지속적으로 검증되지 않는 한 감염되었다고 판단합니다. DNS는 모든 인터넷 주소에서 잠재적인 악성 동작을 검사할 수 있는 중요한 제로 트러스트 제어 지점입니다.

- 빠른 DoS 방지 DNS 리졸버 선택. 캐시 중독 공격은 지연된 DNS 서버 응답에 의존하므로, 빠른 리졸버로 공격이 성공하는 것을 방지할 수 있됩니다. DNS 리졸버는 기본적으로 캐시 중독 제어 기능도 제공해야 합니다. 주요 ISP 및 DNS 공급업체는 DDoS 공격을 흡수할 수 있는 규모를 가지고 있습니다.