Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.

Che cos'è il cache poisoning DNS?

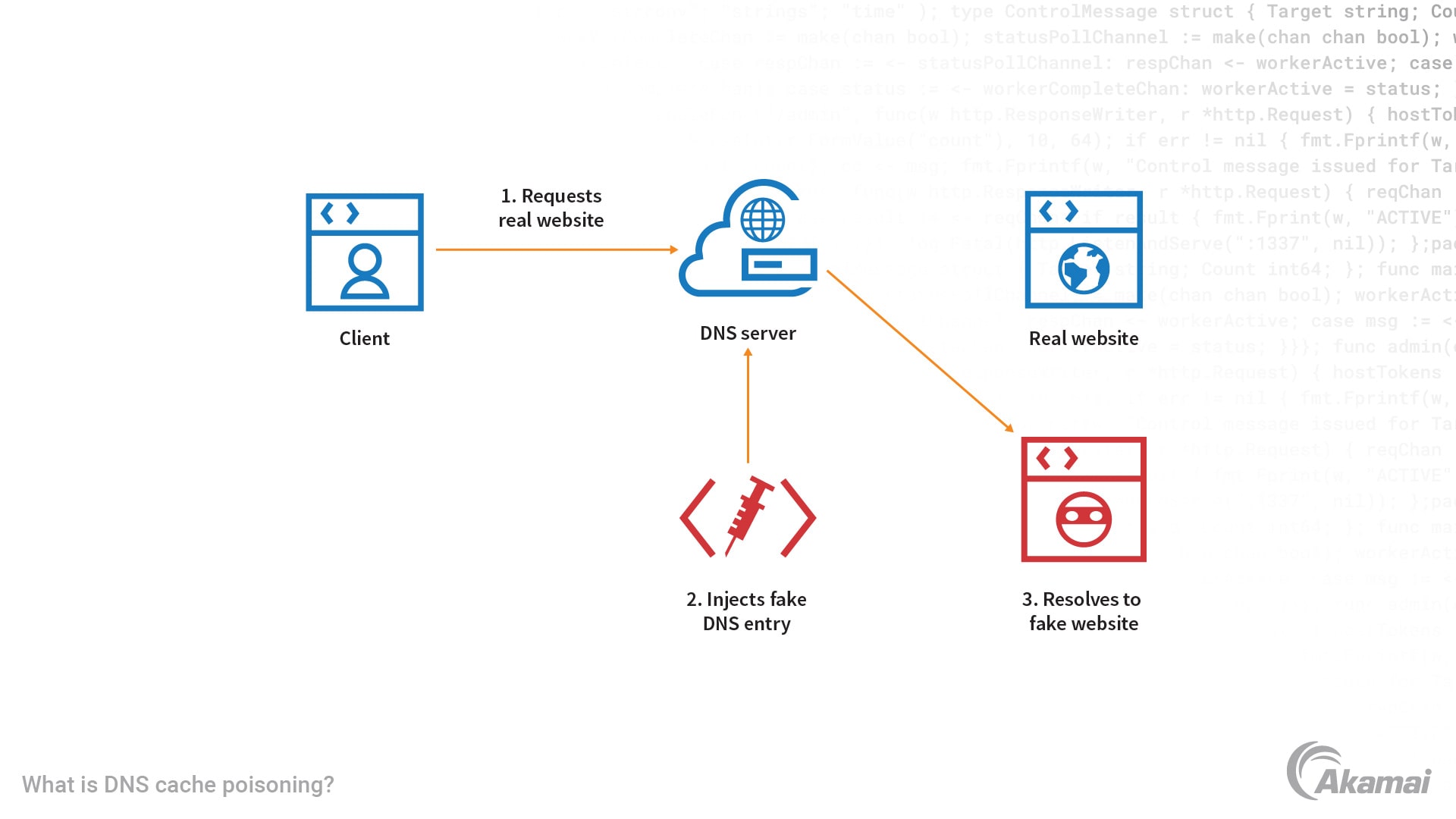

Il cache poisoning DNS, anche noto come attacco di spoofing DNS, è un tipo di attacco informatico in cui gli utenti che tentano di visitare un sito web legittimo vengono reindirizzati ad un sito completamente diverso, solitamente per scopi dannosi. Quando un utente digita il nome di un sito web in un browser, i resolver DNS forniscono l'indirizzo IP corrispondente consentendo di caricare il sito web corretto. Modificando o sostituendo i dati memorizzati nella cache di un resolver DNS, i criminali possono indirizzare gli utenti a siti falsi o dannosi per rubare le loro credenziali o i loro dati personali.

Che cos'è il DNS?

Il DNS converte gli indirizzi dei siti web leggibili dall'uomo, come "esempio.com", in indirizzi IP che possono essere letti dai computer. Questo sistema consente agli utenti di navigare in rete senza la necessità di ricordare lunghe stringhe di numeri senza senso per ciascun sito web.

Il DNS utilizza vari tipi di server dei nomi di dominio. I server dei nomi autoritativi memorizzano i record ufficiali di specifici domini. I server DNS ricorsivi o resolver compilano le richieste iniziali degli utenti e interrogano i server DNS autoritativi, se necessario.

Che cos'è la memorizzazione nella cache del DNS?

Per velocizzare le risposte del DNS, i server ricorsivi memorizzano le informazioni ricavate dalle richieste precedenti in una cache locale per consentire di recuperarle più rapidamente alle richieste successive.

Come funziona il cache poisoning DNS?

In un attacco di cache poisoning DNS, i criminali utilizzano una serie di tecniche per sostituire gli indirizzi legittimi presenti all'interno della cache di un DNS con indirizzi DNS fittizi. Quando gli utenti tentano di visitare un sito legittimo, il resolver DNS restituisce l'indirizzo falso memorizzato nella sua cache, "dirottando" la sessione del browser e indirizzando l'utente ad un sito web falso o dannoso.

Come agiscono i criminali in un attacco di cache poisoning DNS?

I criminali possono "dirottare" direttamente un server DNS per reindirizzare il traffico da siti legittimi ad indirizzi IP dannosi. Gli hacker possono anche usare malware in grado di modificare la cache del DNS in un browser quando gli utenti fanno clic su collegamenti dannosi. In alternativa, i criminali possono usare un attacco MITM (Machine-In-The-Middle) posizionandosi tra un browser e un server DNS per instradare le richieste ad un indirizzo IP dannoso.

Quali sono i vantaggi derivanti dal cache poisoning DNS per i criminali?

Molti criminali utilizzano il cache poisoning per eseguire campagne di phishing, configurando siti web fittizi che sembrano identici al sito a cui l'utente sta tentando di accedere. Quando l'utente immette le credenziali di accesso o altre informazioni sensibili sul sito, i criminali possono usare questi dati per accedere al suo account e rubare soldi o dati oppure per sferrare attacchi più vasti.

Perché gli attacchi di cache poisoning sono efficaci?

Poiché è stato progettato per restituire accuratamente i risultati alle query ricevute anziché domandare i motivi delle query, il DNS è un protocollo fondamentalmente non sicuro. Inoltre, il traffico DNS spesso passa attraverso i firewall senza essere ispezionato, il che lo rende un vettore di attacco allettante per gli hacker.

Qual è la differenza tra cache poisoning e spoofing DNS?

Anche se i termini di "cache poisoning DNS" e "spoofing DNS" sono spesso usati in modo intercambiabile, alcuni ritengono che il poisoning sia un metodo di attacco e lo spoofing sia il risultato finale. In altre parole, i criminali utilizzano il cache poisoning DNS per raggiungere lo spoofing DNS.

In che modo è possibile rilevare il cache poisoning DNS?

I segni rivelatori di un attacco di cache poisoning DNS sono rappresentati da un calo imprevisto del traffico web o da notevoli cambiamenti nell'attività del DNS in un dominio. È difficile rilevare manualmente il cache poisoning DNS, tuttavia, l'implementazione di strumenti di sicurezza del DNS automatizzati è il modo più efficace per rilevare gli attacchi di questo tipo.

In che modo è possibile prevenire il cache poisoning DNS?

Le organizzazioni possono prevenire il cache poisoning DNS seguendo alcune best practice di cybersicurezza.

- Adottare le specifiche DNSSEC. Le specifiche DNSSEC (Domain Name System Security Extension) offrono un modo per verificare l'integrità dei dati del DNS. Le DNSSEC utilizzano la crittografia a chiave pubblica per verificare e autenticare i dati.

- Aggiornare e applicare regolarmente le patch appropriate al software DNS. Stabilire una frequenza ottimale per aggiornare e applicare le patch alle applicazioni DNS riduce la possibilità per i criminali di sfruttare vulnerabilità note o zero-day.

- Adottare il protocollo HTTPS per il traffico DNS. Il servizio DoH (DNS over HTTPS) crittografa il traffico DNS facendo passare le richieste attraverso una sessione HTTPS crittografata per migliorare la privacy e nascondere le query DNS.

- Utilizzare un approccio Zero Trust durante la configurazione dei server DNS. In base all'approccio Zero Trust, tutti gli utenti, le applicazioni, le richieste e i dispositivi vengono considerati non affidabili a meno che non vengano autenticati e confermati continuamente. Il DNS è un punto di controllo Zero Trust prezioso, in cui è possibile esaminare ogni indirizzo Internet alla ricerca di comportamenti potenzialmente dannosi.

- Scegliere un resolver DNS resistente agli attacchi DoS. Gli attacchi di cache poisoning si basano sui ritardi delle risposte del server DNS, pertanto un resolver rapido può aiutare a prevenire la riuscita degli attacchi. Il resolver DNS deve disporre anche di controlli per il cache poisoning integrati. I principali provider di servizi ISP e DNS hanno la possibilità di assorbire gli attacchi DDoS.