Anche se il tunneling DNS può essere usato a scopi legittimi, viene spesso sfruttato per finalità dannose, il che rende cruciale effettuare le appropriate operazioni di rilevamento e prevenzione.

Il tunneling DLS è un tipo di attacco informatico che consente agli hacker di bypassare il sistema di sicurezza della rete utilizzando il DNS (Domain Name System) come mezzo di trasporto del traffico dannoso. Nascondendo il traffico non DNS in pacchetti DNS, i criminali riescono spesso a bypassare le misure di sicurezza della rete. Con un attacco di tunneling DNS riuscito, gli hacker riescono a bypassare il sistema di sicurezza della rete, ad esfiltrare i dati, a controllare altri computer, a raccogliere le credenziali degli utenti o ad individuare eventuali vulnerabilità della rete per futuri attacchi.

Che cosa sono le query e il traffico DNS?

Il DNS è praticamente il GPS di Internet. I server DNS convertono i nomi leggibili dall'uomo, che gli utenti digitano in un browser web, in indirizzi IP leggibili dai computer, come 2001:db8:3e8:2a3::b63, che consentono al browser di caricare il sito corretto. Il DNS consente agli utenti di navigare in rete utilizzando nomi di domini facili da ricordare anziché tenere traccia degli indirizzi IP relativi ai siti che desiderano visitare.

Diversi aspetti rendono il DNS un vettore di attacco allettante per gli hacker. Molti servizi e applicazioni si basano sulle query DNS e il traffico DNS è ampiamente affidabile. I protocolli DNS non sono stati progettati per garantire sicurezza, ma piuttosto per risolvere in modo rapido e accurato le richieste per gli indirizzi IP senza mettere in dubbio le credenziali o i motivi dell'utente o del dispositivo che effettua la richiesta. Oltre a risolvere i nomi dei domini, le query DNS possono anche trasferire piccole quantità di dati tra dispositivi, server o sistemi. Poiché molte organizzazioni non analizzano in modo adeguato questi pacchetti per attività dannose, il tunneling del dominio può risultare un vettore di attacco DNS altamente efficace.

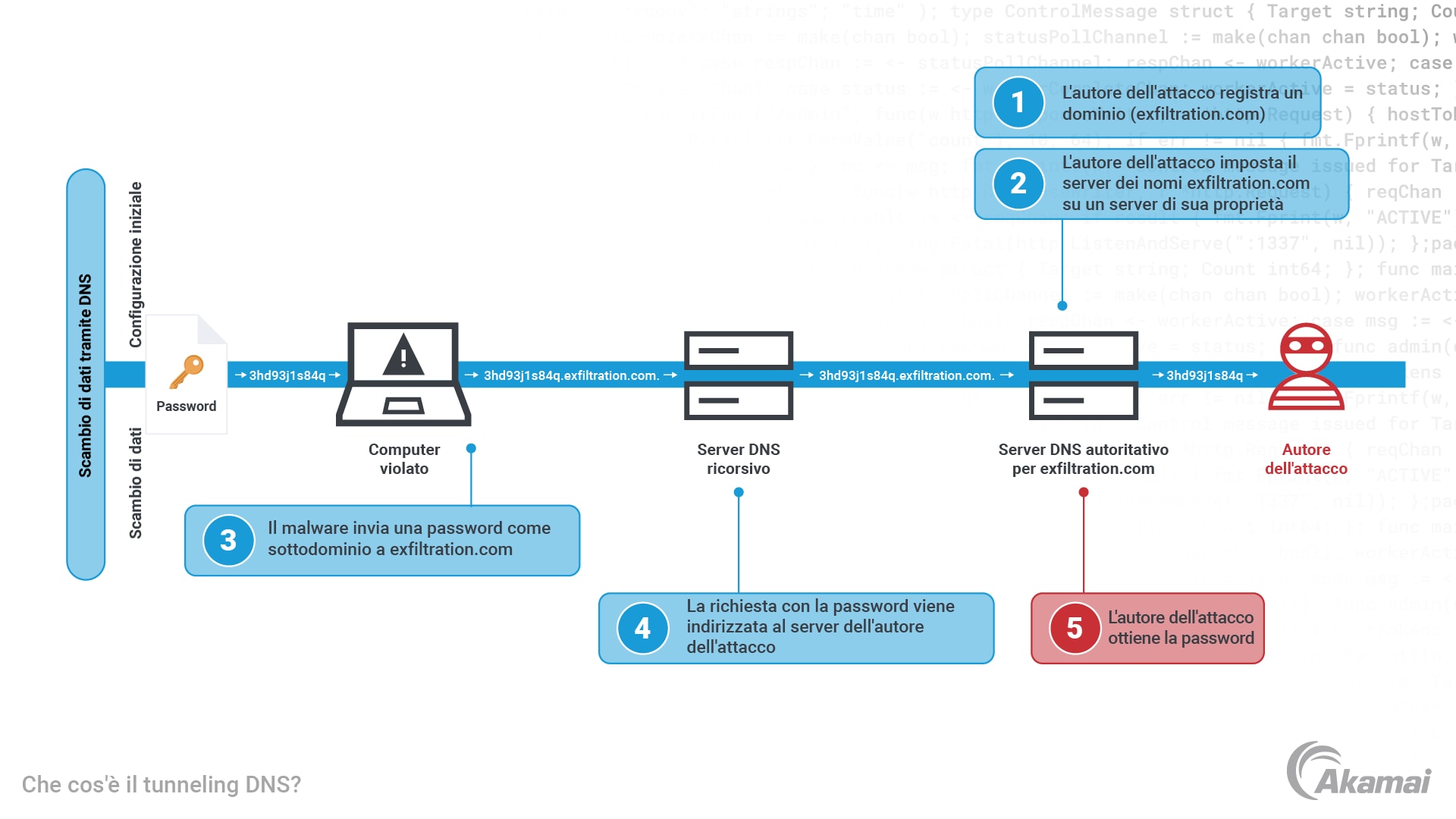

Come funziona il tunneling DNS?

Un attacco di tunneling DNS inizia quando un utente scarica un programma malware su un computer o quando un hacker riesce a sfruttare una vulnerabilità presente in un sistema informatico e ad installare un payload dannoso. Di solito, i criminali vogliono mantenere il controllo del dispositivo per poter eseguire comandi o trasferire dati all'esterno dell'ambiente. Per eseguire queste operazioni, i criminali devono stabilire un tunnel, ossia un modo per inviare comandi e ricevere dati dal sistema violato, evitando, al contempo, il rilevamento da parte delle misure di sicurezza del perimetro della sua rete.

Il traffico DNS è perfetto per questo tipo di violazioni poiché, di solito, passa liberamente attraverso le misure di controllo del perimetro, come i firewall. Per creare il tunnel, il criminale crea e registra un nome di dominio e configura un server dei nomi autoritativo sotto il suo controllo. Quando il malware presente sul dispositivo della vittima effettua una query DNS per il server del criminale, il server risponde inviando pacchetti DNS che contengono dati e comandi per il dispositivo violato. In tal modo, i criminali possono comunicare continuamente con il dispositivo violato senza disattivare alcun allarme. Un criminale, inoltre, può inviare dati codificati nelle query inviate ai server dei nomi autoritativi dannosi.

In che modo gli hacker utilizzano il tunneling DNS?

Il tunneling DNS consente ai criminali di eseguire una serie di attività dannose.

- Installazione di programmi malware. I criminali possono utilizzare il tunneling DNS per installare programmi malware su altri sistemi.

- Estrapolazione delle credenziali. Una volta assunto il controllo di un dispositivo, i criminali possono utilizzare i keylogger e altri metodi per estrapolare le credenziali degli utenti da poter usare per sferrare ulteriori attacchi o per venderle sul dark web.

- Esplorazione della rete. Le query DNS provenienti da una rete infetta possono aiutare i criminali a costruire una mappa della rete presa di mira, identificando i suoi sistemi e le sue risorse più importanti.

- Esfiltrazione dei dati. I criminali informatici possono usare il tunneling DNS per trasferire i dati all'esterno della rete, inclusi dati riservati o informazioni sensibili degli utenti.

- Controllo dei dispositivi. Grazie alla possibilità di controllare un dispositivo infetto, i criminali possono attivare altre minacce, come gli attacchi DDoS.

Perché gli attacchi di tunneling DNS sono efficaci?

Perché molte aziende non controllano il loro traffico DNS alla ricerca di attività dannose.

In che modo è possibile rilevare il tunneling DNS?

I team addetti alla sicurezza possono analizzare i payload e il traffico alla ricerca dei segni rivelatori di un attacco di tunneling DNS.

L'analisi dei payload esamina i contenuti delle richieste e delle risposte DNS. Ad esempio, la presenza di hostname insoliti o notevoli differenze tra le dimensioni di una richiesta e quelle di una risposta DNS possono indicare un'attività sospetta. L'analisi dei payload cerca anche insoliti set di caratteri, strane informazioni inviate tramite il DNS, tipi di record DNS che non vengono usati frequentemente o modelli ricorrenti provenienti dagli indirizzi IP di origine che inviano la maggior parte del traffico.

L'analisi del traffico controlla vari dati, come il numero di richieste effettuate, la loro origine, la storia dei domini ed eventuali comportamenti anomali del DNS. I team IT, inoltre, possono analizzare le dimensioni dei pacchetti poiché il tunneling DNS, di solito, genera pacchetti più grandi.

In che modo si possono prevenire gli attacchi di tunneling DNS?

Per prevenire gli attacchi di tunneling DNS, i team addetti alla sicurezza e IT possono seguire alcune best practice di cybersicurezza.

- Organizzazione di corsi di formazione sulla sensibilizzazione alla sicurezza per aiutare i dipendenti ad evitare di fare clic su collegamenti dannosi, aprire messaggi e-mail e allegati sospetti o effettuare altre operazioni che potrebbero attivare programmi malware.

- Implementazione di avanzate tecnologie antivirus e anti-malware per aiutare ad evitare l'installazione di programmi malware, che, spesso, è il primo passo per stabilire un tunnel DNS.

- Implementazione di tecnologie in grado di eseguire un'accurata scansione di tutto il traffico della rete, incluse le richieste DNS, per rilevare gli attacchi di tunneling DNS.

- Monitoraggio dei servizi VPN di tunneling DNS, come programmi antivirus e altre soluzioni di sicurezza che utilizzano il tunneling DNS per recuperare le firme, ma, eventualmente, anche per scopi illegittimi.

- Implementazione di utilità di tunneling o firewall DNS per monitorare eventuali comportamenti sospetti.

- Adozione di avanzate soluzioni per la protezione delle minacce al fine di migliorare la sicurezza del DNS, bloccare i programmi malware, fermare l'esfiltrazione dei dati e rilevare eventuali contenuti dannosi integrati nel traffico DNS.

Domande frequenti (FAQ)

Il tunneling DNS è una tecnica che consiste nell'incapsulamento del traffico non DNS in pacchetti DNS, spesso utilizzato per la trasmissione nascosta di dati.

I metodi di rilevamento includono l'analisi del traffico, il rilevamento di comportamenti anomali e l'uso di strumenti specializzati, appositamente progettati per identificare modelli DNS insoliti.

Sì, è possibile usare il tunneling DNS per scopi legali, ad esempio per bypassare le restrizioni della rete in caso di attività autorizzate.

L'implementazione di solide misure di sicurezza della rete, l'utilizzo di strumenti per il monitoraggio del DNS e la conoscenza di informazioni aggiornate sulle minacce in continua evoluzione sono essenziali per proteggersi.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.