虽然 DNS 隧道具有许多合法用途,但经常被用于恶意目的,因此做好检测和防范至关重要。

DNS 隧道是一种网络攻击,此类攻击允许黑客将域名系统 (DNS) 用作恶意流量的传输通道,从而绕过网络安全措施。通过将非 DNS 流量隐藏在 DNS 数据包中,攻击者通常可以绕过网络安全措施。黑客可利用得手的 DNS 隧道攻击来绕过网络安全措施、泄露数据、控制其他计算机、收集用户凭据,或者探索网络覆盖范围以备之后发起攻击。

什么是 DNS 查询和 DNS 流量?

DNS 就像是互联网的 GPS。DNS 服务器将用户在 Web 浏览器中键入的人类可读名称转换为机器可读的 IP 地址,IP 地址是一系列数字,如 2001:db8:3e8:2a3::b63,供浏览器用来加载正确的网站。有了 DNS,人们便可使用易于记忆的域名来浏览网站,而非记住要访问网站的 IP 地址。

DNS 的几个特点使其成为对黑客极具吸引力的攻击媒介。许多应用程序和服务都依赖于 DNS 查询,且 DNS 流量广受信任。DNS 协议并非出于安全原因设计,而是为了快速准确地解析对 IP 地址的请求,无需再去质疑提出请求的用户或设备的凭据或动机。除了解析域名,DNS 查询还可以在设备、服务器或系统之间传输少量数据。由于许多企业没有充分分析这些数据包中是否存在恶意活动,因此域隧道可能会成为一种高效的 DNS 攻击媒介。

DNS 隧道是如何工作的?

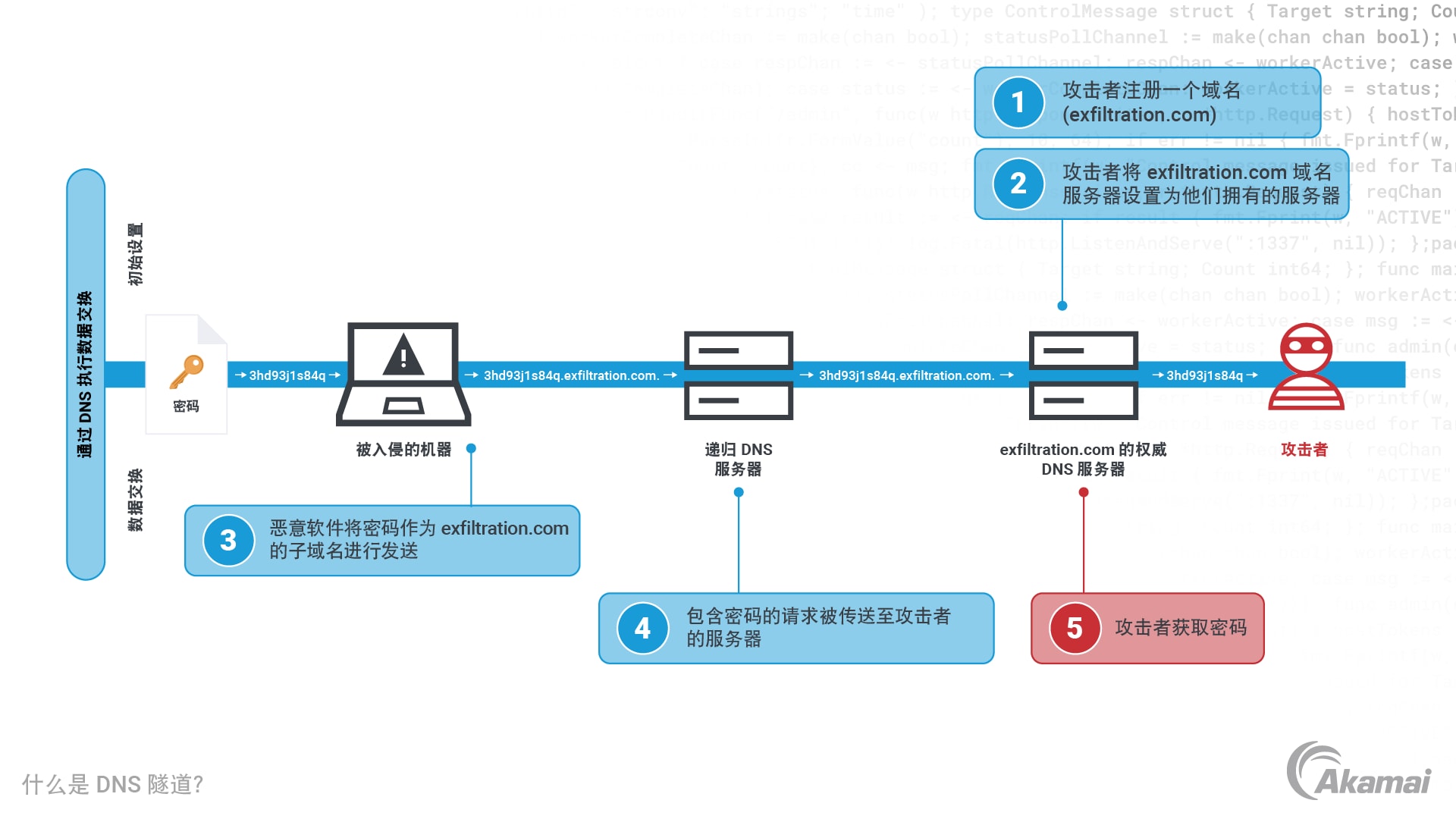

当用户将恶意软件下载到计算机,或者黑客成功利用计算机系统中的漏洞并安装恶意攻击载荷时,DNS 隧道攻击就开始了。通常,攻击者希望保留对设备的控制权,从而能够运行命令或将数据传输到该环境之外。为此,攻击者需要建立一个隧道,这是一种从受感染系统发送命令和接收数据同时能够躲避网络边界安全措施的检测的方法。

DNS 流量通常可以自由通过防火墙等边界安全措施,因此成为了此类漏洞利用的理想选择。为了创建隧道,攻击者需要创建并注册一个域名,同时还要配置一个受攻击者控制的权威名称服务器。当受害者设备上的恶意软件对攻击者的服务器发出 DNS 查询时,服务器会使用包含针对该受感染设备的数据和命令的 DNS 数据包进行响应。这样,攻击者便可以在不触发任何警报的情况下与受感染设备持续通信。此外,攻击者还可以将查询中编码的数据发送给恶意权威名称服务器。

黑客如何利用 DNS 隧道?

攻击者可利用 DNS 隧道执行各种恶意活动。

- 安装恶意软件。攻击者可能会利用 DNS 隧道在其他系统上安装恶意软件。

- 收集凭据。一旦攻击者拥有了对某设备的命令和控制权,他们就可以使用按键记录器和其他方法收集用户凭据,这些凭据可用于发起更多攻击或在暗网上出售。

- 探索网络。来自受感染网络的 DNS 查询可有助于攻击者构建网络地图,识别系统和高价值资产。

- 泄露数据。 网络犯罪分子 可能会使用 DNS 隧道将数据传输到网络之外,包括敏感或机密的用户信息。

- 控制设备。攻击者能够控制受感染设备,进而引发 DDoS 攻击等其他威胁。

DNS 隧道攻击为什么能得逞?

许多企业不会监控 DNS 流量中是否存在恶意活动。

如何检测 DNS 隧道?

安全团队可以分析有效攻击载荷和流量,以搜寻 DNS 隧道攻击的蛛丝马迹。

攻击载荷分析关注的是 DNS 请求和响应的内容。例如,异常的主机名,或 DNS 请求和响应大小之间的显著差异,这些都可能是存在可疑活动的迹象。攻击载荷分析还会搜索异常的字符集、通过 DNS 发送的奇怪信息、不常用的 DNS 记录类型,或者发送流量最多的源 IP 地址中重复出现的模式。

流量分析会监控诸如所发起请求的数量、请求来源、域历史记录和 DNS 异常行为等数据。IT 团队还会分析 数据包的大小,因为 DNS 隧道通常会生成较大的数据包。

如何防范 DNS 隧道攻击?

要防范 DNS 隧道攻击,IT 和安全团队可能要遵循几种网络安全最佳实践。

- 开展安全意识培训,告诫员工避免点击恶意链接、打开可疑电子邮件和附件,或者采取其他可能触发恶意软件的操作。

- 采用先进的防病毒和反恶意软件技术,以避免安装恶意软件,这通常是建立 DNS 隧道的第一步。

- 部署技术来对所有网络流量(包括 DNS 请求)进行深度扫描,以发现 DNS 隧道攻击。

- 监控 DNS 隧道 VPN 服务,如使用 DNS 隧道获取签名但也可能作非法用途的防病毒程序和其他安全解决方案。

- 部署 DNS 防火墙或 DNS 隧道实用程序来监视可疑行为。

- 采用先进的威胁防护解决方案来提高 DNS 安全性,阻止恶意软件,停止数据泄露,并发现嵌入到 DNS 流量中的恶意内容。

常见问题

客户为什么选择 Akamai

Akamai 是一家专注于网络安全和云计算的公司,致力于支持并保护在线商业活动。我们领先的安全解决方案、卓越的威胁情报以及全球运营团队,构建了全方位、深度的防护体系,以守护企业关键数据与应用程序的安全。Akamai 全栈式的云计算解决方案依托全球广泛分布的平台,提供出色的性能与经济高效的服务。全球多家企业坚信,Akamai 能够提供卓越的可靠性、规模和专业知识,帮助其满怀信心地实现业务增长。