Akamai 是一家专注于网络安全和云计算的公司,致力于支持并保护在线商业活动。我们领先的安全解决方案、卓越的威胁情报以及全球运营团队,构建了全方位、深度的防护体系,以守护企业关键数据与应用程序的安全。Akamai 全栈式的云计算解决方案依托全球广泛分布的平台,提供出色的性能与经济高效的服务。全球多家企业坚信,Akamai 能够提供卓越的可靠性、规模和专业知识,帮助其满怀信心地实现业务增长。

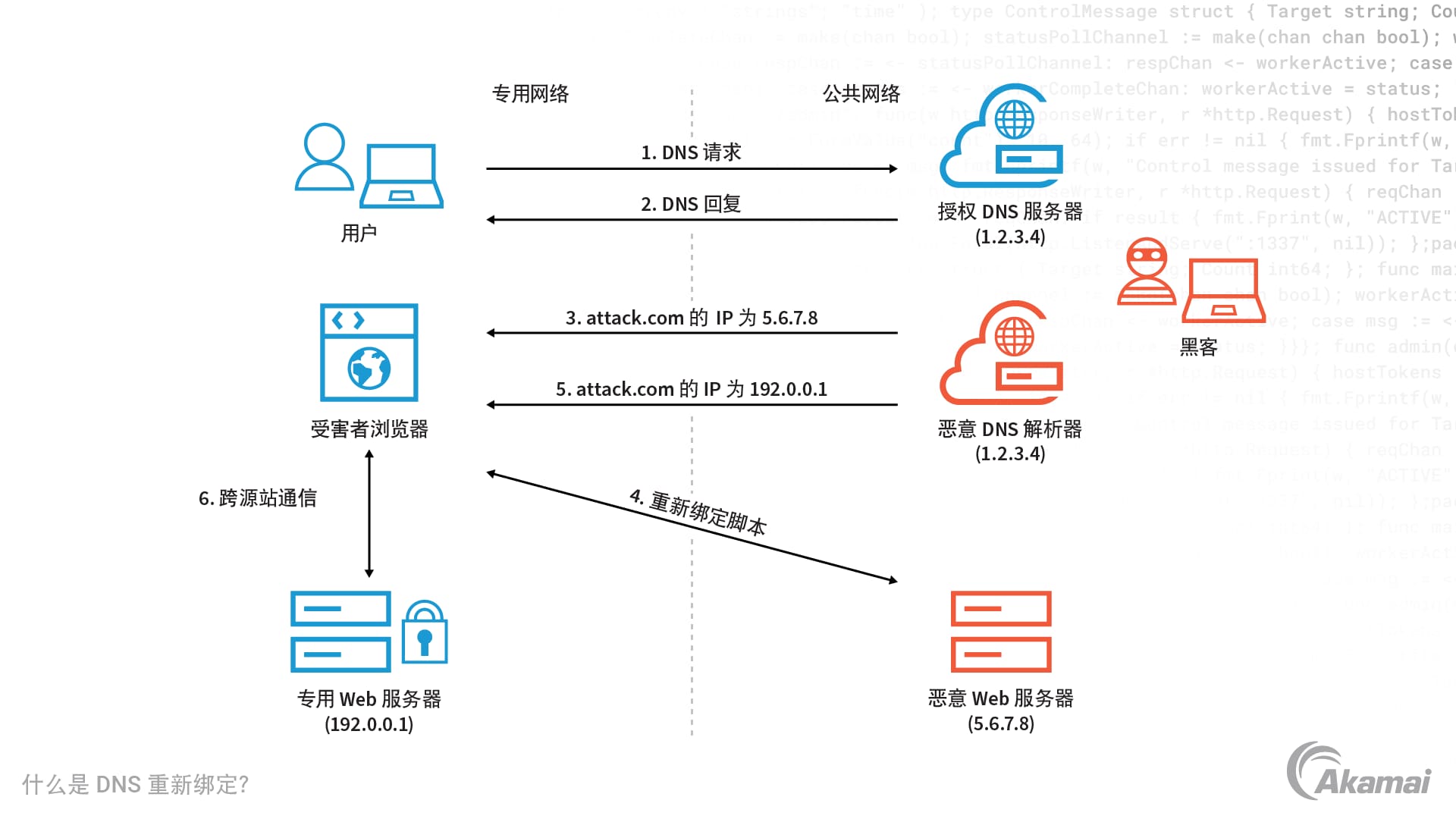

DNS 重新绑定是一种 网络攻击,它利用域名系统 (DNS) 来运行恶意 JavaScript 并攻击用户专用网络上的设备。在 DNS 重新绑定攻击中,黑客诱使受害者的浏览器运行客户端脚本,该脚本会攻击受害者专用网络中未连接到公共互联网的机器。这些攻击也会在攻击者的服务器与受害者网络上的 Web 应用程序之间建立通信,此通信通常用于运行恶意软件或帮助实施其他恶意行为。

什么是 DNS?

作为互联网的“电话簿”,域名系统可以让用户、设备和应用程序快速加载网页或联系其他计算机,因此它必不可少。DNS 服务可以将 example.com 之类的人类可读域名转换为机器可使用的 IP 地址,例如 2600:1401:4000:5b1::b63。如果没有 DNS,那么每次用户想浏览某个网站时,就需要记住一串长长的数字。

DNS 是如何工作的?

当用户在浏览器中输入网站的名称或点击某个链接时,系统会创建一个 DNS 查询(或 DNS 请求)来确定相应的 IP 地址。此请求首先会前往称为递归服务器或解析器的 DNS 域名服务器,该服务器可能会根据对先前请求的响应从缓存中存储的数据内提取 DNS 信息,从而对该请求进行解析。如果记录未存储在 DNS 缓存中,则 DNS 解析器会将该请求转发给其他域名服务器并最终转发给权威 DNS 服务器,该服务器中保存有此域名的官方 DNS 记录。在递归服务器找到信息后,它便将 DNS 响应和 IP 地址转发给用户设备,后者会准确地加载相应的网页或资源。

攻击者为什么攻击 DNS?

以下三个简单原因导致 DNS 系统成为频繁受攻击的目标:DNS 几乎涉及到网络活动的方方面面、它没有内置的安全措施,而且 DNS 流量通常可未经检查而直接流经防火墙。

DNS 重新绑定是如何工作的?

DNS 重新绑定攻击旨在绕过同源策略 (SOP) 的限制。在未得到明确许可的情况下,此浏览器安全功能会阻止从某个源加载的网站与来自另一个源的资源进行交互或向后者发出请求。例如,如果某个用户点击了某个网站上的恶意链接,SOP 会阻止该恶意网页对此用户的银行网站发出 HTTP 请求,并阻止它使用已登录的会话从储蓄账户中提取资金。

在 DNS 重新绑定攻击中,攻击者首先会控制一个恶意 DNS 服务器,该服务器会响应对特定域名(例如,example.com)的查询。然后,该攻击者会使用网络钓鱼等技术,诱使此用户在其浏览器中加载该恶意域名并对 example.com 的 IP 地址发出 DNS 请求。该攻击者的服务器最初会使用 example.com 的真实 IP 地址作出响应,但会将生存时间 (TTL) 值设置为一秒,这样 DNS 记录便不会长时间保留在缓存中。对 DNS 记录发出后续请求时,该攻击者会替换受害者本地网络内某个资源的 IP 地址,绕过 SOP 限制并让他自己能够在浏览器上执行恶意激活。DNS 重新绑定攻击可被用来泄露敏感信息、中断业务、执行未授权操作或为更大规模的攻击奠定基础。

什么是有效的 DNS 重新绑定防护?

为了增强网络安全并实现 DNS 重新绑定防护,IT 和安全团队可以:

- 限制 JavaScript 的运行,这样攻击者便无法强制发出请求。

- 使用 DNS 固定来强制浏览器将 DNS 解析结果缓存一段固定的时间,而无论 DNS 记录内的 TTL 值为多少。这可以阻止恶意网站通过在短时间内发出重复的 DNS 请求来重新绑定主机名。

- 对所有专用服务实施 HTTPS 通信。由于 HTTPS 握手要求正确的域验证 SSL 证书,因此攻击脚本无法在重新绑定攻击过程中与目标服务建立 SSL 连接。

- 选择可以通过强制实施复杂签名来提供实时防护的 DNS 安全提供商,复杂签名可识别异常的 DNS 查询模式并获取已知重新绑定攻击的入侵指标 (IOC)。