Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

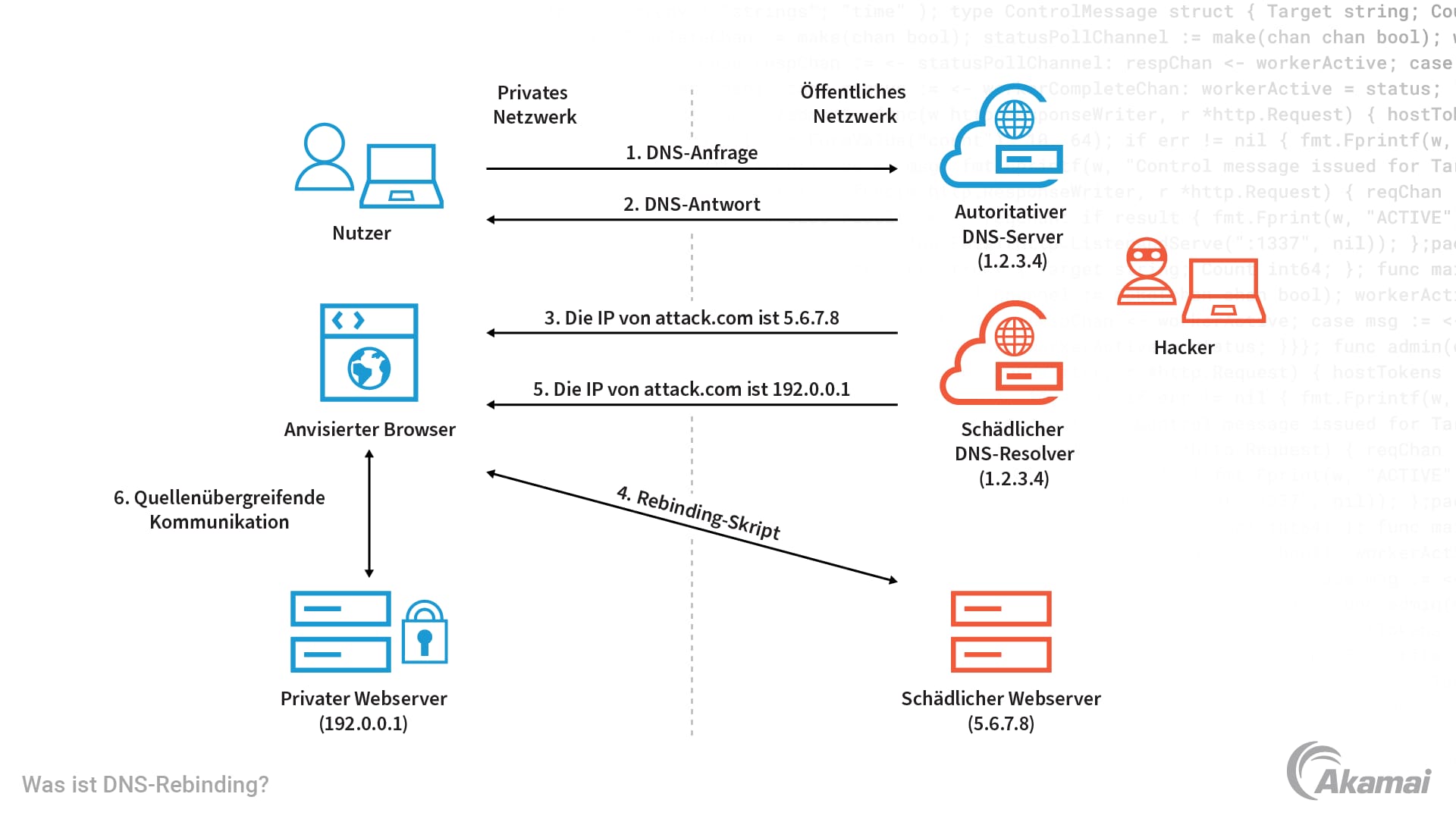

DNS-Rebinding ist eine Art von Cyberangriff, bei dem das Domain Name System (DNS) genutzt wird, um schädliches JavaScript auszuführen und Geräte im privaten Netzwerk eines Nutzers anzugreifen. Bei einem DNS-Rebinding-Angriff bringen Hacker den Browser des Opfers dazu, ein clientseitiges Skript auszuführen, das Geräte im privaten Netzwerk des Opfers angreift, die nicht auf das öffentliche Internet zugreifen können. Bei diesen Angriffen wird auch eine Kommunikation zwischen dem Server des Angreifers und einer Webanwendung im Netzwerk des Opfers hergestellt, meist, um Malware auszuführen oder andere schädliche Handlungen zu ermöglichen.

Was ist DNS?

Als „Telefonbuch“ des Internets ist das Domain Name System unerlässlich, damit Nutzer, Geräte und Anwendungen schnell Webseiten laden oder andere Computer kontaktieren können. DNS-Services übersetzen vom Menschen lesbare Domainnamen wie beispiel.de in maschinenlesbare IP-Adressen wie 2600:1401:4000:5b1::b63. Ohne DNS müssten sich Nutzer bei jeder Navigation zu einer Website lange Zahlenfolgen merken.

Funktionsweise von DNS

Wenn ein Nutzer den Namen der Website in einen Browser eingibt oder auf einen Link klickt, wird eine DNS-Abfrage (oder DNS-Anfrage) erstellt, um die zugehörige IP-Adresse zu identifizieren. Diese Anfrage wird zuerst an einen DNS-Nameserver weitergeleitet, der als rekursiver Server oder Resolver bezeichnet wird. Dieser löst die Anfrage, indem er DNS-Informationen aus Daten abruft, die basierend auf Antworten auf frühere Anfragen im Cache gespeichert sind. Wenn die Datensätze nicht im DNS-Cache gespeichert sind, leitet der DNS-Resolver die Anfrage an andere Nameserver und schließlich an einen autoritativen DNS-Server weiter, der den offiziellen DNS-Datensatz für die Domain enthält. Sobald der rekursive Server die Informationen gefunden hat, leitet er die DNS-Antwort und die IP-Adresse an das Gerät des Nutzers weiter, und die entsprechende Webseite oder Ressource wird korrekt geladen.

Warum bevorzugen Angreifer DNS?

DNS-Systeme sind aus drei einfachen Gründen ein häufiges Ziel von Angriffen: Sie sind an fast allen Webaktivitäten beteiligt, verfügen nicht über integrierte Sicherheitsmaßnahmen, und DNS-Traffic wird im Allgemeinen ohne Überprüfung durch Firewalls geleitet.

Wie funktioniert DNS-Rebinding?

DNS-Rebinding-Angriffe sind so konzipiert, dass sie die Beschränkungen der SOP (Same-Origin Policy, Richtlinie für gleichen Ursprung) umgehen. Diese Sicherheitsfunktion des Browsers verhindert, dass Websites ohne ausdrückliche Erlaubnis Ressourcen von anderen Ursprüngen anfordern, als von denen sie geladen wurden, oder mit ihnen interagieren. Klickt ein Nutzer beispielsweise auf einen schädlichen Link auf einer Website klickt, verhindert die SOP, dass die schädliche Webseite eine HTTP-Anfrage an die Bank-Website des Nutzers sendet und eine angemeldete Sitzung verwendet, um Geld von einem Sparkonto zu entwenden.

Bei einem DNS-Rebinding-Angriff übernehmen Angreifer zunächst die Kontrolle über einen schädlichen DNS-Server, der Abfragen für eine bestimmte Domain beantwortet, z. B. beispiel.de. Der Angreifer verwendet dann Techniken wie Phishing, um den Nutzer dazu zu bringen, die schädliche Domain in seinem Browser zu laden und eine DNS-Anfrage für die IP-Adresse beispiel.de zu stellen. Der Server des Angreifers antwortet zunächst mit der echten IP-Adresse von beispiel.de, setzt aber den TTL-Wert (Time to Live) auf eine Sekunde, damit der DNS-Datensatz nicht lange im Cache verbleibt. Bei den nachfolgenden Anfragen nach DNS-Datensätzen ersetzt der Angreifer eine IP-Adresse für eine Ressource im eigenen lokalen Netzwerk des Opfers. Damit werden SOP-Beschränkungen umgangen und der Angreifer hat die Möglichkeit, schädliche Aktivierungen im Browser auszuführen. DNS-Rebinding-Angriffe können verwendet werden, um vertrauliche Informationen zu extrahieren, den Geschäftsbetrieb zu unterbrechen, nicht autorisierte Aktionen durchzuführen oder die Grundlage für größere Angriffe zu legen.

Was ist der effektivste Schutz vor DNS-Rebinding?

Um die Cybersicherheit zu verbessern und den Schutz vor DNS-Rebinding zu gewährleisten, können IT- und Sicherheitsteams:

- die Ausführung von JavaScript einschränken, damit Angreifer keine Anfragen erzwingen können.

- DNS-Pinning nutzen, um Browser dazu zu zwingen, die Ergebnisse der DNS-Auflösung für einen festen Zeitraum im Cache zu speichern, unabhängig vom TTL-Wert im DNS-Datensatz. Dadurch wird verhindert, dass schädliche Websites Hostnamen erneut verbinden, indem sie innerhalb kurzer Zeit wiederholte DNS-Anfragen stellen.

- HTTPS-Kommunikation für alle privaten Services implementieren. Da für den HTTPS-Handshake die richtige Domain erforderlich ist, um das SSL-Zertifikat zu validieren, können die angreifenden Skripte während eines Rebinding-Angriffs keine SSL-Verbindungen zu den Zieldiensten herstellen.

- einen DNS-Sicherheitsprovider auswählen, der Schutz in Echtzeit bietet, indem ausgeklügelte Signaturen durchgesetzt werden. Diese erkennen abnormale DNS-Abfragemuster und erfassen die Indicators of Compromise (IOCs) bekannter Rebinding-Angriffe.