A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

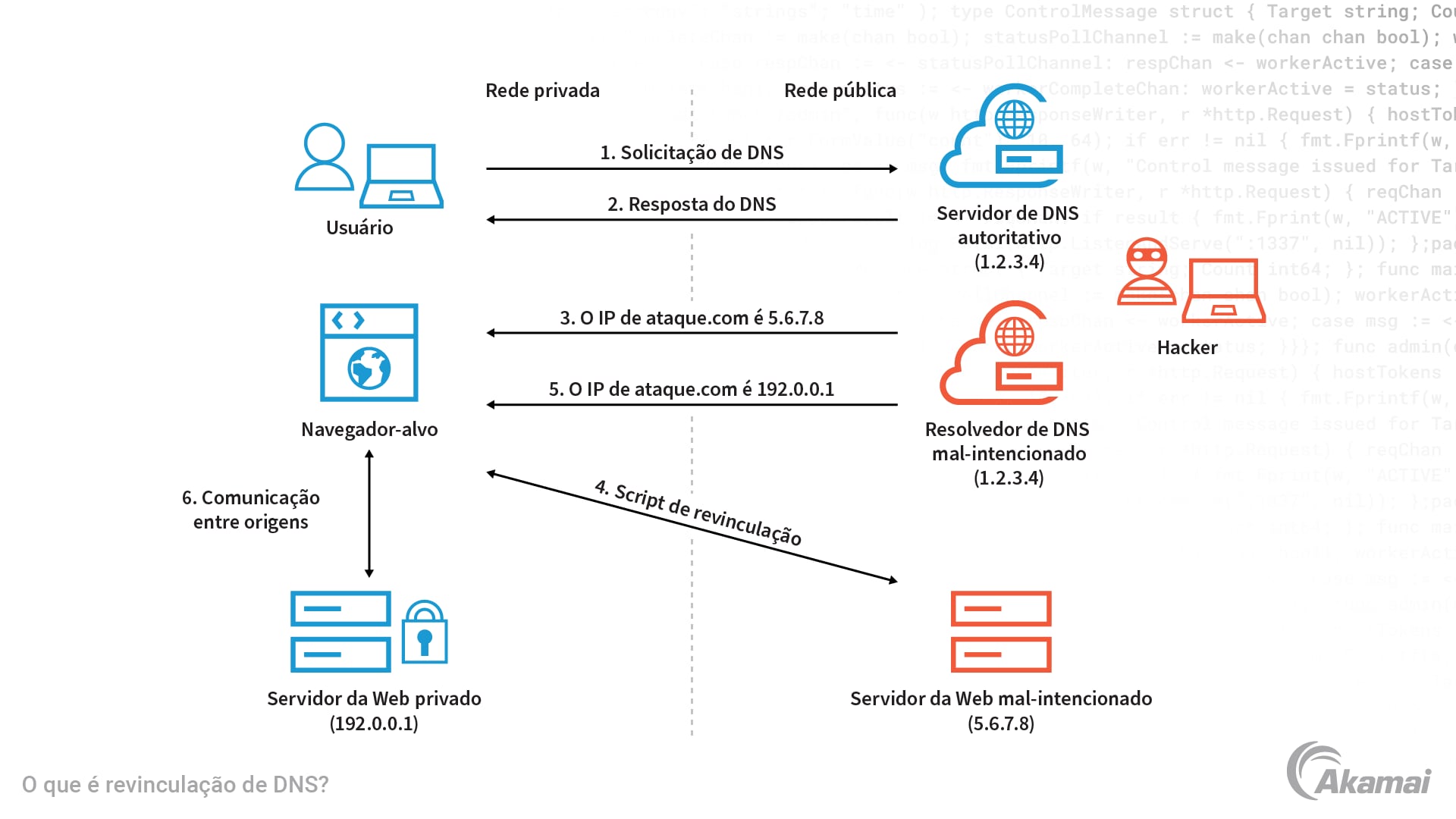

A revinculação de DNS é um tipo de ataque cibernético Ela aproveita o DNS (Sistema de Nomes de Domínio) para executar um código JavaScript mal-intencionado e atacar dispositivos na rede privada de um usuário. Em um ataque de revinculação de DNS, os hackers induzem o navegador da vítima a executar um script do lado do cliente que ataca máquinas na rede privada da vítima que não estão expostas à Internet pública. Esses ataques também estabelecem comunicação entre o servidor do invasor e uma aplicação da Web na rede da vítima, geralmente para executar malware ou facilitar outros atos mal-intencionados.

O que é DNS?

No papel de agenda telefônica da Internet, o Sistema de Nomes de Domínio é essencial para permitir que usuários, dispositivos e aplicações carreguem rapidamente sites ou entrem em contato com outros computadores. Os serviços de DNS traduzem nomes de domínio legíveis por humanos, como exemplo.com, para endereços IP utilizáveis por máquinas, como 2600:1401:4000:5b1::b63. Sem o DNS, os usuários precisariam se lembrar de longas sequências de números sempre que quisessem navegar em um site.

Como a DNS funciona?

Quando um usuário insere o nome de um site em um navegador ou clica em um link, uma consulta DNS (ou solicitação de DNS) é criada para identificar o endereço IP correspondente. A solicitação vai primeiro para um servidor de nomes DNS chamado de servidor recursivo ou resolvedor, que pode resolver a solicitação puxando as informações de DNS dos dados armazenados em cache com base nas respostas a solicitações anteriores. Se os registros não estiverem armazenados em cache DNS, o resolvedor de DNS encaminha a solicitação a outros servidores de nomes e, eventualmente, a um servidor de DNS autoritativo que mantém o registro DNS oficial do domínio. Uma vez que o servidor recursivo localiza as informações, ele encaminha a resposta DNS e o endereço IP para o dispositivo do usuário, que carrega com precisão o site ou o recurso apropriado.

Por que os invasores visam o DNS?

O sistema DNS tem sido um alvo frequente de ataques por três motivos simples: Ele está envolvido em quase todos os aspectos da atividade da Internet, não tem medidas de segurança integradas e o tráfego DNS geralmente pode fluir por meio de firewalls sem inspeção.

Como a revinculação de DNS funciona?

Os ataques de revinculação de DNS são projetados para contornar as restrições da política de mesma origem (SOP). Esse recurso de segurança do navegador impede que sites carregados de uma origem interajam ou façam solicitações a recursos de outra origem sem permissão explícita. Por exemplo, se um usuário clicar em um link mal-intencionado em um site, o SOP impedirá que a página da Web mal-intencionada faça uma solicitação HTTP para o site do banco do usuário e use uma sessão conectada para drenar os fundos de uma conta poupança.

Em um ataque de revinculação de DNS, os invasores assumem primeiro o controle de um servidor DNS mal-intencionado que responde a consultas de um determinado domínio, por exemplo, exemplo.com. O invasor usa técnicas como phishing para induzir o usuário a carregar o domínio mal-intencionado em seu navegador, fazendo uma solicitação de DNS para o endereço IP de exemplo.com. O servidor do invasor responde inicialmente com o endereço IP real do exemplo.com, mas define o valor de TTL (Vida Útil) para um segundo, de modo a que o registo DNS não permaneça em cache durante muito tempo. Em solicitações de registros DNS seguintes, o invasor substitui um endereço IP por um recurso dentro da própria rede local da vítima, contornando restrições SOP e permitindo que o invasor execute ativações mal-intencionadas no navegador. Os ataques de revinculação de DNS podem ser usados para extrair informações confidenciais, interromper negócios, executar ações não autorizadas ou estabelecer a base para ataques maiores.

Qual é a proteção de revinculação de DNS mais eficaz?

Para melhorar a segurança virtual e obter proteção de revinculação de DNS, as equipes de TI e de segurança podem:

- Restringir a execução do código JavaScript para que os invasores não possam forçar as solicitações.

- Usar a fixação de DNS para forçar os navegadores a armazenar em cache os resultados de resolução de DNS por um período fixo, independentemente do valor de TTL nos registros de DNS. Isso impede que sites maliciosos revinculem nomes de hosts fazendo solicitações DNS repetidas dentro de um curto período.

- Implementar comunicação HTTPS em todos os serviços privados. Como a primeira comunicação HTTPS requer o domínio correto para validar o certificado SSL, os scripts de ataque não poderão estabelecer conexões SSL para os serviços de destino durante um ataque de revinculação.

- Escolha um provedor de segurança de DNS que ofereça proteção em tempo real, impondo assinaturas sofisticadas que reconheçam padrões de consulta DNS anormais e capturem os indicadores de comprometimento (IOCs) de ataques de revinculação conhecidos.