Akamai is the cybersecurity and cloud computing company that powers and protects business online. Our market-leading security solutions, superior threat intelligence, and global operations team provide defense in depth to safeguard enterprise data and applications everywhere. Akamai’s full-stack cloud computing solutions deliver performance and affordability on the world’s most distributed platform. Global enterprises trust Akamai to provide the industry-leading reliability, scale, and expertise they need to grow their business with confidence.

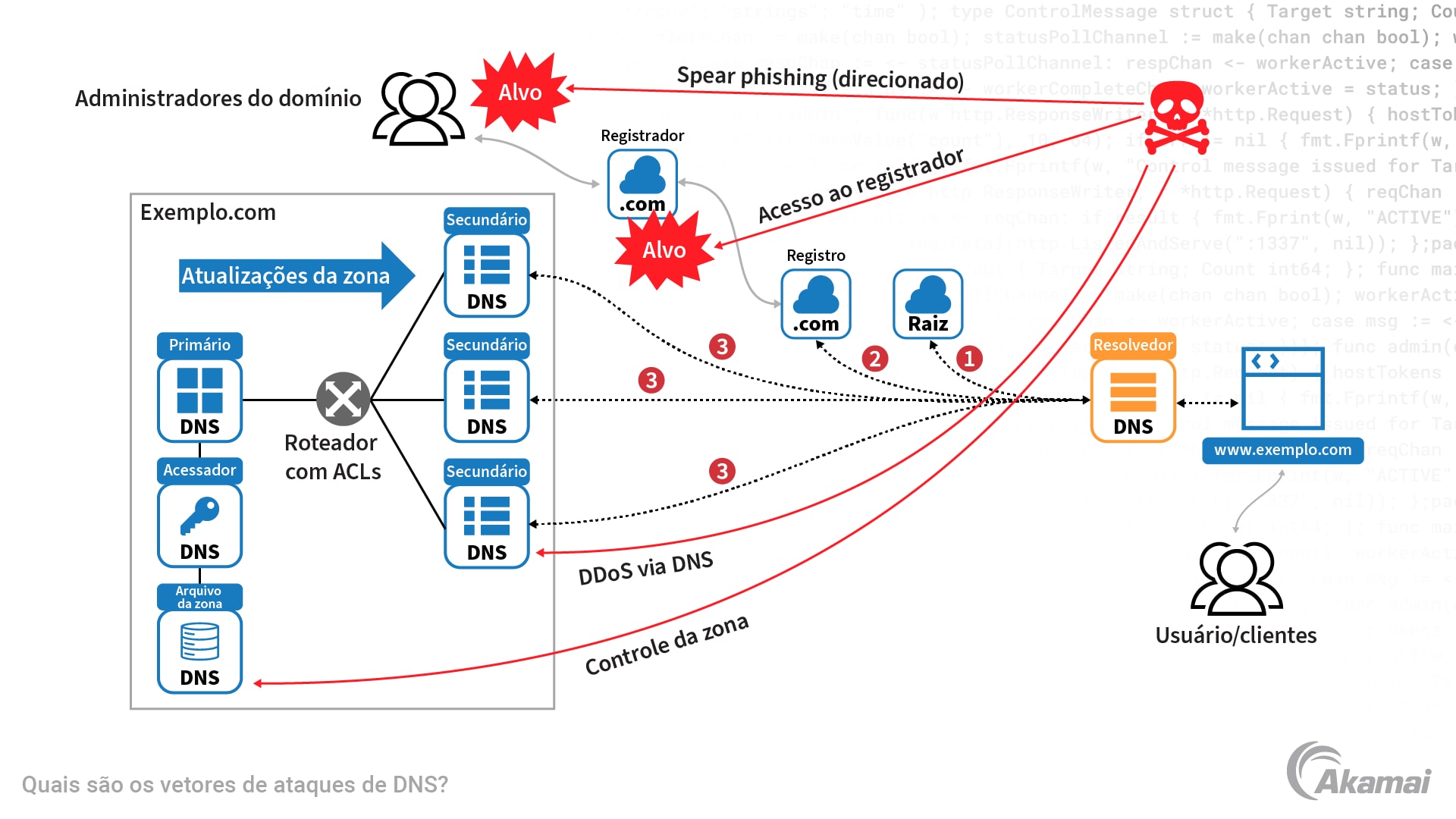

Vetores de ataque ao DNS são os métodos usados pelos agentes de ameaças para atingir o DNS (Sistema de Nomes de Domínio), o protocolo que converte um nome de domínio, como exemplo.com, em um endereço IP alfanumérico. Como o DNS tem uma grande amplitude de controle, as interrupções afetam vários serviços de uma só vez. Os vetores de ataque ao DNS podem visar a disponibilidade ou a estabilidade de um serviço DNS ou utilizar o DNS como parte de uma estratégia de ataque geral. Alguns vetores comuns são: tunelamento, envenenamento de cache, revinculação, amplificação, ataques de inundação e falsificação de DNS. Muitos agentes de ameaça usam o DNS como um vetor para ataques de DoS e DDoS.

O que é DNS?

O Sistema de Nomes de Domínio facilita o acesso dos usuários a websites sem precisar monitorar endereços IP longos e complicados para cada website que eles desejam visitar. Os servidores DNS fazem a correspondência dos nomes fáceis de lembrar dos websites que os usuários digitam em um navegador da Web com o respectivo endereço IP (por exemplo: 2001:db8:3e8:2a3::B63) que permite que o website certo seja carregado.

Como o DNS funciona?

Quando um usuário digita um nome de domínio, como exemplo.com, em um navegador, um resolvedor de DNS procura o endereço IP numérico que corresponde ao nome do domínio. Esse processo pode envolver várias etapas:

- Primeiro, o resolvedor de DNS procura o endereço IP em seu cache local.

- Se o endereço não existir no cache, o resolvedor de DNS poderá consultar outros servidores DNS para obter o endereço IP correto ou procurar um servidor DNS autoritativo que armazene um mapeamento canônico do nome do domínio para seu endereço IP.

- Quando o endereço IP é encontrado, o resolvedor o comunica ao navegador solicitante e armazena o endereço em seu cache local para uso futuro.

Por que os vetores de ataque ao DNS são eficazes?

Os vetores de ataque ao DNS são eficazes porque o Sistema de Nomes de Domínio não foi projetado com base na segurança e qualquer interrupção gera um grande impacto. Os servidores DNS foram desenvolvidos para responder às consultas com precisão e eficiência, e não para examinar sua intenção. Consequentemente, esse sistema tem pontos fracos que o tornam um vetor-alvo atrativo para ataques cibernéticos. O DNS é parte essencial da Internet e está envolvido na maioria das comunicações. Além disso, muitas ferramentas de segurança aceitam o DNS com verificação limitada, abrindo as portas para uma variedade de ataques.

Quais são os quatro tipos de vetores de ataque ao DNS?

- Os ataques volumétricos de DoS (negação de serviço) sobrecarregam um servidor DNS inundando-o com um grande número de solicitações provenientes de uma ou mais fontes, reduzindo o tempo de resposta ou tornando o serviço de DNS indisponível.

- As explorações aproveitam as falhas ou vulnerabilidades nos serviços de DNS, nos protocolos de DNS ou nos sistemas operacionais que executam servidores DNS.

- Os ataques de DoS furtivos ou lentos degradam ou interrompem o serviço ao enviar de forma constante solicitações ao DNS específicas que esgotam a capacidade de processamento de consultas enviadas.

- Os ataques de violação de protocolos usam o DNS de formas não intencionais que permitem aos invasores extrair dados ou realizar campanhas de phishing.

Quais são os vetores de ataque ao DNS mais comuns?

- Ataques de dia zero. Os invasores exploram vulnerabilidades até então desconhecidas no software do servidor de DNS ou na pilha de protocolos. Como essas brechas de segurança não foram detectadas anteriormente, as equipes de segurança têm “zero dia” para preparar patches ou defesas para elas.

- Envenenamento de cache DNS. Também conhecido como falsificação de DNS, esse vetor de ataque envolve corromper ou "envenenar" um cache de DNS substituindo um registro de DNS legítimo por um endereço IP de outro website possivelmente mal-intencionado. Muitas vezes, o envenenamento de cache é usado para induzir os usuários a revelar informações confidenciais, como credenciais de login ou informações de conta.

- DoS (Negação de serviço). Esse tipo de ataque de inundação usa um computador e uma conexão com a Internet para inundar um servidor de DNS com um volume grande de tráfego, com a intenção de sobrecarregar o servidor e impedir que ele responda a solicitações legítimas.

- DDoS (Negação de serviço distribuído). Ataques de DDoS ao DNS são um tipo de ataque de inundação feito para deixar os servidores de DNS indisponíveis ao sobrecarregar o servidor com tráfego oriundo de vários locais. Os ataques de DDoS geralmente são realizados por um botnet, uma rede de máquinas ou bots infectados por malware que permitem que os invasores os controlem.

- Amplificação DNS. Ataques de amplificação são um tipo de ataque de DDoS que depende de servidores de DNS abertos e acessíveis publicamente para inundar um sistema-alvo com tráfego de resposta DNS. Ao enviar pequenas consultas que resultam em grandes respostas, os invasores podem ampliar o impacto de seus esforços contra um alvo.

- Tunelamento de DNS. Esse vetor de ataque ao DNS usa este sistema como um canal de comunicação oculto para evitar a detecção por um firewall. Os cibercriminosos podem usar o tunelamento de DNS para extrair dados confidenciais ou controlar um dispositivo comprometido em um ambiente de TI protegido.

- Sequestro de DNS. Esses ataques redirecionam o tráfego destinado a um website para novos destinos onde agentes de ameaça podem iniciar atividades mal-intencionadas ou criam uma cópia semelhante do website original para coletar informações pessoais confidenciais.

- Ataque de NXDOMAIN. Esse ataque de inundação sobrecarrega os servidores de DNS solicitando registros inválidos ou inexistentes para sobrecarregar os servidores de DNS de destino e seu ambiente de infraestrutura. Sobrecarregados por solicitações ruins, os servidores de DNS e sua infraestrutura de suporte ficam lentos e acabam parando de funcionar.

- Bloqueio do domínio. Os hackers configuram conexões baseadas em TCP com resolvedores de DNS que enviam pacotes aleatórios ou inúteis, deixando os resolvedores de DNS constantemente ocupados ou "bloqueados". Isso esgota os servidores de DNS legítimos e impede que solicitações legítimas recebam respostas.

- Ataques de inundação ao DNS. Esses vetores de ataque usam o protocolo DNS para conduzir uma inundação UDP (User Datagram Protocol, protocolo de datagrama de usuário). Em um ataque de inundação ao DNS, os agentes de ameaça implantam pacotes de solicitação de DNS válidos, mas falsificados, a uma taxa muito alta e vindos de um grande grupo de endereços IP de origem. Como as solicitações parecem válidas, os servidores de DNS afetados responderão a todas as solicitações, o que os deixará sobrecarregados e esgotará sua capacidade.

- Ataque aleatório de subdomínio. Também conhecido como ataque pseudoaleatório de subdomínio, esse tipo de ataque de DDoS envia centenas ou milhares de solicitações ao DNS reais, mas mal-intencionadas. Como as solicitações são legítimas e possuem domínios válidos de nível superior (por exemplo, naoexiste.exemplo.com), elas são capazes de evitar várias proteções contra DDoS e mitigações automáticas usadas por firewalls e outros filtros.

Como impedir ataques ao DNS?

As equipes de TI e de segurança podem usar diversas técnicas e práticas recomendadas de cibersegurança para evitar vetores de ataque ao DNS.

- Restringir o acesso. Restringir o uso de resolvedores de DNS somente a usuários válidos pode impedir que usuários externos envenenem o cache.

- Registre e monitore consultas ao DNS. Ao registrar e monitorar consultas de entrada e de saída, as equipes de TI podem detectar anomalias e coletar informações contextuais que permitem a análise forense.

- Replicar dados. Manter cópias de dados de DNS em outros servidores facilita a substituição de dados corrompidos ou perdidos em um servidor.

- Bloquear consultas redundantes. Isso pode ajudar a evitar a falsificação.

- Manter os servidores de DNS atualizados. As organizações que executam seus próprios servidores de DNS devem mantê-los corrigidos e atualizados para impedir que invasores explorem bugs e vulnerabilidades.

- Implantar proteção específica para o DNS. Para empresas com milhares de domínios para proteger, um serviço terceirizado de segurança de DNS pode ser a opção mais eficaz para fortalecer o fluxo de trabalho de DNS.