Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

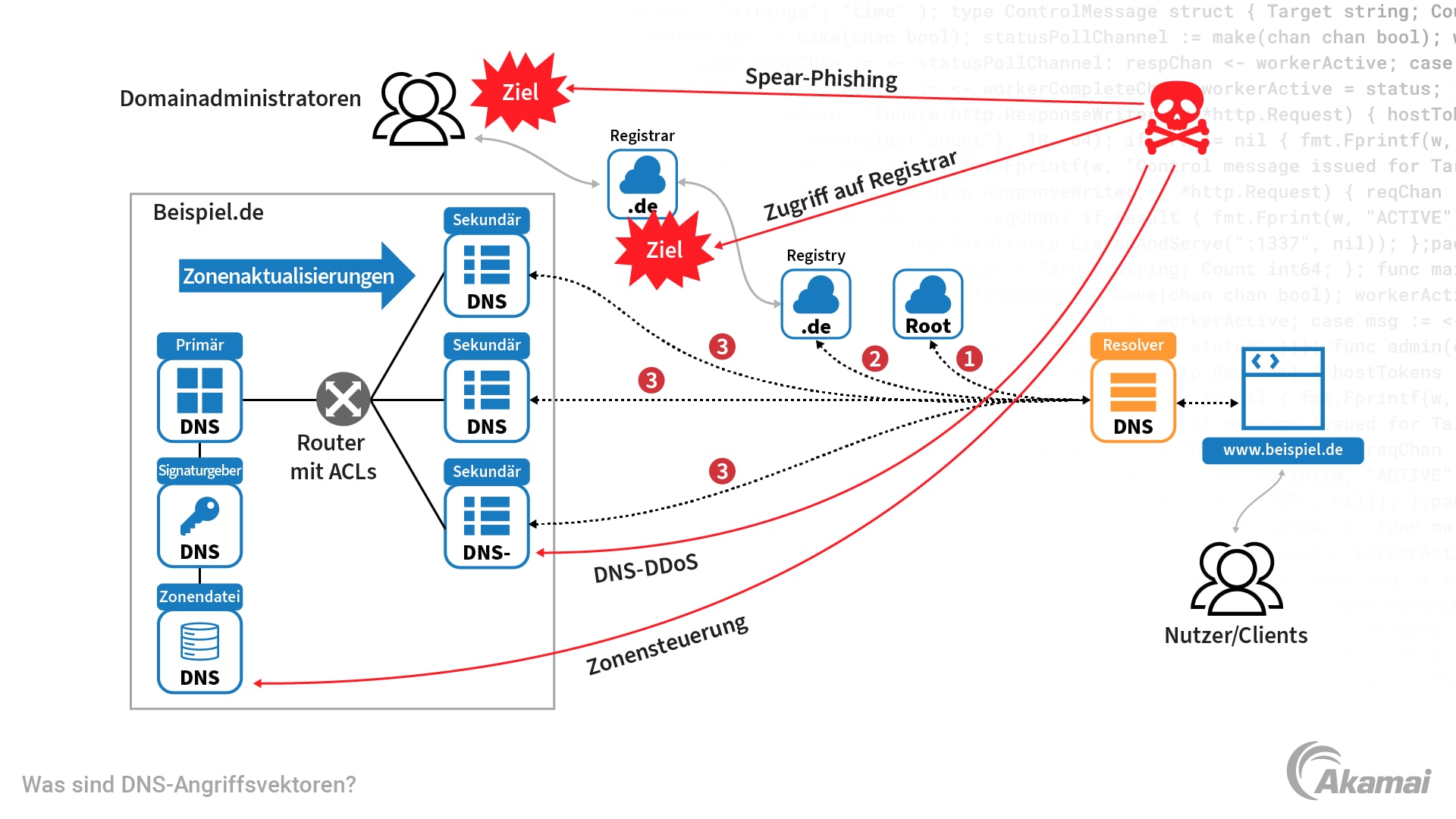

DNS-Angriffsvektoren sind die Methoden, die von Cyberkriminellen verwendet werden, um das Domain Name System (DNS) anzugreifen – das Protokoll, das einen Domainnamen wie beispiel.de in eine alphanumerische IP-Adresse übersetzt. Da DNS über einen großen Kontrollbereich verfügt, wirken sich Unterbrechungen auf viele Services gleichzeitig aus. DNS-Angriffsvektoren können auf die Verfügbarkeit oder Stabilität eines DNS-Services abzielen oder das DNS als Teil einer größeren Angriffsstrategie nutzen. Gängige DNS-Angriffsvektoren sind Tunneling, Cache Poisoning, Rebinding, Verstärkung, Flood-Angriffe und DNS-Spoofing. Zahlreiche Angreifer nutzen DNS als Vektor für DoS- und DDoS-Angriffe.

Was ist DNS?

Das Domain Name System erleichtert Nutzern den Zugriff auf Websites, ohne sich für jede Website lange und komplizierte IP-Adressen merken zu müssen. DNS-Server weisen den leicht zu merkenden Websitenamen, den Nutzer in einen Webbrowser eingeben, der entsprechenden IP-Adresse zu (z. B. 2001:db8:3e8:2a3::b63), mit der die richtige Website geladen werden kann.

Funktionsweise von DNS

Wenn ein Nutzer einen Domainnamen wie beispiel.de in einen Browser eingibt, sucht ein DNS-Resolver nach der numerischen IP-Adresse, die mit diesem Domainnamen übereinstimmt. Dieser Prozess kann mehrere Schritte umfassen:

- Der DNS-Resolver sucht zunächst in seinem lokalen Cache nach der IP-Adresse.

- Wenn die Adresse nicht im Cache vorhanden ist, kann der DNS-Resolver die richtige IP-Adresse bei anderen DNS-Servern abfragen oder nach einem autoritativen DNS-Server suchen, der eine kanonische Zuordnung des Domainnamens mit seiner IP-Adresse gespeichert hat.

- Sobald die IP-Adresse gefunden wurde, kommuniziert der Resolver sie an den anfordernden Browser und speichert die Adresse für die spätere Verwendung in seinem lokalen Cache.

Warum sind DNS-Angriffsvektoren so effektiv?

DNS-Angriffsvektoren sind effektiv, da das Domain Name System nicht auf Sicherheit ausgelegt ist und jegliche Unterbrechungen enorme Auswirkungen haben. DNS-Server sind so konzipiert, dass sie auf Abfragen genau und effizient reagieren, statt zuerst deren Absicht zu untersuchen. Daher weist das DNS Schwachstellen auf, die es zu einem attraktiven Ziel für Cyberangriffe machen. DNS ist ein wesentlicher Bestandteil des Internets und ist an den meisten Kommunikationsereignissen beteiligt. Darüber hinaus akzeptieren viele Sicherheitstools DNS mit eingeschränkter Verifizierung. Dies öffnet einer Vielzahl von Angriffen Tür und Tor.

Was sind die vier Arten von DNS-Angriffsvektoren?

- Volumetrische DoS-Angriffe (Denial of Service) überfordern einen DNS-Server, indem sie ihn mit einer großen Anzahl von Anfragen von einer oder mehreren Quellen überschwemmen, sodass sich die Antwortzeit verlangsamt oder der DNS-Service gar nicht mehr verfügbar ist.

- Exploits nutzen Fehler oder Schwachstellen in DNS-Services, DNS-Protokollen oder Betriebssystemen aus, auf denen DNS-Server ausgeführt werden.

- Stealth- oder Slow-Drip-DoS-Angriffe degradieren oder unterbrechen den Service, indem sie kontinuierlich eine bestimmte Menge an DNS-Anfragen übermitteln, die die Kapazität der ausgehenden Abfrageverarbeitung ausschöpfen.

- Protokollmissbrauchsangriffe nutzen DNS auf unbefugte Weise, sodass Angreifer Daten stehlen oder Phishing-Kampagnen durchführen können.

Was sind die häufigsten DNS-Angriffsvektoren?

- Zero-Day-Angriffe. Angreifer nutzen bisher unbekannte Sicherheitsanfälligkeiten in der DNS-Serversoftware oder im Protokoll-Stack aus. Da diese Sicherheitslücken bisher noch nicht entdeckt wurden, haben Sicherheitsteams „Null Tage“ (Zero Days), um Patches oder Abwehrmaßnahmen für sie vorzubereiten.

- DNS Cache Poisoning. Dieser Angriffsvektor, auch als DNS-Spoofing bekannt, beinhaltet die Beschädigung oder „Vergiftung“ eines DNS-Cache, indem ein legitimer DNS-Datensatz durch eine IP-Adresse für eine andere Website ersetzt wird, die möglicherweise schädlich ist. Cache Poisoning wird häufig verwendet, um Nutzer dazu zu bringen, vertrauliche Informationen wie Anmeldedaten oder Kontoinformationen preiszugeben.

- Denial of Service (DoS). Diese Art von Flood-Angriff nutzt einen Computer und eine Internetverbindung, um einen DNS-Server mit einer großen Menge an Traffic zu überschwemmen, um so den Server zu überfordern und zu verhindern, dass er auf legitime Anfragen reagieren kann.

- Distributed Denial of Service (DDoS). DDoS-DNS-Angriffe sind eine Art von Flood-Angriff, die darauf ausgelegt ist, DNS-Server lahmzulegen, indem der Server mit Traffic von vielen verschiedenen Quellstandorten überlastet wird. DDoS-Angriffe werden oft von einem Botnet durchgeführt, einem Netzwerk von Maschinen oder Bots, die mit Malware infiziert sind und von Angreifern kontrolliert werden.

- DNS-Verstärkung:. Verstärkungsangriffe sind DDoS-Angriffe, die ein Zielsystem über offene, öffentlich zugängliche DNS-Server mit DNS-Antwort-Traffic überfluten. Durch das Senden kleiner Abfragen, die große Antworten erfordern, können Angreifer die Auswirkungen ihres Angriffs auf ein Ziel verstärken.

- DNS-Tunneling. Dieser DNS-Angriffsvektor verwendet DNS als verdeckten Kommunikationskanal, um der Erkennung durch eine Firewall zu umgehen. Cyberkriminelle können DNS-Tunneling verwenden, um sensible Daten zu stehlen oder ein kompromittiertes Gerät in einer geschützten IT-Umgebung zu kontrollieren.

- DNS-Hijacking. Diese Angriffe leiten den für eine Website bestimmten Traffic zu anderen Zielen um, wo Cyberkriminelle schädliche Aktivitäten durchführen oder eine Kopie der ursprünglichen Website erstellen können, um vertrauliche personenbezogene Daten zu erfassen.

- NXDOMAIN-Angriff. Dieser Flood-Angriff überfordert DNS-Server, indem ungültige oder nicht vorhandene Datensätze angefordert werden, um die Ziel-DNS-Server und ihre Infrastrukturumgebung zu überlasten. Die DNS-Server und ihre unterstützende Infrastruktur werden von den ungültigen Anfragen überlastet und funktionieren schließlich nicht mehr.

- Domainblockade. Hacker richten TCP-basierte Verbindungen mit DNS-Resolvern ein, die Junk oder zufällige Pakete senden. Das führt dazu, dass die DNS-Resolver ständig aktiv oder „blockiert“ bleiben. Dies erschöpft legitime DNS-Server und verhindert, dass Antworten auf legitime Anfragen gegeben werden können.

- Flooding-Angriffe auf das DNS:. Diese Angriffsvektoren verwenden das DNS-Protokoll, um eine UDP-Flood (User Datagram Protocol) durchzuführen. Bei einem DNS-Flooding-Angriff stellen Cyberkriminelle legitime aber gefälschte DNS-Anfragepakete mit sehr hoher Rate und von zahlreichen Quell-IP-Adressen bereit. Da die Anfragen gültig zu sein scheinen, reagieren die DNS-Server darauf und werden so schließlich überlastet und erschöpfen ihre Kapazität.

- Zufälliger Angriff auf Subdomains. Diese Art von DDoS-Angriff, auch bekannt als PRSD-Angriff (Pseudo Random Subdomain), sendet Hunderte oder Tausende echter aber schädlicher DNS-Anfragen. Da die Anfragen legitim sind und höhere Ebenen der Namensauflösung aufweisen (z. B. existiertnicht.beispiel.de), können Sie viele der DDoS-Schutzvorrichtungen und automatischen Abwehrmaßnahmen von Firewalls und anderen Filtern umgehen.

Wie können DNS-Angriffe verhindert werden?

IT- und Sicherheitsteams können eine Vielzahl von Techniken und Best Practices für Cybersicherheit einsetzen, um DNS-Angriffsvektoren zu verhindern.

- Zugriff einschränken. Wenn Sie die Verwendung von DNS-Resolvern auf gültige Nutzer beschränken, kann dies verhindern, dass externe Nutzer den Cache „vergiften“.

- DNS-Abfragen protokollieren und überwachen. Durch die Protokollierung und Überwachung eingehender und ausgehender Abfragen können IT-Teams Anomalien erkennen und Kontextinformationen sammeln, die eine forensische Analyse ermöglichen.

- Daten replizieren. Wenn Kopien von DNS-Daten auf anderen Servern aufbewahrt werden, ist es einfacher, beschädigte oder verlorene Daten auf einem Server zu ersetzen.

- Redundante Abfragen blockieren. Dies kann dazu beitragen, Spoofing zu verhindern.

- DNS-Server auf dem neuesten Stand halten. Unternehmen, die eigene DNS-Server betreiben, müssen diese Server stets auf dem neuesten Stand halten, um zu verhindern, dass Angreifer Bugs und Schwachstellen ausnutzen.

- Dedizierten DNS-Schutz bereitstellen. Für Unternehmen mit Tausenden von zu schützenden Domains ist ein DNS-Sicherheitsservice eines Drittanbieters möglicherweise die effektivste Option, um den DNS-Workflow zu stärken.