Ein Beispiel für einen Domain Generation Algorithm ist der DGA des Conficker-Wurms, der verwendet wurde, um eine große Anzahl eindeutiger Domainnamen für seine C2-Infrastruktur (Command and Control) zu generieren.

Ein Domain Generation Algorithm (DGA) ist ein Programm, das eine große Anzahl neuer Domainnamen generiert. Cyberkriminelle und Botnet-Betreiber verwenden Domain Generation Algorithms, um Domains, die sie zum Starten von Malware-Angriffen verwenden, häufig zu ändern. Diese Technik ermöglicht Hackern, Lösungen zur Malware-Erkennung zu umgehen, die spezifische Domainnamen und statische IP-Adressen blockieren.

Warum verwenden Cyberkriminelle Domain Generation Algorithms?

Angreifer verwenden Malware, um eine große Anzahl von Computern oder Geräten in IT-Umgebungen von Unternehmen zu infizieren. Sie können Befehle an diese mit Malware infizierten Computer oder Bots ausgeben und von diesen Informationen mithilfe eines C2-Servers (Command and Control) sammeln, bei dem es sich in der Regel ebenfalls um einen Computer handelt, der in einem kompromittierten System gehostet wird. Dieses Netzwerk aus Bots – auch als Botnet bezeichnet – kann verwendet werden, um Spam zu verbreiten, sensible Daten zu stehlen oder DDoS-Kampagnen (Distributed Denial of Service) und andere Cyberangriffe auszuführen.

Zur Vermeidung dieser schädlichen Aktivitäten sind Services und Lösungen für Cybersicherheit darauf ausgelegt, die IP-Adressen von Computern und Websites zu ermitteln, die an der Kommunikation zwischen C2-Servern und infizierten Geräten beteiligt sind, und jeglichen Traffic, der über diese IP-Adressen gesendet oder empfangen wird, basierend auf Bedrohungsinformationen eines Netzwerksicherheitsanbieters zu blockieren. Zur Fortsetzung ihrer Angriffe müssen Cyberkriminelle ständig Domains wechseln, um die Erkennung durch Sperrlisten, Signaturfilter, Sicherheits-Gateways, Reputationssysteme, Intrusion-Prevention-Systeme und andere Sicherheitstechnologien zu vermeiden.

Mithilfe von DGAs zur Generierung einer großen Anzahl von Domainnamen können Cyberkriminelle schnell Domains wechseln, sodass Erkennungsengines Mühe haben, Schritt zu halten.

Wie funktionieren Domain Generation Algorithms?

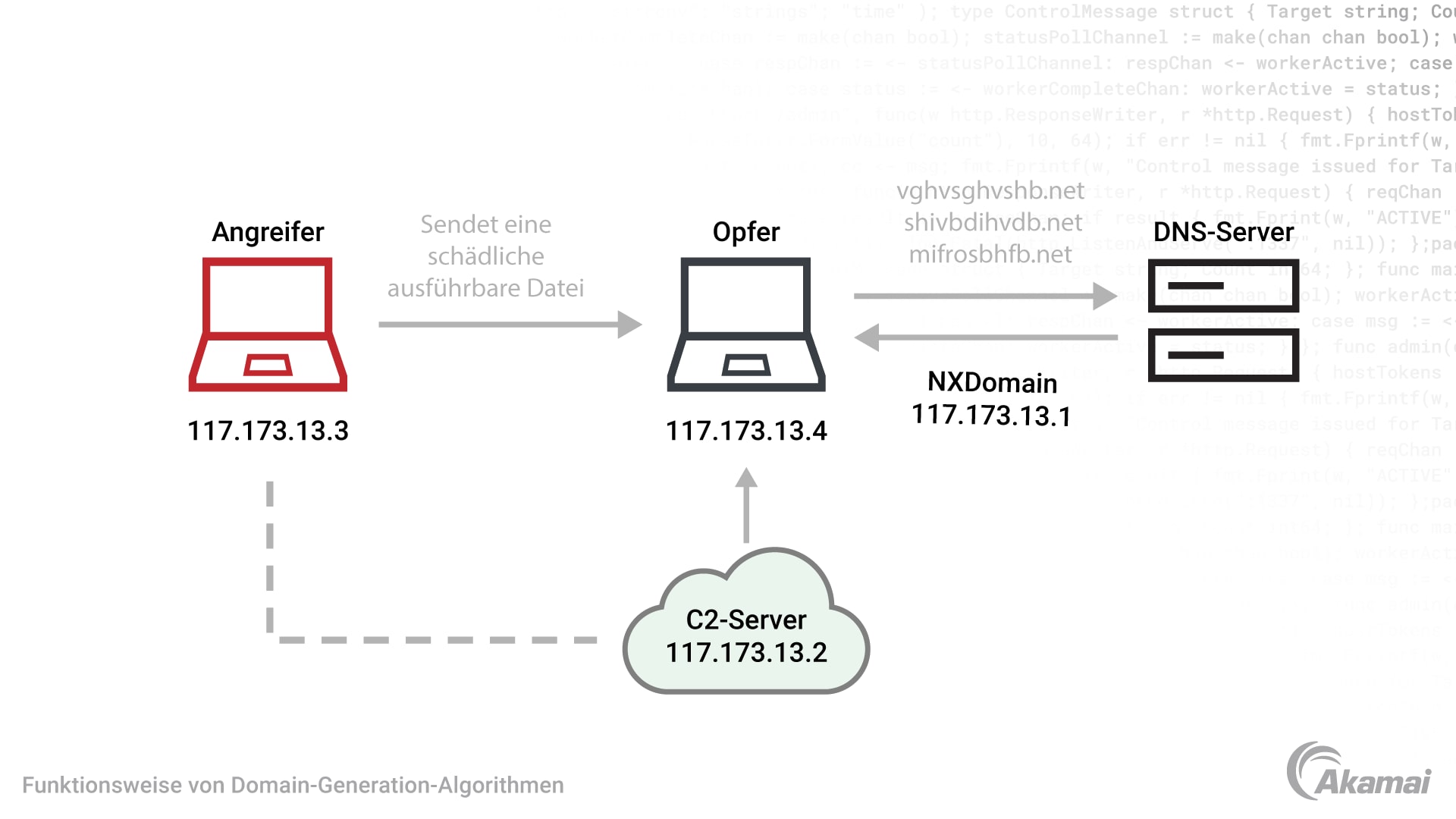

Domain Generation Algorithms sind Anwendungen, die mithilfe von Zeichenfolgen schnell Tausende von Domainnamen erzeugen, welche als Verbindungspunkte genutzt werden können, über die Angreifer mit C2-Servern kommunizieren. Diese Algorithmen können jeden Tag Zehntausende von DGA-Domainnamen generieren, die überwiegend nicht registriert sind. Hacker verwenden die nicht registrierten Domains, um registrierte Domains zu verbergen, wodurch es einfacher wird, die Erkennung durch Untersuchungsengines zu umgehen, welche Signaturen und IP-Reputation verwenden. Der Algorithmus wird sowohl client- als auch quellseitig ausgeführt. Er beginnt mit einem Startwert, der sowohl dem Angreifer als auch dem C2-Server bekannt ist, sodass beide wissen können, welche Domains generiert und welche Domain als Kommunikationskanal für Malware registriert wird. Sobald diese Domain von Sicherheitssystemen identifiziert und blockiert wird, können Angreifer schnell zur nächsten Domain wechseln, um den Kontakt zum C2-Server aufrechtzuerhalten, und zwar nach einem Muster, das sowohl der Hacker als auch die Malware bzw. das Botnet verstehen.

Welche Arten von DGAs gibt es?

Hacker haben verschiedene Arten von DGAs entwickelt, um ihre Kapazitäten zur Erstellung schädlicher Domains zu verbessern und gleichzeitig eine Erkennung zu vermeiden.

- Pseudozufallszahlengenerator-DGAs (Pseudorandom Number Generator – PRNG) sind die häufigste Methode. Sie verwenden einen zufälligen Startwert (oft Datum und Uhrzeit des Systems), um Domainsequenzen zu generieren, die sowohl der Angreifer als auch die Malware prognostizieren können.

- Zeichenbasierte DGAs verwenden einen zufälligen Startwert, um Domainnamen aus Buchstaben oder Zahlen zu generieren. Diese DGAs sind am einfachsten zu erkennen.

- Verzeichnisbasierte DGAs kombinieren nach dem Zufallsprinzip Wörter, um Domains zu generieren, die lesbar erscheinen und für Sicherheitssysteme schwieriger zu erkennen sind, da es sich scheinbar um legitime Domains handelt.

- High-Collision-DGAs sind so konzipiert, dass sie wie legitime Domainnamen aussehen, und werden mit Top-Level-Domains (TLDs) wie .com, .net und .org kombiniert. Bei High-Collision-DGAs besteht eine höhere Wahrscheinlichkeit, dass die generierte Domain bereits registriert ist, was zu einer „Kollision“ führt, die beim Erkennungsprozess für Verwirrung sorgen kann.

Wie können Unternehmen DGA-Domänen erkennen?

Die Maßnahmen, die Unternehmen ergreifen, um Malware zu verhindern, eignen sich auch für DGAs. Da Domain Generation Algorithms verwendet werden, um Malware zu verbreiten, bieten die meisten Anti-Malware-Lösungen grundlegende Abwehrmechanismen gegen derartige Bedrohungen. Folgende Best Practices sollten Sie beachten:

- Sorgen Sie für eine optimale Patching-Frequenz, um die Software auf dem neuesten Stand zu halten und zu verhindern, dass Angreifer Schwachstellen der Software ausnutzen, um Abwehrmaßnahmen zu überwinden und Malware zu installieren.

- Führen Sie Sicherheitsschulungen durch, um Nutzer zu sensibilisieren und diese bei der Erkennung potenziell schädlicher Links, Websites und E-Mails zu unterstützen, welche Teil eines Malware-Angriffs sein können.

- Verwenden Sie URL-Filterung, um zu verhindern, dass Nutzer auf Websites zugreifen oder auf Links klicken, die bekanntermaßen schädlich sind.

- Implementieren Sie Sicherheitslösungen, damit Nutzer keine Möglichkeit haben, schädliche Anhänge zu öffnen oder Makros an angehängten Dokumenten zu aktivieren.

- Wählen Sie DNS-Sicherheitslösungen, die die DGA-Erkennung unterstützen können, indem sie die Kommunikation zwischen C2-Servern und Malware mithilfe von DNS-Traffic (der Firewalls sonst oft ohne Überprüfung passieren kann) erkennen und blockieren.

- Implementieren Sie Anti-DGA-Technologie, die maschinelles Lernen und Big Data verwendet, um anomale Aktivitäten zu erkennen und schädliche Websites abzuschalten.

Häufig gestellte Fragen (FAQ)

Drei Faktoren, die in Domain Generation Algorithms verwendet werden können, sind Zeit, zufällige Startwerte und mathematische Berechnungen.

DGAs sind für Cyberkriminelle nützlich, da sie es ihnen ermöglichen, ständig Domains zu ändern, die für die Kommunikation mit infizierten Computern verwendet werden, sodass es Sicherheitsforschern und Strafverfolgungsbehörden erschwert wird, die Infrastruktur dieser Cyberkriminellen zu verfolgen und abzuschalten.

Der Hauptunterschied zwischen einem Domain Generation Algorithm und einer Wortliste besteht darin, dass ein DGA Domainnamen algorithmisch basierend auf bestimmten Faktoren generiert, während es sich bei einer Wortliste um eine statische Liste vordefinierter Domainnamen handelt, die von einer Malware oder einem Botnet für Kommunikationszwecke verwendet werden können. DGAs bieten eine höhere Variabilität und sind im Vergleich zu Wortlisten schwerer vorherzusagen.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.