Embora o tunelamento de DNS possa ter fins legítimos, ele é frequentemente explorado para fins maliciosos, o que torna a detecção e a prevenção cruciais.

O tunelamento de DNS é um tipo de ataque cibernético que permite que hackers contornem a segurança da rede usando o DNS (Sistema de Nomes de Domínio) como um meio de transporte de tráfego mal-intencionado. Ao ocultar o tráfego não relacionado ao DNS em pacotes de DNS, os invasores podem, muitas vezes, contornar as medidas de segurança da rede. Ataques bem-sucedidos de tunelamento de DNS permitem que os hackers contornem a segurança da rede, extraiam dados, controlem outros computadores, coletem credenciais de usuário ou explorem a área de cobertura de uma rede para ataques futuros.

O que são consultas de DNS e tráfego de DNS?

O DNS é como um GPS da Internet. Os nomes legíveis por humanos digitados por usuários em navegadores da Web são transformados pelos servidores de DNS em endereços IP legíveis por máquinas — uma sequência de números, como 2001:db8:3e8:2a3::b63 — que permitem que o navegador carregue o website correto. O DNS permite que as pessoas naveguem pela Web usando nomes de domínio fáceis de lembrar, em vez de memorizar o endereço IP dos websites que desejam visitar.

Vários fatores tornam o DNS um vetor de ataque atraente para os hackers. Muitos aplicativos e serviços dependem de consultas de DNS, e o tráfego de DNS é amplamente confiável. Os protocolos de DNS não foram projetados para serem seguros, mas sim para resolver solicitações de endereços IP com rapidez e precisão, sem questionar as credenciais ou os motivos do usuário ou do dispositivo que fez a solicitação. Além de resolver os nomes de domínio, as consultas de DNS também podem transferir pequenas quantidades de dados entre dispositivos, servidores ou sistemas. Como muitas organizações não analisam adequadamente esses pacotes em busca de atividades mal-intencionadas, o tunelamento de domínios pode ser um vetor altamente eficaz de ataque por DNS.

Como o tunelamento de DNS funciona?

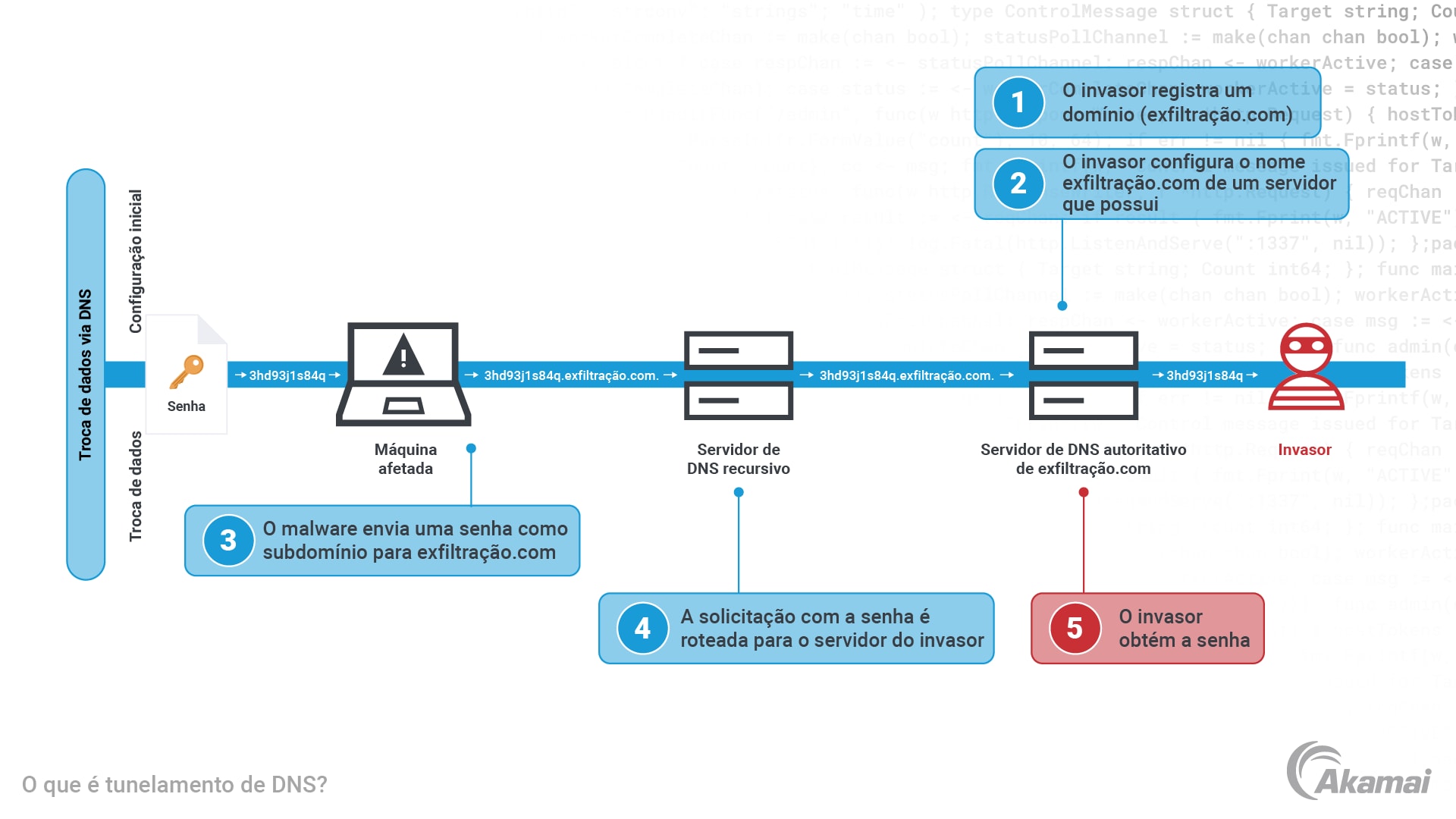

Um ataque de tunelamento de DNS começa quando um usuário baixa malware em um computador ou um hacker explora com sucesso uma vulnerabilidade em um sistema de computador e instala uma carga maliciosa. Normalmente, os invasores querem manter o controle do dispositivo, o que lhes permite executar comandos ou transferir dados para fora do ambiente. Para isso, os invasores precisam estabelecer um túnel, uma forma de enviar comandos e receber dados do sistema comprometido, ao mesmo tempo em que evitam a detecção pelas medidas de segurança do perímetro da rede.

O tráfego de DNS é perfeito para essa exploração, pois normalmente não é detectado por medidas de segurança de perímetro, como firewalls. Para criar o túnel, o invasor cria e registra um nome de domínio e configura um servidor de nome autoritativo sob o controle do invasor. Quando o malware no dispositivo da vítima faz uma consulta de DNS para o servidor do invasor, o servidor responde com pacotes de DNS que contêm dados e comandos do dispositivo comprometido. Dessa forma, os invasores podem se comunicar continuamente com o dispositivo comprometido sem disparar nenhum alarme. Um invasor também pode enviar dados codificados em consultas enviadas a servidores de nome autoritativos mal-intencionados.

Como os hackers usam o tunelamento de DNS?

O tunelamento de DNS permite que os invasores realizem uma variedade de atividades mal-intencionadas.

- Instalação de malware. Os invasores podem usar o tunelamento de DNS para instalar malware em sistemas adicionais.

- Coleta de credenciais. Depois de obter o comando e controle de um dispositivo, os invasores podem usar keyloggers e outros métodos para coletar credenciais do usuário que podem ser usadas para configurar ataques adicionais ou ser vendidas na dark web.

- Exploração da rede. As consultas de DNS em uma rede infectada podem ajudar os invasores a criar um mapa da rede, identificando sistemas e ativos de grande valor.

- Exfiltração de dados. Os cibercriminosos podem usar o tunelamento de DNS para transferir dados para fora da rede, inclusive informações sigilosas ou confidenciais do usuário.

- Controle de dispositivos. Com a capacidade de controlar um dispositivo infectado, os invasores podem acionar outras ameaças, como ataques de DDoS.

Por que os ataques de tunelamento de DNS são eficazes?

Muitas empresas não monitoram o tráfego de DNS em busca de atividades mal-intencionadas.

Como detectar o tunelamento de DNS?

As equipes de segurança podem analisar as cargas úteis e o tráfego em busca de sinais de um ataque de tunelamento de DNS.

A análise de carga útil examina o conteúdo das solicitações e respostas de DNS. Por exemplo, nomes de host incomuns ou diferenças significativas entre o tamanho de uma solicitação de DNS e a resposta podem ser um sinal de atividade suspeita. A análise de carga útil também pode buscar conjuntos de caracteres incomuns, informações estranhas enviadas via DNS, tipos de registros de DNS que não são usados com frequência ou padrões recorrentes de endereços IP de origem enviando a maior parte do tráfego.

A análise de tráfego monitora dados como o número de solicitações feitas, a origem delas, o histórico de domínios e o comportamento anômalo do DNS. As equipes de TI também podem analisar o tamanho dos pacotes, visto que o tunelamento de DNS normalmente gera pacotes maiores.

Como evitar ataques de tunelamento de DNS?

Para evitar ataques de tunelamento de DNS, as equipes de TI e de segurança podem seguir várias práticas recomendadas.

- Realize treinamentos de segurança para que os funcionários evitem clicar em links maliciosos, abram e-mails e anexos suspeitos ou realizem outras ações que possam causar infecções por malware.

- Implemente tecnologias antivírus e antimalware avançadas para ajudar a evitar a instalação de malware, que geralmente é a primeira etapa para estabelecer um túnel de DNS.

- Implemente tecnologias para executar uma análise profunda de todo o tráfego de rede, incluindo solicitações de DNS, para descobrir ataques de tunelamento de DNS.

- Monitore os serviços de VPN de tunelamento de DNS, como programas antivírus e outras soluções de segurança que usam o tunelamento de DNS para obter assinaturas, mas que também possam ser usados com fins maliciosos.

- Implante firewalls de DNS ou utilitários de tunelamento de DNS que monitorem comportamentos suspeitos.

- Adote soluções avançadas de proteção contra ameaças para melhorar a segurança do DNS, bloquear malware, impedir a exfiltração de dados e descobrir conteúdo malicioso incorporado ao tráfego do DNS.

Perguntas frequentes (FAQ)

O tunelamento de DNS é uma técnica que consiste em encapsular o tráfego que não é de DNS em pacotes de DNS, geralmente usados para transmissão secreta de dados.

Entre os métodos de detecção estão a análise de tráfego, a detecção de anomalias e o uso de ferramentas especializadas projetadas para identificar padrões anormais de DNS.

Sim, o tunelamento de DNS pode ser usado para fins legais, como contornar restrições de rede para atividades autorizadas.

Implementar medidas robustas de segurança de rede, usar ferramentas de monitoramento de DNS e obter informações sobre novas ameaças são fatores essenciais para a proteção.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, a inteligência avançada contra ameaças e a equipe de operações globais oferecem defesa completa para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.