Aunque los túneles DNS pueden tener usos legítimos, se suelen explotar para fines maliciosos, por lo que la detección y la prevención son cruciales.

El túnel DLS es un tipo de ciberataque que permite a los hackers eludir la seguridad de la red utilizando el sistema de nombres de dominio (DNS) como transporte de tráfico malicioso. Al ocultar el tráfico que no es de DNS en paquetes DNS, los atacantes pueden omitir con frecuencia las medidas de seguridad de la red. Los ataques de túnel DNS con éxito permiten a los hackers eludir la seguridad de la red, exfiltrar datos, controlar otros equipos, recopilar credenciales de usuario o explorar la cobertura de una red para futuros ataques.

¿Qué son las consultas DNS y el tráfico DNS?

El DNS es como el GPS para Internet. Los servidores DNS convierten los nombres legibles por las personas que los usuarios escriben en un navegador web en direcciones IP legibles por las máquinas (una cadena de números como 2001:db8:3e8:2a3::b63) que permiten al navegador cargar el sitio correcto. El DNS permite a los usuarios navegar por la web utilizando nombres de dominio fáciles de recordar en lugar de mantener un registro de la dirección IP de los sitios que desean visitar.

Varios factores convierten al DNS en un vector de ataque atractivo para los hackers. Muchas aplicaciones y servicios dependen de las consultas DNS, y el tráfico DNS goza de una confianza generalizada. Los protocolos DNS no se diseñaron para ser seguros, sino para resolver de forma rápida y precisa las solicitudes de direcciones IP sin cuestionar las credenciales o los motivos del usuario o el dispositivo que realiza la solicitud. Además de resolver nombres de dominio, las consultas DNS también pueden transferir pequeñas cantidades de datos entre dispositivos, servidores o sistemas. Debido a que muchas organizaciones no analizan adecuadamente estos paquetes en busca de actividad maliciosa, los túneles de dominio puede ser un vector de ataque DNS muy eficaz.

¿Cómo funciona el túnel DNS?

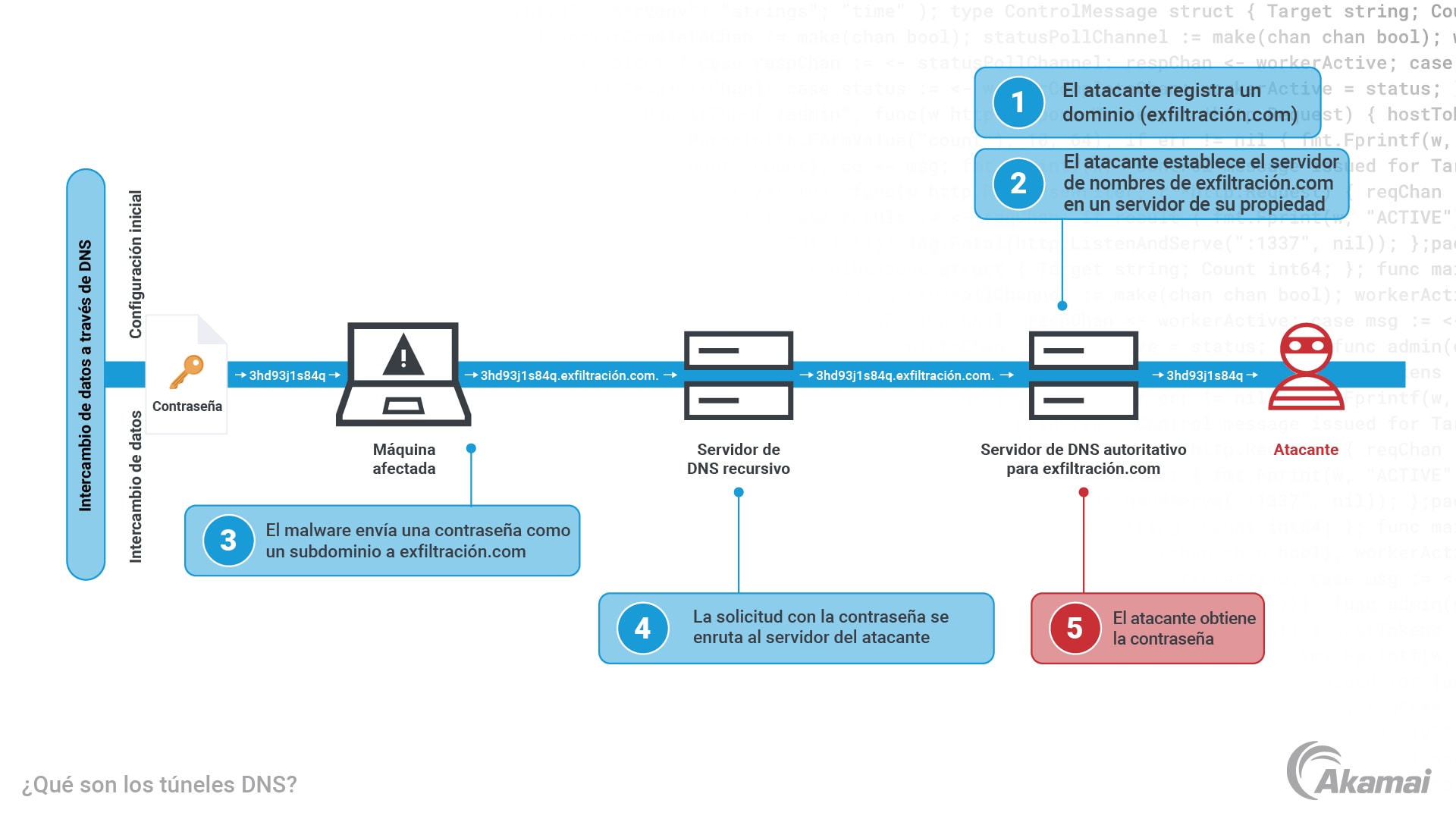

Un ataque de túnel DNS comienza cuando un usuario descarga malware en un equipo o un hacker explota con éxito una vulnerabilidad de un sistema informático e instala una carga útil maliciosa. Normalmente, los atacantes querrán mantener el control del dispositivo, lo que les permitirá ejecutar comandos o transferir datos fuera del entorno. Para ello, los atacantes deben establecer un túnel (una forma de enviar comandos y recibir datos del sistema comprometido) al tiempo que evitan la detección mediante por parte de las medidas de seguridad del perímetro de la red.

El tráfico DNS es perfecto para este ataque, ya que normalmente pasa libremente a través de medidas de seguridad perimetrales, como los firewalls. Para crear el túnel, el atacante crea y registra un nombre de dominio y configura un servidor de nombres autoritativo bajo el control del atacante. Cuando el malware del dispositivo de la víctima realiza una consulta DNS para el servidor del atacante, el servidor responde con paquetes DNS que contienen datos y comandos para el dispositivo afectado. De esta forma, los atacantes pueden comunicarse continuamente con el dispositivo afectado sin activar ninguna alarma. Un atacante también puede enviar datos codificados en consultas enviadas a servidores de nombres autoritativos maliciosos.

¿Cómo utilizan los hackers el túnel DNS?

El túnel DNS permite a los atacantes realizar diversas actividades maliciosas.

- Instalación de malware. Los atacantes pueden utilizar el túnel DNS para instalar malware en sistemas adicionales.

- Recopilación de credenciales. Una vez que tienen el mando y control de un dispositivo, los atacantes pueden utilizar keyloggers y otros métodos para recopilar credenciales de usuario que se pueden utilizar para montar ataques adicionales o vender en la Dark Web.

- Explorar la red. Las consultas DNS desde una red infectada pueden ayudar a los atacantes a crear un mapa de la red, identificando sistemas y activos de gran valor.

- Exfiltración de datos. Los ciberdelincuentes pueden utilizar túneles DNS para transferir datos fuera de la red, incluida la información confidencial del usuario.

- Dispositivos de control. Mediante la capacidad de controlar un dispositivo infectado, los atacantes pueden desencadenar otras amenazas, como ataques DDoS.

¿Por qué son eficaces los ataques de túnel DNS?

Muchas empresas no supervisan su tráfico DNS en busca de actividad maliciosa.

¿Cómo se puede detectar un túnel DNS?

Los equipos de seguridad pueden analizar las cargas útiles y el tráfico en busca de signos de un ataque de túnel DNS.

El análisis de la carga útil examina el contenido de las solicitudes y las respuestas DNS. Por ejemplo, unos nombres de host inusuales o unas diferencias significativas entre el tamaño de una solicitud DNS y la respuesta pueden ser un signo de actividad sospechosa. El análisis de la carga útil también puede buscar conjuntos de caracteres inusuales, información extraña enviada a través del DNS, tipos de registros DNS que no se utilicen con frecuencia o patrones recurrentes procedentes de direcciones IP de origen que envían la mayor parte del tráfico.

El análisis del tráfico supervisa datos como el número de solicitudes realizadas, dónde se originan, el historial de dominios y el comportamiento anómalo del DNS. Los equipos de TI también pueden analizar el tamaño de los paquetes dado que el túnel DNS suele generar tamaños de paquete más grandes.

¿Cómo se pueden evitar los ataques de túnel DNS?

Para evitar los ataques de túnel DNS, los equipos de TI y de seguridad pueden seguir varias prácticas recomendadas de ciberseguridad.

- Realizar cursos de concienciación sobre seguridad para ayudar a los empleados a evitar hacer clic en enlaces maliciosos, abrir correos electrónicos y archivos adjuntos sospechosos, o realizar otras acciones que puedan activar el malware.

- Implementar tecnología antivirus y antimalware avanzada para evitar la instalación de malware, que suele ser el primer paso para establecer un túnel DNS.

- Implementar tecnología para realizar una exploración exhaustiva de todo el tráfico de red, incluidas las solicitudes de DNS, y detectar ataques de túnel DNS.

- Supervisar los servicios VPN de túnel DNS, como programas antivirus y otras soluciones de seguridad que utilicen el túnel DNS para recuperar firmas, pero que también pudieran utilizarse por motivos ilegítimos.

- Implementar utilidades de firewalls de DNS o de túnel DNS que supervisen en busca de comportamientos sospechosos.

- Adoptar soluciones avanzadas de protección contra amenazas para mejorar la seguridad de DNS, bloquear el malware, detener la exfiltración de datos y detectar contenido malicioso incrustado en el tráfico de DNS.

Preguntas frecuentes

El túnel DNS es una técnica que implica encapsular tráfico no DNS en paquetes DNS, que se suele utilizar para la transmisión de datos encubierta.

Los métodos de detección incluyen análisis de tráfico, detección de anomalías y el uso de herramientas especializadas diseñadas para identificar patrones de DNS anormales.

Sí, los túneles DNS se pueden emplear con fines legales, como eludir las restricciones de red para actividades autorizadas.

La implementación de medidas sólidas de seguridad de red, el uso de herramientas de supervisión de DNS y mantenerse informado sobre las amenazas en constante evolución son esenciales para la protección.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.