Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.

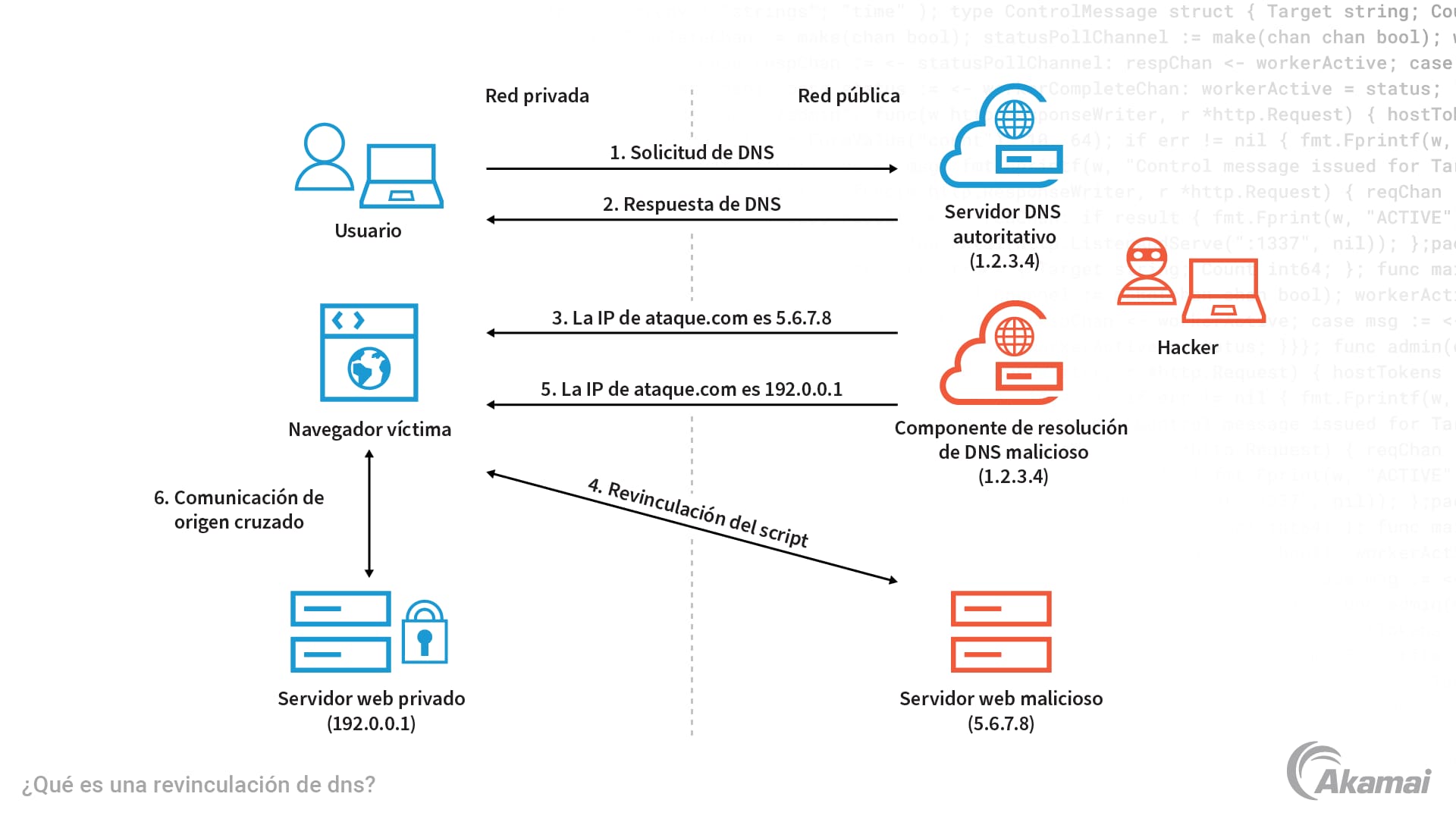

La revinculación de DNS es un tipo de ciberataque que utiliza el sistema de nombres de dominio (DNS) para ejecutar JavaScript malicioso y atacar los dispositivos de la red privada de un usuario. En un ataque de revinculación de DNS, los hackers engañan al navegador de la víctima para que ejecute un script en el cliente que ataca a las máquinas de la red privada de la víctima que no están expuestas a la red pública de Internet. Estos ataques también establecen comunicación entre el servidor del atacante y una aplicación web en la red de la víctima, normalmente para ejecutar malware o facilitar otros actos maliciosos.

¿Qué es el DNS?

Como guía telefónica de Internet, el sistema de nombres de dominio es esencial para que los usuarios, los dispositivos y las aplicaciones puedan cargar rápidamente páginas web o ponerse en contacto con otros ordenadores. Los servicios DNS traducen nombres de dominio entendibles, como example.com, a direcciones IP que puede utilizar una máquina, como 2600:1401:4000:5b1::b63. Sin el DNS, los usuarios tendrían que recordar largas cadenas de números cada vez que quisieran navegar a un sitio web.

¿Cómo funciona el DNS?

Cuando un usuario introduce el nombre del sitio web en un navegador o hace clic en un enlace, se crea una consulta DNS (o solicitud DNS) para identificar la dirección IP correspondiente. La solicitud se dirige primero a un servidor de nombres DNS denominado servidor recursivo o agente de resolución, que puede resolver la solicitud extrayendo la información de DNS de los datos almacenados en la caché en función de las respuestas a solicitudes anteriores. Si los registros no están almacenados en la caché de DNS, el agente de resolución de DNS reenvía la solicitud a otros servidores de nombres y, finalmente, a un servidor DNS autoritativo que contiene el registro DNS oficial del dominio. Una vez que el servidor recursivo ha localizado la información, reenvía la respuesta DNS y la dirección IP al dispositivo del usuario, que carga con precisión la página Web o el recurso adecuados.

¿Por qué los atacantes dirigen sus ataques al DNS?

El sistema DNS ha sido objeto de ataques frecuentes por tres razones sencillas: Está involucrado en casi todos los aspectos de la actividad web, no tiene ninguna medida de seguridad integrada y, por lo general, el tráfico de DNS puede fluir a través de los firewalls sin ser inspeccionado.

¿Cómo funciona la revinculación de DNS?

Los ataques de revinculación de DNS están diseñados para eludir las restricciones de la política del mismo origen (SOP). Esta función de seguridad del navegador evita que los sitios web cargados desde un origen interactúen o realicen solicitudes a recursos desde otro origen sin permiso explícito. Por ejemplo, si un usuario hace clic en un enlace malicioso de un sitio web, SOP impide que la página web maliciosa realice una solicitud HTTP al sitio web del banco del usuario y utilice una sesión iniciada para retirar los fondos de una cuenta de ahorro.

En un ataque de revinculación de DNS, los atacantes primero toman el control de un servidor DNS malicioso que responde a las consultas de un dominio determinado; por ejemplo, example.com. A continuación, el atacante utiliza técnicas como el phishing para engañar al usuario para que cargue el dominio malicioso en su navegador, realizando una solicitud DNS de la dirección IP de example.com. El servidor del atacante responde inicialmente con la dirección IP real de example.com, pero define el valor de periodo de vida (TTL) en un segundo para que el registro de DNS no permanezca en la caché durante mucho tiempo. En solicitudes posteriores de registros DNS, el atacante sustituye una dirección IP por un recurso dentro de la propia red local de la víctima, eludiendo las restricciones de SOP y permitiendo al atacante ejecutar activaciones maliciosas en el navegador. Los ataques de revinculación de DNS se pueden utilizar para exfiltrar información confidencial, interrumpir la actividad empresarial, realizar acciones no autorizadas o sentar las bases para ataques de mayor envergadura.

¿Cuál es la protección más eficaz ante la revinculación de DNS?

Para mejorar la ciberseguridad y obtener protección frente a la revinculación de DNS, los equipos de TI y de seguridad pueden:

- Restringir la ejecución de JavaScript de modo que los atacantes no puedan forzar solicitudes.

- Utilizar el anclaje de DNS para forzar a los navegadores a almacenar en caché los resultados de la resolución de DNS durante un periodo de tiempo fijo independientemente del valor de TTL de los registros DNS. Esto evita que los sitios web maliciosos revinculen nombres de host realizando solicitudes de DNS repetidas en un breve periodo de tiempo.

- Implementar la comunicación HTTPS en todos los servicios privados. Dado que el protocolo de negociación HTTPS requiere el dominio correcto para validar el certificado SSL, los scripts de ataque no podrán establecer conexiones SSL con los servicios de destino durante un ataque de revinculación.

- Elegir un proveedor de seguridad de DNS que ofrezca protección en tiempo real mediante la aplicación de firmas sofisticadas que reconozcan patrones de consulta de DNS anormales y capturen los indicadores de riesgo (IOC) de los ataques de revinculación conocidos.