Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

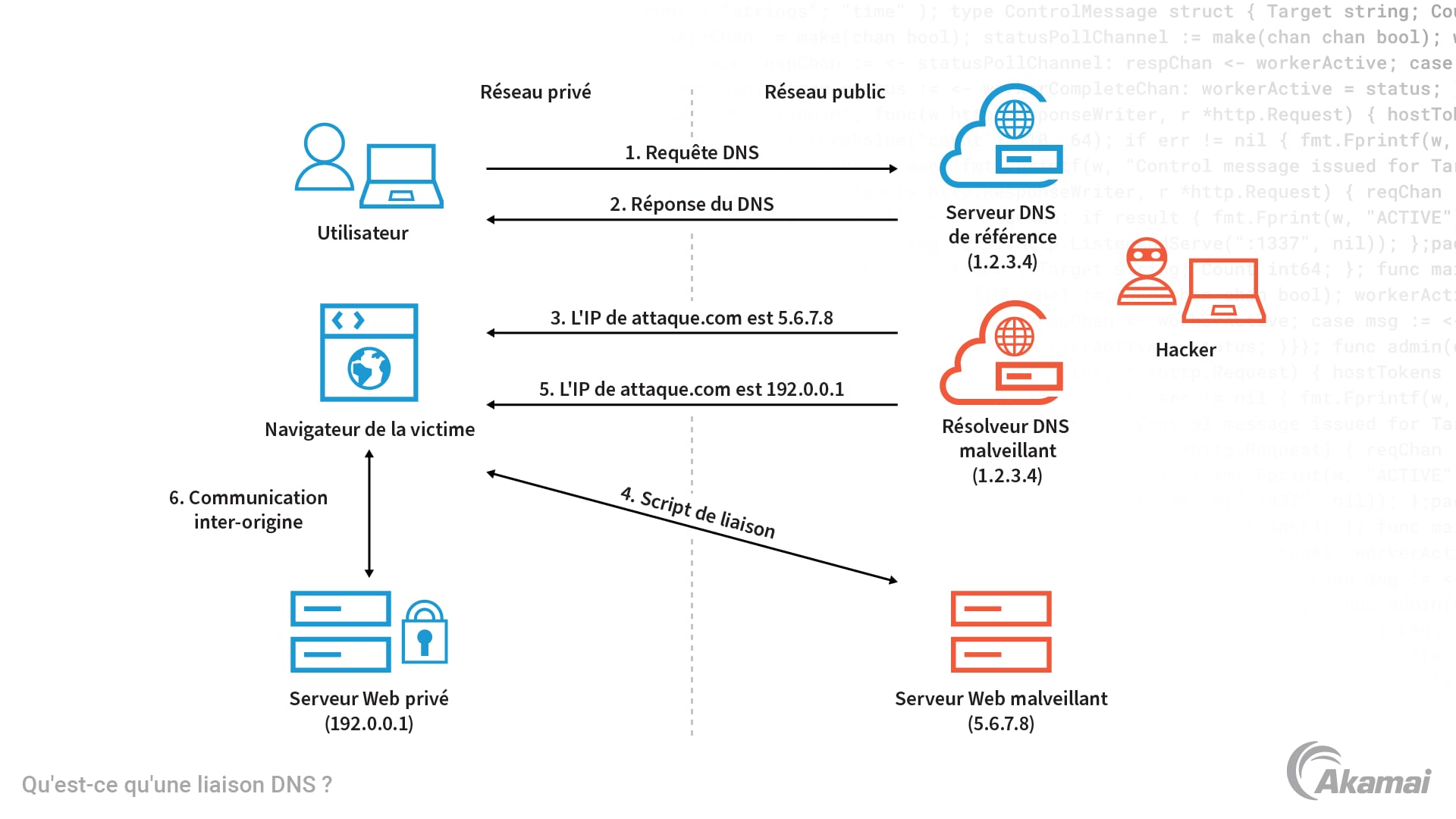

Une liaison DNS est un type de cyberattaque qui exploite le DNS pour exécuter du code JavaScript malveillant et cibler des terminaux sur le réseau privé d'un utilisateur. Dans une attaque par liaison DNS, les cybercriminels trompent le navigateur de leur victime en exécutant un script côté client qui cible les ordinateurs et terminaux qui ne sont pas exposés à l'Internet public et qui résident sur le réseau privé de l'utilisateur. Ces attaques établissent également une communication entre le serveur du pirate et une application Web hébergée sur le réseau de la victime, généralement dans le but d'exécuter des logiciels malveillants ou de commettre d'autres actes mal intentionnés.

Qu'est-ce que le DNS ?

Véritable annuaire téléphonique d'Internet, le DNS, ou système de noms de domaine, est un outil indispensable qui permet aux utilisateurs, terminaux et applications de charger rapidement des pages Web ou de communiquer avec d'autres ordinateurs. Le rôle des services DNS est de traduire les noms de domaine lisibles par l'homme (comme exemple.com) en adresses IP exploitables par l'ordinateur, du type 2600:1401:4000:5b1::b63. Sans DNS, les utilisateurs auraient besoin de mémoriser de longues chaînes de caractères numériques à chacune de leur navigation.

Comment le DNS fonctionne-t-il ?

Lorsqu'un utilisateur saisit le nom du site Web dans un navigateur ou clique sur un lien, une requête (ou demande) DNS est créée pour identifier l'adresse IP correspondante. La requête est d'abord transmise à un serveur de noms DNS, appelé serveur récursif ou résolveur, qui peut résoudre la requête en extrayant les informations DNS des données stockées dans le cache en fonction des réponses aux requêtes précédentes. Si aucun enregistrement n'est stocké dans le cache DNS, le résolveur DNS transmet la demande à d'autres serveurs de noms et éventuellement à un serveur DNS de référence qui détient l'enregistrement DNS officiel du domaine. Une fois que le serveur récursif a localisé les informations, il transmet la réponse DNS et l'adresse IP au terminal de l'utilisateur, qui charge alors avec précision la page Web ou la ressource demandée.

Pourquoi les hackers ciblent-ils le DNS ?

Le système DNS a toujours été fréquemment ciblé par des attaques, et cela pour trois raisons simples : il est impliqué dans pratiquement tous les aspects de l'activité Web ; il n'intègre aucune mesure de sécurité dans sa conception ; le trafic DNS est généralement autorisé à traverser le pare-feu sans la moindre inspection.

Quel est principe de fonctionnement d'une liaison DNS ?

Les attaques par liaison DNS sont conçues pour contourner les restrictions imposées par la méthode SOP (Same-Origin Policy, ou règle de même origine). Cette fonction de sécurité intégrée au navigateur empêche les sites Web chargés à partir d'une origine donnée d'interagir ou d'envoyer des requêtes à des ressources d'une autre origine sans autorisation explicite. Par exemple, si un utilisateur clique sur un lien malveillant sur un site Web, la SOP empêche la page Web malveillante d'envoyer une requête HTTP au site Web de la banque de l'utilisateur et d'utiliser une session connectée pour vider les fonds d'un compte épargne.

Dans une attaque par liaison DNS, les hackers prennent d'abord le contrôle d'un serveur DNS malveillant qui répond aux requêtes d'un domaine en particulier, comme exemple.com. Ils utilisent ensuite diverses techniques, notamment l'hameçonnage, pour inciter l'utilisateur à charger le domaine malveillant sur son navigateur, en créant une requête DNS envoyée à l'adresse IP du site exemple.com. Le serveur du hacker répond initialement avec l'adresse IP réelle du site exemple.com, mais il définit la valeur de durée de vie (TTL) sur 1 s afin de ne pas conserver trop longtemps l'enregistrement DNS dans le cache. Par la suite, lorsque d'autres demandes d'enregistrements DNS sont envoyées, le hacker substitue une adresse IP à une ressource située sur le réseau local de la victime, de manière à contourner les restrictions SOP et à faciliter l'exécution d'actes malveillants sur le navigateur. Les attaques par liaison DNS peuvent être utilisées pour extraire des informations sensibles, perturber l'activité des entreprises, mener des actions non autorisées ou poser les bases qui permettront de lancer des attaques de plus grande envergure.

Quelle est la protection la plus efficace contre une liaison DNS ?

Les équipes informatiques et de sécurité peuvent adopter plusieurs approches pour mieux se protéger contre les cybermenaces et les attaques par liaison DNS :

- limiter l'exécution de code JavaScript afin d'empêcher les hackers de forcer les requêtes ;

- utiliser l'épinglage DNS pour forcer les navigateurs à mettre en cache les résultats de la résolution DNS pendant une période déterminée, quelle que soit la valeur TTL définie dans les enregistrements DNS. Cette précaution permet d'empêcher les sites Web malveillants de lier des noms d'hôte en effectuant des requêtes DNS répétées dans un court laps de temps ;

- établir une communication HTTPS sur tous les services privés. Étant donné que la négociation HTTPS a besoin d'un domaine correct pour valider le certificat SSL, les scripts malveillants ne pourront pas établir de connexions SSL aux services cibles lors d'une attaque par liaison DNS ;

- choisir un fournisseur de sécurité DNS qui offre une protection en temps réel en appliquant des signatures sophistiquées qui reconnaissent les schémas anormaux de requête DNS et identifient les indicateurs de compromission (IOC) des attaques par liaison DNS connues.