Bien que la tunnellisation DNS puisse avoir des utilisations légitimes, elle est souvent exploitée à des fins malveillantes, ce qui rend la détection et la prévention cruciales.

La tunnellisation DLS est un type de cyberattaque qui permet aux pirates de contourner la sécurité du réseau en utilisant le DNS (système de noms de domaine) pour acheminer le trafic malveillant. En dissimulant du trafic non DNS dans des paquets DNS, les pirates peuvent souvent contourner les mesures de sécurité du réseau. Les attaques de tunnellisation DNS réussies permettent aux pirates de contourner la sécurité du réseau, d'exfiltrer des données, de contrôler d'autres ordinateurs, de collecter les informations d'identification des utilisateurs ou d'explorer l'empreinte d'un réseau en vue d'attaques futures.

Que sont les requêtes DNS et le trafic DNS ?

Le DNS est en quelque sorte le GPS d'Internet. Les serveurs DNS traduisent les noms lisibles par l'homme que les utilisateurs saisissent dans un navigateur Web en adresses IP présentées sous la forme d'une suite de chiffres tels que 2001:db8:3e8:2a3::b63, qui permet au navigateur de charger le bon site. Grâce au DNS, les internautes peuvent naviguer sur le Web en se servant de noms de domaine faciles à mémoriser, au lieu d'avoir à se souvenir de l'adresse IP des sites qu'ils souhaitent visiter.

Plusieurs éléments font du DNS un vecteur d'attaque attrayant pour les pirates. De nombreux services et applications dépendent des requêtes DNS, et le trafic DNS inspire une grande confiance. Les protocoles DNS n'ont pas été conçus pour être sécurisés, mais plutôt pour résoudre rapidement et précisément les demandes d'adresses IP sans remettre en question les informations d'identification ou les motifs de l'utilisateur ou du terminal à l'origine de la demande. Outre la résolution des noms de domaine, les requêtes DNS peuvent également transférer de petites quantités de données entre des terminaux, des serveurs ou des systèmes. Comme de nombreuses entreprises n'analysent pas correctement ces paquets à la recherche d'activités malveillantes, la tunnellisation de domaine peut être un vecteur d'attaque DNS très efficace.

Comment fonctionne la tunnellisation DNS ?

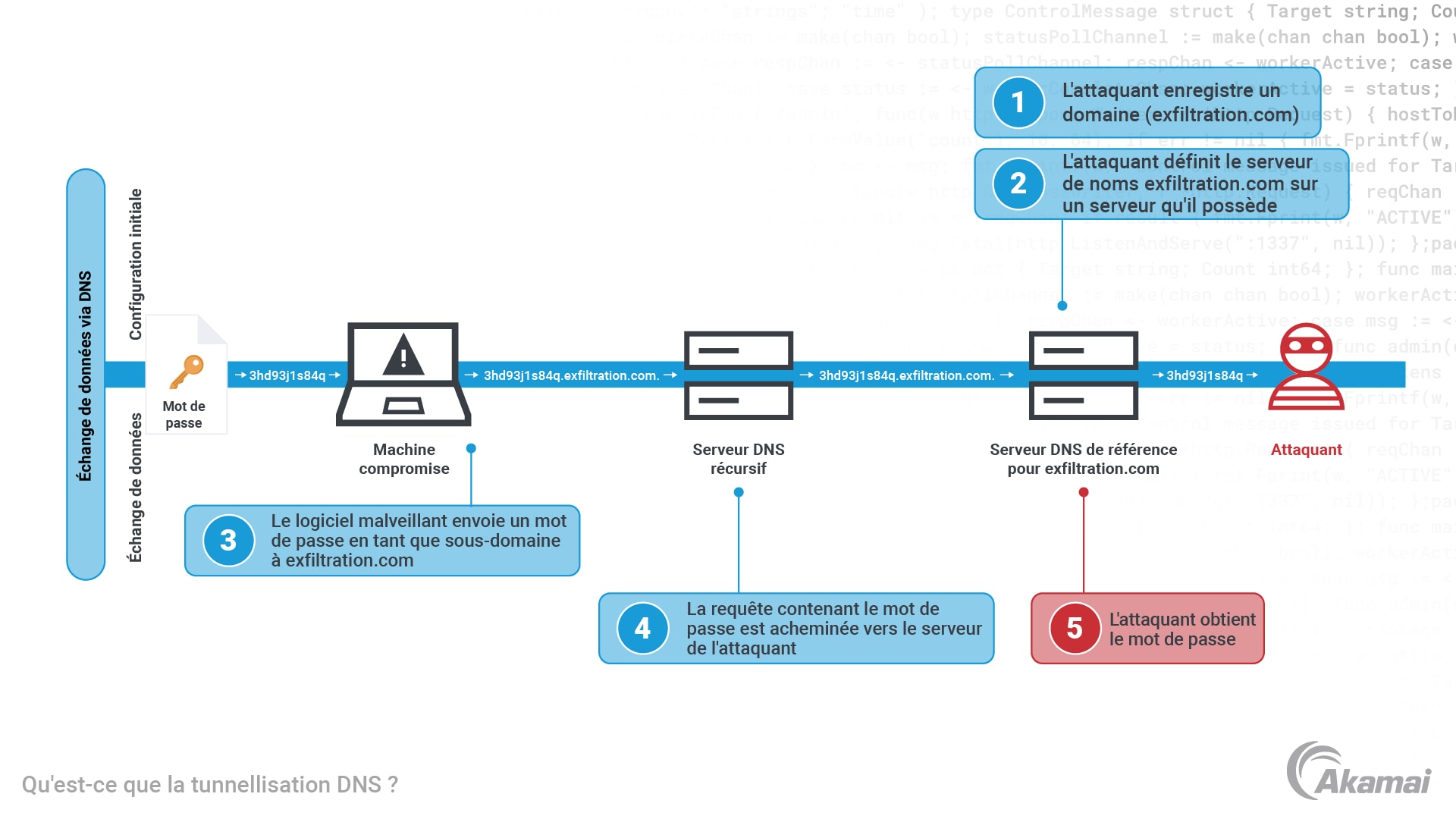

Une attaque par tunnellisation DNS commence lorsqu'un utilisateur télécharge un logiciel malveillant sur un ordinateur ou qu'un pirate réussit à exploiter une vulnérabilité dans un système informatique et à installer une charge utile malveillante. Généralement, les pirates souhaitent garder le contrôle du terminal, ce qui leur permet d'exécuter des commandes ou de transférer des données hors de l'environnement. Pour y parvenir, les pirates doivent établir un tunnel, c'est-à-dire un moyen d'envoyer des commandes et de recevoir des données du système compromis tout en évitant d'être détectés par les mesures de sécurité du périmètre du réseau.

Le trafic DNS se prête parfaitement à cela, car il passe généralement librement à travers les mesures de sécurité du périmètre, comme les pare-feux. Pour créer le tunnel, le pirate crée et enregistre un nom de domaine et configure un serveur de noms de référence sous son contrôle. Lorsque le logiciel malveillant installé sur le terminal de la victime envoie une requête DNS au serveur du pirate, ce dernier répond par des paquets DNS qui contiennent des données et des commandes pour le terminal compromis. De cette manière, les pirates peuvent communiquer en permanence avec le terminal compromis sans pour autant déclencher d'alarmes. Un pirate peut également envoyer des données encodées dans des requêtes envoyées à des serveurs de noms de référence malveillants.

Comment les pirates utilisent-ils la tunnellisation DNS ?

La tunnellisation DNS permet aux pirates d'effectuer diverses activités malveillantes.

- Installation de logiciels malveillants. Les pirates peuvent utiliser la tunnellisation DNS pour installer des logiciels malveillants sur d'autres systèmes.

- Collecte d'informations d'identification. Une fois qu'ils ont pris le contrôle d'un terminal, les pirates peuvent utiliser des keyloggers et d'autres méthodes pour collecter des informations d'identification des utilisateurs qui peuvent être utilisées pour monter des attaques supplémentaires ou être vendues sur le dark Web.

- Exploration du réseau. Les requêtes DNS provenant d'un réseau piraté peuvent aider les pirates à établir une cartographie du réseau, en identifiant les systèmes et les ressources de grande valeur.

- Exfiltration des données. Les cybercriminels peuvent utiliser la tunnellisation DNS pour transférer des données hors du réseau, y compris des informations sensibles ou confidentielles sur les utilisateurs.

- Contrôle des terminaux. Étant donné qu'ils ont la possibilité de contrôler un terminal infecté, les pirates peuvent déclencher d'autres menaces, telles que des attaques DDoS.

Pourquoi les attaques par tunnellisation DNS sont-elles efficaces ?

De nombreuses entreprises ne surveillent pas leur trafic DNS à la recherche d'activités malveillantes.

Comment détecter la tunnellisation DNS ?

Les équipes de sécurité peuvent analyser les charges utiles et le trafic pour détecter les signes d'une attaque par tunnellisation DNS.

L'analyse des données utiles porte sur le contenu des requêtes et des réponses DNS. Par exemple, des noms d'hôtes inhabituels ou des différences significatives entre la taille d'une requête DNS et celle de la réponse peuvent être le signe d'une activité suspecte. L'analyse des données utiles peut également rechercher des jeux de caractères inhabituels, des informations étranges envoyées par le biais du DNS, des types d'enregistrements DNS qui ne sont pas fréquemment utilisés ou des schémas récurrents d'adresses IP sources envoyant le plus de trafic.

L'analyse du trafic contrôle des données telles que le nombre de requêtes effectuées, leur origine, l'historique des domaines et les comportements anormaux du DNS. Les équipes informatiques peuvent également analyser la taille des paquets car la tunnellisation DNS génère généralement des paquets de grande taille.

Comment prévenir les attaques par tunnellisation DNS ?

Pour prévenir les attaques par tunnellisation DNS, les équipes informatiques et de sécurité peuvent suivre de meilleures pratiques en matière de cybersécurité.

- Dispenser une formation de sensibilisation à la sécurité pour éviter que les employés ne cliquent sur des liens malveillants, n'ouvrent des e-mails et des pièces jointes suspects ou ne prennent d'autres mesures susceptibles de déclencher l'installation de logiciels malveillants.

- Mettre en œuvre une technologie antivirus et anti-malware avancée pour éviter l'installation de logiciels malveillants, qui est souvent la première étape de l'établissement d'un tunnel DNS.

- Déployer une technologie permettant d'effectuer une analyse approfondie de l'ensemble du trafic réseau (y compris les requêtes DNS) afin de détecter les attaques par tunnellisation DNS.

- Surveiller les services de tunnellisation DNS VPN, tels que les programmes antivirus et autres solutions de sécurité qui utilisent la tunnellisation DNS pour récupérer des signatures, mais qui pourraient également être utilisés pour des raisons illégitimes.

- Déployer des pare-feux DNS ou des utilitaires de tunnellisation DNS qui surveillent les comportements suspects.

- Adopter des solutions de protection contre les menaces avancées pour améliorer la sécurité du DNS, bloquer les logiciels malveillants, empêcher l'exfiltration de données et découvrir les contenus malveillants intégrés dans le trafic DNS.

Foire aux questions (FAQ)

La tunnellisation DNS est une technique qui consiste à encapsuler du trafic non DNS dans des paquets DNS, souvent utilisée pour la transmission secrète de données.

Les méthodes de détection comprennent l'analyse du trafic, la détection des anomalies et l'utilisation d'outils spécialisés conçus pour identifier les schémas DNS anormaux.

Oui, la tunnellisation DNS peut être utilisée à des fins légales, par exemple pour contourner les restrictions du réseau dans le cadre d'activités autorisées.

Il est essentiel de mettre en œuvre des mesures de sécurité réseau solides, d'utiliser des outils de surveillance du DNS et de se tenir informé de l'évolution des menaces.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.