Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

Eine Datenschutzverletzung ist ein Sicherheitsvorfall, bei dem vertrauliche Informationen oder sensible Daten gestohlen, weitergegeben, von unbefugten Personen abgerufen oder der Öffentlichkeit zugänglich gemacht werden. Datenschutzverletzungen können die Folge unglücklicher Unfälle, unbeabsichtigter Fehler oder böswilliger Aktivitäten und Cyberkriminalität sein. Datenschutzverletzungen werden immer häufiger, da Unternehmen stärker auf digitale Daten angewiesen sind und sich Cyberbedrohungen fortlaufend weiterentwickeln. Daher ist die Datensicherheit für Unternehmen in allen Branchen, darunter Finanzunternehmen, Gesundheitsorganisationen, Einzelhändler und viele andere, zur obersten Priorität geworden.

Datenschutzverletzungen können Einzelpersonen ebenso wie Unternehmen jeder Größenordnung betreffen. Dennoch sind größere Unternehmen aufgrund der Menge an wertvollen Daten, die in ihren Systemen gespeichert sind, das häufigste Opfer. Einige der nennenswertesten Verletzungen haben zu enormen finanziellen Verlusten für Unternehmen wie Microsoft, Marriott, TJX, Yahoo, Verizon, Equifax, SolarWinds und Colonial Pipeline geführt.

Welche Art von Daten wird bei einer Datenschutzverletzung offengelegt?

Zu den Informationen, die bei einer Sicherheitsverletzung offengelegt werden, können personenbezogene Daten wie Sozialversicherungsnummern und Anmeldedaten oder Unternehmensdaten wie geistiges Eigentum und Bankkontonummern gehören. Folgende Informationen können ebenfalls von einer Datenschutzverletzung betroffen sein:

- Personenbezogene Daten (PII) wie Namen, Sozialversicherungsnummern, Adressen, Telefonnummern, Erstdaten, Reisepassnummern, Führerscheinnummern und Bankkontonummern

- Finanzinformationen, einschließlich Bankkontonummern, Debit- oder Kreditkartennummern, Steuerformulare und Finanzberichte

- Anmeldedaten wie Nutzernamen und Kennwörter

- Persönliche Gesundheitsdaten, einschließlich medizinischer Unterlagen

- Geistiges Eigentum wie Patente, Geschäftsgeheimnisse, Kundenlisten, Produktdesigns, Geschäftsforschung, und Quellcode

Welche Auswirkungen haben Datenschutzverletzungen?

Wenn es zu einer Datenschutzverletzung kommt, können Unternehmen auf vielen Ebenen Verluste erleiden.

- Finanzielle Verluste. Angreifer können Daten aus einer Datenschutzverletzung verwenden, um Zugriff auf Bankkonten zu erhalten und große Geldbeträge außerhalb des Unternehmens zu überweisen.

- Bußgelder. Wenn Datenschutzverletzungen zur Offenlegung von Kundendaten führen, drohen Unternehmen hohe Strafen und Geldstrafen für Verstöße gegen Datenschutzbestimmungen.

- Rechtliche Konsequenzen. Kunden, Partner und Mitarbeiter, deren Daten offengelegt werden, können Klage gegen das Unternehmen einreichen, in dem die Verletzung auftrat.

- Rufschädigung. Im Falle einer Datenschutzverletzung sind Kunden möglicherweise nicht bereit, Geschäfte mit dem betroffenen Unternehmen zu tätigen, da sie diesem beim Schutz ihrer Daten nicht vertrauen.

- Verlust von Geschäftschancen. Der Verlust von geistigem Eigentum oder vertraulichen Geschäftsplänen kann Unternehmen daran hindern, neue Produktentwicklungen und Geschäftschancen voranzutreiben.

Wie kommt es zu einer Datenschutzverletzung?

Datenschutzverletzungen können auf verschiedene Weise vorkommen.

- Unbeabsichtigte Fehler. Eine Datenschutzverletzung kann auftreten, wenn ein Mitarbeiter versehentlich vertrauliche Informationen an den falschen E-Mail-Empfänger sendet, einen E-Mail-Anhang nicht verschlüsselt oder versehentlich ein Notebook, eine Festplatte oder ein Flash-Laufwerk verliert. Wenn IT-Teams die Sicherheitseinstellungen in einer Web-Anwendung oder auf einem Server nicht ordnungsgemäß konfigurieren, kann dies ebenfalls zu unbeabsichtigten Datenschutzverletzungen führen.

- Angriff durch eigene Mitarbeiter. Mitarbeiter, Auftragnehmer oder andere Personen, die Zugriff auf die IT-Umgebung eines Unternehmens haben, können eine Datenschutzverletzung verursachen, indem sie absichtlich Informationen preisgeben, Daten an Dritte verkaufen, einem Wettbewerber geistiges Eigentum zur Verfügung stellen oder vertrauliche Daten mitnehmen, wenn sie das Unternehmen verlassen, um andere Tätigkeiten auszuüben.

- Cyberangriffe. Viele Datenschutzverletzungen sind das Ergebnis eines Cyberangriffs, bei dem Angreifer ein Unternehmen gezielt anvisieren, sich Zugriff auf Unternehmensnetzwerke verschaffen und wertvolle Daten stehlen oder extrahieren.

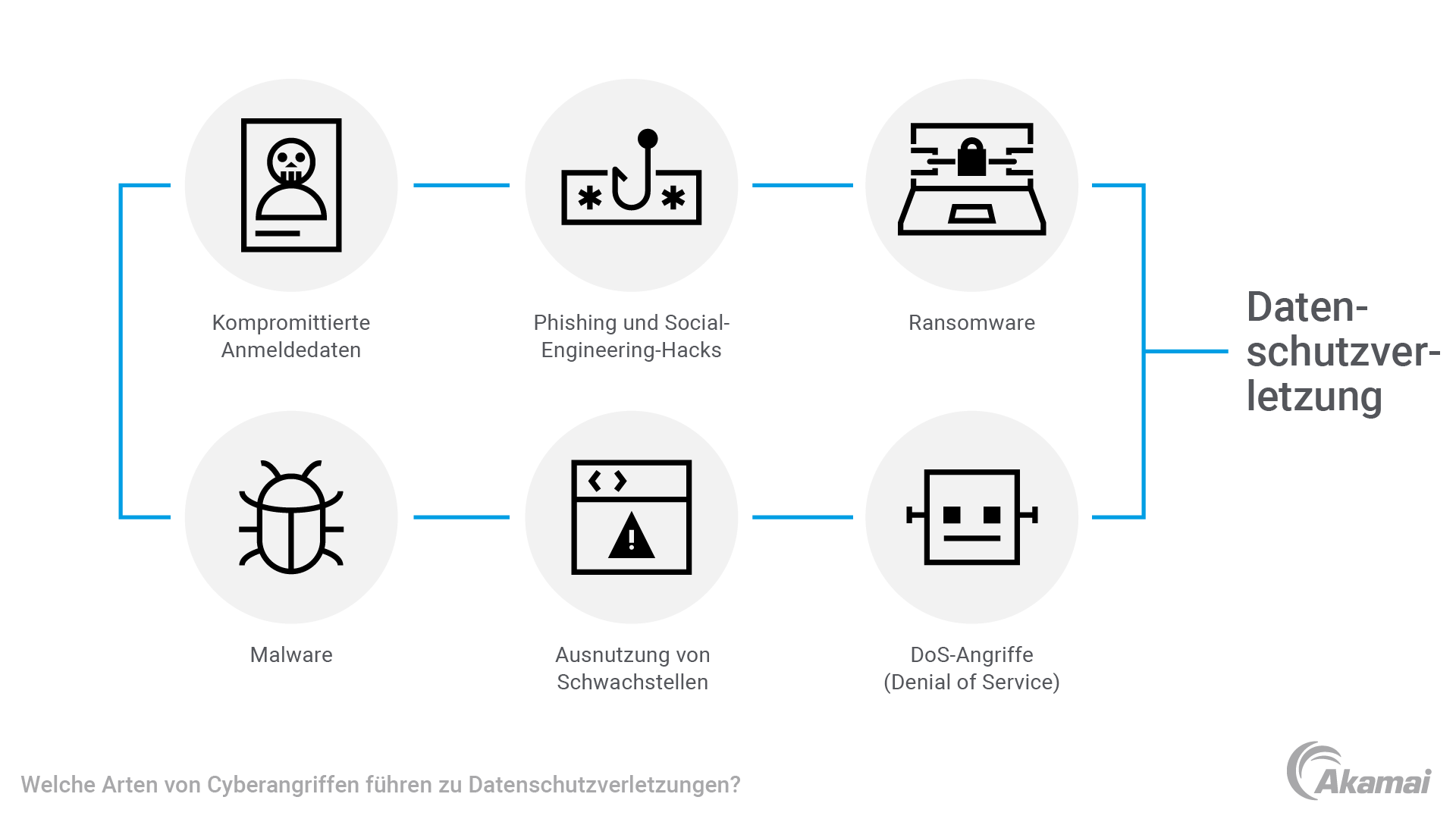

Welche Arten von Cyberangriffen führen zu Datenschutzverletzungen?

Viele der geläufigsten Cybersicherheitsvorfälle können zu Datenschutzverletzungen führen.

- Kompromittierte Anmeldedaten. Cyberkriminelle nutzen eine Vielzahl von Methoden, um Anmeldedaten zu stehlen, mit denen sie leicht auf das Unternehmensnetzwerk zugreifen können. Bei einem Brute-Force-Angriff verwenden Hacker beispielsweise Trial-and-Error-Methoden, um das Kennwort eines Nutzers oder andere Ressourcen zu knacken, wie z. B. API-Schlüssel oder SSH-Anmeldedaten. Um Zugriff auf neue Konten und Systeme zu erhalten, können Hacker auch Anmeldedaten verwenden, die bei einer früheren Datenschutzverletzung offengelegt wurden.

- Phishing und Social-Engineering-Angriffe. Viele Datenschutzverletzungen sind die Folge von Phishing-Angriffen, bei denen Kriminelle Social-Engineering-Techniken anwenden, um Opfer dazu zu bringen, Anmeldedaten, Kreditkarteninformationen oder andere Daten preiszugeben, die den Zugriff auf ein System ermöglichen.

- Ransomware. In einem Ransomware-Angriffverschlüsseln Cyberkriminelle wichtige Dateien im Unternehmensnetzwerk und verhindern so den Zugriff auf Daten oder Anwendungen, bis das Unternehmen ein Lösegeld für einen Entschlüsselungscode bezahlt hat. In vielen Fällen stehlen Kriminelle auch wertvolle Daten, bevor sie Dateien verschlüsseln, um finanzielle Gewinne daraus zu schlagen oder das Unternehmen mit der Drohung zu erpressen, sie preiszugeben.

- Ausnutzung von Schwachstellen. Viele Hardware- und Softwaresysteme enthalten Schwachstellen, die von Hackern ausgenutzt werden können, um Zugriff auf ein Unternehmensnetzwerk zu erhalten.

- DoS-Angriffe (Denial of Service). In einem Denial-of-Service-Angriffbringen Hacker Websites, Netzwerke und andere IT-Ressourcen zum Absturz oder verlangsamen sie, indem sie sie mit Traffic und gefälschten Anfragen überschwemmen. Durch die Inanspruchnahme aller verfügbaren Ressourcen verhindern DoS-Angriffe, dass Systeme legitimen Nutzern Services bereitstellen können. Angreifer können auch ein Botnet – ein aus Tausenden oder Millionen von mit Malware infizierten Computern und Geräten bestehendes Roboternetzwerk – verwenden, um DDoS-Angriffe (Distributed Denial of Service) zu starten.

- Malware. In einem Malware-Angriffschleusen Cyberkriminelle Malware in ein System ein, indem sie ihre Opfer dazu verleiten, auf einen schädlichen Link zu klicken, einen schädlichen Anhang zu öffnen oder eine schädliche Website zu besuchen. Die Malware, die auf den Computer des Opfers heruntergeladen wird, ermöglicht Angreifern den Zugriff auf eine IT-Umgebung und die darin enthaltenen Daten.

Wie profitieren Kriminelle von Datenschutzverletzungen?

Datenschutzverletzungen führen häufig dazu, dass Informationen wie Kreditkartennummern, Bankkonten oder Nutzernamen und Kennwörter offengelegt werden. Diese können Angreifer nutzen, um auf Finanzkonten zuzugreifen, Geld zu entwenden oder sie im Dark Web zu verkaufen. Personenbezogene Daten wie Sozialversicherungsnummern können für Identitätsdiebstähle verwendet werden, bei denen Angreifer im Namen einer Person Konten eröffnen oder Kredite aufnehmen.

Datenschutzverletzungen können auch eine Form der Unternehmens- oder Staatsspionage sein, bei der Unternehmen geistiges Eigentum von Konkurrenten oder Nationalstaaten vertrauliche Daten über die militärischen Optionen von Feinden stehlen.

Wie können Unternehmen sich vor Datenschutzverletzungen schützen?

Unternehmen können eine Reihe von Strategien und Lösungen einsetzen, um Datenschutzverletzungen zu verhindern.

- Zero-Trust-Ansatz. In einem Zero-Trust-Sicherheitsframeworkwerden keine Nutzer, Geräte oder Anwendungen von Natur aus als vertrauenswürdig eingestuft. Stattdessen muss jede Anfrage zum Zugriff auf ein IT-Asset authentifiziert und validiert werden. Darüber hinaus wird nur den Ressourcen Zugriff gewährt, die zu einem bestimmten Zeitpunkt für die Ausführung einer bestimmten Aufgabe erforderlich sind. Dieser Ansatz verhindert, dass Nutzer und Geräte über allzu umfassende Berechtigungen verfügen, die zu Datenschutzverletzungen führen können. Außerdem wird verhindert, dass Angreifer sich frei in einer IT-Umgebung bewegen können.

- Identity and Access Management (IAM). Durch die Verwendung von Multi-Faktor-Authentifizierung und die Durchsetzung strenger Kennwortrichtlinien kann verhindert werden, dass Angreifer nicht autorisierten Zugriff auf Systeme erhalten.

- Schulungen zum Sicherheitsbewusstsein. Regelmäßige Schulungen zur Beschaffenheit von Bedrohungen können Mitarbeitern helfen, Phishing-Angriffe und andere Bedrohungen zu erkennen, die zu einer Datenschutzverletzung führen können. Schulungen zur Sicherheitshygiene helfen dabei, Best Practices zu etablieren, die Sicherheitsfehler verhindern.

- Vorfallsreaktionsplan. Wenn es zu einer Sicherheitsverletzung kommt, müssen Unternehmen einen Plan zur Abwehr und Meldung des Angriffs, zur Identifizierung der gestohlenen Assets, zur Schadensbegrenzung und zur Kommunikation mit Kunden, Mitarbeitern und den Medien haben.

- Optimale Frequenz für Patches. Um Angriffe zu verhindern, die Schwachstellen in der Software oder Hardware ausnutzen, müssen Sicherheitsteams die Systeme regelmäßig und zeitnah aktualisieren und Patches anwenden.

- Unternehmenstaugliche Verschlüsselung. Durch die Verschlüsselung vertraulicher Informationen wird verhindert, dass sie im Falle einer Datenschutzverletzung verwendet oder abgerufen werden.

- Mikrosegmentierung. IT-Teams können softwaredefinierte Mikrosegmentierung verwenden, um ein Netzwerk zu segmentieren und granulare Sicherheitsrichtlinien für einzelne, geschäftskritische Workloads zu implementieren. Dadurch wird verhindert, dass Angreifer, die erfolgreich in einen Teil des Netzwerks eingedrungen sind, auf sensible Daten in anderen Bereichen zugreifen können. So wird der „Explosionsradius“ eines Angriffs effektiv eingeschränkt.

- Web- und Cloud-Sicherheitslösungen. Technologien wie eine Web Application Firewall (WAF) und API-Gateway-Sicherheitslösungen können dabei helfen, viele Arten von Angriffen und Exploits zu verhindern, die zu einer Datenschutzverletzung führen können.

- Netzwerksicherheitslösungen. Technologien und Lösungen wie Firewalls, DDoS-Schutz, Bot-Erkennung und Data Loss Prevention (DLP) können zu einer höheren Netzwerksicherheit beitragen.

Häufig gestellte Fragen (FAQ)

Mikrosegmentierung ist eine Netzwerksicherheitsmethode, bei der ein Netzwerk und die darin enthaltenen Ressourcen in granulare Bereiche oder Zonen unterteilt werden, um einzelne Workloads, Anwendungen und virtuelle Maschinen (VMs) mit eng definierten Sicherheitskontrollen zu schützen. Durch die Isolierung dieser Workloads mit individuellen Sicherheitskontrollen können Unternehmen Sicherheitsbedrohungen besser eindämmen und Datenschutzverletzungen verhindern, indem sie laterale Bewegungen blockieren.

Kreditkartensicherheit umfasst eine Reihe von Protokollen, Technologien und Best Practices, die Unternehmen dabei helfen, Kreditkartendaten zu schützen, die in ihren IT-Umgebungen verarbeitet und/oder gespeichert werden. Kreditkartensicherheitslösungen helfen Unternehmen dabei, sensible Finanzdaten zu schützen, den Verlust von Kreditkartendaten und Kreditkartenbetrug zu verhindern und negative Folgen wie Geldstrafen, rechtliche Schritte sowie Verluste bezüglich Umsatz, Ruf und Kundenvertrauen zu vermeiden.