Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.

Una filtración de datos es un incidente de seguridad en el que se roban, filtran o exponen datos confidenciales o información, o se obtiene acceso a ellos por parte de usuarios no autorizados. Las filtraciones de datos pueden ser el resultado de accidentes desafortunados, errores involuntarios o una actividades maliciosa y ciberdelincuencia. Las filtraciones de datos se han vuelto bastante comunes, a medida que las organizaciones dependen más de los datos digitales y que las ciberamenazas siguen evolucionando. En consecuencia, la seguridad de los datos se ha convertido en una prioridad para organizaciones de todos los sectores, incluidas las empresas financieras, las organizaciones sanitarias, los retailers y muchos otros.

Aunque una filtración de datos puede afectar tanto a personas como a organizaciones de cualquier tamaño, las empresas más grandes son la víctima más común debido a la cantidad de datos valiosos que poseen sus sistemas. Algunas de las filtraciones más importantes han provocado enormes pérdidas financieras para empresas como Microsoft, Marriott, TJX, Yahoo, Verizon, Equifax, SolarWinds y Colonial Pipeline.

¿Qué tipo de datos se exponen en una filtración de datos?

La información expuesta en una brecha de seguridad puede incluir datos personales, como números de la Seguridad social y credenciales de inicio de sesión, o datos corporativos, como la propiedad intelectual y los números de cuentas bancarias. Otros datos de una filtración de datos pueden ser:

- Información de identificación personal (PII), como nombres, números de la seguridad social, direcciones, números de teléfono, primeras fechas, números de pasaporte, números de permiso de conducir y números de cuenta bancaria

- Información financiera, que incluye números de cuentas bancarias, números de tarjetas de crédito o débito, formularios fiscales y estados financieros

- Credenciales como los nombres de usuario y las contraseñas

- Información sanitaria personal, incluidos los registros médicos

- Propiedad intelectual, como patentes, secretos comerciales, listas de clientes, diseños de productos, investigación empresarial y el código fuente

¿Qué repercusión tiene una filtración de datos?

Cuando se produce una filtración de datos, las organizaciones pueden sufrir pérdidas en muchos niveles.

- Pérdidas financieras. Los atacantes pueden utilizar datos de una filtración obtener acceso a cuentas bancarias y transferir grandes cantidades de dinero fuera de la organización.

- Multas. Cuando las filtraciones de datos tienen como resultado la exposición de los datos de los clientes, las organizaciones pueden incurrir en enormes sanciones y multas por infringir las normativas relativas a la privacidad de los datos.

- Consecuencias legales. Los clientes, los socios y los empleados cuyos datos estén expuestos pueden presentar demandas contra la empresa que sufrió la filtración.

- Daños para la reputación. Cuando una empresa sufre una filtración, puede ocurrir que los clientes sean reacios a hacer negocios con una organización en la que no confíen para la protección de sus datos.

- Pérdida de oportunidades de negocio. La pérdida de la propiedad intelectual o de planes comerciales confidenciales puede impedir que una empresa avance en el desarrollo de nuevos productos y oportunidades de negocio.

¿Cómo se produce una filtración de datos?

Las filtraciones de datos se producen de varias formas.

- Errores involuntarios. Una filtración de datos puede producirse cuando un empleado envía por error información confidencial al destinatario de correo electrónico equivocado, no cifra un archivo adjunto de correo electrónico o pierde accidentalmente un portátil, un disco duro o una memoria USB. Una configuración incorrecta también puede dar lugar a filtraciones de datos accidentales cuando los equipos de TI no configuran adecuadamente los ajustes de seguridad en una aplicación web o un servidor.

- Usuarios internos malintencionados. Los empleados, los contratistas u otras personas con acceso al entorno de TI de una organización pueden provocar una filtración de datos mediante la filtración intencionada de información, la venta de datos a un tercero, la entrega de propiedad intelectual a la competencia o si se llevan datos confidenciales cuando dejan la empresa para aprovechar otras oportunidades.

- Ciberataques. Muchas filtraciones de datos son el resultado de un ciberataque en el que los atacantes atacan a una organización, obtienen acceso a las redes corporativas y roban o exfiltran datos valiosos.

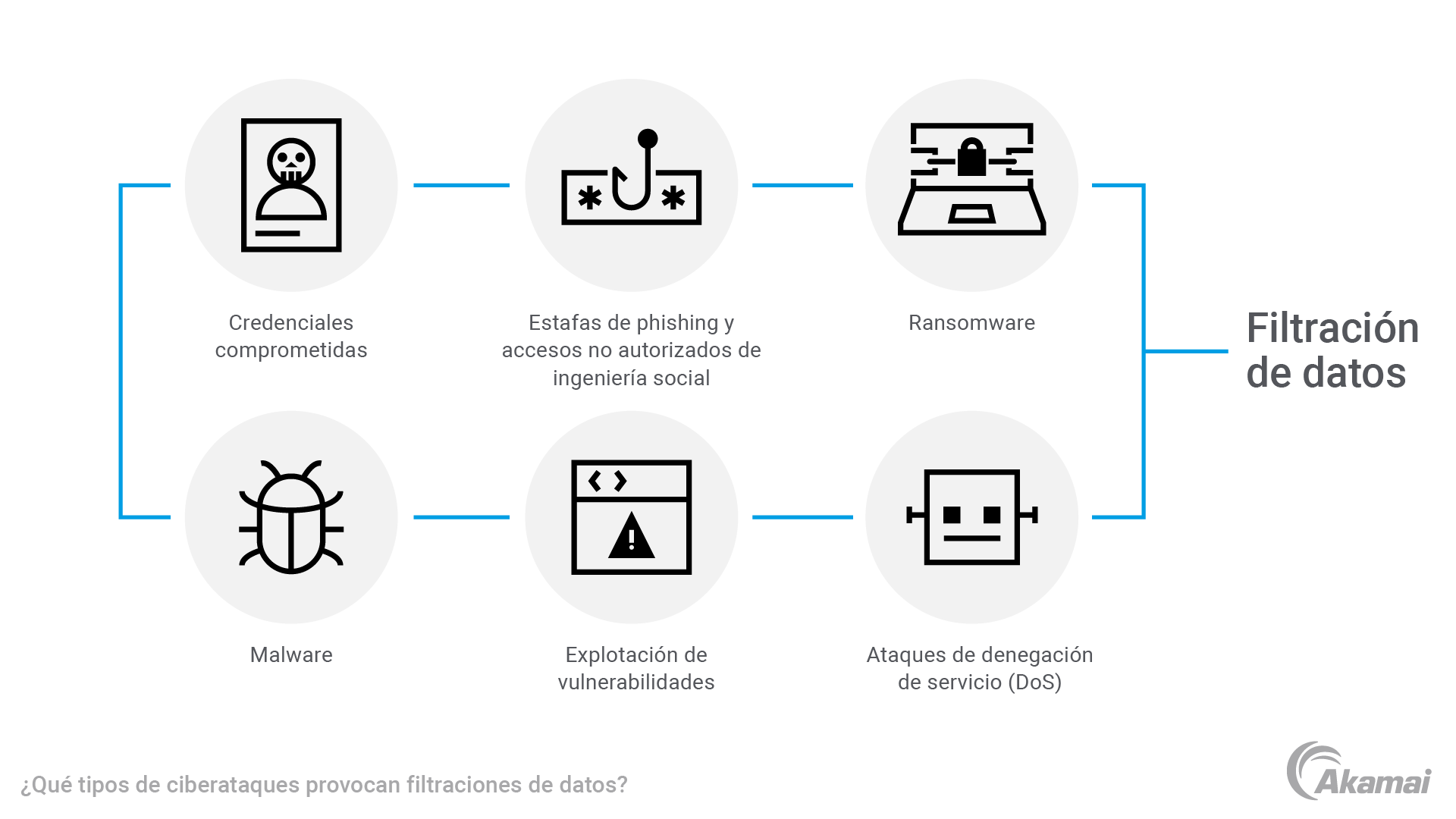

¿Qué tipos de ciberataques provocan filtraciones de datos?

Muchos de los incidentes de ciberseguridad más comunes pueden dar como resultado una filtración de datos.

- Credenciales comprometidas. Los ciberdelincuentes utilizan diversos métodos para robar credenciales de inicio de sesión que les permiten acceder fácilmente a la red de una empresa. En un ataque de fuerza bruta, por ejemplo, los hackers utilizan métodos de prueba y error para descifrar la contraseña de un usuario u otros activos como las claves de API o los inicios de sesión SSH. Los hackers también pueden utilizar credenciales de inicio de sesión expuestas en una filtración de datos anterior para obtener acceso a nuevas cuentas y sistemas.

- Estafas de phishing y ataques de ingeniería social. Muchas filtraciones de datos son el resultado de ataques de phising, en los que los delincuentes utilizan técnicas de ingeniería social para engañar a las víctimas y y conseguir que revelen credenciales de inicio de sesión, información de tarjetas de crédito u otros datos que permitan el acceso a un sistema.

- Ransomware. En un ataque de ransomware, los ciberdelincuentes cifran archivos importantes en la red de una empresa, lo que impide que los usuarios accedan a datos o a las aplicaciones hasta que la empresa haya pagado un rescate a cambio de una clave de descifrado. En muchos casos, los delincuentes también roban datos valiosos antes de cifrar los archivos, y los utilizan para obtener beneficios financieros o extorsionar a la empresa con la amenaza de exponerlos.

- Explotación de vulnerabilidades. Muchos sistemas de hardware y software contienen vulnerabilidades que los hackers pueden explotar para acceder a una red corporativa.

- Ataques de denegación de servicio (DoS). En un ataque de denegación de servicio, los hackers provocan que los sitios web, las redes y otros recursos de TI se bloqueen o ralenticen saturándolos con tráfico y solicitudes falsas. Al acaparar todos los recursos disponibles, los ataques DoS impiden que los sistemas puedan proporcionar los servicios a los usuarios legítimos. Los atacantes también pueden utilizar una botnet (una red de robots con miles o millones de equipos y dispositivos infectados por malware) para lanzar ataques distribuidos de denegación de servicio (DDoS).

- Malware. En un ataque de malware, los ciberdelincuentes introducen malware en un sistema engañando a las víctimas para que hagan clic en un enlace malicioso, abran un archivo adjunto malicioso o visiten un sitio web malicioso. El malware que se descarga en el equipo de la víctima proporciona a los atacantes acceso a un entorno de TI y a los datos que contiene.

¿Cómo se benefician los delincuentes de las filtraciones de datos?

Las filtraciones de datos suelen dar lugar a la exposición de información, como números de tarjetas de crédito, cuentas bancarias o nombres de usuario y contraseñas, que los atacantes pueden utilizar para acceder a cuentas financieras, retirar fondos o venderlos en la Dark Web. La información de identificación personal, como los números de la seguridad social, se puede utilizar en los esquemas de robo de identidad, en los que los atacantes abren cuentas o piden préstamos a nombre de una persona.

Las filtraciones de datos también pueden ser una forma de espionaje corporativo o estatal, en el que las organizaciones roban propiedad intelectual a un competidor o un estado nación roba datos clasificados relativos a las opciones militares de un enemigo.

¿Cómo pueden las organizaciones protegerse frente a una filtración de datos?

Las organizaciones pueden implementar una serie de estrategias y soluciones para evitar las filtraciones de datos.

- Un enfoque Zero Trust. En un marco de seguridad Zero Trust, ningún usuario, dispositivo o aplicación goza de confianza implícita. Al contrario, cada uno de ellos debe autenticarse y validarse cada vez que se realiza una solicitud para acceder a un activo de TI. Además, solo se concede acceso a los recursos necesarios en un momento determinado para realizar una tarea específica. Este enfoque evita que los usuarios y los dispositivos tengan permisos demasiado amplios que pueden ocasionar filtraciones de datos. También impide que los atacantes se muevan libremente por un entorno de TI.

- Gestión de acceso e identidades (IAM). El uso de la autenticación multifactor y la aplicación de políticas de contraseñas seguras pueden ayudar a evitar que los atacantes obtengan acceso no autorizado a los sistemas.

- Formación sobre concienciación en materia de seguridad. Una formación continua sobre la naturaleza de las amenazas puede ayudar a los empleados a reconocer los ataques de phishing y otras amenazas que pueden provocar una filtración de datos. La formación en medidas adecuadas de seguridad contribuye a establecer las mejores prácticas que evitan errores de seguridad.

- Plan de respuesta ante incidentes. Cuando se produce una filtración, las empresas deben contar con un plan para mitigar e informar del ataque, identificar los activos robados, limitar los daños y comunicarse con los clientes, los empleados y los medios de comunicación.

- Cadencia de aplicación de parches óptima. Para evitar ataques que explotan vulnerabilidades en el software o el hardware, los equipos de seguridad deben actualizar los sistemas y aplicar parches de forma periódica y oportuna.

- Cifrado de clase empresarial. El cifrado de la información confidencial impide que se utilice o se acceda a ella en caso de que produzca una filtración de datos.

- La microsegmentación. Los equipos de TI pueden utilizar la microsegmentación definida por software para segmentar una red y aplicar políticas de seguridad detalladas en torno a cargas de trabajo individuales esenciales para la empresa. Esta práctica evita que los atacantes que han vulnerado con éxito una parte de la red puedan acceder a datos confidenciales de otras áreas, limitando de forma efectiva el "radio de expansión" de un ataque.

- Soluciones de seguridad web y en la nube. Tecnologías como un firewall de aplicaciones web (WAF) y soluciones de seguridad de puerta de enlace de API pueden ayudar a evitar muchos tipos de ataques y explotaciones que pueden dar lugar a una filtración de datos.

- Soluciones de seguridad de red. Tecnologías y soluciones tales como los firewalls, la protección contra DDoS, la detección de bots y la prevención de pérdida de datos (DLP) pueden ayudar a reforzar la seguridad de la red.

Preguntas frecuentes

La microsegmentación es una técnica de seguridad de red que segmenta una red y sus activos en áreas o zonas granurales para proteger cargas de trabajo, aplicaciones y máquinas virtuales (VM) individuales con controles de seguridad muy definidos. Al aislar estas cargas de trabajo con controles de seguridad individuales, las organizaciones pueden contener mejor las amenazas a la seguridad y detener las filtraciones de datos bloqueando el movimiento lateral.

La seguridad de las tarjetas de crédito implica un conjunto de protocolos, tecnologías y prácticas recomendadas que ayudan a las empresas a proteger la información de las tarjetas de crédito procesada o almacenada en sus entornos de TI. Las soluciones de seguridad para tarjetas de crédito ayudan a las organizaciones a proteger la información financiera confidencial, mitigar la pérdida de datos de tarjeta de crédito, prevenir el fraude con tarjetas de crédito y evitar resultados adversos como la imposición de multas, acciones legales, y la pérdida de ingresos, de reputación y de la confianza de los clientes.