Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.

Una violazione di dati è un incidente di sicurezza in cui si verifica il furto, la fuga, l'accesso da parte di persone non autorizzate o l'esposizione pubblica di informazioni riservate o dati sensibili. Le violazioni di dati possono essere il risultato di incidenti sfortunati, errori accidentali o crimini informatici e attività compiute a scopo illecito. Le violazioni di dati sono diventate alquanto comuni poiché le organizzazioni si basano sempre più sui dati digitali e le minacce informatiche continuano ad evolversi. Di conseguenza, la sicurezza dei dati è diventata una priorità fondamentale per le organizzazioni di ogni settore, incluse le società finanziarie, gli enti sanitari, i retailer e molte aziende di altro tipo.

Anche se una violazione di dati può influire sulle singole persone, nonché sulle organizzazioni di qualsiasi dimensione, le aziende più grandi sono le vittime più comuni di questi attacchi per la quantità di dati preziosi di cui dispongono i loro sistemi. Alcune delle violazioni di maggior rilievo hanno causato enormi perdite finanziarie per le aziende, come nel caso di Microsoft, Marriott, TJX, Yahoo, Verizon, Equifax, SolarWinds e Colonial Pipeline.

Quali sono i dati esposti in una violazione?

Le informazioni esposte in una violazione della sicurezza possono includere dati personali, come il codice fiscale e le credenziali di accesso, o dati aziendali, come la proprietà intellettuale e i numeri di conti bancari. Altre informazioni esposte in una violazione di dati possono includere:

- Informazioni di identificazione personale (PII), come nome, codice fiscale, indirizzo, numero di telefono, data di nascita, numero di passaporto, numero della patente e numero del conto bancario

- Informazioni finanziarie, tra cui numero del conto bancario, numero di carta di debito o credito, modulo fiscale ed estratto conto

- Credenziali, come nome utente e password

- Informazioni sanitarie, come dati delle cartelle cliniche

- Proprietà intellettuale, come brevetti, segreti commerciali, elenchi di clienti, progetti di prodotti, ricerche aziendali e codici sorgente

Qual è l'impatto di una violazione di dati?

Quando si verifica una violazione di dati, le organizzazioni possono subire perdite a vari livelli.

- Perdite finanziarie. I criminali possono utilizzare i dati ricavati da una violazione per accedere ai conti bancari e trasferire notevoli quantità di denaro all'esterno dell'organizzazione.

- Sanzioni. Quando una violazione di dati causa l'esposizione delle informazioni sui clienti, le organizzazioni possono incorrere in multe e sanzioni salate per aver violato le normative relative alla privacy dei dati.

- Conseguenze legali. I clienti, i partner e i dipendenti i cui dati vengono esposti a causa di una violazione possono intentare cause legali contro l'azienda che ha subito la violazione.

- Danni alla reputazione. Quando un'azienda subisce una violazione, i clienti potrebbero essere riluttanti a condurre attività commerciali con un'organizzazione di cui non si fidano per la protezione dei loro dati.

- Perdita di opportunità commerciali. La perdita di proprietà intellettuali o piani aziendali riservati può impedire ad un'azienda di progredire con nuove opportunità commerciali e per lo sviluppo di prodotti.

Come si verifica una violazione di dati?

Le violazioni di dati si verificano in molti modi.

- Errori accidentali. Una violazione di dati può verificarsi quando un dipendente invia erroneamente per e-mail un'informazione riservata al destinatario sbagliato, non effettua la crittografia dell'allegato di un'e-mail o perde per sbaglio un computer portatile, un disco rigido o una penna USB. Anche una configurazione errata può condurre inavvertitamente a violazioni di dati quando i team IT non configurano in modo adeguato le impostazioni di sicurezza su un'app web o un server.

- Malintenzionati che agiscono dall'interno. Dipendenti, collaboratori o altre persone che hanno accesso all'ambiente IT di un'organizzazione possono causare una violazione di dati divulgando intenzionalmente informazioni, vendendo i dati a terze parti, fornendo alla concorrenza la proprietà intellettuale o portando con sé dati sensibili quando lasciano l'azienda per altre opportunità di lavoro.

- Attacchi informatici. Molte violazioni di dati sono il risultato di un attacco informatico in cui i criminali prendono di mira un'organizzazione, ottengono l'accesso alle reti aziendali e rubano o esfiltrano dati preziosi.

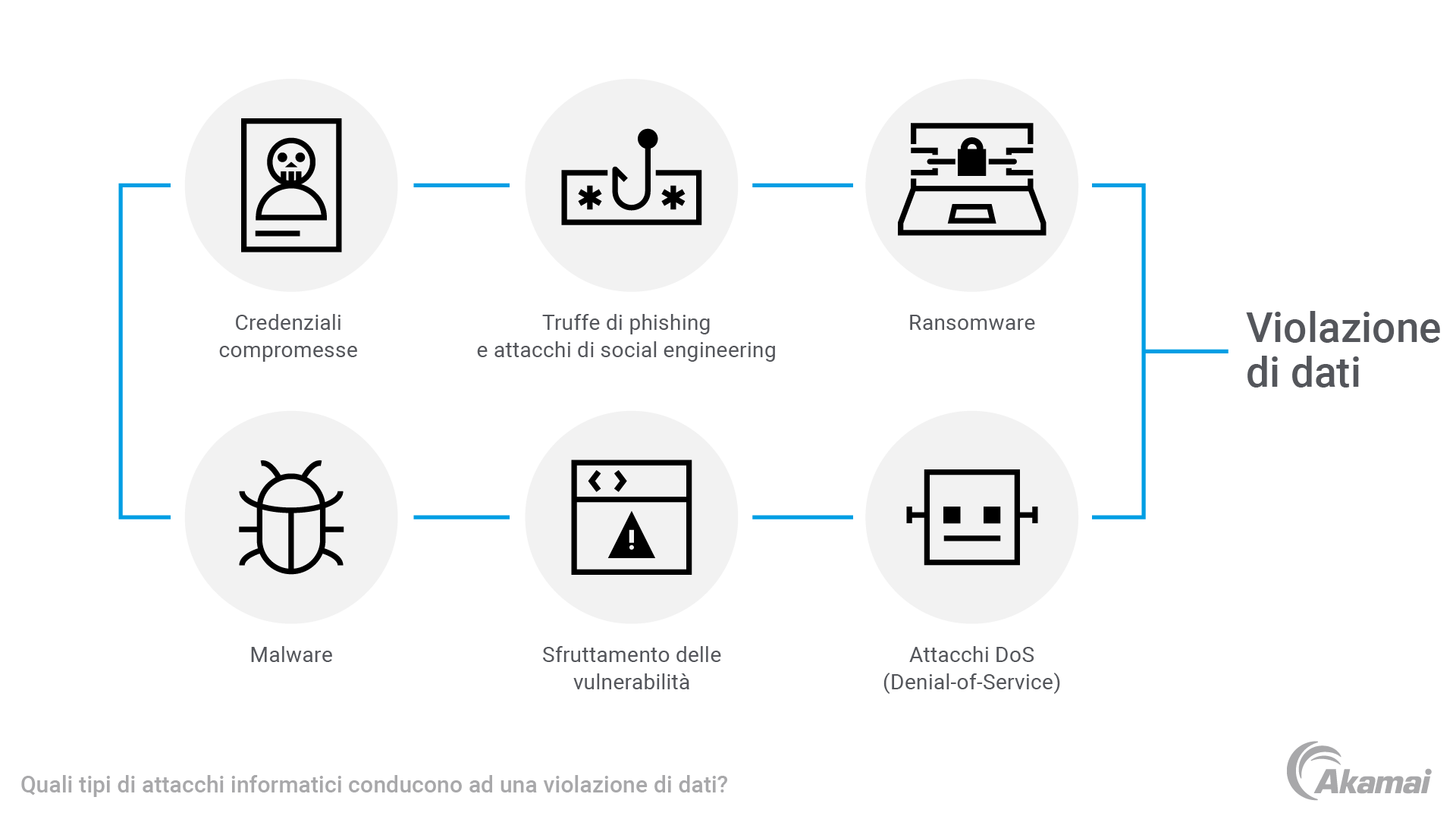

Quali tipi di attacchi informatici conducono ad una violazione di dati?

Molti dei più comuni incidenti di cybersicurezza possono condurre ad una violazione di dati.

- Credenziali compromesse. I criminali informatici usano una varietà di metodi per rubare le credenziali di accesso per accedere facilmente alla rete di un'azienda. In un attacco di forza bruta, ad esempio, gli hacker utilizzano tentativi ed errori per decifrare le password degli utenti o altre risorse, come chiavi API o codici di accesso SSH. Gli hacker possono anche utilizzare credenziali di accesso che sono state esposte in una violazione di dati precedente per ottenere l'accesso a nuovi account e sistemi.

- Truffe di phishing e attacchi di social engineering. Molte violazioni di dati sono il risultato di attacchi di phishing, in cui i criminali usano tecniche di social engineering per indurre le vittime a rivelare credenziali di accesso, numeri di carte di credito o altri dati che consentono di accedere ad un sistema.

- Ransomware. In un attacco ransomware, i criminali informatici crittografano file importanti che si trovano sulla rete di un'azienda per impedire agli utenti di accedere alle app o ai dati desiderati finché l'azienda non abbia pagato un riscatto in cambio di una chiave di decrittografia. In molti casi, prima di crittografare i file, i criminali informatici rubano anche dati preziosi per ottenere un guadagno finanziario o per estorcere denaro all'azienda con la minaccia di renderli visibili.

- Sfruttamento delle vulnerabilità. Molti sistemi hardware e software contengono vulnerabilità che possono essere sfruttate dagli hacker per ottenere accesso ad una rete aziendale.

- Attacchi DoS (Denial-of-Service). In un attacco DoS (Denial-of-Service), gli hacker causano il blocco o il rallentamento di siti web, reti e altre risorse IT sovraccaricandoli con quantità eccessive di traffico e richieste fittizie. Impegnando tutte le risorse disponibili, gli attacchi DoS impediscono ai sistemi di fornire i servizi richiesti agli utenti legittimi. I criminali possono utilizzare anche una botnet, ossia una rete di robot costituita da migliaia o milioni di computer e dispositivi infettati da malware, per sferrare attacchi DDoS (Distributed Denial-of-Service).

- Malware. In un attacco malware, i criminali informatici introducono un malware in un sistema inducendo le vittime a fare clic su un collegamento, ad aprire un allegato o a visitare un sito web per scopi dannosi. Il malware scaricato sul computer della vittima fornisce ai criminali l'accesso ad un ambiente IT e ai dati in esso contenuti.

In che modo i criminali traggono profitto dalle violazioni di dati?

Le violazioni di dati spesso causano l'esposizione di informazioni come numeri di carte di credito, conti bancari o nomi utente e password che i criminali possono usare per accedere a conti finanziari, sottrarre denaro o vendere sul dark web. Le informazioni di identificazione personale, come il codice fiscale, possono essere usate negli attacchi per il furto di identità, in cui i criminali aprono conti o effettuano prestiti a nome della persona di cui hanno rubato l'identità.

Le violazioni di dati possono anche essere una forma di spionaggio aziendale o statale, in cui le organizzazione rubano la proprietà intellettuale di un concorrente o un attacco governativo ruba dati confidenziali che si riferiscono alle opzioni militari di un nemico.

In che modo le organizzazioni possono proteggersi da una violazione di dati?

Le organizzazioni possono implementare numerose strategie e soluzioni per impedire il verificarsi di una violazione di dati.

- Approccio Zero Trust. In un sistema di sicurezza Zero Trust, nessun utente, dispositivo o applicazione viene considerato intrinsecamente affidabile. Al contrario, ogni richiesta di accesso ad una risorsa IT deve essere autenticata e convalidata. Inoltre, l'accesso viene accordato esclusivamente alle risorse necessarie per eseguire un'attività specifica in un momento specifico. Questo approccio impedisce ad utenti e dispositivi di ottenere permessi eccessivamente ampi che possono condurre a violazioni di dati e, al contempo, ai criminali di muoversi liberamente all'interno di un ambiente IT.

- Gestione degli accessi e delle identità (IAM). L'utilizzo dell'autenticazione multifattore e l'adozione di solide policy per le password può aiutare ad impedire che i criminali ottengano un accesso non autorizzato ai sistemi.

- Formazione sulla consapevolezza della sicurezza. Una regolare educazione sulla natura delle minacce può aiutare i dipendenti a riconoscere gli attacchi di phishing e altre minacce che possono condurre ad una violazione di dati. La formazione sulle procedure di sicurezza aiuta a stabilire le best practice utili per prevenire errori di sicurezza.

- Piano di risposta agli incidenti. Quando si verifica una violazione, le aziende devono disporre di un piano per mitigare e segnalare l'accesso, identificare le risorse rubate, limitare i danni e comunicare con clienti, dipendenti e media.

- Ottimizzazione della frequenza di applicazione delle patch. Per prevenire gli attacchi che sfruttano le vulnerabilità presenti nei programmi software o hardware, i team addetti alla sicurezza devono aggiornare i sistemi e applicare le patch in modo regolare e tempestivo.

- Crittografia di livello aziendale. Crittografando le informazioni sensibili, è possibile renderle inutilizzabili o inaccessibili nel caso di una violazione di dati.

- Microsegmentazione. I team IT possono usare la microsegmentazione definita dal software per segmentare una rete e implementare policy di sicurezza granulari sui singoli carichi di lavoro business-critical. Questa pratica impedisce ai criminali che hanno violato una parte di una rete di accedere ai dati sensibili che si trovano in altre aree, limitando efficacemente il "raggio di azione" di un attacco.

- Soluzioni per la sicurezza nel cloud e web. Tecnologie come i WAF (Web Application Firewall) e le soluzioni per la sicurezza dei gateway API possono aiutare ad impedire molti tipi di attacchi e ad evitare eventuali sfruttamenti che possono condurre ad una violazione di dati.

- Soluzioni per la sicurezza della rete. Tecnologie e soluzioni come firewall, protezione dagli attacchi DDoS, rilevamento dei bot e prevenzione della perdita di dati (DLP) possono aiutare a migliorare la sicurezza della rete.

Domande frequenti (FAQ)

La microsegmentazione è una tecnica di sicurezza della rete che segmenta una rete e le sue risorse in aree o zone granulari per proteggere i singoli carichi di lavoro, le applicazioni e le macchine virtuali (VM) con controlli di sicurezza definiti in modo limitato. Isolando i carichi di lavoro con singoli controlli di sicurezza, le organizzazioni possono contenere meglio le minacce per la sicurezza e fermare le violazioni di dati bloccando il movimento laterale.

La sicurezza delle carte di credito include una serie di protocolli, tecnologie e best practice che aiutano le aziende a proteggere le informazioni sulle carte di credito elaborate e/o memorizzate all'interno dei loro ambienti IT. Le soluzioni per la sicurezza delle carte di credito aiutano le organizzazioni a proteggere le informazioni finanziarie sensibili, a mitigare la perdita di dati delle carte di credito, a prevenire le frodi delle carte di credito e ad evitare spiacevoli conseguenze, come sanzioni normative, azioni legali e perdita di profitti, reputazione e fiducia dei clienti.