A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, a inteligência avançada contra ameaças e a equipe de operações globais oferecem defesa completa para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.

Uma violação de dados é um incidente de segurança no qual informações confidenciais ou dados sensíveis são roubados, vazados, acessados por pessoas não autorizadas ou expostos ao público. Violações de dados podem ser o resultado de acidentes infelizes, erros inadvertidos ou atividades maliciosas e crime cibernético. As violações de dados se tornaram bastante comuns, pois as organizações dependem mais intensamente dos dados digitais e as ciberameaças continuam a evoluir. Consequentemente, a segurança de dados se tornou uma prioridade para organizações em todos os setores, incluindo empresas financeiras, organizações de serviços de saúde, varejistas e muitos outros.

Embora uma violação de dados possa afetar pessoas físicas, bem como organizações de qualquer tamanho, as grandes empresas são as vítimas mais comuns, devido à quantidade de dados valiosos em seus sistemas. Algumas das violações mais notórias resultaram em enormes perdas financeiras para empresas como Microsoft, Marriott, TJX, Yahoo, Verizon, Equifax, SolarWinds e Colonial Pipeline.

Que tipo de dados é exposto em uma violação de dados?

As informações expostas em uma violação de segurança podem incluir dados pessoais, como números de previdência social e credenciais de login, ou dados corporativos, como propriedade intelectual e números de contas bancárias. Outras informações em uma violação de dados podem incluir:

- informações de identificação pessoal, ou PII (Personally Identifiable Information), como nomes, números de previdência social, endereços, números de telefone, primeiras datas, números de passaporte, carteira de motorista e números de conta bancária

- Informações financeiras, incluindo números de contas bancárias, números de cartão de débito ou de crédito, formulários fiscais e demonstrativos financeiros

- Credenciais, como nomes de usuário e senhas

- Informações pessoais de saúde, incluindo registros médicos

- Propriedade intelectual, como patentes, segredos comerciais, listas de clientes, projetos de produtos, pesquisa de negócios e código-fonte

Qual é o impacto de uma violação de dados?

Quando ocorre uma violação de dados, as organizações podem sofrer perdas em muitos níveis.

- Perda financeira. Os invasores podem usar dados de uma violação para obter acesso a contas bancárias e transferir grandes montes de dinheiro para fora da organização.

- Multas. Quando as violações de dados resultam na exposição de dados do cliente, as organizações podem incorrer em multas e penalidades enormes por violar normas relativas à privacidade de dados.

- Consequências legais. Clientes, parceiros e funcionários cujos dados estão expostos podem registrar ações judiciais contra a empresa que sofreu a violação.

- Danos à reputação. Quando uma empresa sofre uma violação, os clientes podem não estar dispostos a fazer negócios com uma organização em que não confiam para que seus dados permaneçam protegidos.

- Perda de oportunidades de negócios. A perda de propriedade intelectual ou planos de negócios confidenciais pode impedir que uma empresa avance com o desenvolvimento de novos produtos e oportunidades de negócios.

Como ocorre uma violação de dados?

As violações de dados ocorrem de várias maneiras.

- Erros inadvertidos. Uma violação de dados pode ocorrer quando um funcionário envia informações confidenciais por engano para o destinatário de e-mail errado, não criptografa um anexo de e-mail ou perde acidentalmente um notebook, disco rígido ou pen drive. A configuração incorreta também pode levar a violações inadvertidas de dados quando as equipes de TI não conseguem definir adequadamente as configurações de segurança em uma aplicação ou servidor da Web.

- Invasores mal-intencionados. Funcionários, prestadores de serviços ou outras pessoas com acesso ao ambiente de TI de uma organização podem causar uma violação de dados, com o vazamento intencional de informações, a venda de dados a terceiros, o fornecimento de propriedade intelectual a um concorrente ou a coleta de dados confidenciais, à medida que deixam a empresa para outras oportunidades.

- Ataques cibernéticos. Muitas violações de dados são o resultado de um ataque cibernético no qual os agentes de ameaça atacam uma organização, obtêm acesso a redes corporativas e roubam ou extraem dados valiosos.

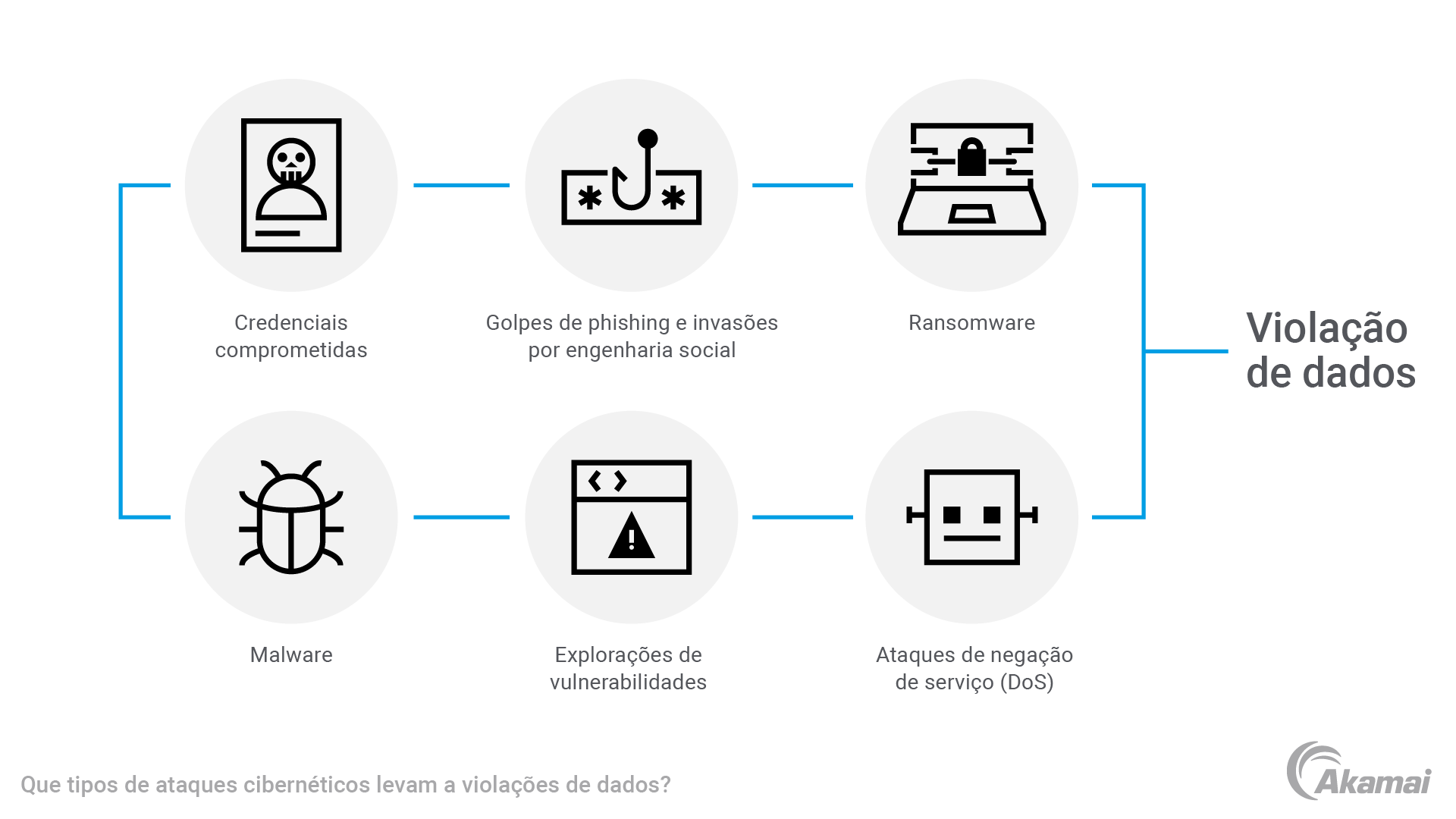

Que tipos de ataques cibernéticos levam a violações de dados?

Muitos dos incidentes de cibersegurança mais comuns podem resultar em uma violação de dados.

- Credenciais comprometidas. Os cibercriminosos usam diversos métodos para roubar credenciais de login que lhes permitem acessar facilmente a rede de uma empresa. Em um ataque de força bruta, por exemplo, os hackers usam métodos de tentativa e erro para decifrar a senha de um usuário ou outros ativos, como chaves de interface de programação de aplicação, ou API (Application Programming Interface), ou logins Secure Shell (SSH). Os hackers também podem usar credenciais de login que foram expostas em uma violação de dados anterior para obter acesso a novas contas e sistemas.

- Golpes de phishing e ataques de engenharia social. Muitas violações de dados são o resultado de ataques de phishing, em que os criminosos usam técnicas de engenharia social para enganar as vítimas para que revelem credenciais de login, informações de cartão de crédito ou outros dados que permitem o acesso a um sistema.

- Ransomware. Em um ataque de ransomware, os cibercriminosos criptografam arquivos importantes na rede de uma empresa, impedindo que os usuários acessem dados ou aplicações até que a empresa tenha pagado um resgate em troca de uma chave de descriptografia. Em muitos casos, os criminosos também roubam dados valiosos antes de criptografar arquivos, usá-los para obter ganhos financeiros ou extorquir a empresa com a ameaça de expô-los.

- Explorações de vulnerabilidades. Muitos sistemas de hardware e de software contêm vulnerabilidades que podem ser exploradas por hackers para obter acesso a uma rede corporativa.

- Ataques de negação de serviço (DoS). Em um ataque de negação de serviço, os hackers fazem com que websites, redes e outros recursos de TI travem ou diminuam a velocidade sobrecarregando-os com tráfego e solicitações falsas. Ao vincular todos os recursos disponíveis, os ataques de DoS impedem que os sistemas forneçam serviços a usuários legítimos. Os invasores também podem usar uma botnet, uma rede robótica de milhares ou milhões de computadores e dispositivos infectados por malware, para iniciar ataques de DDoS (negação de serviço distribuída).

- Malware. Em um ataque de malware, os cibercriminosos introduzem malware em um sistema enganando as vítimas a clicar em um link mal-intencionado, abrir um anexo mal-intencionado ou visitar um website mal-intencionado. O malware que é baixado para o computador da vítima fornece aos invasores acesso a um ambiente de TI e aos dados dentro desse ambiente.

Como os criminosos lucram com violações de dados?

Violações de dados geralmente resultam na exposição de informações, como números de cartão de crédito, contas bancárias ou nomes de usuário e senhas que os invasores podem usar para acessar contas financeiras, esgotar fundos ou vender na dark web. Informações de identificação pessoal, como números de previdência social, podem ser usadas em esquemas de roubo de identidade, nos quais os invasores abrem contas ou tomam empréstimos em nome de uma pessoa.

As violações de dados também podem ser uma forma de espionagem corporativa ou de Estado, na qual as organizações roubam propriedade intelectual de um concorrente ou um país rouba dados classificados sobre as opções militares de um inimigo.

Como as organizações podem se proteger contra uma violação de dados?

As organizações podem implantar várias estratégias e soluções para evitar violações de dados.

- Uma abordagem zero trust. Em uma estrutura de segurança zero trust, nenhum usuário, dispositivo ou aplicação é inerentemente confiável. Em vez disso, cada um deve ser autenticado e validado sempre que uma solicitação for feita para acessar um ativo de TI. Além disso, o acesso é concedido apenas aos recursos necessários em um determinado momento para executar uma tarefa específica. Essa abordagem impede que usuários e dispositivos tenham o tipo de permissões excessivamente amplas que podem levar a violações de dados. Impede também que os invasores se movam livremente em um ambiente de TI.

- Gerenciamento de identidade e acesso (IAM). O uso de autenticação multifator e o uso obrigatório de políticas de senha fortes podem ajudar a impedir que invasores obtenham acesso não autorizado aos sistemas.

- Treinamento de conscientização sobre segurança. A educação regular sobre a natureza das ameaças pode ajudar os funcionários a reconhecer ataques de phishing e outras ameaças que podem levar a uma violação de dados. O treinamento em higiene de segurança ajuda a estabelecer as melhores práticas que impedem erros de segurança.

- Plano de resposta a incidentes. Quando ocorre uma violação, as empresas devem ter um plano para mitigar e relatar o ataque, identificar ativos roubados, limitar os danos e se comunicar com clientes, funcionários e a mídia.

- Cadência ideal de aplicação de patches. Para evitar ataques que exploram vulnerabilidades em software ou hardware, as equipes de segurança devem atualizar os sistemas e aplicar patches de maneira regular e em tempo hábil.

- Criptografia de nível empresarial. A criptografia de informações confidenciais impede que elas sejam usadas ou acessadas em caso de violação de dados.

- Microssegmentação. As equipes de TI podem usar microssegmentação definida por software para segmentar uma rede e colocar políticas de segurança granulares em torno de cargas de trabalho individuais e críticas para os negócios. Essa prática impede que invasores que violaram com sucesso uma parte de uma rede acessem dados confidenciais em outras áreas, limitando efetivamente o "raio de ataque" de um ataque.

- Soluções de segurança na Web e na nuvem. Tecnologias como um WAF (Web Application Firewall) e as soluções de segurança de gateway de API podem ajudar a evitar muitos tipos de ataques e explorações que podem levar a uma violação de dados.

- As soluções de segurança de rede. Tecnologias e soluções como firewalls, proteção contra DDoS, detecção de bots e DLP (prevenção contra perda de dados) podem ajudar a aumentar a segurança da rede.

Perguntas frequentes (FAQ)

A microssegmentação é uma técnica de segurança de rede que segmenta uma rede e os ativos dentro dela em áreas ou zonas granulares para proteger cargas de trabalho individuais, aplicações e máquinas virtuais (VM, Virtual Machines) com controles de segurança definidos de forma restrita. Ao isolar essas cargas de trabalho com controles de segurança individuais, as organizações podem conter melhor as ameaças à segurança e impedir violações de dados bloqueando a movimentação lateral.

A segurança do cartão de crédito envolve um conjunto de protocolos, tecnologias e práticas recomendadas que ajudam as empresas a proteger as informações do cartão de crédito processadas e/ou armazenadas em seus ambientes de TI. As soluções de segurança de cartão de crédito ajudam as organizações a proteger informações financeiras confidenciais, mitigar a perda de dados de cartão de crédito, prevenir fraude de cartão de crédito e evitar resultados adversos, como multas regulatórias, ação legal e perdas de receita, reputação e confiança do cliente.