Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームにより、当社はあらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を提供しています。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで優れたコストパフォーマンスを実現しています。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai は、あらゆる業界のグローバル企業から信頼を獲得しています。

データ漏えいとは、機密データや機微な情報が盗まれたり、漏えいしたり、権限のない個人によってアクセスされたり、一般に晒されたりするセキュリティインシデントです。データ漏えいは、不幸な事故、不注意によるミス、悪性の活動、サイバー犯罪の結果として生じる可能性があります。データ漏えいは、企業がデジタルデータへの依存を強め、サイバー脅威が進化し続けているのに伴って、非常によく起こるようになりました。その結果、金融企業、ヘルスケア機関、小売企業など、あらゆる業界の組織にとって、データセキュリティは最優先事項となっています。

データ漏えいは個人だけでなく、あらゆる規模の組織に影響を与える可能性があり、大企業はシステムに保管されている貴重なデータが多いため、最も頻繁に被害を受けています。最も 注目すべきデータ漏えいの事例 の中には、Microsoft、Marriott、TJX、Yahoo、Verizon、Equifax、SolarWinds、Colonial Pipeline といった企業に莫大な財務的損失を招いたものがあります。

データ漏えいで晒されるデータの種類

セキュリティ侵害によって晒される情報には、社会保障番号やログイン認証情報などの個人データ、知的財産や銀行口座番号などの企業データが含まれる場合があります。データ漏えいに巻き込まれ得るその他の情報には、以下が含まれます。

- 氏名、社会保障番号、住所、電話番号、生年月日、パスポート番号、運転免許証番号、銀行口座番号などの個人を特定できる情報(PII)

- 銀行口座番号、デビットカード番号またはクレジットカード番号、納税申告書、財務諸表などの財務情報

- ユーザー名やパスワードなどの認証情報

- 医療記録などの個人の健康情報

- 特許、企業秘密、顧客リスト、製品設計、ビジネス調査、ソースコードなどの知的財産

データ漏えいの影響

データ漏えいが発生すると、組織はさまざまなレベルで損失を被る可能性があります。

- 経済的損失。攻撃者は 漏えいしたデータを使用して銀行口座にアクセスし、組織外に多額の送金を行う可能性があります。

- 罰金。データ漏えいが原因で顧客データが晒されると、データプライバシーに関する規制違反に対する多額の罰金が科されることがあります。

- 法的影響。データが晒された顧客、パートナー、従業員が、侵害を受けた企業を提訴する可能性があります。

- 評判の失墜。企業が侵害を受けると、顧客は自身のデータ保護に関して信頼できない組織との取引を避けるようになる可能性があります。

- ビジネスチャンスの喪失。知的財産や機密性の高い事業計画が失われると、企業は新しい製品開発やビジネス機会を推進できなくなる可能性があります。

データ漏えいが発生する原因

データ漏えいが発生する原因はいくつかあります。

- 不注意によるミス。データ漏えいは、従業員が誤って機密情報を間違った電子メール受信者に送信したり、電子メールの添付ファイルを暗号化しなかったり、ノート PC、ハードドライブ、フラッシュドライブを誤って紛失したりした場合に発生する可能性があります。また、IT チームが Web アプリケーションやサーバーのセキュリティ設定を適切に構成できない場合、誤設定によって不慮のデータ漏えいが発生する可能性があります。

- 悪性のインサイダー。従業員、請負業者、または組織の IT 環境にアクセスできるその他の個人が、意図的に情報を流出させたり、サードパーティにデータを販売したり、競合他社に知的財産を提供したり、転職する際に機微な情報を持ち出したりすることで、データ漏えいを引き起こす可能性があります。

- サイバー攻撃。多くのデータ漏えいは、攻撃者が組織を標的にして、企業ネットワークにアクセスし、価値のあるデータを窃取するサイバー攻撃の結果として生じます。

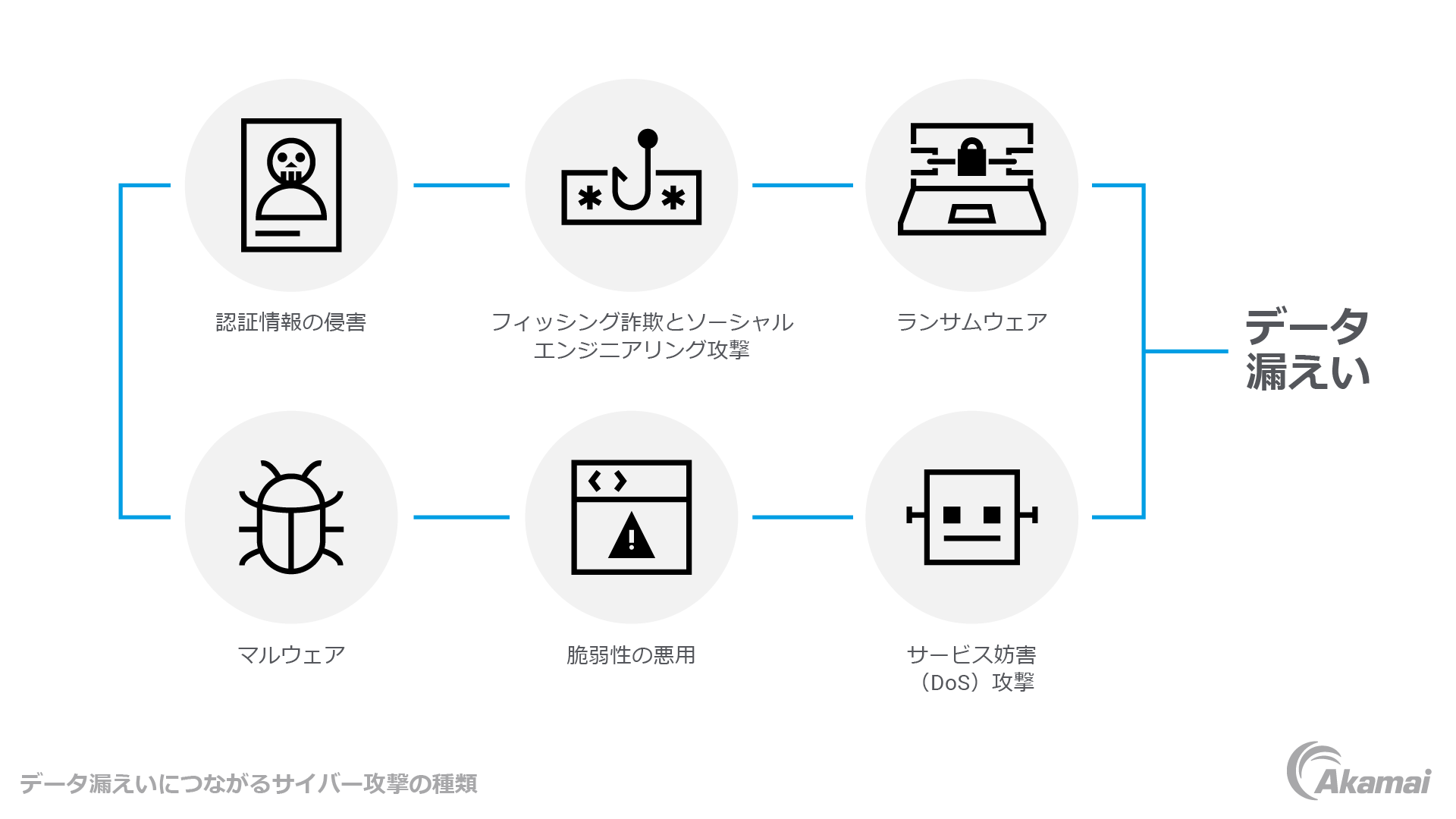

データ漏えいにつながるサイバー攻撃の種類

極めて一般的なサイバーセキュリティインシデントの多くが、データ漏えいにつながる可能性があります。

- 認証情報の侵害。サイバー犯罪者はさまざまな方法を使用してログイン認証情報を盗み、企業のネットワークに簡単にアクセスします。たとえば、総当たり攻撃では、ハッカーはトライアンドエラーの手法を使用して、ユーザーのパスワードやその他の資産( API キーや SSH ログインなど)を解読します。 また、ハッカーは過去のデータ漏えいで晒されたログイン認証情報を使用して、新しいアカウントやシステムにアクセスする場合があります。

- フィッシング詐欺とソーシャルエンジニアリング攻撃。データ侵害の多くは フィッシング攻撃の結果です。フィッシング攻撃では、犯罪者がソーシャルエンジニアリングの手法を使用して被害者を欺き、ログイン認証情報、クレジットカード情報、またはシステムへのアクセスを可能にするその他のデータを提示させます。

- ランサムウェア。 ランサムウェア攻撃では、サイバー犯罪者が企業のネットワーク上の重要なファイルを暗号化し、復号鍵と引き換えに企業が身代金を支払うまでユーザーがデータやアプリにアクセスできないようにします。また、多くの場合、犯罪者はファイルを暗号化する前に貴重なデータを盗み、金銭的利益のために使用したり、ファイルを晒すという脅威によって企業を脅迫したりします。

- 脆弱性の悪用。多くのハードウェアシステムやソフトウェアシステムには、ハッカーが企業ネットワークにアクセスするために悪用し得る脆弱性が存在します。

- サービス妨害(DoS)攻撃。 サービス妨害攻撃では、ハッカーが Web サイト、ネットワーク、その他の IT リソースをトラフィックや偽のリクエストで過負荷状態にして、クラッシュや速度低下を引き起こします。利用可能なすべてのリソースを停止させることで、DoS 攻撃はシステムが正規ユーザーにサービスを提供できなくします。また、攻撃者はボットネット(マルウェアに感染した数千または数百万ものコンピューターやデバイスのロボットネットワーク)を使用して、分散型サービス妨害(DDoS)攻撃を実行する場合があります。

- マルウェア。 マルウェア攻撃では、サイバー犯罪者が被害者をだまして悪性のリンクをクリックさせたり、悪性の添付ファイルを開かせたり、悪性の Web サイトにアクセスさせたりすることで、マルウェアをシステムに送り込みます。マルウェアが被害者のコンピューターにダウンロードされると、攻撃者は IT 環境とその中のデータにアクセスできるようになります。

データ漏えいから犯罪者が得る利益

データ漏えいは多くの場合、クレジットカード番号、銀行口座、ユーザー名やパスワードなどの情報が晒されることにつながり、攻撃者はその情報を使用して金融口座にアクセスしたり、資金を奪ったり、ダーク Web でその情報を販売したりする可能性があります。社会保障番号などの個人を特定できる情報は、個人の名前で口座を開いたり融資を受けたりするアイデンティティ窃盗スキームで使用される場合があります。

データ漏えいは企業スパイや国家スパイの一形態でもあります。その場合、組織が競合他社から知的財産を盗んだり、国家が敵の軍事オプションに関する機密データを盗んだりします。

データ漏えいから組織を保護する方法

組織はさまざまな戦略やソリューションを展開して、データ漏えいを防止することができます。

- ゼロトラストのアプローチ。 ゼロトラスト・セキュリティ・フレームワークでは、いかなるユーザー、デバイス、またはアプリケーションも本質的に信頼されません。IT 資産へのアクセスを要求するたびに、それぞれが認証および検証を受ける必要があります。また、特定のタスクを実行する際に必要なリソースにのみアクセスが許可されます。このアプローチは、ユーザーやデバイスがデータ漏えいにつながる可能性のある過度に広範な権限を持つことを防止します。また、攻撃者が IT 環境内を自由に移動するのを防ぎます。

- アイデンティティ(ID)アクセス管理(IAM)。多要素認証を使用し、強力なパスワードポリシーを適用することで、攻撃者が不正にシステムにアクセスするのを防ぐことができます。

- セキュリティ意識向上トレーニング。脅威の性質について定期的に教育を行うことは、従業員にフィッシング攻撃や、データ漏えいにつながる可能性のあるその他の脅威を認識させるために役立ちます。セキュリティ衛生に関するトレーニングを行うことで、セキュリティに関するミスを防止するベストプラクティスを確立できます。

- インシデント対応計画。侵害が発生した場合、企業には攻撃の緩和と報告、窃取された資産の特定、損害の限定、顧客、従業員、メディアへの情報伝達のための計画がなければなりません。

- 最適な頻度のパッチ適用。ソフトウェアまたはハードウェアの脆弱性を悪用する攻撃を防ぐためには、セキュリティチームが定期的かつタイムリーにシステムを更新し、パッチを適用しなければなりません。

- エンタープライズクラスの暗号化。機微な情報を暗号化することで、データ漏えいが発生した場合にその情報の使用やアクセスを防止できます。

- マイクロセグメンテーション。IT チームは ソフトウェア定義のマイクロセグメンテーションによってネットワークをセグメント化し、個々のビジネスクリティカルなワークロードにきめ細かいセキュリティポリシーを適用することができます。 この方法では、ネットワークの一部を侵害した攻撃者が他の領域にある機微な情報にアクセスできないようにし、攻撃の「影響範囲」を効果的に制限します。

- Web およびクラウド・セキュリティ・ソリューション。 Web Application Firewall(WAF) や API ゲートウェイ・セキュリティ・ソリューションなどのテクノロジーは、データ漏えいにつながる可能性のあるさまざまなタイプの攻撃や脆弱性の悪用を防止するために役立ちます。

- ネットワーク・セキュリティ・ソリューション。ファイアウォール、DDoS 防御、ボット検知、データ損失防止(DLP)などのテクノロジーやソリューションは、ネットワークセキュリティの強化に役立ちます。

よくあるご質問(FAQ)

マイクロセグメンテーションは、ネットワークとその中の資産を細かいエリアやゾーンにセグメント化して、狭く定義されたセキュリティ制御によって個々のワークロード、アプリケーション、仮想マシン(VM)を保護するネットワークセキュリティの手法です。個別のセキュリティ制御によってそれらのワークロードを分離することで、組織はラテラルムーブメント(横方向の移動)をブロックし、より適切にセキュリティ上の脅威を封じ込めて、データ漏えいを阻止できます。

クレジットカードセキュリティには、IT 環境内で処理および/または保管されるクレジットカード情報を企業が保護するために役立つ一連のプロトコル、テクノロジー、およびベストプラクティスが含まれます。クレジットカード・セキュリティ・ソリューションは、組織による機微な財務情報の保護、クレジットカードデータの損失の緩和、クレジットカード詐欺の防止、悪影響(規制による罰金、法的措置、収益の喪失、評判の悪化、顧客の信用の失墜など)の回避に役立ちます。