Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

Une violation de données est un incident de sécurité au cours duquel des informations confidentielles ou des données sensibles sont volées, divulguées, consultées par des personnes non autorisées ou exposées au public. Les violations de données peuvent être le résultat d'incidents malheureux, d'erreurs commises par inadvertance, d'activités malveillantes ou de cybercriminalité. Les violations de données sont maintenant très fréquentes, car les entreprises dépendent de plus en plus des données digitales et les cyber-menaces continuent d'évoluer. Par conséquent, la sécurité des données est devenue une priorité absolue pour les entreprises de tous les secteurs, y compris les firmes financières, les établissements de soins de santé, les détaillants et bien d'autres.

Bien qu'une violation de données puisse affecter des individus, ainsi que des entreprises de toute taille, les grandes entreprises sont les victimes les plus courantes compte tenu de la quantité de données précieuses que leurs systèmes contiennent. Certaines des violations les plus notables ont entraîné d'énormes pertes financières pour des entreprises comme Microsoft, Marriott, TJX, Yahoo, Verizon, Equifax, SolarWinds et Colonial Pipeline.

Quel type de données est exposé lors d'une violation de données ?

Les informations exposées lors d'une faille de sécurité peuvent comprendre des données personnelles telles que les numéros de sécurité sociale et les identifiants de connexion, ou des données d'entreprise telles que la propriété intellectuelle et les numéros de compte bancaire. Les autres informations faisant l'objet d'une violation de données peuvent être les suivantes :

- Les informations personnelles identifiables (IPI) telles que les noms, les numéros de sécurité sociale, les adresses, les numéros de téléphone, les premières dates, les numéros de passeport, les numéros de permis de conduire et les numéros de compte bancaire.

- Informations financières, y compris les numéros de compte bancaire, les numéros de carte de débit ou de crédit, les formulaires fiscaux et les bilans financiers

- Informations d'identification telles que les noms d'utilisateur et les mots de passe

- Informations personnelles sur la santé, y compris les dossiers médicaux

- Propriété intellectuelle telle que les brevets, les secrets commerciaux, les listes de clients, les conceptions de produits, les recherches commerciales et le code source

Quel est l'impact d'une violation de données ?

Lorsqu'une violation de données se produit, les entreprises peuvent subir des pertes à plusieurs niveaux.

- Perte financière. Les pirates peuvent utiliser les données d'une violation pour accéder à des comptes bancaires et transférer d'importantes sommes d'argent en dehors de l'entreprise.

- Amendes. Lorsque des violations de données entraînent l'exposition de données de clients, les entreprises peuvent encourir d'importantes pénalités et amendes pour avoir enfreint les réglementations relatives à la confidentialité des données.

- Conséquences juridiques. Les clients, les partenaires et les employés dont les données ont été exposées peuvent intenter une action en justice contre l'entreprise qui a subi la violation.

- Atteinte à la réputation. Lorsqu'une entreprise est victime d'une violation, les clients peuvent être réticents à faire des affaires avec une entreprise en laquelle ils n'ont pas confiance pour protéger leurs données.

- Perte d'opportunités d'affaires. La perte de propriété intellectuelle ou de plans d'affaires confidentiels peut empêcher une entreprise de développer de nouveaux produits et de nouvelles opportunités commerciales.

Comment se produit une violation de données ?

Les violations de données se produisent de différentes manières.

- Erreurs involontaires. Une violation de données peut se produire lorsqu'un employé envoie par erreur des informations confidentielles au mauvais destinataire d'un courriel, ne crypte pas une pièce jointe ou perd accidentellement un ordinateur portable, un disque dur ou une clé USB. Une mauvaise configuration peut également entraîner des violations de données involontaires lorsque les équipes informatiques ne configurent pas correctement les paramètres de sécurité d'une application Web ou d'un serveur.

- Initiés malveillants. Les employés, les sous-traitants ou d'autres personnes ayant accès à l'environnement informatique d'une entreprise peuvent provoquer une violation de données en divulguant délibérément des informations, en vendant des données à un tiers, en fournissant la propriété intellectuelle à un concurrent ou en emportant des données sensibles avec eux lorsqu'ils quittent l'entreprise.

- Cyberattaques. De nombreuses violations de données sont le résultat d'une cyberattaque au cours de laquelle des acteurs menaçants ciblent une entreprise, accèdent aux réseaux de l'entreprise et volent ou exfiltrent des données précieuses.

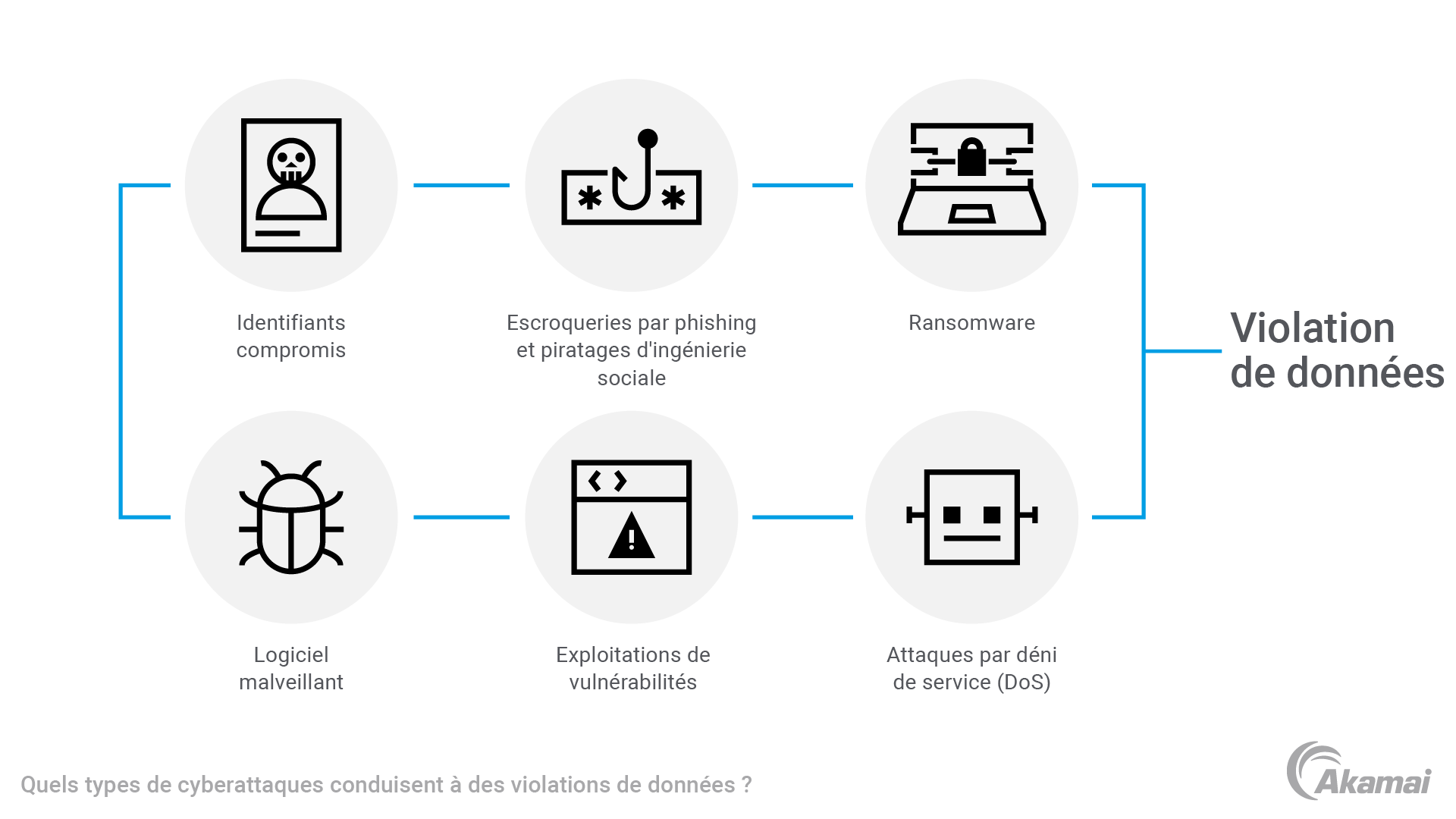

Quels types de cyberattaques conduisent à des violations de données ?

La plupart des incidents de cybersécurité les plus courants peuvent entraîner une violation de données.

- Informations d'identification compromises. Les cybercriminels utilisent diverses méthodes pour voler les identifiants de connexion qui leur permettent d'accéder facilement au réseau d'une entreprise. Dans une attaque par force brute, par exemple, les pirates utilisent des méthodes d'essai et d'erreur pour déchiffrer le mot de passe d'un utilisateur ou d'autres éléments tels que les clés API ou identifiants de connexion SSH. Ils peuvent également utiliser les identifiants de connexion qui ont été exposés lors d'une précédente violation de données pour accéder à de nouveaux comptes et systèmes.

- Escroqueries par hameçonnage et attaques par ingénierie sociale. De nombreuses violations de données résultent d'attaques par hameçonnage, dans lesquelles les criminels utilisent des techniques d'ingénierie sociale pour tromper les victimes et les amener à dévoiler leurs identifiants de connexion, leurs données de carte de crédit ou d'autres données permettant d'accéder à un système.

- Ransomware. Dans une attaque de ransomware, les cybercriminels chiffrent des fichiers importants sur le réseau d'une entreprise, empêchant les utilisateurs d'accéder aux données ou aux applications jusqu'à ce que l'entreprise ait payé une rançon en échange d'une clé de décryptage. Dans de nombreux cas, les criminels volent également des données précieuses avant de crypter les fichiers, en les utilisant à des fins d'extorsion de fonds en menaçant l'entreprise de les divulguer.

- Exploitations de vulnérabilités. De nombreux systèmes matériels et logiciels présentent des vulnérabilités qui peuvent être exploitées par des pirates pour accéder à un réseau d'entreprise.

- Attaques par déni de service (DoS). Dans une attaque par déni de service., les pirates provoquent des pannes ou des ralentissements sur les sites Web, les réseaux et les autres ressources informatiques en les submergeant de trafic et de fausses requêtes. En mobilisant toutes les ressources disponibles, les attaques DoS empêchent les systèmes de fournir des services aux utilisateurs légitimes. Les pirates peuvent également utiliser un botnet – un réseau robotisé de milliers ou de millions d'ordinateurs et de terminaux infectés par des logiciels malveillants – pour lancer des attaques par déni de service distribué (DDoS).

- Logiciels malveillants. Dans une attaque de logiciel malveillant, les cybercriminels introduisent des logiciels malveillants dans un système en incitant les victimes à cliquer sur un lien malveillant, à ouvrir une pièce jointe malveillante ou à visiter un site Web malveillant. Le logiciel malveillant téléchargé sur l'ordinateur de la victime permet aux pirates d'accéder à un environnement informatique et aux données qu'il contient.

Comment les criminels tirent-ils profit des violations de données ?

Les violations de données entraînent souvent l'exposition d'informations telles que des numéros de cartes de crédit, des comptes bancaires ou des noms d'utilisateur et des mots de passe que les pirates peuvent utiliser pour accéder à des comptes financiers, drainer des fonds ou vendre sur le dark Web. Les informations personnelles identifiables, telles que les numéros de sécurité sociale, peuvent être utilisées dans le cadre d'une usurpation d'identité, dans laquelle les pirates ouvrent des comptes ou contractent des emprunts au nom d'une personne.

Les violations de données peuvent également constituer une forme d'espionnage d'entreprise ou d'État, dans lequel les organisations volent la propriété intellectuelle d'un concurrent ou un État-nation vole des données classifiées concernant les options militaires d'un ennemi.

Comment les entreprises peuvent-elles se protéger contre une violation de données ?

Les entreprises peuvent déployer un certain nombre de stratégies et de solutions pour prévenir les violations de données.

- Approche Zero Trust. Dans un cadre de sécurité zero trust, aucun utilisateur, terminal ou application n'est intrinsèquement fiable. Au contraire, chacun collaborateur doit être authentifié et validé à chaque fois qu'une demande d'accès à un bien informatique est formulée. Par ailleurs, l'accès n'est accordé qu'aux ressources nécessaires à un moment donné pour effectuer une tâche spécifique. Cette approche empêche les utilisateurs et les terminaux d'avoir des autorisations trop larges qui peuvent entraîner des violations de données. Elle empêche également les pirates d'évoluer librement dans un environnement informatique.

- Gestion des identités et des accès (IAM). L'utilisation de l'authentification multifactorielle et l'application de politiques de mots de passe forts peuvent aider à empêcher les pirates d'obtenir un accès non autorisé aux systèmes.

- Formations de sensibilisation à la sécurité. Une formation régulière sur la nature des menaces peut aider les employés à reconnaître les attaques par hameçonnage et d'autres menaces susceptibles d'entraîner une violation des données. La formation à l'hygiène de sécurité permet d'établir les meilleures pratiques qui préviennent les erreurs de sécurité.

- Plan de réponse aux incidents. En cas de violation, les entreprises doivent disposer d'un plan pour atténuer et signaler l'attaque, identifier les biens volés, limiter les dégâts et communiquer avec les clients, les employés et les médias.

- Cadence optimale d'application des correctifs. Pour prévenir les attaques qui exploitent les vulnérabilités des logiciels ou du matériel, les équipes de sécurité doivent mettre à jour les systèmes et appliquer les correctifs de manière régulière et approprié.

- Chiffrement de niveau entreprise. Le chiffrement des informations sensibles empêche leur utilisation ou leur accès en cas de violation des données.

- Microsegmentation. Les équipes informatiques peuvent utiliser la microsegmentation définie par un logiciel pour segmenter un réseau et mettre en place des politiques de sécurité granulaires autour de charges de travail individuelles et critiques pour l'entreprise. Cette pratique empêche les pirates qui ont réussi à pénétrer dans une partie d'un réseau d'accéder à des données sensibles dans d'autres zones, ce qui limite efficacement le « rayon d'action » d'une attaque.

- Solutions de sécurité pour le Web et le cloud. Des technologies telles qu'un Web Application Firewall (WAF) et des solutions de sécurité des passerelles API peuvent contribuer à prévenir de nombreux types d'attaques et d'exploitations susceptibles d'entraîner une violation des données.

- Les solutions de sécurité réseau. Des technologies et des solutions telles que les pare-feu, la protection DDoS, la détection des robots et la prévention des pertes de données (DLP) peuvent contribuer à renforcer la sécurité du réseau.

Foire aux questions (FAQ)

La microsegmentation est une technique de sécurité réseau qui segmente un réseau et les actifs qu'il contient en zones granulaires afin de protéger les charges de travail, les applications et les machines virtuelles (VM) individuelles à l'aide de contrôles de sécurité rigoureusement définis. En isolant ces charges de travail avec des contrôles de sécurité individuels, les entreprises peuvent mieux contenir les menaces de sécurité et empêcher les violations de données en bloquant les mouvements latéraux.

La sécurité des cartes de crédit implique un ensemble de protocoles, de technologies et de meilleures pratiques qui aident les entreprises à protéger les informations relatives aux cartes de crédit traitées et/ou stockées dans leurs environnements informatiques. Les solutions de sécurité pour les cartes de crédit aident les entreprises à protéger les informations financières sensibles, à limiter la perte de données relatives aux cartes de crédit, à prévenir la fraude par carte de crédit et à éviter les conséquences négatives telles que les amendes réglementaires, les actions en justice et les pertes de revenus, de réputation et de confiance de la part des clients.