L'hameçonnage ciblé est une forme d'hameçonnage utilisée pour accéder à des informations sensibles en visant des individus ou des organisations spécifiques. Souvent utilisé dans les cyberattaques, il s'agit d'une forme d'ingénierie sociale. Cela consiste généralement à envoyer un e-mail semblant provenir d'une source légitime, comme un contact ou un collègue de confiance à une personne spécifique, mais celui-ci contient des liens ou pièces jointes pouvant conduire à un contenu malveillant.

L'hameçonnage demeure une pratique cybercriminelle dangereuse

Les attaques par hameçonnage sont devenues incroyablement sophistiquées ces dernières années. Les cybercriminels lancent des campagnes d'hameçonnage à l'échelle d'un secteur, en faisant évoluer en permanence leurs méthodes et techniques pour esquiver les contrôles de sécurité et échapper à la détection. Alors que l'hameçonnage était auparavant principalement pratiqué par e-mail, les attaques récentes se présentent sous la forme de SMS, se déroulent sur les réseaux sociaux ou utilisent d'autres vecteurs pour duper les victimes et les inciter à révéler leurs identifiants de connexion, partager des numéros de carte de crédit ou télécharger des programmes malveillants.

Robert Blumofe, EVP et CTO d'Akamai, explique l'anatomie d'une attaque par hameçonnage

Parce que l'hameçonnage cherche à tirer parti de la volonté d'un utilisateur de faire confiance aux messages provenant de sources semblant légitimes, la formation de sensibilisation à la sécurité constitue une grande partie de la défense contre les campagnes d'hameçonnage. Cependant, cette approche ne constitue pas une solution miracle. Les cybercriminels et leurs campagnes deviennent de plus en plus sophistiqués et adaptent leurs techniques pour contourner les méthodes de formation de base de sensibilisation à la sécurité. La meilleure défense contre les attaques par hameçonnage utilise plusieurs couches de protection. C'est pourquoi aujourd'hui, de plus en plus d'organisations choisissent des solutions de sécurité informatique d'Akamai pour protéger les utilisateurs, les données et les systèmes contre la menace de campagnes d'hameçonnage et d'hameçonnage ciblé.

Lisez le blog d'Akamai L'hameçonnage reste un défi de sécurité.

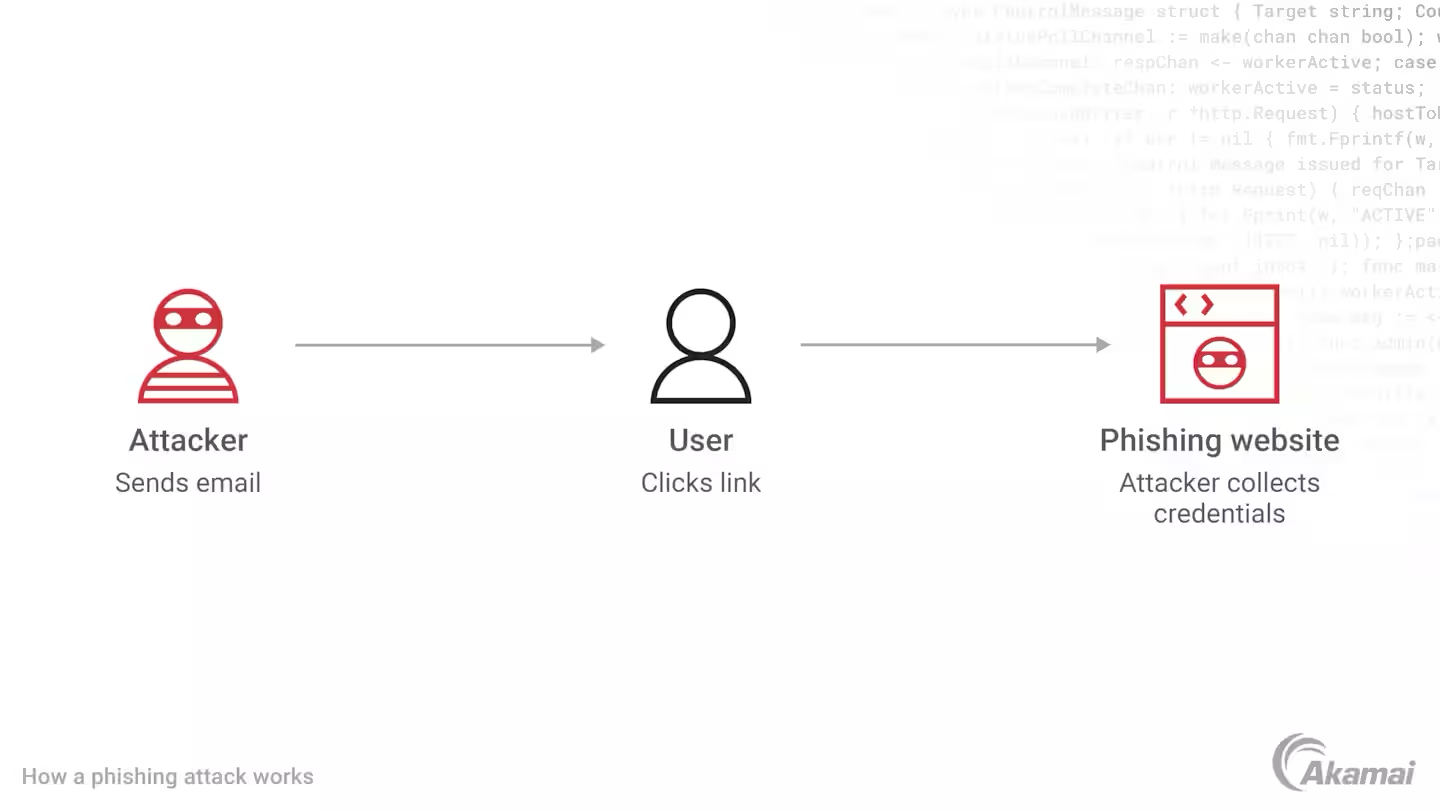

Comment les attaques d'hameçonnage se déroulent-elles

Les campagnes d'hameçonnage reposent sur deux facteurs. Le premier est un leurre, quelque chose qui attire l'attention de la victime. Il peut s'agir d'un avertissement ou d'un message alarmant avec un sentiment d'urgence, qui incite la victime à agir rapidement, souvent sans penser aux conséquences potentielles. Le second facteur est le renvoi, qui peut être un lien malveillant ou une pièce jointe, un faux site Web, ou un formulaire demandant des informations comme des informations de connexion ou de carte de crédit.

Dans le cadre d'une campagne d'hameçonnage classique, les pirates envoient des milliers de messages à de potentielles victimes, en se présentant comme une entreprise légitime ou de confiance et en cherchant à faire pression sur les victimes pour qu'elles agissent. Dans le cadre d'une attaque d'hameçonnage ciblé, les fraudeurs visent un individu ou un groupe spécifique, en utilisant l'ingénierie sociale et les détails personnels recueillis à partir de renseignements de sources ouvertes, des réseaux sociaux, de sites Web et d'autres informations du domaine public pour convaincre la cible de la légitimité de l'expéditeur.

En cas de succès, une campagne d'hameçonnage peut avoir des résultats dévastateurs. Les attaques d'hameçonnage peuvent déployer des logiciels malveillants pour pirater des ordinateurs dans le cadre d'un botnet conçu pour lancer des attaques par déni de service. Certaines campagnes d'hameçonnage persuadent les utilisateurs de transférer de l'argent vers des comptes bancaires frauduleux, tandis que d'autres attaques sont conçues pour dérober des informations d'identification fournissant un accès à des informations sensibles de grande valeur ou à de la propriété intellectuelle.

Lisez le blog d'Akamai Ennemi en vue : Analyse des attaques visant les services financiers.

Bloquez les attaques d'hameçonnage avec Akamai

Pour lutter contre l'hameçonnage et d'autres cyberattaques, Akamai déploie des solutions de sécurité en bordure sur une plateforme internationale qui s'étend des applications et de l'infrastructure jusqu'à l'utilisateur. Située entre les pirates potentiels et votre écosystème informatique, notre technologie de sécurité bloque les attaques dans le cloud, en bordure de réseau, avant qu'elles ne puissent mettre en péril vos applications et votre infrastructure.

Ces dernières années, notre portefeuille de solutions de sécurité est passé d'un ensemble de solutions spécifiques à une plateforme complète, suffisamment étendue et détaillée pour s'attaquer aux plus grandes vulnérabilités de nos clients. La technologie de cybersécurité d'Akamai entoure et protège l'ensemble de votre écosystème, des clouds et des utilisateurs, aux applications et API, en fournissant une protection intelligente de bout en bout pour se défendre contre de nombreuses menaces multivectorielles.

Akamai bloque les attaques par hameçonnage grâce à des solutions qui offrent :

- Une capacité évolutive inégalée. L'évolutivité et la distribution mondiales inégalées de l'Intelligent Edge Platform d'Akamai nous permettent d'arrêter les attaques directes les plus importantes tout en vous protégeant des dommages collatéraux provoqués par les attaques contre d'autres clients.

Assistance en temps réel. Nous fournissons un point de contact unique pour l'assistance et la réponse aux incidents en temps réel.

Protection mondiale. Protégez-vous contre les attaques visant vos applications, centres de données, cloud public et environnements multicloud partout dans le monde.

Meilleure visibilité. Gérez vos programmes de sécurité et plusieurs solutions de sécurité depuis notre portail Web qui offre une visibilité supérieure sur les attaques et le contrôle des règles. Grâce à des tableaux de bord de haut niveau, ciblez plus précisément les domaines de préoccupation, en intégrant les outils de gestion des événements et informations de sécurité existants (SIEM) afin d'accroitre la sensibilité sur l'ensemble des solutions.

Sécurité unifiée. Nos solutions de sécurité sont gérées à partir d'un environnement de surveillance unique. Elles sont conçues pour fonctionner ensemble en toute simplicité, afin d'améliorer les mesures d'atténuation et de simplifier la gestion.

- Simplicité d'utilisation. Grâce à notre service de sécurité géré, vos équipes n'ont plus besoin de déployer des dispositifs physiques ou des solutions logicielles. Nos protections adaptatives suivent le rythme d'évolution rapide de l'écosystème des menaces. En intégrant votre cycle de développement des applications dans nos API de gestion, vous pouvez automatiser les modifications apportées aux configurations de votre solution Akamai.

- Des solutions évolutives. Grâce aux solutions de sécurité d'Akamai, vous pouvez créer une infrastructure pour répondre aux futures menaces, en déployant facilement de nouvelles fonctionnalités et solutions dès qu'elles sont disponibles.

solutions de sécurité Akamai

Notre portefeuille offre de nombreuses fonctionnalités pour se défendre contre les attaques par hameçonnage.

Technologie de passerelle Web sécurisée

Akamai Secure Internet Access Enterprise connecte en toute sécurité les utilisateurs et les terminaux à Internet tout en protégeant de manière proactive contre les logiciels malveillants Zero Day et les attaques par hameçonnage. Cette solution Akamai offre une défense multicouche comprenant plusieurs moteurs de détection statiques et dynamiques ainsi que des informations sur les menaces développées sur la plus grande plateforme en bordure au monde. Secure Internet Access Enterprise peut appliquer des stratégies d'utilisation acceptables, identifier et bloquer les applications non autorisées et améliorer la prévention des pertes de données.

Protection des applications Web et des API

App & API Protector d'Akamai offre une sécurité tout-en-un et sans compromis des sites Web, des applications et des API. Cette technologie Akamai vous permet de personnaliser vos défenses en adaptant de manière dynamique les protections aux attaques en évolution, notamment celles ciblant la liste OWASP Top 10. Les fonctions d'auto-réglage et les mises à jour gérées simplifient la sécurité et réduisent les efforts requis par les équipes de sécurité. La détection avancée des API limite les risques liés aux nouvelles API ou à celles jusque-là inconnues tout en surveillant les charges utiles malveillantes.

La microsegmentation

Akamai Guardicore Segmentation est le moyen le plus rapide de visualiser et de segmenter les ressources dans le centre de données, le cloud ou l'infrastructure de cloud hybride. Cette technologie de segmentation logicielle empêche les attaques de mouvement latéral grâce à une plateforme unique et évolutive, dotée de fonctionnalités de détection et de réponse aux menaces en temps réel pour appliquer les principes de Zero Trust.

L'authentification multifactorielle

Akamai MFA empêche le piratage des comptes des employés et les violations de données grâce à une authentification multifactorielle anti-hameçonnage. En utilisant l'expérience utilisateur familière et simplifiée des notifications push sur mobile, plutôt que des clés de sécurité physiques peu pratiques, le MFA d'Akamai bloque les attaques de contournement avec la norme la plus sécurisée pour l'authentification multifactorielle. L'inscription en libre-service simplifie l'adoption, tandis que le chiffrement de bout en bout et un flux défi-réponse scellé rendent cette solution confidentielle et impossible à hameçonner.

L'accès à distance évolutif et sécurisé

Akamai Secure Internet Access Enterprise permet à vos employés de se connecter à votre écosystème informatique grâce à l'accès réseau Zero Trust. Grâce à un proxy sensible à l'identité dans le cloud, ce service flexible et adaptable offre un accès granulaire à la prise de décision basé sur des signaux en temps réel comme des renseignements sur les menaces, les informations sur les utilisateurs et le profil du terminal.

Foire aux questions (FAQ)

L'hameçonnage est un type de cybercriminalité. Les pirates tentent d'escroquer les victimes pour voler des informations confidentielles comme des noms d'utilisateur, des mots de passe, des numéros de carte de crédit et d'autres données sensibles. Les attaques d'hameçonnage utilisent généralement des e-mails similaires à ceux provenant d'une entreprise ou d'une organisation légitime. Les e-mails d'hameçonnage demandent généralement au destinataire de cliquer sur un lien vers un site Web malveillant ou d'ouvrir une pièce jointe, ce qui permet aux attaquants de dérober leurs identifiants de connexion ou de télécharger subrepticement des programmes malveillants sur l'ordinateur.

Une approche multicouche en matière de sécurité est le meilleur moyen de prévenir les attaques par hameçonnage. Celle-ci peut intégrer une passerelle Web sécurisée, des programmes de sensibilisation à la sécurité, une authentification multifactorielle, une microsegmentation et une cadence diligente pour corriger les vulnérabilités logicielles.

Pourquoi les clients choisissent Akamai

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.