El spear phishing es una forma específica de phishing que se utiliza para obtener acceso a información confidencial dirigiéndose a personas u organizaciones específicas. A menudo se utiliza en ciberataques y es una forma de ingeniería social. Normalmente implica el envío de un correo electrónico a una persona específica que parece proceder de una fuente legítima, como un contacto o compañero de trabajo de confianza, pero que contiene enlaces o archivos adjuntos que pueden llevar a contenido malicioso.

El phishing sigue siendo un delito cibernético peligroso

Los ataques de phishing se han vuelto increíblemente sofisticados en los últimos años. Los ciberdelincuentes ejecutan campañas de phishing a escala industrial, desarrollando continuamente sus métodos y técnicas para pasar desapercibidos en materia de seguridad y evadir la detección. Mientras que el phishing se realizaba antes principalmente a través del correo electrónico, los ataques recientes utilizan mensajes de texto, redes sociales y otros vectores para engañar a las víctimas y que revelen credenciales de inicio de sesión, compartan números de tarjetas de crédito o descarguen malware.

Robert Blumofe, vicepresidente ejecutivo y director de tecnología de Akamai, explica la anatomía de un ataque de phishing

Dado que el phishing busca aprovechar la voluntad de un usuario de confiar en los mensajes de lo que parecen ser fuentes legítimas, la formación para la concienciación sobre la seguridad es una parte importante de la defensa contra las campañas de phishing. Sin embargo, este enfoque no es una solución milagrosa. Los ciberdelincuentes y sus campañas se siguen perfeccionando, adaptando sus técnicas para superar los métodos básicos de formación en concienciación sobre la seguridad. La mejor defensa contra los ataques de phishing utiliza varias capas de protección. Por eso, hoy en día, cada vez más organizaciones eligen las soluciones de seguridad de TI de Akamai para proteger a los usuarios, los datos y los sistemas de la amenaza del phishing y las campañas de spear phishing.

Lea el blog de Akamai: El phishing sigue siendo un reto de seguridad.

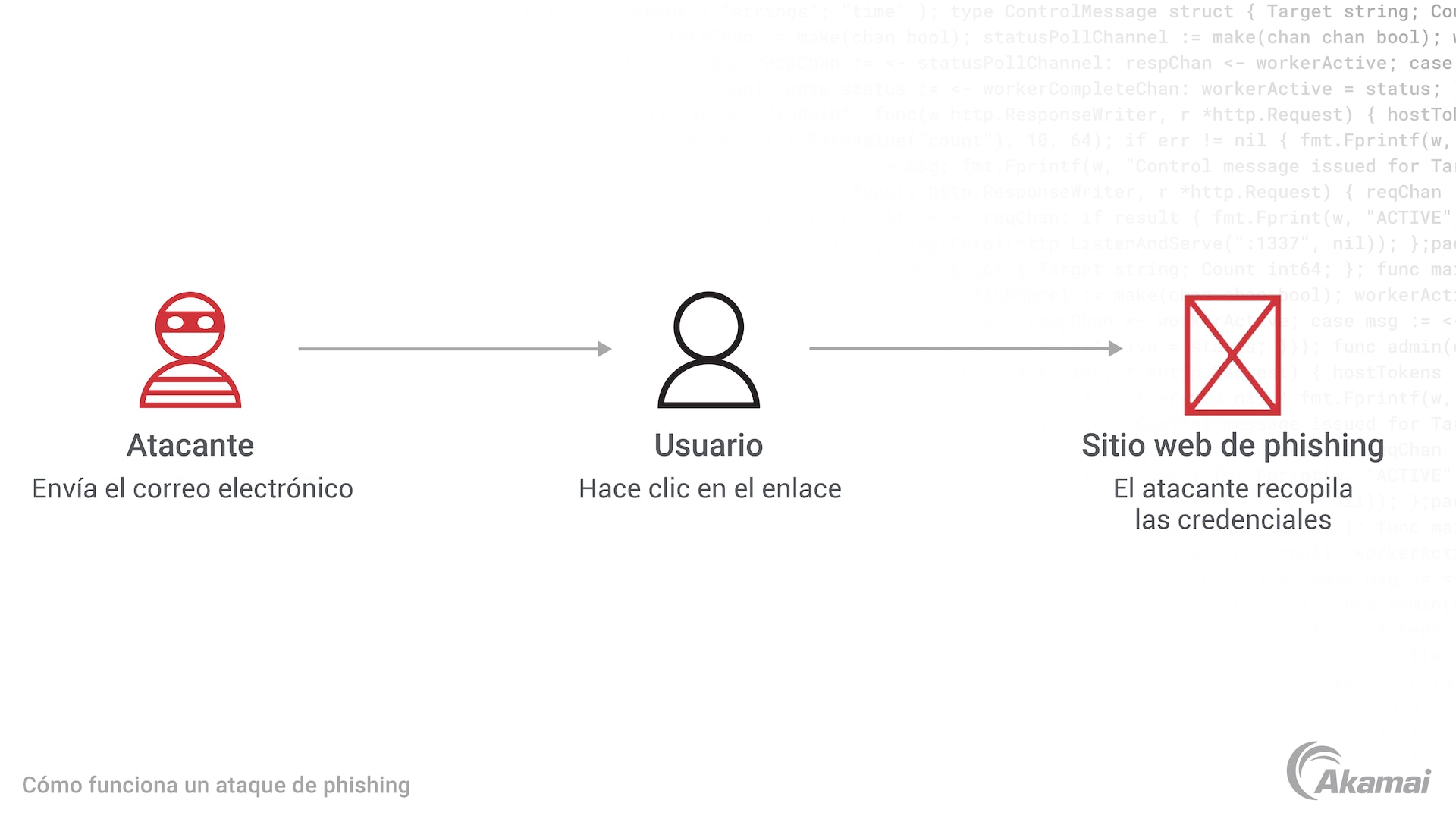

Cómo se ejecutan los ataques de phishing

Las campañas de phishing se basan en dos factores. El primero es un señuelo, algo que llama la atención de la víctima. Puede tratarse de una advertencia o un mensaje alarmante con un sentido de urgencia que hace que la víctima actúe rápidamente, a menudo sin pensar en las posibles consecuencias. El segundo factor es la llegada, que puede ser un enlace o archivo adjunto malicioso, un sitio web falso o un formulario que solicita información como credenciales de inicio de sesión o información de tarjeta de crédito.

En una campaña de phishing estándar, los atacantes envían miles de mensajes de phishing a posibles víctimas, haciéndose pasar por una empresa legítima o de confianza y tratando de presionar a las víctimas para que tomen medidas. En un ataque de spear-phishing, los estafadores se dirigen a un individuo o grupo específico, utilizando ingeniería social y datos personales recopilados de inteligencia de código abierto, redes sociales, sitios web y otra información de dominio público para convencer al destinatario de que el remitente es legítimo.

Cuando una campaña de phishing tiene éxito, los resultados pueden ser devastadores. Los ataques de phishing pueden implementar malware para secuestrar ordenadores como parte de una botnet que se utilizará para ataques de denegación de servicio. Algunas campañas de phishing convencen a los usuarios para que transfieran dinero a cuentas bancarias fraudulentas, mientras que otros ataques están diseñados para robar credenciales que proporcionan acceso a información confidencial de alto valor o propiedad intelectual.

Lea el blog de Akamai: Enemigo a las puertas: análisis de los ataques a las empresas de servicios financieros.

Parar ataques de phishing con Akamai

Para combatir el phishing y otros ciberataques, Akamai implementa soluciones de seguridad en el borde de Internet en una plataforma global que abarca desde las aplicaciones y la infraestructura hasta el usuario. Situada entre los posibles atacantes y su ecosistema de TI, nuestra tecnología de seguridad detiene los ataques en la nube, en el borde de Internet de la red, antes de que puedan poner en peligro sus aplicaciones e infraestructura.

Estos últimos años, nuestra cartera de productos de seguridad ha crecido de una colección de soluciones puntuales e innovadoras a una plataforma completa con la amplitud y profundidad necesarias para proteger a nuestros clientes de las amenazas más peligrosas. La tecnología de ciberseguridad de Akamai rodea y protege todo su ecosistema, desde las nubes y los usuarios hasta las aplicaciones y las API, lo que proporciona una protección inteligente e integral para defenderse de una amplia gama de amenazas multivectoriales.

Akamai detiene los ataques de phishing con soluciones que proporcionan:

- Escala sin precedentes. La escala y la distribución global inigualables de Akamai Intelligent Edge Platform nos permiten detener los ataques directos de mayor envergadura, a la vez que le aíslan de los daños colaterales de los ataques a otros clientes.

Asistencia en tiempo real. Proporcionamos un único punto de contacto para la asistencia y la respuesta a incidentes en tiempo real.

Protección global. Defiéndase de los ataques a sus aplicaciones, centros de datos, nubes públicas y entornos multinube en cualquier parte del mundo.

Mayor visibilidad. Gestione sus programas de seguridad y varias soluciones de seguridad a través de nuestro portal web, que ofrece una mayor visibilidad de los ataques y el control de políticas. Desde paneles de gestión de alto nivel, profundice en las diferentes áreas de preocupación individuales, integrando las herramientas existentes de gestión de eventos e información de seguridad (SIEM) para ofrecer un mayor conocimiento de todas las soluciones.

Seguridad unificada. Gestionadas desde un solo panel de control, nuestras soluciones de seguridad están diseñadas para funcionar conjuntamente a la perfección con el fin de mejorar la mitigación y simplificar la gestión.

- Facilidad de uso. Managed Security Service elimina la necesidad de que sus equipos implementen dispositivos físicos o soluciones de software. Nuestras protecciones adaptables contra amenazas siguen el ritmo de un panorama de amenazas en rápida evolución. Además, al integrar el ciclo de vida de desarrollo de aplicaciones con nuestras API de gestión, puede automatizar los cambios en las configuraciones de su solución de Akamai.

- Soluciones preparadas para el futuro. Con las soluciones de seguridad de Akamai, puede crear una infraestructura para responder a futuras amenazas, implementando sin problemas nuevas capacidades y soluciones a medida que estén disponibles.

Soluciones de seguridad de Akamai

Nuestra cartera de productos ofrece múltiples capacidades para defenderse de los ataques de phishing.

Tecnología de puerta de enlace web segura

Akamai Secure Internet Access Enterprise conecta de forma segura a los usuarios y dispositivos a Internet, al tiempo que protege de forma proactiva contra los ataques de phishing y malware de día cero. Esta solución de Akamai ofrece una defensa multicapa que incluye varios motores de detección estáticos y dinámicos, junto con inteligencia contra amenazas desarrollada en la plataforma en el borde de Internet más grande del mundo. Secure Internet Access Enterprise puede aplicar políticas de uso aceptable, identificar y bloquear aplicaciones no autorizadas y mejorar la prevención de pérdida de datos.

Protección de API y aplicaciones web

Akamai App & API Protector ofrece seguridad integral y sin riesgos para sitios web, aplicaciones y API. Con esta tecnología de Akamai, puede personalizar sus defensas adaptando dinámicamente las protecciones a los ataques en evolución, incluidos los que se dirigen a los 10 principales ataques según OWASP. Las funciones de ajuste automático y las actualizaciones gestionadas simplifican la seguridad y minimizan el esfuerzo necesario por parte de los equipos de seguridad. La detección avanzada de API mitiga el riesgo de las API nuevas o anteriormente desconocidas, a la vez que supervisa las cargas maliciosas.

La microsegmentación

Akamai Guardicore Segmentation es la forma más rápida de visualizar y segmentar los activos en el centro de datos, la nube o la infraestructura de nube híbrida. Esta tecnología de segmentación basada en software evita los ataques de movimiento lateral con una plataforma sencilla y escalable que incluye funciones de detección y respuesta frente a amenazas en tiempo real para aplicar los principios de Zero Trust.

Autenticación multifactorial

Akamai MFA evita el robo de cuentas de empleados y las filtraciones de datos con la autenticación multifactorial a prueba de phishing. Gracias a la experiencia familiar y fluida de una inserción móvil en un smartphone, en lugar de claves de seguridad físicas engorrosas, Akamai MFA detiene los ataques de omisión con el estándar más seguro para la autenticación multifactor. La inscripción en régimen de autoservicio simplifica la adopción, mientras que la criptografía de extremo a extremo y un flujo de desafío/respuesta sellado hacen que esta solución sea a prueba de phishing y confidencial.

Acceso remoto seguro escalable

Akamai Secure Internet Access Enterprise permite a los empleados conectarse a su ecosistema de TI con el acceso de red Zero Trust. Mediante el uso de un proxy con reconocimiento de identidades en la nube, este servicio flexible y adaptable proporciona una con toma de decisiones sobre control de acceso basada en señales en tiempo real, como inteligencia ante amenazas, perfiles de dispositivo e información de usuario.

Preguntas frecuentes

El phishing es un tipo de ciberdelito en el que los hackers intentan engañar a las víctimas para robar información confidencial, como nombres de usuario, contraseñas, números de tarjetas de crédito y otros datos confidenciales. Los ataques de phishing suelen utilizar mensajes de correo electrónico que parecen de una empresa u organización legítima. Por lo general, los correos electrónicos de phishing piden al destinatario que haga clic en un enlace a un sitio web malicioso o que abra un archivo adjunto, lo que permite a los atacantes robar sus credenciales de inicio de sesión o descargar malware de forma subrepticia en el equipo.

Un enfoque multicapa de la seguridad es la mejor manera de evitar los ataques de phishing. Esto puede incluir una puerta de enlace web segura, programas de concienciación sobre la seguridad, autenticación multifactor, microsegmentación y un ritmo diligente para la aplicación de parches a las vulnerabilidades de software.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.