Spear-Phishing ist eine zielgerichtete Form von Phishing, die dazu verwendet wird, Zugriff auf vertrauliche Informationen zu erlangen, indem bestimmte Personen oder Organisationen angegriffen werden. Sie wird häufig bei Cyberangriffen verwendet und ist eine Form von Social Engineering. Dabei wird in der Regel eine E-Mail an eine bestimmte Person gesendet, die aus einer legitimen Quelle zu stammen scheint, wie etwa von einem vertrauenswürdigen Kontakt oder Kollegen. Diese Mail enthält allerdings Links oder Anhänge, die zu schädlichen Inhalten führen können.

Phishing ist und bleibt ein gefährliches Cyberverbrechen

Phishing-Angriffe sind in den letzten Jahren unglaublich raffiniert geworden. Cyberkriminelle führen Phishing-Kampagnen im großen Stil durch und entwickeln ihre Methoden und Techniken ständig weiter, um unauffällig zu bleiben und so der Erkennung zu entgehen. Während Phishing früher hauptsächlich per E-Mail durchgeführt wurde, wurden bei jüngsten Angriffen auch Textnachrichten, soziale Medien und andere Vektoren genutzt, um Opfer dazu zu bringen, Anmeldedaten preiszugeben, Kreditkartennummern zu teilen oder Malware herunterzuladen.

Robert Blumofe, EVP und CTO von Akamai, erläutert die Anatomie eines Phishing-Angriffs

Da beim Phishing versucht wird, das Vertrauen von Nutzern in legitim wirkende Quellen auszunutzen, sind Schulungen zum Sicherheitsbewusstsein ein wichtiger Schritt bei der Verteidigung gegen Phishing-Kampagnen. Dieser Ansatz ist jedoch keine Patentlösung. Cyberkriminelle und ihre Kampagnen werden immer raffinierter und passen ihre Techniken an, um die grundlegenden Schulungsmethoden für das Sicherheitsbewusstsein zu umgehen. Der beste Schutz vor Phishing-Angriffen besteht aus mehreren Schutzschichten. Daher entscheiden sich heute immer mehr Unternehmen für IT-Sicherheitslösungen von Akamai, um ihre Nutzer, Daten und Systeme vor Phishing- und Spear-Phishing-Kampagnen zu schützen.

Lesen Sie den Blogbeitrag von Akamai Phishing ist immer noch eine Sicherheitsherausforderung.

So funktionieren Phishing-Angriffe

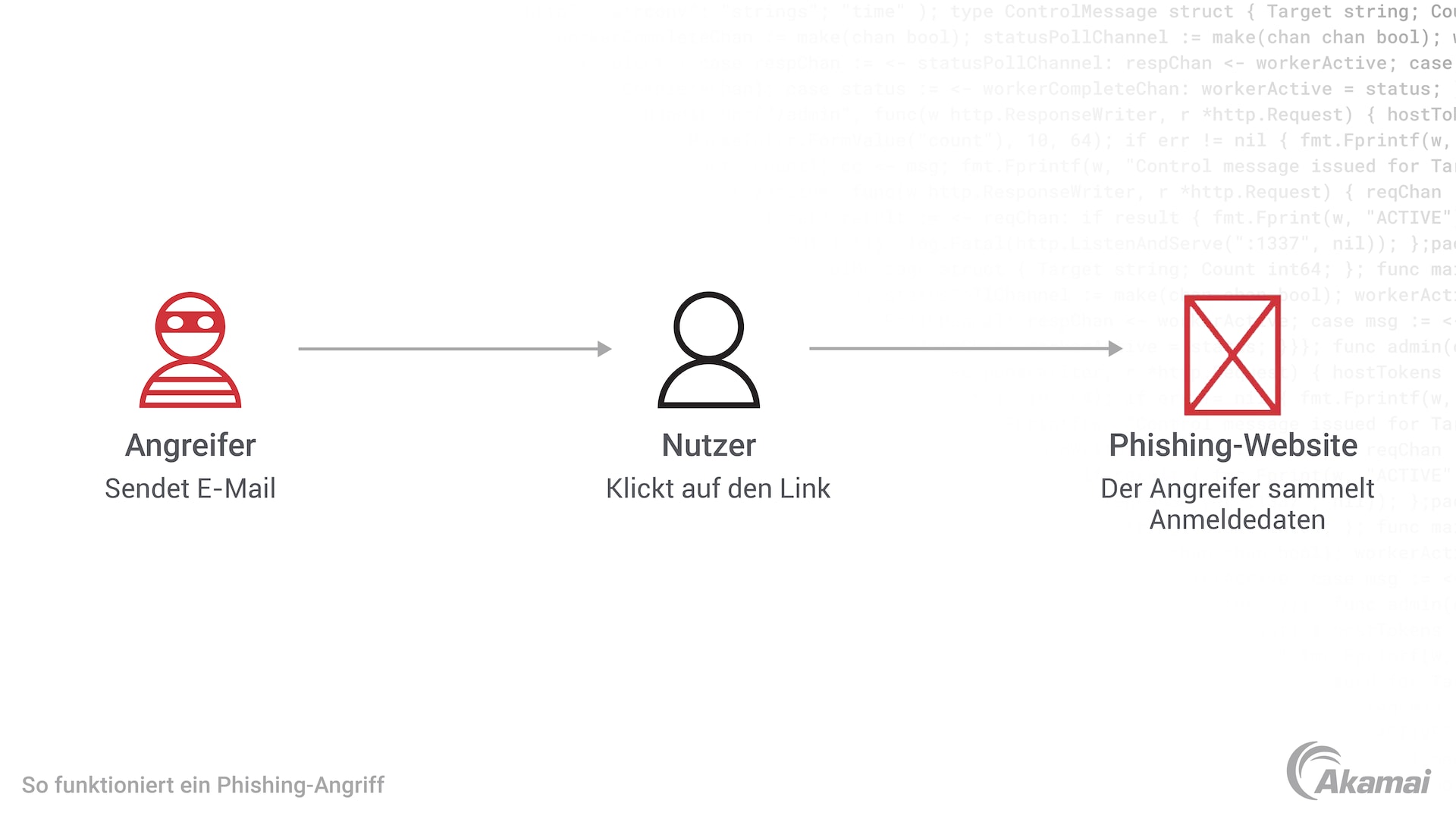

Phishing-Kampagnen basieren auf zwei Faktoren. Der erste ist ein Köder – etwas, das die Aufmerksamkeit des Opfers erregt. Dabei kann es sich um eine Warnung oder eine alarmierende Nachricht mit einem gewissen Maß an Dringlichkeit handeln, die das Opfer veranlasst, schnell zu reagieren – oft ohne dabei über mögliche Folgen nachzudenken. Der zweite Faktor ist die Landingpage, bei der es sich um einen schädlichen Link oder Anhang, eine gefälschte Website oder ein Formular handeln kann, in dem Informationen wie Anmeldedaten oder Kreditkarteninformationen angefordert werden.

Im Rahmen einer normalen Phishing-Kampagne senden Angreifer Tausende von Phishing-Nachrichten an potenzielle Opfer, geben sich als legitimes oder vertrauenswürdiges Unternehmen aus und versuchen, die Opfer zu einer bestimmten Handlung zu drängen. Bei einem Spear-Phishing-Angriff greifen Betrüger eine bestimmte Person oder Gruppe an, indem sie Social Engineering und persönliche Daten nutzen, die aus Open-Source-Informationen, sozialen Medien, Websites und anderen öffentlich zugänglichen Informationen gesammelt wurden, um das Ziel davon zu überzeugen, dass der Absender legitim ist.

Wenn eine Phishing-Kampagne erfolgreich ist, können die Ergebnisse verheerend sein. Phishing-Angriffe können Malware implementieren, um Computer als Teil eines Botnets zu entführen und für Denial-of-Service-Angriffe zu verwenden. Einige Phishing-Kampagnen bewegen Nutzer dazu, Geld auf betrügerische Bankkonten zu überweisen, während andere Angriffe darauf abzielen, Anmeldedaten zu stehlen, die Zugriff auf wertvolle vertrauliche Informationen oder geistiges Eigentum ermöglichen.

Lesen Sie den Blogbeitrag von Akamai Der Feind vor den Toren: Eine Analyse von Angriffen auf die Finanzdienstleistungsbranche.

Abwehr von Phishing-Angriffen mit Akamai

Um Phishing und andere Cyberangriffe zu bekämpfen, stellt Akamai Edge-Sicherheitslösungen auf einer globalen Plattform bereit, die von Anwendungen und Infrastruktur bis hin zum Nutzer reicht. Unsere Sicherheitstechnologie befindet sich zwischen potenziellen Angreifern und Ihrer IT-Umgebung und stoppt Angriffe in der Cloud direkt an der Edge – bevor sie Ihre Anwendungen und Infrastruktur gefährden können.

In den letzten Jahren ist unser Sicherheitsportfolio von einer Sammlung innovativer Punktlösungen zu einer umfassenden Plattform angewachsen – mit der nötigen Breite und Tiefe, um selbst die größten Bedrohungen unserer Kunden zu beheben. Die Cybersicherheitstechnologie von Akamai umgibt und schützt Ihre gesamte Umgebung – von Clouds und Nutzern bis hin zu Anwendungen und APIs – mit intelligentem, durchgängigem Schutz vor einer Vielzahl von Multi-Vektor-Bedrohungen.

Akamai stoppt Phishing-Angriffe mit Lösungen, die folgende Vorteile bieten:

- Unübertroffene Skalierbarkeit. Dank der unübertroffenen Skalierbarkeit und globalen Verteilung unserer Akamai Intelligent Edge Platform können wir selbst die größten direkten Angriffe abwehren und Sie gleichzeitig vor Kollateralschäden durch Angriffe auf andere Kunden schützen.

Support in Echtzeit. Wir bieten einen zentralen Ansprechpartner für Support und Reaktion auf Ereignisse in Echtzeit.

Globaler Schutz. Schützen Sie sich vor Angriffen auf Ihre Anwendungen, Rechenzentren, öffentlichen Clouds und Multi-Cloud-Umgebungen auf der ganzen Welt.

Mehr Transparenz. Verwalten Sie Ihre Sicherheitsprogramme und mehrere Sicherheitslösungen über unser webbasiertes Portal, das Ihnen erhöhte Transparenz bei Angriffen und mehr Richtlinienkontrolle bietet. Mit umfassenden Dashboards können Sie Einblicke in verschiedene Problembereiche erhalten, wobei vorhandene SIEM-Tools (Security Information and Event Management) integriert werden, um die Informationen Ihrer Sicherheitslösungen noch besser zu nutzen.

Einheitliche Sicherheit. Unsere Sicherheitslösungen werden über eine einzige zentrale Konsole verwaltet und sind so konzipiert, dass sie nahtlos zusammenarbeiten, um die Abwehr zu verbessern und die Verwaltung zu vereinfachen.

- Nutzerfreundlichkeit. Mit unserem Managed Security Service müssen Ihre Teams keine physischen Appliances oder Softwarelösungen mehr implementieren. Unsere anpassungsfähigen Schutzmaßnahmen halten mit der sich rasant entwickelnden Bedrohungslandschaft Schritt. Außerdem können Sie durch die Integration des Lebenszyklus Ihrer Anwendungsentwicklung in unsere Management-APIs Änderungen an der Konfiguration Ihrer Akamai-Lösungen vollständig automatisieren.

- Zukunftssichere Lösungen. Mit den Sicherheitslösungen von Akamai können Sie eine Infrastruktur aufbauen, die auch auf zukünftige Bedrohungen reagieren und neue Funktionen und Lösungen nahtlos bereitstellen kann, sobald diese verfügbar sind.

Akamai Security Solutions

Unser Portfolio bietet zahlreiche Funktionen zum Schutz vor Phishing-Angriffen.

SWG-Technologie (Secure Web Gateway)

Akamai Secure Internet Access Enterprise verbindet Nutzer und Geräte sicher mit dem Internet und schützt gleichzeitig proaktiv vor Zero-Day-Malware und Phishing-Angriffen. Diese Lösung von Akamai bietet eine mehrschichtige Verteidigung, die mehrere statische und dynamische Erkennungs-Engines sowie Bedrohungsinformationen umfasst, die auf der weltweit größten Edge-Plattform entwickelt wurden. Secure Internet Access Enterprise kann Nutzungsrichtlinien durchsetzen, nicht genehmigte Anwendungen identifizieren und blockieren und Datenverluste verhindern.

Schutz für Webanwendungen und APIs

Der Akamai App & API Protector gewährleistet kompromisslose Sicherheit für Websites, Anwendungen und APIs aus einer Hand. Mit dieser Technologie von Akamai können Sie Ihre Verteidigung individuell gestalten, indem Sie den Schutz dynamisch an sich entwickelnde Angriffe anpassen, einschließlich solcher, die auf die OWASP Top 10 abzielen. Selbstoptimierungsfunktionen und verwaltete Updates vereinfachen die Sicherheit und minimieren den Arbeitsaufwand für Sicherheitsteams. Die erweiterte API-Erkennung mindert Risiken aus neuen und bisher unbekannten APIs und überwacht gleichzeitig schädliche Payloads.

Mikrosegmentierung

Akamai Guardicore Segmentation ist die schnellste Möglichkeit, um Ihre Ressourcen im Rechenzentrum, in der Cloud oder in der Hybrid-Cloud-Infrastruktur zu visualisieren und zu segmentieren. Diese softwarebasierte Segmentierungstechnologie verhindert laterale Bewegungen durch eine einfache, skalierbare Plattform mit Echtzeit-Bedrohungserkennung und Reaktionsfunktionen zur Durchsetzung von Zero-Trust-Prinzipien.

Multi-Faktor-Authentifizierung

Akamai MFA verhindert die Übernahme von Mitarbeiterkonten und Datenschutzverletzungen mit phishing-sicherer Multi-Faktor-Authentifizierung. Die MFA von Akamai nutzt statt komplizierter physischer Sicherheitsschlüssel das vertraute und reibungslose Endnutzererlebnis mobiler Push-Benachrichtigungen auf dem Smartphone und stoppt Bypass-Angriffe mit dem sichersten Standard für Multi-Faktor-Authentifizierung. Die Self-Service-Anmeldung vereinfacht die Einführung, während die End-to-End-Verschlüsselung und ein abgeschirmter Frage/Antwort-Ablauf diese Lösung phishing-sicher und vertraulich machen.

Skalierbarer, sicherer Remotezugriff

Akamai Secure Internet Access Enterprise ermöglicht es Ihren Mitarbeitern, über Zero-Trust-Netzwerkzugriff eine Verbindung zu Ihrer IT-Umgebung herzustellen. Mithilfe eines identitätsbasierten Proxy in der Cloud hilft dieser flexible und anpassungsfähige Service auf Grundlage von Echtzeit-Signalen wie Bedrohungsinformationen, Nutzerinformationen und Gerätestatus bei der Wahl des sicheren Zugriffs.

Häufig gestellte Fragen (FAQ)

Phishing ist eine Art von Cyberkriminalität, bei der Hacker versuchen, Opfer zu betrügen, um vertrauliche Informationen wie Nutzernamen, Passwörter, Kreditkartennummern und andere sensible Daten zu stehlen. Bei Phishing-Angriffen werden in der Regel E-Mails verwendet, die den Anschein erwecken, von einem legitimen Unternehmen oder einer legitimen Organisation zu stammen. Phishing-E-Mails fordern den Empfänger meist auf, auf einen Link zu einer schädlichen Website zu klicken oder einen Anhang zu öffnen, der es Angreifern ermöglicht, ihre Anmeldedaten zu stehlen oder heimlich Malware auf den Computer herunterzuladen.

Ein mehrschichtiger Sicherheitsansatz ist die beste Methode, um Phishing-Angriffe zu verhindern. Dies kann ein Secure Web Gateway, Schulungen zum Sicherheitsbewusstsein, Multi-Faktor-Authentifizierung, Mikrosegmentierung und ein gewissenhaftes Vorgehen beim Patchen von Software-Schwachstellen umfassen.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.