Lo spear phishing è una forma mirata di phishing utilizzata per ottenere l'accesso a informazioni sensibili prendendo di mira individui o organizzazioni specifici. Viene spesso utilizzato negli attacchi informatici ed è una forma di social engineering. In genere comporta l'invio di un'e-mail a una persona specifica che sembra provenire da una fonte legittima, come un contatto o un collega fidato, ma contiene link o allegati che possono indirizzare a contenuti dannosi.

Il phishing rimane un pericoloso crimine informatico

Gli attacchi di phishing sono diventati incredibilmente sofisticati negli ultimi anni. I criminali informatici eseguono campagne di phishing su scala industriale, evolvendo continuamente i propri metodi e tecniche per sfuggire ai controlli di sicurezza ed eludere il rilevamento. Mentre un tempo il phishing veniva condotto principalmente tramite e-mail, i recenti attacchi utilizzano messaggi di testo, social media e altri vettori per indurre le vittime a rivelare credenziali di accesso, condividere numeri di carte di credito o scaricare malware.

Robert Blumofe, EVP e CTO di Akamai, spiega l'anatomia di un attacco di phishing

Poiché il phishing cerca di sfruttare la disponibilità di un utente di fidarsi dei messaggi provenienti da quelle che sembrano essere fonti legittime, la formazione sulla consapevolezza della sicurezza è una parte importante della difesa dalle campagne di phishing. Tuttavia, questo approccio non è una ricetta magica. I criminali informatici e le loro campagne continuano a perfezionarsi, adattando tecniche per superare i metodi di formazione di base sulla consapevolezza della sicurezza. Il miglior sistema di difesa contro gli attacchi di phishing si basa su più livelli di protezione. Ecco perché oggi sempre più organizzazioni scelgono le soluzioni di sicurezza IT di Akamai per proteggere utenti, dati e sistemi dalla minaccia delle campagne di phishing e spear phishing.

Leggete il blog di Akamai Il phishing costituisce ancora una sfida per la sicurezza.

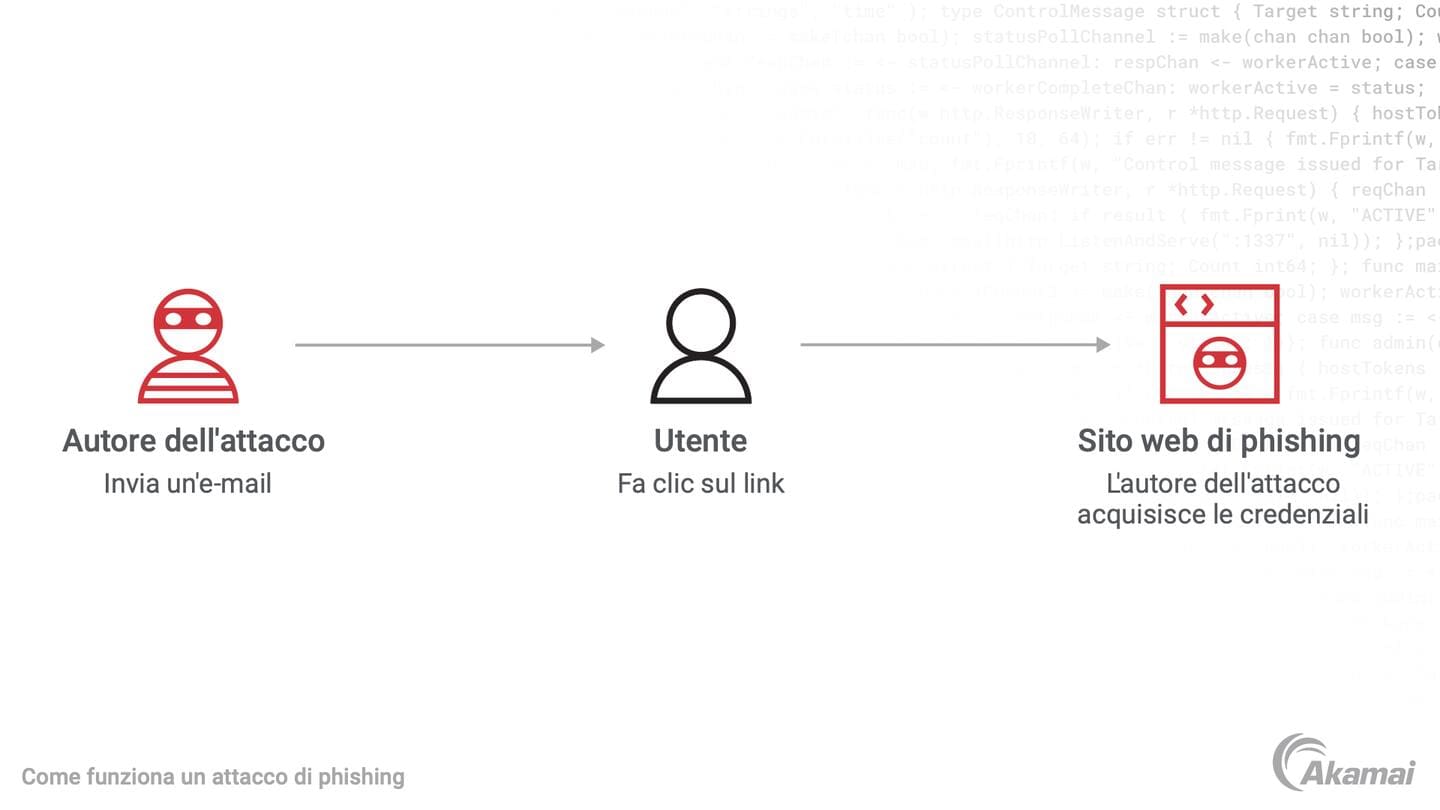

Come vengono eseguiti gli attacchi di phishing

Le campagne di phishing si basano su due fattori. Il primo è un'esca, qualcosa che attira l'attenzione della vittima. Può trattarsi di un avviso o un messaggio di avvertimento con un'urgenza che induce la vittima ad agire rapidamente, spesso senza pensare alle possibili conseguenze. Il secondo fattore è la destinazione, che potrebbe essere un link o un allegato dannoso, un sito web fittizio o un modulo che richiede informazioni come credenziali di accesso o dati della carta di credito.

In una campagna di phishing standard, gli aggressori inviano migliaia di messaggi di phishing a potenziali vittime, fingendosi un'azienda legittima o fidata e cercando di spingere le vittime ad agire. In un attacco di spear phishing, i truffatori prendono di mira un individuo o un gruppo specifico, il social engineering e i dettagli personali acquisiti da intelligence open source, social media, siti web e altre informazioni di pubblico dominio per convincere l'obiettivo che il mittente è legittimo.

Quando una campagna di phishing ha successo, i risultati possono essere devastanti. Gli attacchi di phishing possono distribuire malware per sabotare i computer come parte di una botnet da utilizzare per attacchi DoS (Denial-of-Service). Alcune campagne di phishing convincono gli utenti a trasferire denaro su conti bancari fraudolenti, mentre altri attacchi sono progettati per rubare credenziali che forniscono l'accesso a informazioni sensibili di alto valore o proprietà intellettuale.

Leggete il blog di Akamai Il nemico è alle porte: analisi degli attacchi contro i servizi finanziari.

Arresto degli attacchi di phishing con Akamai

Per contrastare il phishing e altri attacchi informatici, Akamai implementa soluzioni per la sicurezza sull'edge su una piattaforma globale che si estende dalle vostre applicazioni e dalla vostra infrastruttura all'utente. Situata tra i potenziali autori degli attacchi e il vostro ecosistema IT, la nostra tecnologia di sicurezza arresta gli attacchi nel cloud, lungo il perimetro della rete, prima che i criminali riescano a mettere a repentaglio le vostre applicazioni e la vostra infrastruttura.

Negli ultimi anni, la nostra gamma di innovative soluzioni per la sicurezza si è arricchita con una piattaforma completa che offre l'ampiezza e la profondità richieste per proteggere i nostri clienti dalle minacce più pericolose. La tecnologia di cybersicurezza di Akamai circonda e protegge il vostro intero ecosistema, dai cloud e dagli utenti fino alle app e alle API, fornendo una protezione end-to-end intelligente per difendersi da un'ampia gamma di minacce multivettoriali.

Akamai arresta gli attacchi di phishing con soluzioni che forniscono:

- Scalabilità impareggiabile La scalabilità impareggiabile e la distribuzione globale dell'Akamai Intelligent Edge Platform ci consentono di: fermare i più vasti attacchi diretti isolandovi dai danni collaterali degli attacchi contro altri clienti.

Supporto in tempo reale. Offriamo un unico punto di contatto per il supporto e la risposta ai problemi in tempo reale.

Protezione globale. Difendetevi dagli attacchi alle applicazioni, ai data center, al cloud pubblico e agli ambienti multicloud in qualsiasi parte del mondo.

Maggiore visibilità. Gestite il vostro programma di protezione e più soluzioni per la sicurezza tramite il nostro portale basato sul web che offre un miglior livello di visibilità degli attacchi e controllo delle policy. Dai dashboard di alto livello, esaminate le diverse singole aree di interesse, integrando le informazioni di sicurezza esistenti e gli strumenti di gestione degli eventi (SIEM) per offrire una maggiore consapevolezza per tutte le soluzioni.

Sicurezza unificata. Gestite da un'unica posizione, le nostre soluzioni per la sicurezza sono concepite per interagire tra loro in modo ottimale, al fine di migliorare la mitigazione e semplificare la gestione.

- Facilità d'uso. Il nostro servizio di sicurezza gestita elimina la necessità per i team di implementare dispositivi fisici o soluzioni software. Le nostre protezioni adattive contro le minacce tengono il passo con un panorama delle minacce in rapida evoluzione. Inoltre, integrando il ciclo di vita dello sviluppo delle vostre applicazioni con le nostre API di gestione, potete automatizzare le modifiche alle configurazioni della vostra soluzione Akamai.

- Soluzioni a prova di futuro. Con le soluzioni per la sicurezza di Akamai, potete creare un'infrastruttura per rispondere alle minacce future, implementando in modo ottimale nuove funzionalità e soluzioni non appena diventano disponibili.

Soluzioni per la sicurezza Akamai

Il nostro portfolio offre molteplici funzionalità per difendersi dagli attacchi di phishing.

Tecnologia SWG (Secure Web Gateway)

Akamai Secure Internet Access Enterprise collegate in modo sicuro utenti e dispositivi a Internet proteggendo in modo proattivo dagli attacchi di malware e phishing zero-day. Questa soluzione Akamai offre una difesa a più livelli che include più motori di rilevamento statici e dinamici insieme all'intelligence sulle minacce sviluppata sulla piattaforma edge più grande al mondo. Secure Internet Access Enterprise può applicare policy di utilizzo accettabili, identificare e bloccare le applicazioni non autorizzate e migliorare la prevenzione della perdita di dati.

WAAP (Web Application and API Protection)

Akamai App & API Protector offre una sicurezza centralizzata senza compromessi per siti web, applicazioni e API. Con questa tecnologia Akamai, potete personalizzare i vostri sistemi di difesa adattando dinamicamente le protezioni da attacchi sempre più evoluti, tra cui quelli che colpiscono l’OWASP Top 10. Le funzionalità di ottimizzazione automatica e gli aggiornamenti gestiti semplificano la sicurezza e riducono al minimo lo sforzo richiesto dai team di sicurezza. Il rilevamento delle API avanzato mitiga il rischio da API nuove o precedentemente non conosciute, monitorando i payload dannosi.

La soluzione di microsegmentazione

Akamai Guardicore Segmentation È i modo più veloce per visualizzare e segmentare le risorse nel data center, nel cloud o nell'infrastruttura cloud ibrida. Questa tecnologia di segmentazione basata su software impedisce gli attacchi di movimento laterale con una piattaforma semplice e scalabile dotata di funzionalità di rilevamento e risposta alle minacce in tempo reale per applicare i principi Zero Trust.

Autenticazione multifattore

Akamai MFA Previene il controllo account e le violazioni di dati con la tecnologia MFA anti-phishing. Utilizzando la semplice esperienza consueta di un push mobile su uno smartphone, invece di utilizzare ingombranti chiavi di sicurezza fisiche, Akamai MFA blocca gli attacchi di elusione con lo standard più sicuro per l'autenticazione multifattore. La registrazione automatizzata semplifica l'adozione, mentre la crittografia end-to-end e un flusso di verifica/risposta chiuso rendono questa soluzione riservata proteggendola dagli attacchi di phishing.

Accesso remoto sicuro scalabile

Akamai Secure Internet Access Enterprise consente ai dipendenti di connettersi all'ecosistema IT con Zero Trust Network Access. Utilizzando un proxy in grado di riconoscere l'identità nel cloud, questo servizio flessibile e adattabile fornisce un accesso granulare al processo decisionale basato su segnali in tempo reale come informazioni sulle minacce, informazioni sugli utenti e posizione del dispositivo.

Domande frequenti (FAQ)

Il phishing è un tipo di crimine informatico in cui gli hacker tentano di frodare le vittime per rubare informazioni riservate come nomi utente, password, numeri di carte di credito e altri dati sensibili. Gli attacchi di phishing in genere utilizzano messaggi e-mail che sembrano provenire da un'azienda o un'organizzazione legittima. Le e-mail di phishing di solito chiedono al destinatario di fare clic su un link a un sito web dannoso o di aprire un allegato, che consente agli aggressori di rubare le credenziali di accesso o scaricare di nascosto malware sul computer.

Un approccio multilivello alla sicurezza è il modo migliore per prevenire gli attacchi di phishing. Ciò può includere una soluzione SWG (Secure Web Gateway), programmi di sensibilizzazione alla sicurezza, autenticazione multifattore, microsegmentazione e la correzione delle vulnerabilità del software a una frequenza regolare.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.