SASE (Secure Access Service Edge) es un marco de seguridad definido por Gartner. En una arquitectura SASE, las tecnologías de seguridad y conectividad de red convergen en una única plataforma distribuida en la nube que hace posible una transformación digital segura y rápida.

Mejore la seguridad de red con los principios Zero Trust

La naturaleza de la red de TI está cambiando rápidamente y requiere un enfoque de seguridad diferente. Tradicionalmente, los equipos de seguridad se centraban en defender el perímetro de la red de TI. Las soluciones de seguridad de la información se diseñaron para bloquear la actividad maliciosa y permitir la entrada de tráfico legítimo en la red. Todo lo que se consideraba "seguro" dentro de la red era automáticamente fiable.

Sin embargo, con el auge de la informática en la nube y el teletrabajo, la idea de un perímetro de red se ha quedado obsoleta. Es igual de probable que los usuarios y las aplicaciones legítimos busquen acceso a los recursos de TI desde fuera del perímetro de la red, y los atacantes suelen desplazarse lateralmente dentro de la red, además de dirigirse a ella desde fuera.

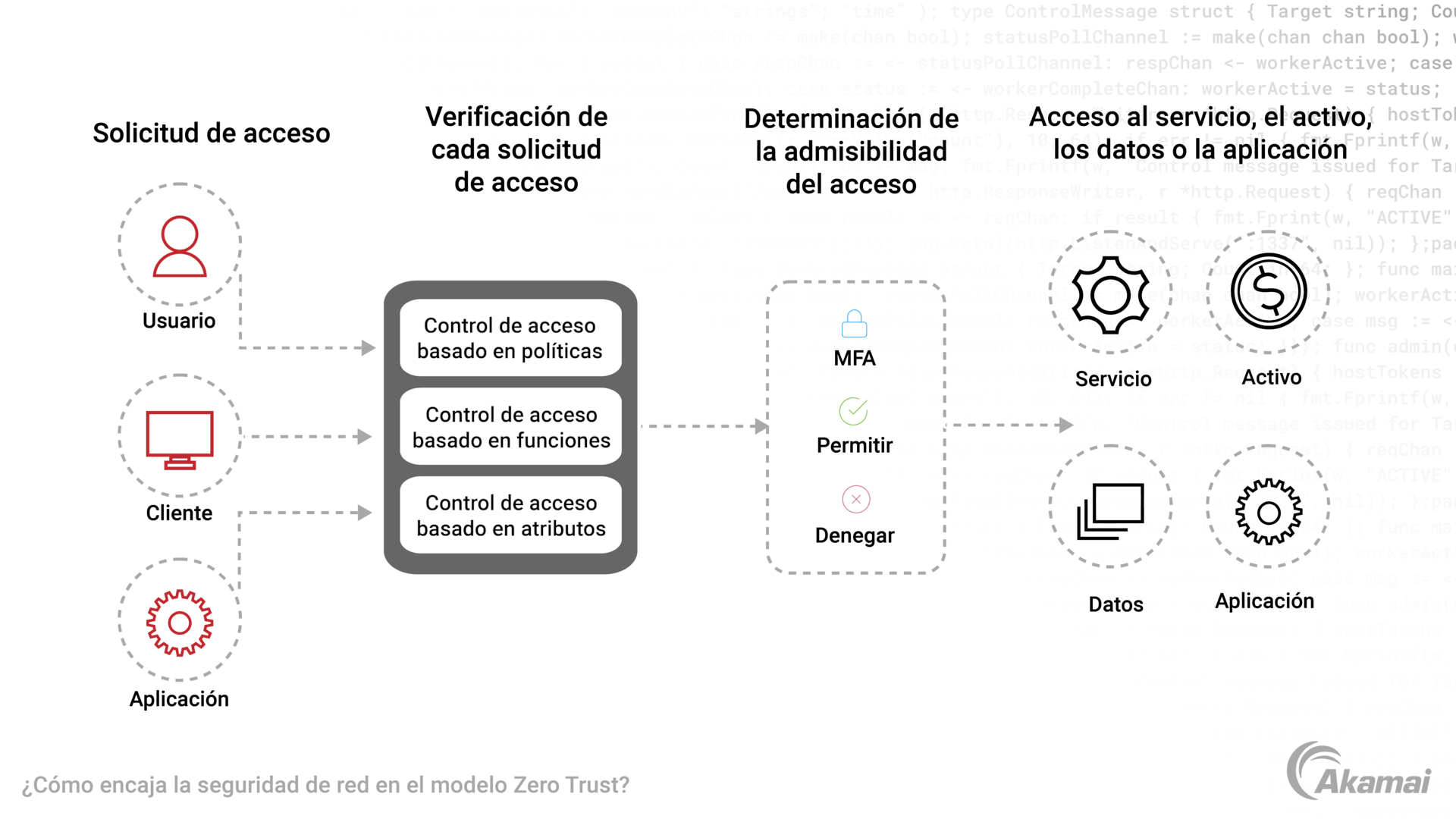

La seguridad Zero Trust es la respuesta a los desafíos que plantea esta evolución en las configuraciones de la infraestructura de red. Zero Trust es un tipo de modelo de seguridad de red basado en la filosofía de que ninguna persona o dispositivo dentro o fuera de la red de la red debe tener acceso automático a los sistemas o servicios hasta que se autentique y se compruebe constantemente.

Akamai, una de las principales empresas del sector de la seguridad de red, ofrece soluciones de seguridad compatibles con enfoques Zero Trust, que protegen el acceso remoto a las aplicaciones corporativas y a Internet desde cualquier lugar y reducen el impacto de las ciberamenazas sin perjudicar la productividad de los empleados.

Cómo mejora Zero Trust la seguridad de red

En un marco Zero Trust, se supone que todos los usuarios y dispositivos son maliciosos o están en peligro hasta que se haya verificado su legitimidad y autorización. Esto contrasta totalmente con el enfoque tradicional de la seguridad de red, que confía automáticamente en cualquier usuario, dispositivo o solicitud que ya se encuentre dentro del perímetro de la red.

La seguridad Zero Trust requiere una autenticación y autorización sólidas para todos los usuarios y dispositivos antes de conceder el acceso o transferir los datos. Mediante el uso de análisis de comportamiento, filtrado y registro para verificar acciones e identificar señales de riesgo, las soluciones de seguridad compatibles con el modelo Zero Trust deben tomar nota de cualquier señal de que un usuario está actuando de forma diferente o de que una solicitud de acceso presente una anomalía. Este cambio fundamental en el enfoque de la seguridad de la red vence a muchas de las amenazas de seguridad más comunes. A los hackers les resulta mucho más difícil aprovechar una vulnerabilidad en el perímetro, obtener acceso no autorizado y, después, pasar días o semanas explotando datos y aplicaciones confidenciales una vez que se encuentran en la red.

Con un enfoque Zero Trust para la seguridad de la red, puede:

- Detener los ataques maliciosos. Un enfoque Zero Trust puede identificar, bloquear y mitigar de forma proactiva amenazas específicas como malware, spyware, ransomware, phishing y ataques de día cero, así como otras campañas avanzadas, para mejorar la seguridad frente a las ciberamenazas.

- Proporcionar un acceso seguro. El trabajo con seguridad Zero Trust puede reducir el riesgo y la complejidad de proporcionar un acceso rápido y sencillo a todos los usuarios, incluidos terceros y proveedores externos.

- Minimizar la complejidad y ahorrar costes. Un modelo Zero Trust reduce la complejidad del acceso empresarial y la seguridad de la red, lo que elimina la necesidad de realizar cambios costosos y laboriosos en las herramientas de seguridad tradicionales.

Seguridad de red Zero Trust con Akamai

Akamai proporciona un conjunto de soluciones y servicios de ciberseguridad, basados en una sofisticada inteligencia ante amenazas, compatibles con enfoques Zero Trust para la seguridad de la red. Al ser la plataforma informática más grande del mundo, tenemos una visión sin precedentes del tráfico de Internet a nivel mundial y visibilidad de los ataques globales. Esto permite a nuestros equipos de seguridad desarrollar un conocimiento profundo de las amenazas emergentes e informar a nuestras medidas de seguridad para detener de forma proactiva y predecible los ataques más sofisticados y peligrosos, sin afectar al rendimiento de la red.

Secure Internet Access

Akamai Secure Internet Access es una puerta de enlace web segura basada en la nube que ofrece protección contra amenazas a organizaciones y usuarios frente a amenazas específicas avanzadas, como malware, ransomware y phishing, así como filtraciones de datos y exfiltraciones. Esta tecnología de Akamai garantiza que los usuarios y los dispositivos puedan conectarse de forma segura a Internet estén donde estén, sin la complejidad y los gastos generales de gestión asociados a otros controles de seguridad heredados. Con tecnología de inteligencia contra amenazas en tiempo real, Secure Internet Access cuenta con varias capas de protección que usan motores de detección estáticos y dinámicos para identificar y bloquear de forma proactiva las amenazas específicas.

Enterprise Application Access

Akamai Enterprise Application Access permite el acceso de red Zero Trust (ZTNA) mediante la sustitución de las redes privadas virtuales (VPN) por un proxy con reconocimiento de identidades en la nube. Este servicio flexible y adaptable permite un acceso granular a la toma de decisiones basada en señales en tiempo real, como inteligencia ante amenazas, estrategias de dispositivo e información de usuario. Enterprise Application Access mejora la seguridad de la red mediante la integración de tecnologías para la prevención de pérdida de datos, la seguridad de las aplicaciones, la gestión de acceso e identidades, la autenticación multifactorial (MFA), el inicio de sesión único (SSO) y la visibilidad de la gestión y el control del acceso a la red.

Akamai MFA

La autenticación multifactorial de Akamai MFA es una solución de última generación que ofrece un factor de autenticación a prueba de phishing. Akamai MFA utiliza FIDO2, el método de autenticación basado en estándares más sólido disponible, y una aplicación en un dispositivo móvil para proporcionar una autenticación multifactor con una experiencia de usuario familiar y fluida, sin necesidad de costosas y engorrosas claves de seguridad en hardware. Con criptografía integral y un flujo de desafío/respuesta sellado, Akamai MFA logra un proceso de autenticación confidencial a prueba de phishing.

Logre seguridad de red con la microsegmentación

Akamai también proporciona potentes protecciones para la seguridad de la red con Akamai Guardicore Segmentation, la forma más sencilla, rápida e intuitiva de aplicar los principios de Zero Trust en una red segmentada, y Akamai Hunt, nuestro servicio gestionado de búsqueda de amenazas.

Akamai Guardicore Segmentation recopila información detallada sobre la infraestructura de TI de una organización, creando un mapa dinámico que permite a los equipos de seguridad ver la actividad con detalles a nivel de usuarios y procesos en tiempo real, así como consultar datos históricos. Cuando se combina con flujos de trabajo de políticas de seguridad basados en IA, esta información detallada permite a los equipos de seguridad crear políticas de segmentación para activos de TI individuales, bloqueando de forma eficaz los ciberataques que se propagan a través del movimiento lateral, como el ransomware.

La tecnología de segmentación de Akamai funciona con sistemas operativos modernos y heredados en servidores bare metal, máquinas virtuales, IoT, contenedores, instancias de nube y dispositivos IoT. Akamai Guardicore Segmentation también ofrece varios métodos en su sistema de detección de intrusiones, lo que incluye un firewall de inteligencia de amenazas, análisis de reputación y soluciones dinámicas de engaño.

Akamai Hunt es nuestro servicio gestionado de búsqueda de amenazas, que detiene las amenazas más evasivas de su red, aprovechando una implementación existente de Akamai Guardicore Segmentation y la inteligencia global masiva contra amenazas de Akamai Connected Cloud. El equipo de Hunt busca de forma proactiva ataques en curso y emergentes en su red, reforzando los principios de Zero Trust mediante la supervisión continua del entorno de TI.

Preguntas frecuentes

La seguridad en el teletrabajo es la práctica de garantizar un acceso seguro a Internet y a los recursos de una organización para los empleados que trabajan fuera de la oficina con dispositivos y tecnologías que no están protegidos por un firewall corporativo.

Las soluciones de seguridad para el teletrabajo más eficaces incluyen servicios de autenticación multifactorial, puertas de enlace web seguras basadas en la nube y soluciones de acceso de red Zero Trust que validan y autentican constantemente las solicitudes de acceso a activos y aplicaciones.

El marco SASE incorpora varias tecnologías de seguridad en un único modelo de servicio. Entre ellas se incluyen el acceso de red Zero Trust (ZTNA), la red de área extensa definida por software (SD-WAN), el agente de seguridad de acceso a la nube (CASB), los firewalls de nueva generación, los firewalls como servicio (FWaaS), las puertas de enlace web seguras (SWG) y la autenticación multifactor (MFA).

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.