SASE, oder Secure Access Service Edge, ist ein von Gartner definiertes Sicherheits-Framework. Eine SASE-Architektur kombiniert Sicherheits- und Netzwerkkonnektivitätstechnologien in einer einzigen Cloudplattform und ermöglicht so eine sichere und schnelle digitale Transformation.

Verbessern Sie die Netzwerksicherheit mit Zero-Trust-Prinzipien

IT-Netzwerke verändern sich schnell und erfordern dann einen angepassten Ansatz für die Netzwerksicherheit. Traditionell befassen sich Sicherheitsteams damit, die Grenzen des IT-Netzwerks zu schützen. Informationssicherheitslösungen wurden entwickelt, um schädliche Aktivitäten zu verhindern und legitimen Netzwerk-Traffic zu erlauben. Alles, was innerhalb des Netzwerks als „sicher“ galt, wurde automatisch als vertrauenswürdig eingestuft.

Seit dem Aufkommen von Cloud Computing und Remotearbeit ist die Idee, nur die Netzwerkgrenzen zu schützen, jedoch nicht mehr zeitgemäß. Legitime Nutzer und Anwendungen greifen jedoch häufig auch von außerhalb des Netzwerks auf IT-Ressourcen zu. Zudem bewegen sich Angreifer innerhalb des Netzwerks lateral, statt es nur von außen anzugreifen.

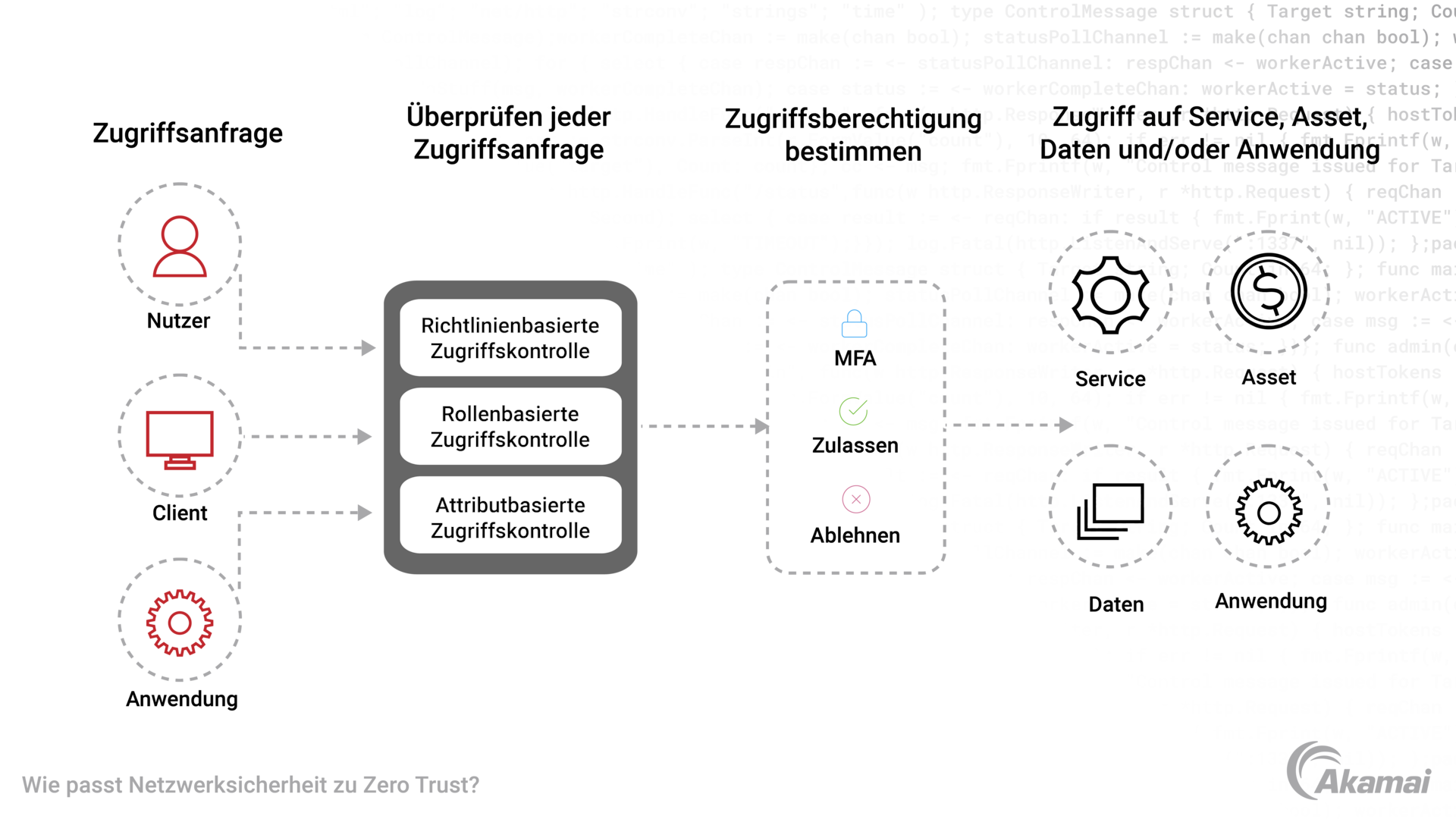

Zero-Trust-Sicherheit ist die Antwort auf die Herausforderungen, die sich aus dieser Entwicklung der Netzwerkinfrastrukturkonfigurationen ergeben. Zero Trust ist ein Netzwerksicherheitsmodell basierend auf der Philosophie, dass keine Person und kein Gerät innerhalb oder außerhalb des Netzwerks automatisch Zugriff auf Systeme oder Services erhalten sollte, wenn keine Authentifizierung und kontinuierliche Verifizierung stattgefunden hat.

Mit seiner herausragenden Expertise im Bereich der Netzwerksicherheit bietet Akamai Sicherheitslösungen, die Zero Trust unterstützen, den Remotezugriff auf Unternehmensanwendungen und das Internet von überall aus sichern und die Auswirkungen von Cyberbedrohungen reduzieren, ohne die Mitarbeiterproduktivität zu beeinträchtigen.

Wie Zero Trust die Netzwerksicherheit verbessert

In einem Zero-Trust-Framework wird davon ausgegangen, dass alle Nutzer und Geräte schädlich sind oder kompromittiert wurden. Sie müssen erst als legitim und autorisiert verifiziert werden. Dies steht im Gegensatz zum herkömmlichen Ansatz für Netzwerksicherheit, bei dem automatisch jeder Nutzer, jedes Gerät und jede Anfrage innerhalb des Netzwerks als vertrauenswürdig gilt.

Zero-Trust-Sicherheit erfordert für jeden Nutzer und jedes Gerät eine starke Authentifizierung und Autorisierung, bevor Zugriff gewährt oder Daten übertragen werden. Mithilfe von Verhaltensanalysen, Filtern und Protokollierungen zur Verifizierung von Maßnahmen und zur Erkennung von Anzeichen für eine Gefährdung sollten Sicherheitslösungen, die das Zero-Trust-Modell unterstützen, sämtliche Anzeichen identifizieren, wenn ein Nutzer untypisch handelt oder eine Zugriffsanfrage eine Anomalie darstellt. Durch diese grundlegende Änderung des Ansatzes für die Netzwerksicherheit werden viele gängige Sicherheitsrisiken abgewehrt. Das macht es Hackern viel schwerer, eine Schwachstelle im Netzwerk auszunutzen, unbefugten Zugriff zu erlangen und dann Tage oder Wochen damit zu verbringen, sensible Daten zu stehlen und Anwendungen anzugreifen, sobald sie sich innerhalb des Netzwerks befinden.

Mit Zero Trust für Ihre Netzwerksicherheit können Sie:

- Schädliche Angriffe abwehren. Ein Zero-Trust-Ansatz kann zielgerichtete Bedrohungen wie Malware, Spyware, Ransomware, Phishing, Zero-Day-Angriffe und andere hoch entwickelte Kampagnen abwehren und verbessert so die Cybersicherheit.

- Sicheren Zugriff bereitstellen. Zero-Trust-Sicherheit kann das Risiko und die Komplexität bei der Bereitstellung eines schnellen und einfachen Zugriffs für alle Nutzer, einschließlich Drittanbietern, verringern.

- Die Komplexität minimieren und Kosten sparen. Ein Zero-Trust-Modell reduziert die Komplexität des Unternehmenszugriffs und der Netzwerksicherheit und macht zeitaufwändige und kostspielige Änderungen an herkömmlichen Sicherheitstools überflüssig.

Zero-Trust-Netzwerksicherheit mit Akamai

Akamai bietet eine Reihe von Cybersicherheitslösungen und -Services, die Zero Trust unterstützen und auf komplexer Threat Intelligence basieren. Als weltweit größte Computing-Plattform verfügen wir über einzigartige Einblicke in den weltweiten Internettraffic und globale Angriffe. Auf diese Weise erlangen unsere Sicherheitsteams tiefgreifendes Wissen über aufkommende Bedrohungen und aktualisieren unsere Sicherheitsmaßnahmen, damit diese auf proaktive und vorhersehbare Weise selbst die komplexesten und gefährlichsten Angriffe abwehren, ohne die Netzwerk-Performance zu beeinträchtigen.

Secure Internet Access

Akamai Secure Internet Access ist ein cloudbasiertes Secure Web Gateway, das Unternehmen und Nutzern Schutz vor hoch entwickelten, zielgerichteten Bedrohungen wie Malware, Ransomware und Phishing sowie Datendiebstahl und Datenextraktion bietet. Diese Technologie von Akamai stellt sicher, dass Nutzer und Geräte unabhängig von ihrem Standort eine sichere Verbindung zum Internet herstellen können. Sie verzichtet dabei allerdings auf die Komplexität und den Verwaltungsaufwand, die mit anderen veralteten Sicherheitskontrollen verbunden sind. Secure Internet Access basiert auf Threat Intelligence in Echtzeit und umfasst mehrere Schutzebenen, die statische und dynamische Engines nutzen, um zielgerichtete Bedrohungen proaktiv zu identifizieren und zu blockieren.

Enterprise Application Access

Akamai Enterprise Application Access ermöglicht Zero-Trust-Netzwerkzugriff (ZTNA) durch den Austausch von Virtual Private Networks (VPNs) mit einem identitätsbasierten Proxy in der Cloud. Dieser flexible und anpassbare Service ermöglicht die Wahl des sicheren Zugriffs auf der Grundlage von Echtzeit-Signalen. Dazu gehören Threat Intelligence, der Gerätestatus und Nutzerinformationen. Enterprise Application Access verbessert die Netzwerksicherheit durch die Integration von Technologien zur Verhinderung von Datenverlust, Anwendungssicherheit, Identitäts- und Zugriffsmanagement, Multi-Faktor-Authentifizierung (MFA), Single Sign-on (SSO) sowie transparenter Verwaltung und Netzwerkzugriffskontrolle.

Akamai MFA

Die Multi-Faktor-Authentifizierung von Akamai Akamai MFA ist die Lösung der nächsten Generation und bietet einen Authentifizierungsfaktor, der vor Phishing sicher ist. Mit FIDO2, der stärksten standardbasierten Authentifizierungsmethode auf dem Markt, verwendet Akamai MFA eine App auf einem Mobilgerät, um eine Multi-Faktor-Authentifizierung mit einem vertrauten und reibungslosen Nutzererlebnis und ohne kostspielige und umständliche Hardware-Sicherheitsschlüssel bereitzustellen. Mit End-to-End-Verschlüsselung und einem abgeschirmten MFA-Ablauf sorgt Akamai MFA für einen sicheren Authentifizierungsprozess, der sogar vor Phishing geschützt ist.

Netzwerksicherheit durch Mikrosegmentierung

Akamai bietet mit Guardicore Segmentation, der einfachsten, schnellsten und intuitivsten Methode zur Durchsetzung von Zero-Trust-Prinzipien in einem segmentierten Netzwerk, und Akamai Hunt, unserem Managed Threat Hunting Service, zudem leistungsstarken Schutz für Ihr Netzwerk.

Akamai Guardicore Segmentation sammelt detaillierte Informationen über die IT-Infrastruktur eines Unternehmens und erstellt eine dynamische Karte, mit der Sicherheitsteams Aktivitäten auf Nutzer- und Prozessebene in Echtzeit und auf Basis von Verlaufsdaten einsehen können. In Kombination mit KI-basierten Sicherheitsrichtlinien-Workflows ermöglichen diese detaillierten Einblicke Sicherheitsteams die Erstellung von Segmentierungsrichtlinien für einzelne IT-Assets. Dadurch können Cyberangriffe wie Ransomware-Angriffe, die sich über laterale Bewegungen ausbreiten, effektiv blockiert werden.

Die Segmentierungstechnologie von Akamai funktioniert sowohl mit modernen als auch mit älteren Betriebssystemen auf Bare-Metal-Servern, virtuellen Maschinen, mit IoT, auf Containern, Cloudinstanzen und IoT-Geräten. Akamai Guardicore Segmentation bietet zudem mehrere Methoden in seinem Intrusion Detection System, darunter eine Threat Intelligence Firewall, Reputationsanalyse und Lösungen gegen Angriffe mit dynamischer Täuschung.

Akamai Hunt ist unser Managed Threat Hunting-Service. Er wehrt auch die Bedrohungen mit der besten Tarnung in Ihrem Netzwerk ab, indem er Akamai Guardicore Segmentation und die umfassende globale Bedrohungsanalyse der Akamai Connected Cloud nutzt. Das Hunt-Team sucht in Ihrem Netzwerk proaktiv nach laufenden und aufkommenden Angriffen und unterstützt Ihre Zero-Trust-Prinzipien durch die kontinuierliche Überwachung der IT-Umgebung.

Häufig gestellte Fragen (FAQ)

Sicherheit bei der Remotearbeit ist die Praxis, den sicheren Zugriff auf das Internet und die Ressourcen eines Unternehmens für Mitarbeiter gewährleistet, die außerhalb des Büros arbeiten und dabei Geräte und Technologien nutzen, die nicht durch eine Unternehmensfirewall geschützt sind.

Die effektivsten Sicherheitslösungen für die Remotearbeit umfassen mehrstufige Authentifizierungsservices, cloudbasierte Secure Web Gateways und Zugrifflösungen mit Zero-Trust-Netzwerken, die Anfragen für den Zugriff auf Ressourcen und Anwendungen permanent validieren und authentifizieren.

Das SASE-Framework umfasst mehrere Sicherheitstechnologien in einem einzigen Servicemodell. Dazu gehören Zero-Trust-Netzwerkzugriff (ZTNA), softwaredefiniertes Wide Area Networking (SD-WAN), Cloud Access Security Broker (CASB), Next-Generation Firewalls, Firewall as a Service (FWaaS), Secure Web Gateways (SWG) und Multi-Faktor-Authentifizierung (MFA).

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.