ゼロトラストでコンプライアンスとサイバーセキュリティの課題に対処

エグゼクティブサマリー

コンプライアンスとサイバーセキュリティは、ほぼすべての業界の企業にとってビジネスクリティカルな優先事項です。

ほとんどの組織には別々のセキュリティチームとコンプライアンスチームがありますが、各領域の目標、慣行、テクノロジーには重なる部分がたくさんあります。

たとえば、金融サービスの規制要件にはカード所有者データを保護するための特定のセキュリティ慣行が含まれており、ヘルスケア業界の規制では患者の健康情報(PHI)を保護するための特定のセキュリティ対策が定められています。

組織がコンプライアンスを達成するためには、多くの場合、継続的な監視、詳細な可視性、社内外のユーザーに対する強力なアクセス制御からなる堅牢なサイバーセキュリティ体制により、サイバー脅威を防ぐことが求められます。

このようにコンプライアンスとサイバーセキュリティに交点があるということは、組織が両方の領域の課題を同時に解決するソリューションを導入するチャンスです。

ゼロトラスト・セキュリティ・フレームワークと マイクロセグメンテーション テクノロジーを導入すれば、コンプライアンスとサイバーセキュリティの課題に対応するために役立つさまざまなメリットが得られます。

サイバーセキュリティ要件を伴う規制環境

次のような極めて大規模かつ一般的な規制フレームワークの多くには、 サイバーセキュリティコンプライアンス の要素が含まれています。

NIST。National Institute of Standards and Technology(NIST)は、民間組織向けのガイダンスとなるサイバーセキュリティフレームワークを開発しました。連邦政府との契約を模索している組織や、連邦政府の規制環境で事業を行っている組織は、多くの場合、NIST のサイバーセキュリティ標準に準拠することが求められます。

ISO 27001。 ISO/IEC 27001 は情報セキュリティ管理システムの国際標準であり、組織が情報の機密性、完全性、可用性を保護するために役立ちます。国際標準化機構(ISO)と国際電気標準会議(IEC)が共同で発行しました。世界中の多くの組織は、情報セキュリティのベストプラクティスに従っていることを顧客、パートナー、その他の関係者に示すために ISO 27001 認証を取得します。

PCI DSS。多くの金融機関は Payment Card Industry Data Security Standard(PCI DSS)に定められているコンプライアンス要件を順守します。このサイバーセキュリティ・コンプライアンス・プログラムは、企業が顧客のクレジットカードのデータやその他の財務情報をどのように受領、処理、送信、保存するかを規定します。

HIPAA。ヘルスケア業界のプロバイダーには、Health Insurance Portability and Accountability Act(医療保険の携行性と責任に関する法律、HIPAA)で定められている広範かつ厳格なセキュリティ要件を順守することが求められます。この規制により、組織は特に、データの暗号化、プライバシー管理、リスク評価の慣行、管理および物理的なセキュリティ慣行を維持することが求められます。

FISMA。連邦政府機関および関連パートナーには、コンピューターとネットワークのセキュリティを高めることを目的として制定された Federal Information Security Management Act(連邦情報セキュリティマネジメント法、FISMA)で定められた慣行と義務を順守することが求められます。

GDPR。欧州連合の一般データ保護規則(GDPR)は、EU の住民の個人データおよび顧客データの収集、使用、プライバシー、ポータビリティ、および保持について規定しています。

CCPA。GDPR と同様に、California Consumer Privacy Act(カリフォルニア州消費者プライバシー法、CCPA)はカリフォルニア州在住者のプライバシー権と消費者保護を強化するために制定されました。

SOC 2。System and Organization Controls(SOC 2)は、American Institute of CPAs(米国公認会計士協会)が作成したセキュリティ基準です。このプライベートフレームワークは、企業が堅牢なセキュリティ体制を導入する際の指針となるように設計されています。

ゼロトラストによるコンプライアンスとサイバーセキュリティの強化

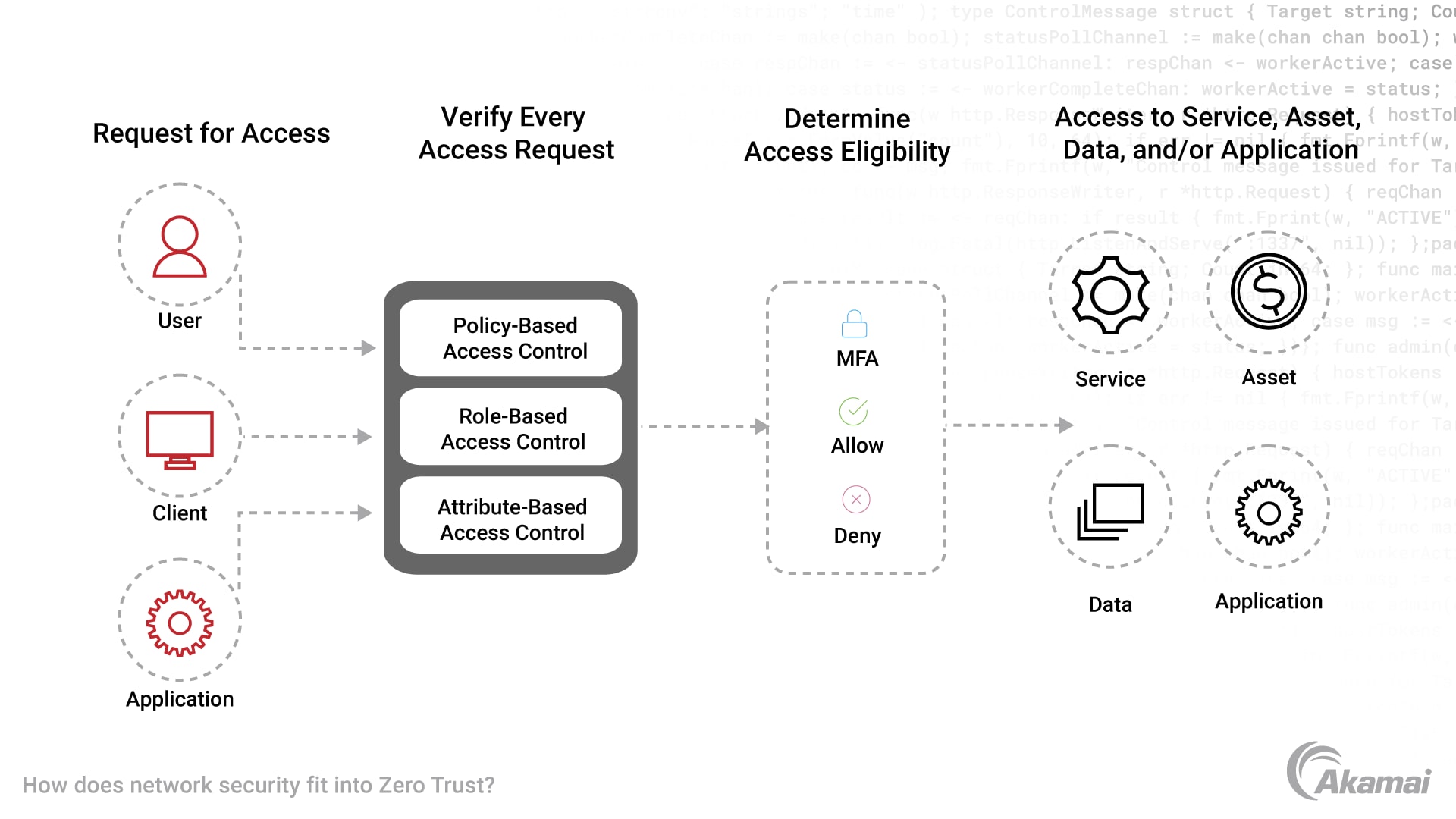

組織は ゼロトラスト・セキュリティ・フレームワークと マイクロセグメンテーションテクノロジーを導入することで、コンプライアンスとサイバーセキュリティを向上させることができます(図を参照)。

ゼロトラスト ・モデルはサイバーセキュリティに対する戦略的アプローチです。これは、企業ネットワーク内のユーザー、デバイス、アプリケーションが暗黙的に信頼されるという従来のサイバーセキュリティの枠組みを覆すものです。ゼロトラスト・アプローチでは、組織内外のユーザー、デバイス、アプリケーションが IT リソースへのアクセスを要求するたびに認証および認可を受ける必要があります。

テレワーク、クラウドコンピューティング、BYOD により、従来のネットワーク境界が事実上時代遅れになったため、ゼロトラスト・セキュリティはサイバーセキュリティの脅威を阻止し、成功したサイバー攻撃の影響範囲を制限するために役立ちます。

ゼロトラストの原則のメリット

以下の ゼロトラスト の主要原則は、コンプライアンスとサイバーセキュリティの両方のプログラムに有益です。

信頼せず、全て検証する

最小権限アクセス

多要素認証

継続的な監視

マイクロセグメンテーション

信頼せず、全て検証する

ゼロトラスト・セキュリティ・ソリューションは、いかなるアクセス要求も悪性である可能性があると想定します。そして、要求のたびに必ず認証と認可を受けることが求められます。そのため、「信頼せず、全て検証する」というモットーを心に留めておくことが重要です。

最小権限アクセス

ゼロトラスト・フレームワークでは、アクセスの範囲と期間を可能な限り最小限に抑えます。最小権限アクセスは、特定のリソースにアクセスする権限を持つユーザーがネットワークの他の部分にアクセスできないようにします。

多要素認証

ゼロトラスト・アプローチでは、ユーザーとデバイスの強力なアイデンティティおよびアクセス管理が求められます。 多要素認証 は、2 つ以上の形式(パスワード、ワンタイムパスワード、生体認証スキャン、トークン、その他の形式の検証)で識別を行うことをユーザーに求めることにより、ゼロトラストをサポートします。

継続的な監視

ゼロトラスト・フレームワークは攻撃の発生後に対応するのではなく、セキュリティ体制やネットワークとデバイスの設定を 継続的に監視 してデータ漏えいの兆候を探し、迅速な緩和とインシデント対応を可能にします。

マイクロセグメンテーション

マイクロセグメンテーション はネットワークを小さなパーツ(個々のワークロード、仮想マシン、アプリケーション、オペレーティングシステムなど)にセグメント化することで、セキュリティチームが各領域にカスタム・セキュリティ・ポリシーを適用して、サーバーやアプリケーション間の水平方向(East/West)のトラフィックの種類を制限できるようにします。

このきめ細かいアプローチにより、ネットワーク内の悪性である可能性のあるトラフィックがより詳細に可視化され、 ラテラルムーブメント(横方向の移動)に基づいて攻撃がブロックされ、攻撃の前兆である可能性のある不審なふるまいをセキュリティチームが迅速に特定できるようになります。

コンプライアンスとサイバーセキュリティにおけるゼロトラストとマイクロセグメンテーションのメリット

ゼロトラストとマイクロセグメンテーションは、コンプライアンスとサイバーセキュリティに大きなメリットをもたらします。

データセキュリティとデータプライバシー。多くの規制フレームワークでは、堅牢なデータ保護対策が求められます。ゼロトラストとマイクロセグメンテーションは、機微な情報へのアクセスを厳格に制御および監視できるようにすることで、コンプライアンスをサポートします。

強力なアクセス制御。ゼロトラスト・アーキテクチャは、多くのコンプライアンス規制で求められる強力な認証および認可プロトコルを適用します。

継続的な監視とレポート。ゼロトラスト・ネットワークはアクセスとアクティビティを継続的に監視して記録し、セキュリティインシデントの迅速な特定と対応を支援します。これは、規制コンプライアンスの重要な要件でもあります。

リスク管理。ゼロトラストとマイクロセグメンテーションは、デジタルインタラクションのあらゆる側面を継続的に検証し、リスクの評価と管理に重点を置いた規制要件をプロアクティブに順守することで、リスクを特定して緩和します。

インサイダーの脅威への対処。内部の脅威からの保護を求める規制に対応するために、最小権限の原則により、すべてのユーザーがタスクに必要なリソースのみにアクセスできるようにし、悪性のインサイダーがもたらすリスクを軽減します。

コンプライアンス環境のセグメンテーション。ゼロトラスト・セキュリティは、マイクロセグメンテーションを使用してネットワーク資産を小さなセキュリティ制御領域に分割することにより、特定のデータを IT インフラの他の部分から分離することを求める規制を順守します。

ベンダーおよびサードパーティの管理:ゼロトラストの原則はベンダーやサードパーティを含むすべてのユーザーに適用されます。これにより、組織はサプライチェーンのセキュリティを厳格に制御することを求める規制に順守できるようになります。

こちら でサイバーセキュリティとコンプライアンス管理のための Akamai ソリューションの詳細をご確認ください。

Akamai が選ばれる理由

Akamai はオンラインライフの力となり、守っています。世界中のトップ企業が Akamai を選び、安全なデジタル体験を構築して提供することで、毎日、いつでもどこでも、世界中の人々の人生をより豊かにしています。 Akamai Connected Cloudは、超分散型のエッジおよび クラウドプラットフォームです。ユーザーに近いロケーションからアプリや体験を提供し、ユーザーから脅威を遠ざけます。