Relevez les défis de la conformité et de la cybersécurité avec le Zero Trust

Synthèse

La conformité et la cybersécurité sont des priorités stratégiques pour les entreprises de pratiquement tous les secteurs.

Bien que la plupart des entreprises disposent d'équipes de sécurité et de conformité distinctes, les objectifs, les pratiques et la technologie de chacun de ces domaines se chevauchent souvent.

Les exigences réglementaires dans le domaine des services financiers, par exemple, impliquent des pratiques de sécurité spécifiques pour protéger les données des titulaires de carte, et les réglementations en matière de santé prescrivent certaines mesures de sécurité pour protéger les informations médicales des patients (PHI).

La conformité oblige souvent les entreprises à se défendre contre les cybermenaces par le biais d'une surveillance continue, d'une visibilité approfondie et d'un contrôle d'accès renforcé pour les utilisateurs internes et externes, qui s'inscrivent également dans une posture de cybersécurité robuste.

Cette intersection entre la conformité et la cybersécurité représente une opportunité pour les entreprises d'adopter des solutions qui résolvent simultanément les défis de ces deux domaines.

La mise en œuvre d'un cadre de sécurité Zero Trust avec la technologie de microsegmentation peut aider à relever les défis de conformité et de cybersécurité avec un certain nombre d'avantages.

Environnements réglementaires avec des exigences de cybersécurité

Bon nombre des cadres réglementaires les plus importants et les plus courants intègrent des aspects de conformité en matière de cybersécurité :

NIST. Le National Institute of Standards and Technology (NIST) a élaboré un cadre de cybersécurité fournissant des conseils aux entreprises du secteur privé. Les entreprises cherchant à obtenir des contrats fédéraux ou opérant dans des environnements fédéraux réglementés sont souvent tenues de se conformer aux normes de cybersécurité du NIST.

ISO 27001. ISO/CEI 27001 est une norme internationale pour les systèmes de gestion de la sécurité de l'information qui aide les organisations à protéger la confidentialité, l'intégrité et la disponibilité des informations. Elle a été publiée conjointement par l'Organisation internationale de normalisation (ISO) et la Commission électrotechnique internationale (CEI). De nombreuses entreprises du monde entier cherchent à obtenir une certification ISO 27001 pour démontrer à leurs clients, partenaires et autres parties prenantes qu'elles suivent les meilleures pratiques en matière de sécurité de l'information.

PCI DSS. De nombreuses institutions financières respectent les exigences de conformité établies par la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS). Ce programme de conformité en matière de cybersécurité régit la façon dont les entreprises acceptent, traitent, transmettent et stockent les données des cartes de crédit des clients et autres informations financières.

HIPAA. Les prestataires du secteur de la santé sont tenus de répondre aux exigences de sécurité étendues et rigoureuses établies par la loi Health Insurance Portability and Accountability Act (HIPAA). Ce règlement exige entre autres que les entreprises maintiennent le chiffrement des données, les contrôles de confidentialité, les pratiques d'évaluation des risques et les pratiques administratives et de sécurité physique.

FISMA. Les agences fédérales et les partenaires affiliés sont encouragés à suivre les pratiques et les consignes de la Federal information Security Modernization Act (FISMA), promulguée pour améliorer la sécurité des ordinateurs et des réseaux.

RGPD. Le règlement général sur la protection des données de l'Union européenne (RGPD) régit la collecte, l'utilisation, la confidentialité, la portabilité et la conservation des données personnelles et des données clients des citoyens de l'UE.

CCPA. Semblable au RGPD, le California Consumer Privacy Act (CCPA) a été promulgué pour améliorer les droits à la vie privée et la protection des internautes pour les résidents de Californie.

SOC 2. System and Organization Controls (SOC 2) est une norme de sécurité créée par l'American Institute of CPAs. Il s'agit d'un cadre privé conçu pour aider les entreprises à mettre en place une stratégie de sécurité robuste.

Amélioration de la conformité et de la cybersécurité grâce au Zero Trust

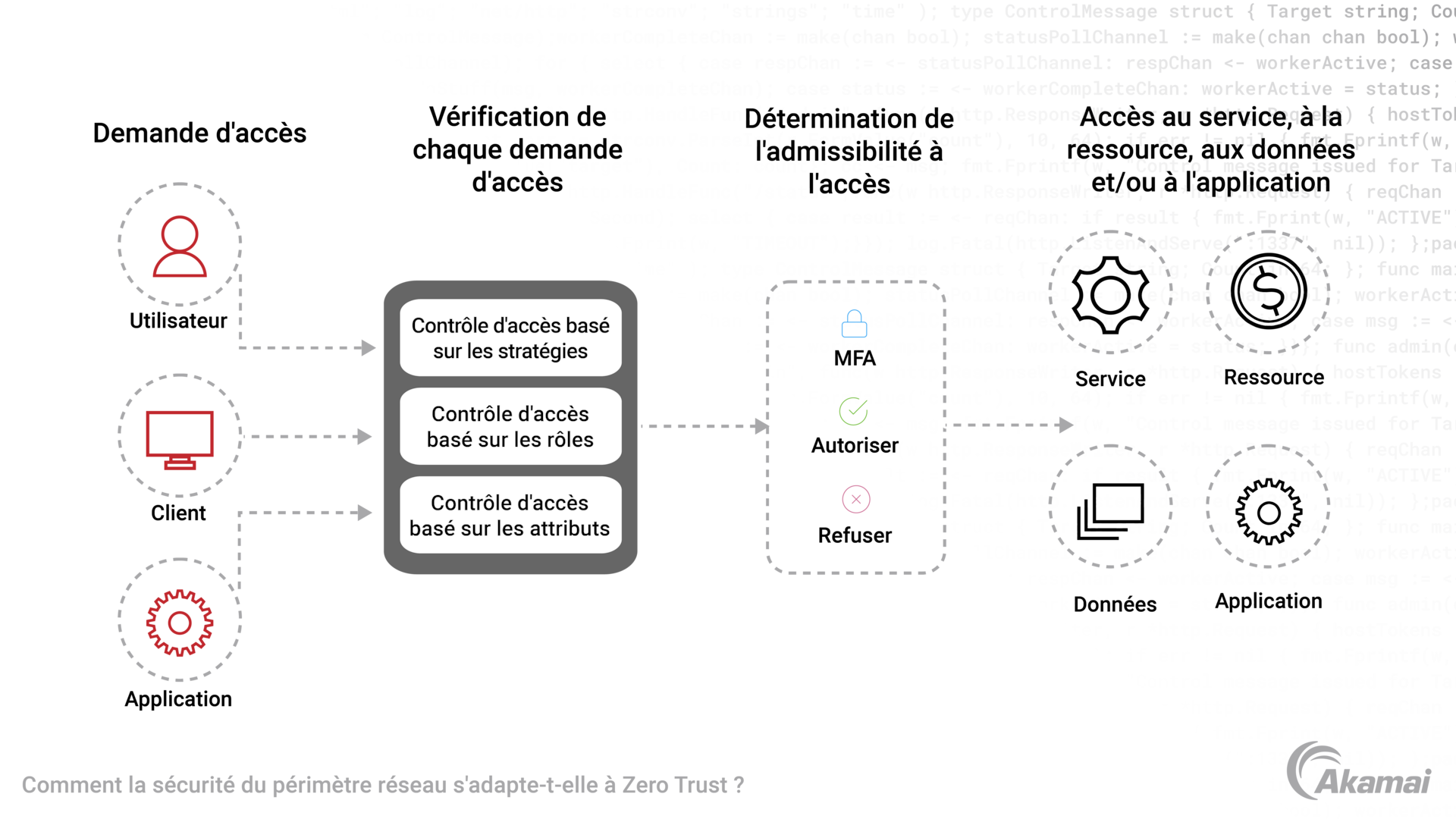

Les entreprises peuvent améliorer la conformité et la cybersécurité en mettant en œuvre un cadre de sécurité Zero Trust avec la technologie de microsegmentation (Figure).

Le modèle Zero Trust est une approche stratégique de la cybersécurité. Il renverse le paradigme traditionnel de la cybersécurité dans lequel les utilisateurs, les terminaux et les applications au sein du réseau de l'entreprise sont implicitement approuvés. Avec une approche Zero Trust, les utilisateurs, les terminaux et les applications à l'intérieur et à l'extérieur de l'entreprise doivent être authentifiés et autorisés pour chaque demande d'accès aux ressources informatiques.

Alors que le télétravail,le Cloud Computing et le BYOD rendent le périmètre réseau traditionnel pratiquement obsolète, la sécurité Zero Trust aide à stopper les menaces de cybersécurité et à limiter le rayon de propagation des cyberattaques réussies.

Les avantages des principes du Zero Trust

Les principes clés du Zero Trust peuvent avoir une valeur inestimable pour les programmes de conformité et de cybersécurité.

Ne jamais faire confiance ; toujours vérifier

Accès de moindre privilège

Authentification multifactorielle

Surveillance continue

Microsegmentation

Ne jamais faire confiance ; toujours vérifier

Les solutions de sécurité Zero Trust partent du principe que chaque demande d'accès peut être malveillante et que chaque demande nécessite donc une authentification et une autorisation constantes. Il est donc important de respecter la devise : « Ne jamais faire confiance ; toujours vérifier ».

Accès de moindre privilège

Dans un cadre Zero Trust, la portée et la durée de l'accès sont réduites autant que possible. L'accès de moindre privilège empêche les utilisateurs autorisés à accéder à certaines ressources d'accéder à d'autres parties du réseau.

Authentification multifactorielle

Une approche Zero Trust nécessite une gestion rigoureuse des identités et des accès pour les utilisateurs et les terminaux. L'authentification multifactorielle prend en charge le Zero Trust en exigeant des utilisateurs qu'ils fournissent au moins deux formes d'identification, notamment des mots de passe, des mots de passe à usage unique, des scans biométriques, des jetons, et autres formes de vérification.

Surveillance continue

Plutôt que de répondre aux attaques après coup, les cadres Zero Trust surveillent continuellement la posture de sécurité et la configuration des réseaux et des terminaux pour rechercher tout signe de violations de données, permettant une atténuation et une réponse aux incidents plus rapides.

Microsegmentation

La microsegmentation segmente un réseau en plus petites parties, notamment les charges de travail individuelles, les machines virtuelles, les applications et les systèmes d'exploitation, afin que les équipes de sécurité puissent mettre en œuvre des règles de sécurité personnalisées pour chaque zone, limitant les types de trafic est-ouest entre les serveurs et les applications.

Cette approche granulaire offre une meilleure visibilité sur le trafic potentiellement malveillant à l'intérieur du réseau et bloque les attaques reposant sur des mouvements latéraux,et aide les équipes de sécurité à identifier rapidement les comportements potentiellement suspects susceptibles de signaler une attaque.

Les avantages du Zero Trust et de la microsegmentation pour la conformité et la cybersécurité

Le Zero Trust et la microsegmentation offrent des avantages tangibles pour la conformité et la cybersécurité.

Sécurité et confidentialité des données. De nombreux cadres réglementaires exigent des mesures robustes de protection des données. Le Zero Trust et la microsegmentation prennent en charge la conformité en permettant un contrôle et une surveillance rigoureux de l'accès aux données sensibles.

Contrôle d'accès renforcé. Une architecture Zero Trust applique les protocoles d'authentification et d'autorisation stricts requis par de nombreuses réglementations en matière de conformité.

Surveillance et signalement continus. Les réseaux Zero Trust surveillent et consignent en permanence les accès et les activités et aident à identifier et à répondre plus rapidement aux incidents de sécurité, une exigence de conformité réglementaire clé.

Gestion des risques. Le Zero Trust et la microsegmentation identifient et atténuent les risques en validant continuellement chaque aspect des interactions digitales et en se conformant de manière proactive aux exigences réglementaires axées sur l'évaluation et la gestion des risques.

Répondre aux menaces internes. Pour les réglementations qui exigent une protection contre les menaces internes, le principe du moindre privilège garantit que chaque utilisateur n'a accès qu'aux ressources nécessaires à ses tâches, réduisant ainsi le risque posé par les initiés malveillants.

Segmentation des environnements de conformité. En utilisant la microsegmentation pour diviser les actifs du réseau en zones de contrôle de sécurité plus petites, la sécurité Zero Trust est conforme aux réglementations qui exigent que certaines données soient isolées du reste de l'infrastructure informatique.

Gestion des fournisseurs et des tiers : Les principes du Zero Trust s'étendent à tous les utilisateurs, y compris les fournisseurs et les tiers, aidant les entreprises à garantir la conformité aux réglementations qui exigent un contrôle strict de la sécurité de la chaîne logistique.

En savoir plus sur les solutions d'Akamai pour la cybersécurité et la gestion de la conformité.

Pourquoi les clients choisissent-ils Akamai ?

Akamai soutient et protège la vie en ligne. Les entreprises leaders du monde entier choisissent Akamai pour concevoir, diffuser et sécuriser leurs expériences digitales, et aident des milliards de personnes à vivre, travailler et jouer chaque jour. Akamai Connected Cloud, plateforme cloud massivement distribuée en bordure de l'Internet, rapproche vos applications et expériences des utilisateurs, tout en tenant les menaces à distance.