Aujourd'hui, une entreprise qui souhaite se doter d'une authentification multifactorielle basée sur FIDO2 doit d'abord déployer un service d'authentification multifactorielle, puis acheter, distribuer et gérer les clés de sécurité matérielles, ce qui augmente considérablement les coûts et la complexité opérationnelle. Une autre difficulté liée aux clés de sécurité physiques est que l'expérience de l'utilisateur final est loin d'être idéale : les utilisateurs perdent ou oublient leurs clés, ce qui se traduit par des appels supplémentaires au service d'assistance informatique.

L'authentification multifactorielle (MFA) est une technologie de sécurité qui utilise plusieurs facteurs d'authentification pour vérifier l'identité des utilisateurs lorsqu'ils se connectent à des services en ligne. L'authentification multifactorielle exige de l'utilisateur qu'il combine deux facteurs d'authentification ou plus, qui peuvent inclure un élément qu'il connaît (comme un mot de passe ou un code PIN), un élément qu'il possède (comme une carte à puce ou une notification push) et un élément personnel (comme une empreinte digitale).

L'authentification multifactorielle permet de créer des couches de sécurité supplémentaires qui compliquent l'accès aux réseaux, aux systèmes et aux services pour les utilisateurs non autorisés et les pirates. Cette approche à plusieurs couches permettant de vérifier l'identité d'un utilisateur garantit que si l'un des facteurs d'authentification est compromis, il existe des obstacles supplémentaires pour empêcher l'accès.

Quelle est l'utilité de l'authentification multifactorielle ?

Les cyberattaques devenant de plus en plus fréquentes et sophistiquées, de nombreuses entreprises adoptent des solutions d'authentification multifactorielles (MFA) pour protéger les comptes de leurs employés. Près de 80 % des violations de données commencent par le vol ou le piratage des informations d'identification des employés ou par des ouvertures de session en force à l'aide d'outils automatisés de piratage de mots de passe. L'utilisation de mots de passe faciles à deviner ou à compromettre a donné lieu à une nécessité de renforcer l'authentification des utilisateurs à l'aide des programmes de gestion des identités et des accès de l'entreprise. En outre, le renforcement de l'authentification des utilisateurs est une exigence essentielle pour une approche de sécurité Zero Trust.

Les failles de sécurité MFA

L'intégration de l'authentification multifactorielle à votre solution de gestion des identités et des accès des employés permet de réduire le risque de prise de contrôle des comptes des employés. Cependant, les cybercriminels adoptent désormais de nouvelles techniques d'attaque pour contourner les solutions d'authentification multifactorielle. Les services d'authentification multifactorielle qui s'appuient sur des facteurs de notification push tels que les SMS, les mots de passe à usage unique ou les liens insérés dans des e-mails peuvent être exploités par des pirates informatiques. Ces attaques reposent généralement sur des techniques d'hameçonnage et d'ingénierie sociale ou de credential stuffing pour inciter un employé à accepter la notification push. Autrement dit, à moins qu'un service d'authentification multifactorielle ne soit enrichi de fonctionnalités de sécurité supplémentaires, la plupart des technologies d'authentification multifactorielle actuelles ne protègent pas entièrement votre entreprise.

Combler les failles de sécurité MFA

Akamai MFA est une solution d'authentification multifactorielle de nouvelle génération qui permet une authentification anti-hameçonnage qui repose sur FIDO2, la méthode d'authentification basée sur les normes la plus robuste du marché. La solution Akamai MFA, qui vous permet de renforcer la sécurité de l'authentification des utilisateurs et de réduire les risques de prise de contrôle des comptes des employés et de violation des données, prend en charge le réseau Zero Trust. Elle fournit également une base solide pour passer à l'authentification sans mot de passe.

L'authentification multifactorielle peut-elle être piratée ?

Bien que la sécurité MFA constitue une amélioration considérable par rapport à l'authentification à deux facteurs qui ne nécessite qu'un nom d'utilisateur et un mot de passe pour accéder aux comptes en ligne, l'authentification multifactorielle est de plus en plus souvent la cible de cybercriminels qui cherchent à obtenir un accès non autorisé.

De nombreux facteurs peuvent être utilisés dans l'authentification multifactorielle :

- un élément que vous connaissez, comme un mot de passe ou un code PIN ;

- un élément que vous possédez, comme une carte intelligente, une clé de sécurité, un mot de passe à usage unique (OTP) ou un code SMS ;

- un élément qui vous représente, comme la reconnaissance faciale, un modèle vocal ou une empreinte digitale biométrique.

Cependant, bon nombre de ces facteurs peuvent être compromis ou contournés par les cybercriminels. Les facteurs les plus fréquemment ciblés sont les notifications push, comme les SMS, les mots de passe à usage unique (OTP) et les liens insérés dans des e-mails.

Comment les cybercriminels utilisent-ils les notifications push d'authentification multifactorielle ?

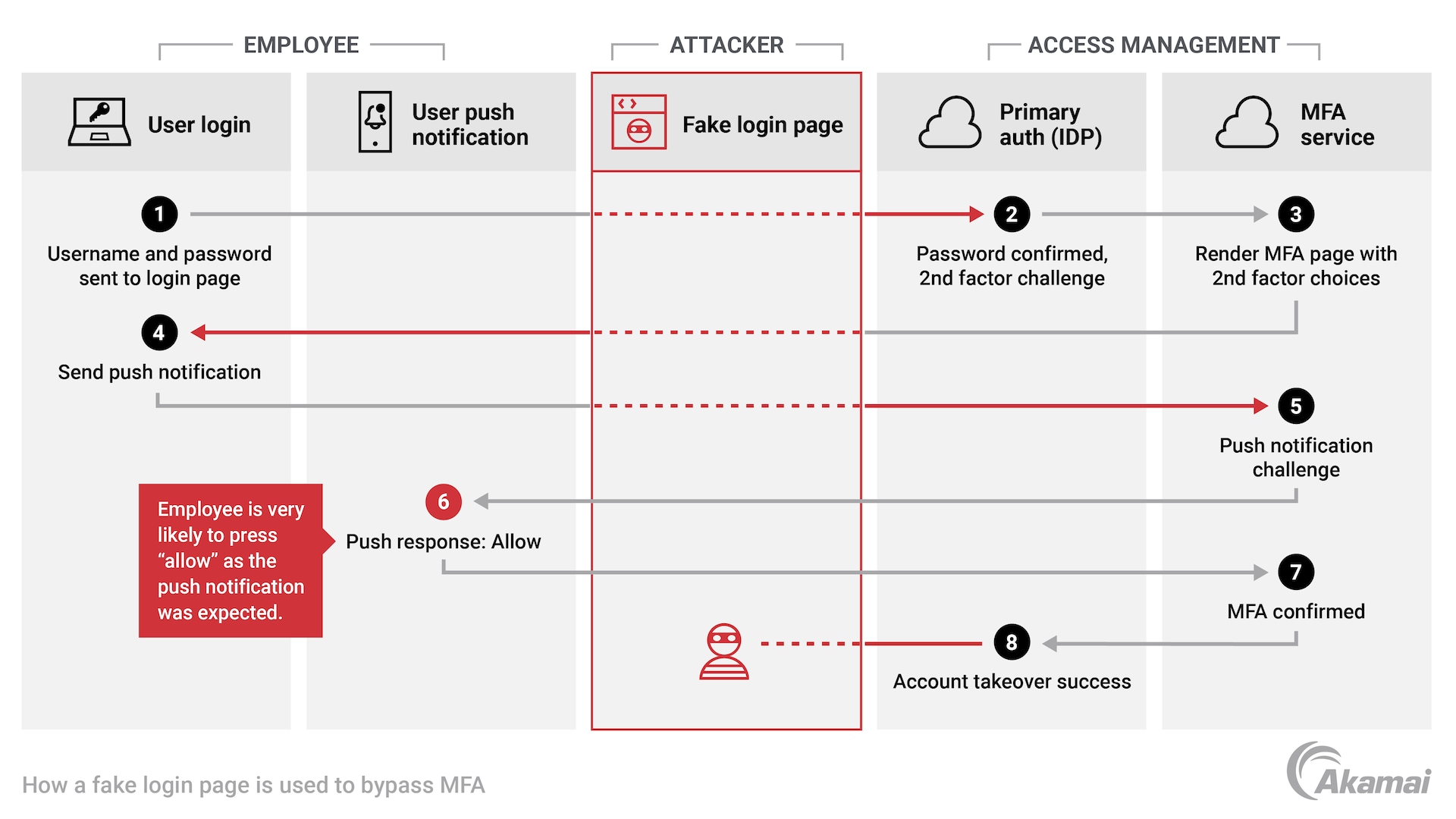

Une technique fréquente consiste à utiliser une combinaison d'attaques d'hameçonnage et d'ingénierie sociale. L'attaque commence par l'envoi à un employé d'un e-mail d'hameçonnage qui semble provenir du service informatique de l'entreprise. Le message lui demande de cliquer sur un lien inséré dans l'e-mail pour valider son nom d'utilisateur et son mot de passe, mais cela achemine l'employé vers une fausse page de connexion qui a été créée par le cybercriminel.

Une fois les informations d'identification obtenues, le pirate les saisit dans la vraie page de connexion, ce qui déclenche l'envoi d'une notification push au terminal mobile de l'employé. L'employé, croyant que la notification push est légitime, a tendance à l'accepter. Deux facteurs d'identification sont saisis et le pirate obtient un accès non autorisé au compte de l'employé.

En outre, les pirates peuvent utiliser des techniques d'ingénierie sociale consistant par exemple à appeler l'employé ou à lui envoyer un message pour introduire une notion d'urgence par rapport à la demande de l'e-mail d'origine.

L'évitement de la prise de contrôle d'un compte d'employé repose alors entièrement sur la capacité de votre employé à faire la différence entre une notification push légitime et une notification conçue par un pirate.

La sécurité MFA peut-elle être améliorée ?

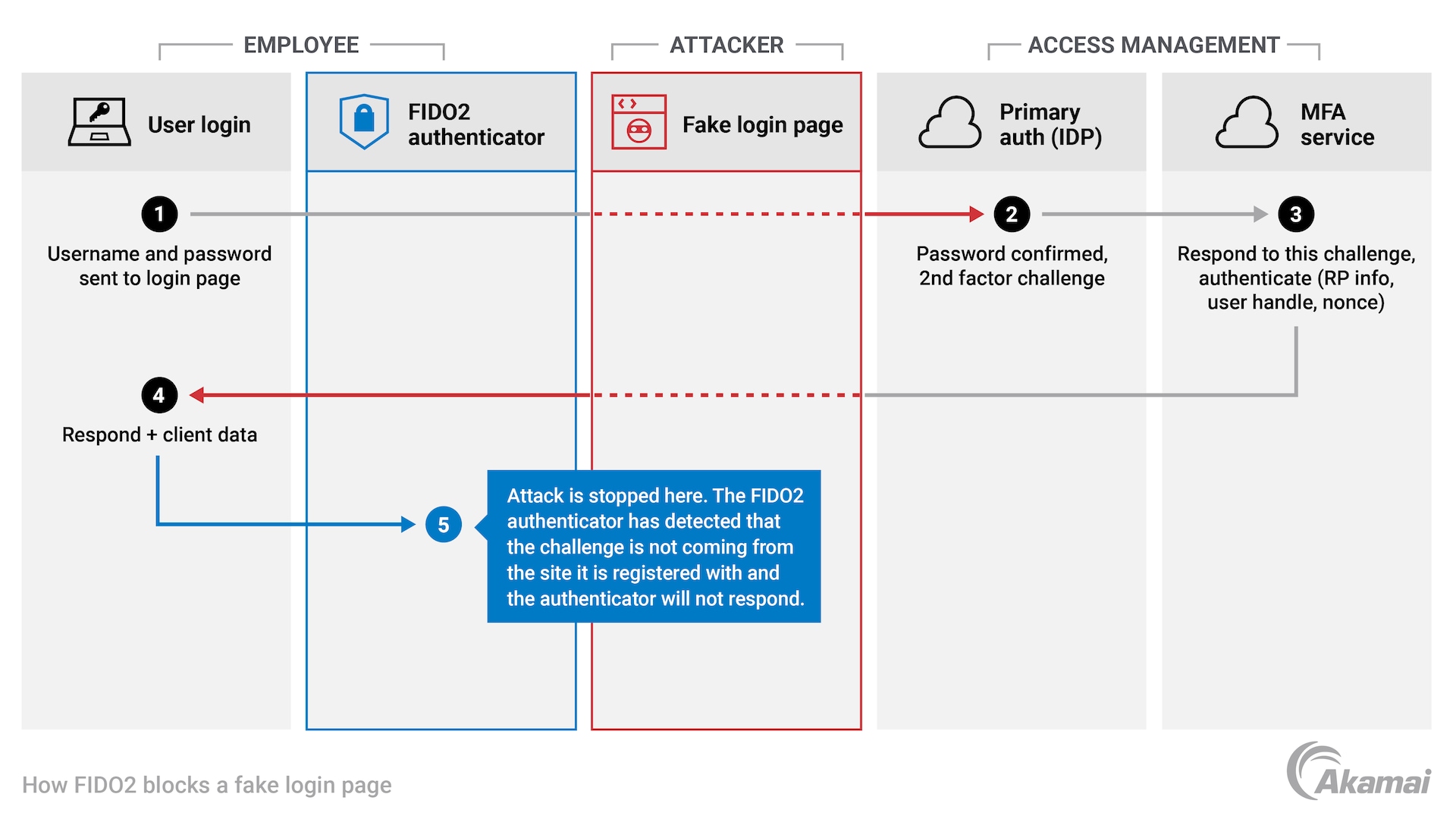

FIDO2, norme du secteur gérée par la FIDO Alliance, est une solution de sécuritéqui permet d'améliorer l'authentification multifactorielleafin de s'assurer qu'elle ne puisse pas être contournée. En termes simples, elle fonctionne en créant une connexion cryptographique entre la tentative d'authentification et le défi MFA. Ainsi, les pirates ne peuvent pas utiliser des informations d'identification volées ou compromises, ni tromper les utilisateurs pour qu'ils saisissent leurs informations d'identification dans une fausse page de connexion. Grâce à cette méthode, il est pratiquement impossible de compromettre l'authentification multifactorielle.

L'authentification multifactorielle anti-hameçonnage avec Akamai

Akamai MFA est un service d'authentification multifactorielle qui apporte une couche supplémentaire de sécurité en fournissant une authentification secondaire solide pour les applications cloud, Web, sur site, SaaS et IaaS.

Akamai MFA s'appuie sur les normes FIDO2, qui offrent les plus hauts niveaux de sécurité en termes d'authentification multifactorielle. Ces normes empêchent l'hameçonnage en envoyant systématiquement la demande d'authentification au poste de travail à l'origine de la demande d'accès. Ainsi, toute tentative de connexion d'un pirate avec des informations d'identification volées donne lieu à une notification push sur son poste de travail, et non sur le téléphone d'un employé, ce qui empêche la prise de contrôle du compte.

De plus, avec Akamai MFA, le navigateur envoie des données à la clé de sécurité en même temps que la demande d'authentification. Ces données incluent le nom de domaine à l'origine de la demande d'authentification, ce qui permet à la clé de sécurité de détecter les incohérences entre le nom de domaine d'un site enregistré et le nom de domaine factice ou d'hameçonnage demandant l'authentification.

Bien que les normes FIDO2 améliorent considérablement la sécurité, elles peuvent également être difficiles à mettre en œuvre car les clés de sécurité physiques requises sont coûteuses et lourdes à gérer. La solution Akamai MFA permet de surmonter cette difficulté grâce à une application d'authentification pour smartphone, et non plus une clé de sécurité physique. Le chiffrement de bout en bout et un flux défi-réponse scellé garantissent un processus d'authentification confidentiel et impossible à hameçonner. Cela permet d'éviter tout recours à des clés de sécurité matérielles coûteuses et encombrantes.

Les avantages de la solution Akamai MFA

Déployée sur Akamai Connected Cloud, Akamai MFA peut être activée et gérée de manière centralisée et peut évoluer pour plus de résilience et de performances. Grâce à cette solution innovante, vous pourrez :

limiter les risques en vous appuyant sur les normes d'authentification FIDO2 pour prévenir les violations causées par l'hameçonnage et les attaques d'ingénierie sociale ;

offrir à vos employés une expérience fluide qui tire parti des smartphones et des notifications push familières pour authentifier leurs comptes avec un second facteur ;

mettre en œuvre rapidement la sécurité MFA via une application sur les téléphones mobiles actuels des employés, ce qui rend la distribution de clés de sécurité physiques ou de matériel compatible superflue ;

réduire le coût total de possession en utilisant les normes FIDO2 avec les smartphones et les navigateurs Web existants, ce qui évite d'acheter, de remplacer et d'entretenir du matériel supplémentaire ;

mettre en œuvre la sécurité Zero Trust en vous appuyant sur les protocoles d'authentification et d'autorisation les plus puissants disponibles ;

investir de façon pérenne dans la technologie d'authentification multifactorielle avec un service MFA dans le cloud conçu pour évoluer afin de prendre en charge les cas d'utilisation futurs tels que l'authentification sans mot de passe et le SSO.

En plus de l'authentification multifactorielle, le portefeuille de solutions de sécurité Zero Trust d'Akamai inclut des solutions d'accès sécurisé aux applications à distance pour réduire la dépendance aux VPN, une solution de microsegmentation pour limiter les mouvements latéraux et réduire le risque de ransomware et une passerelle Web sécurisée qui bloque l'accès aux contenus Web malveillants.

Foire aux questions (FAQ)

Ce qui prête à confusion, c'est que ces termes seront souvent utilisés de manière interchangeable. La définition la plus communément admise de l'authentification à deux facteurs est la suivante : une autorisation qui repose uniquement sur l'identité de l'utilisateur et un mot de passe. L'authentification multifactorielle se différencie de l'authentification à deux facteurs en ce qu'elle nécessite la saisie d'un ou de plusieurs facteurs de sécurité supplémentaires par l'utilisateur. Par exemple, une fois qu'un utilisateur a saisi un nom d'utilisateur et un mot de passe corrects, la solution d'authentification multifactorielle l'invite à fournir un ou plusieurs facteurs supplémentaires pour obtenir un accès autorisé à la ressource.

Les cybercriminels utilisent fréquemment des identités d'utilisateurs compromises ou volées pour accéder aux comptes d'employés ou aux comptes système. L'ajout de l'authentification multifactorielle à votre système de gestion des identités et des accès apporte des couches de sécurité supplémentaires qui renforcent l'authentification des utilisateurs, ce qui réduit le risque de prise de contrôle de compte qui peut souvent entraîner des violations de données ou des attaques de ransomware. L'authentification solide est un composant essentiel des structures de sécurité d'entreprise telles que Zero Trust et SASE. Elle joue un rôle crucial dans la sécurisation du télétravail.

L'authentification multifactorielle évolutive applique des règles de sécurité supplémentaires au processus d'authentification des utilisateurs. Les règles de sécurité peuvent se baser sur une série de paramètres, par exemple l'endroit où se trouve l'utilisateur, le moment où la demande est faite et la stratégie de sécurité du terminal. Par exemple, si un employé se trouve à New York et que la demande d'authentification est effectuée depuis Sydney sur un terminal inconnu, le service d'authentification multifactorielle peut demander un facteur supplémentaire, comme une empreinte digitale ou un scan facial, pour s'assurer que la demande est légitime.

L'authentification unique (Single Sign-On - SSO) est un système de sécurité qui permet aux employés de se connecter une fois, puis d'obtenir un accès fluide à plusieurs applications. Ainsi, les employés n'ont plus besoin de mémoriser leurs identifiants de connexion individuels, ce qui réduit les tâches administratives liées à la cybersécurité.

Pourquoi les clients choisissent Akamai

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.