如今,要实现基于 FIDO2 的 MFA,企业需要首先部署 MFA 服务,然后购买、分发和管理硬件安全密钥,这大大增加了成本和操作的复杂性。物理安全密钥带来的另一个挑战是,最终用户的体验并不理想 - 人们会丢失或忘记自己的密钥,这意味着,需要向 IT 服务台打更多的电话。

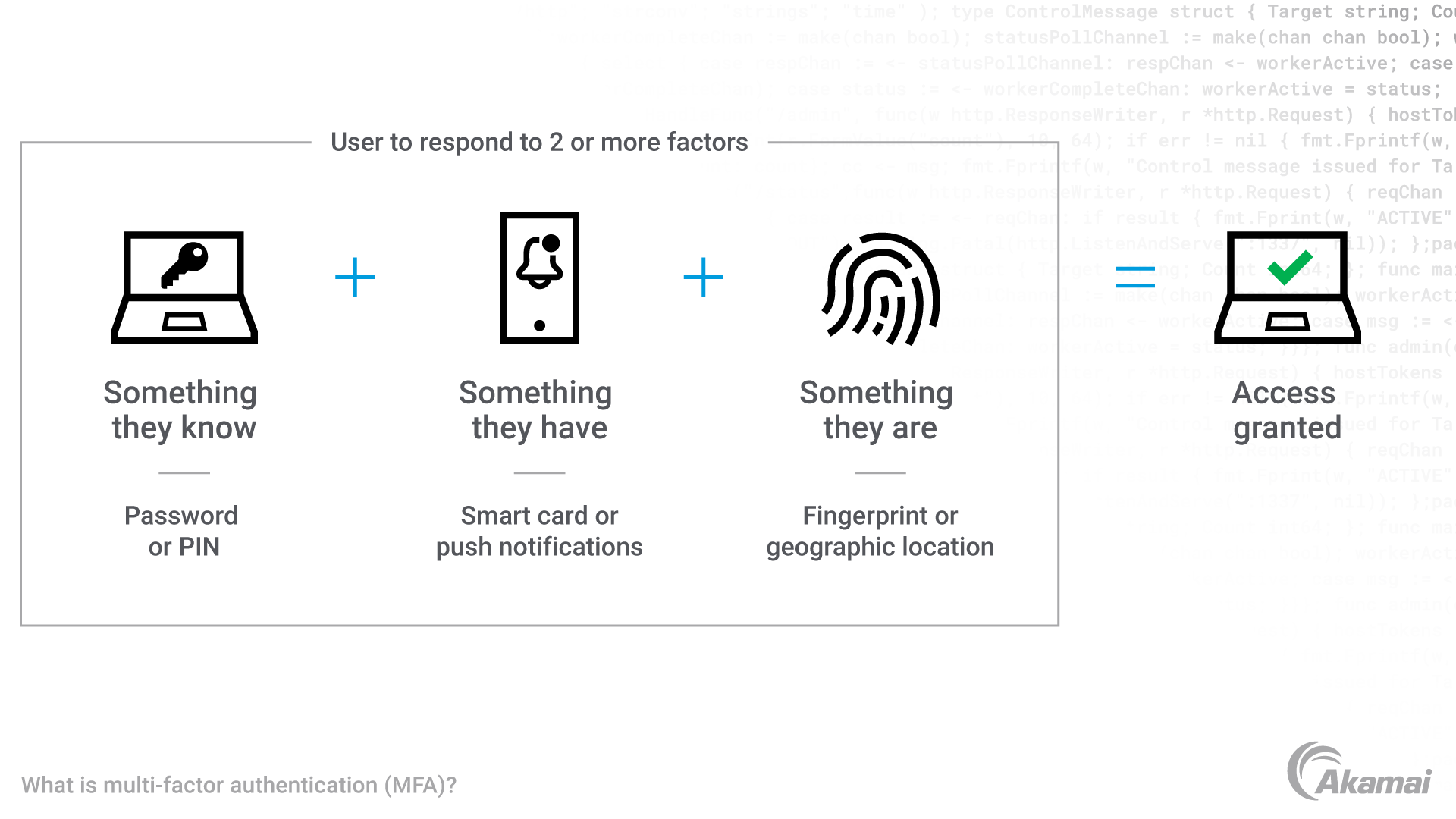

多重身份验证 (MFA) 是一种在用户登录线上服务时使用多个身份验证因素验证其身份的安全技术。MFA 要求用户同时提供两个或以上的身份验证因素,其中可能包括用户了解的信息(如密码或 PIN)、用户拥有的东西(如智能卡或推送通知),以及用户的某些特征(如指纹)。

MFA 可提供额外的安全保护,使未经授权的用户或攻击者更加难以获取网络、系统和服务的访问权限。凭借这种分层的用户身份验证方法,即使某一身份验证因素被攻破,仍有其他安全屏障能够阻止非法访问。

为什么需要 MFA?

面对越来越频繁、越来越复杂的网络攻击,许多企业选择使用多重身份验证 (MFA) 解决方案来保护员工帐户。将近 80% 的数据泄露都始于员工凭据被盗或外泄,以及使用自动密码破解工具的暴力破解登录。企业身份和访问管理程序不能再仅依赖那些容易被猜中或外泄的密码,它们需要更强力的用户身份验证措施。强力的用户身份验证也是 Zero Trust 安全方法的一项关键要求。

MFA 的安全漏洞

为您的员工身份和访问管理解决方案增加多重身份验证,将减少员工帐户接管攻击的风险。然而,网络犯罪分子现在正在采用新的攻击技术来绕过 MFA 解决方案。使用推送通知因素(如短信、一次性密码或电子邮件链接)的 MFA 服务,都可能被黑客利用。这些攻击通常使用网络钓鱼、社会工程技术或撞库攻击来欺骗员工接受推送通知。这意味着,除非 MFA 服务有额外的安全功能,否则即使您的企业如今采用多重身份验证技术,仍会面临安全风险。

弥补 MFA 安全漏洞

Akamai MFA是新一代的多重身份验证解决方案,它通过利用 FIDO2(当前非常强大的基于标准的身份验证方法)实现防网络钓鱼身份验证。借助 Akamai MFA,您可以提高用户身份验证的安全性,减少员工帐户接管攻击和数据泄露的风险,同时为Zero Trust 网络提供支持。它还为过渡到免密码身份验证打下了坚实的基础。

MFA 能否被黑客攻击?

虽然与只需要用户名和密码就能访问在线帐户的双重身份验证相比,多重身份验证的安全性有相当大的提升,但对于试图进行非法访问的网络犯罪分子而言,多重身份验证正日益成为他们的主要目标。

有许多因素可用于多重身份验证:

- 您了解的信息,如密码或 PIN

- 您拥有的东西,如智能卡、钥匙扣、一次性密码 (OTP) 或短信代码

- 您的某些特征,如面部识别、声音或语音模式,或生物指纹扫描

然而,这些因素中有许多可以被网络犯罪分子盗用或绕过。最常被犯罪分子利用的目标因素是推送通知,如短信、一次性密码 (OTP) 和电子邮件链接。

MFA 推送通知是如何被网络犯罪分子滥用的?

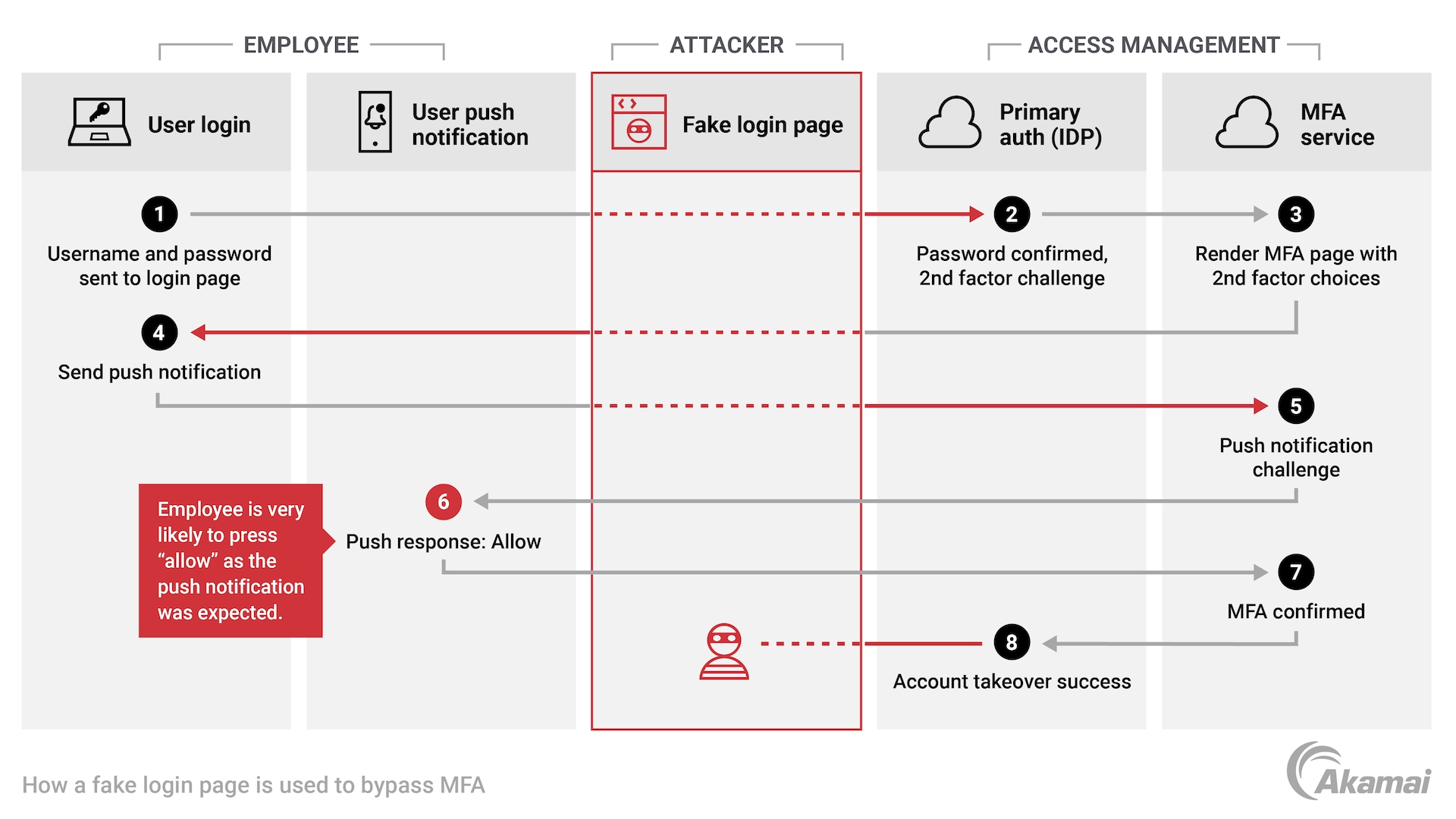

犯罪分子经常使用的技术是采用网络钓鱼攻击和社会工程相结合的方式。开始攻击时,犯罪分子会向员工发送一封网络钓鱼电子邮件,这封邮件会伪装成来自该公司 IT 部门的电子邮件。该电子邮件会要求员工点击电子邮件中的链接来验证其用户名和密码,但点击该链接后实际访问的是由网络犯罪分子创建的虚假登录页面。

获得员工的凭据后,攻击者会在合法的登录页面输入这些信息,然后系统会向员工的移动设备发送推送通知。由于员工认为推送通知是合法的,并可能接受该通知,此时已经输入了两个身份识别因素,攻击者已经在未经授权的情况下获得了对员工帐户的访问权限。

此外,攻击者还可能使用社会工程技术,如给员工打电话或发信息,催促员工同意之前的电子邮件请求。

也就是说,防止员工帐户受到帐户接管攻击的唯一方法是,您的员工有能力区分合法的推送通知和攻击者伪造的通知。

MFA 安全性有改善空间吗?

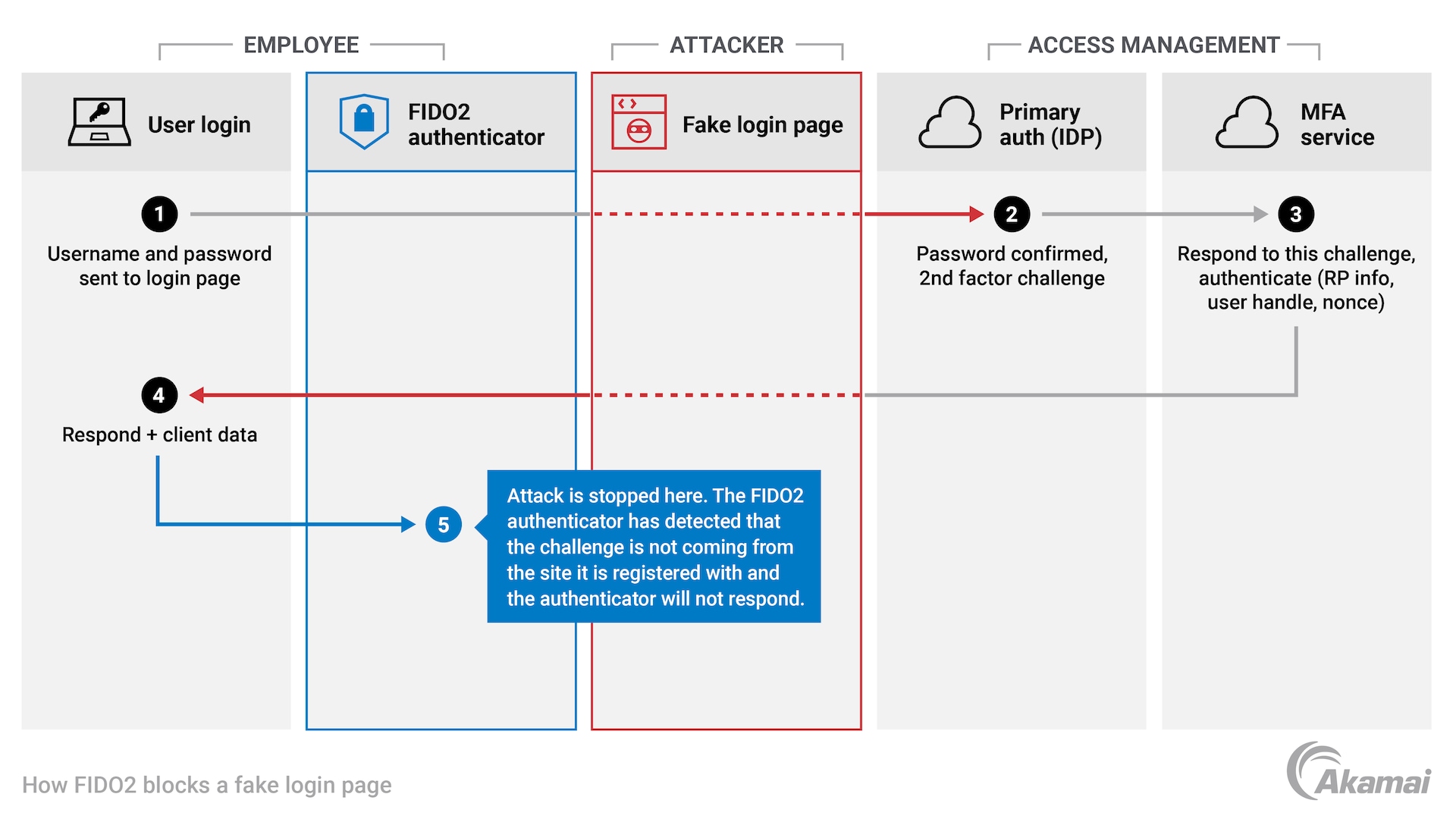

可加强 MFA 以确保其不能被绕过的安全解决方案是 FIDO2,这是由 FIDO 联盟管理的一个行业标准。本质上,它的工作原理是在身份验证尝试和 MFA 质询之间建立一个加密连接。这意味着,攻击者不能使用被盗或外泄的凭据,也不能欺骗用户将他们的凭据输入虚假登录页面。这种方法使 MFA 几乎不可能被攻破。

可防范网络钓鱼的 Akamai MFA

Akamai MFA 是针对工作团队的多重身份验证服务,它通过为云环境、基于 Web 的环境、本地环境以及 SaaS 和 IaaS 应用程序提供强大的辅助身份验证,增加了一层额外的安全防护。

Akamai MFA 基于能够提供最高水平 MFA 安全性的 FIDO2 标准。这些标准会始终向发起访问请求的工作站发送身份验证请求,从而防止网络钓鱼。因此,如果攻击者试图用偷来的凭据登录,系统就会向攻击者的工作站而不是员工的手机发送推送通知,从而防止潜在的帐户接管攻击。

此外,使用 Akamai MFA 后,浏览器在发送身份验证请求的同时,也会向安全密钥发送数据。这些数据包括发送身份验证请求的源站域名,这使安全密钥能够识别出注册网站的域名和请求身份验证的虚假或网络钓鱼域名之间存在的不匹配。

虽然 FIDO2 标准极大地提高了安全性,但这些标准也很难实施,因为所需的物理安全密钥成本很高,管理起来很麻烦。Akamai MFA 不再使用物理安全密钥,而是通过智能手机验证器应用程序化解了这一挑战。得益于端到端加密和封闭的质询/响应流,身份验证过程不再受网络钓鱼的影响,并且能够保密。您也无需再使用费用高昂且复杂的硬件安全密钥。

Akamai MFA 的优势

Akamai MFA 部署在 Akamai Connected Cloud上,可进行集中激活和管理,不仅恢复能力强,而且性能出色。凭借此创新解决方案,您可以:

依靠 FIDO2 身份验证标准,防止源于网络钓鱼和社交工程攻击的漏洞,从而将风险降到最低。

为员工提供顺畅的体验,利用智能手机和他们熟悉的推送通知,以使用第二项身份验证因素进行帐户身份验证。

通过员工现有手机上的移动应用程序快速实施 MFA 安全措施,无需分发物理安全密钥或兼容硬件。

在现有的智能手机和网络浏览器上使用 FIDO2 标准,减少总拥有成本 (TCO),免除购买、更换和维护额外硬件的需要。

依靠强大的身份验证和授权协议,实现 Zero Trust 安全性。

投资具有前瞻性的 MFA 技术,其云端 MFA 服务可不断升级,进而支持未来的应用场景,例如无密码身份验证和 SSO。

除多重身份验证外, Akamai 的 Zero Trust 安全产品组合还包括:能够减少对 VPN 依赖的安全远程应用程序访问解决方案、能够限制横向移动并降低勒索软件风险的微分段解决方案,以及能够阻止对恶意网络内容访问的安全 Web 网关。

常见问题

这两个术语经常会被混用,令人产生困惑。双重身份验证被普遍接受的定义是仅依赖用户身份和密码进行授权。MFA 与双重身份验证不同,它需要用户输入一个或多个额外的安全因素。例如,在用户输入正确的用户名和密码后,MFA 解决方案将提示他们提供一个或多个额外的因素,以获得对资源的授权访问。

网络犯罪分子经常使用被盗或外泄的用户身份,来获取对员工或系统帐户的访问权限。将 MFA 添加到您的身份和访问管理后,可以增加额外的安全层以加强用户身份验证,从而降低帐户接管攻击的风险,进而避免因此造成的数据泄露或勒索软件攻击。强身份验证是 Zero Trust 和 SASE 等企业安全框架的一个重要组成部分,它在远程办公安全方面发挥着重要作用。

自适应 MFA 会在用户身份验证过程中采用额外的安全规则。这些安全规则可能基于一系列参数,例如用户所在的位置、发出请求的时间以及设备的安全态势。例如,如果一名员工位于纽约,而身份验证请求是从悉尼的一台未知设备上发出的,那么 MFA 服务可以要求员工提供一个额外因素,如指纹或面部扫描,以确保请求的合法性。

单点登录 (SSO) 是一项安全系统,员工仅需登录一次,即可实现对多个应用程序的无缝访问。这使员工无需记住每个应用程序的登录凭据,并减少了网络安全部门所需的管理工作。

客户为什么选择 Akamai

Akamai 是一家专注于网络安全和云计算的公司,致力于支持并保护在线商业活动。我们领先的安全解决方案、卓越的威胁情报以及全球运营团队,构建了全方位、深度的防护体系,以守护企业关键数据与应用程序的安全。Akamai 全栈式的云计算解决方案依托全球广泛分布的平台,提供出色的性能与经济高效的服务。全球多家企业坚信,Akamai 能够提供卓越的可靠性、规模和专业知识,帮助其满怀信心地实现业务增长。