Para obtener la MFA basada en FIDO2 hoy en día, una organización debe implementar primero un servicio de MFA y luego comprar, distribuir y gestionar claves de seguridad de hardware, lo que aumenta significativamente los costes y las complejidades operativas. Otro desafío de las claves de seguridad físicas es que la experiencia del usuario final no es la ideal: las personas pierden u olvidan sus claves, lo que significa que hay llamadas adicionales al servicio de asistencia de TI.

La autenticación multifactorial (MFA) es una tecnología de seguridad que utiliza varios factores de autenticación para la verificación de la identidad cuando los usuarios inician sesión en servicios online. La MFA requiere que un usuario combine dos o más factores de autenticación, que pueden incluir algo que saben (como una contraseña o un PIN), algo que tienen (como una tarjeta inteligente o una notificación push) y algo que son (como una huella dactilar).

La MFA ayuda a crear capas de seguridad adicionales que dificultan a los usuarios no autorizados y atacantes obtener acceso a redes, sistemas y servicios. Este enfoque en capas para verificar la identidad de un usuario garantiza que, si uno de los factores de autenticación se ve vulnerado, entonces existen barreras adicionales para evitar el acceso.

¿Por qué se necesita la MFA?

A medida que los ciberataques se vuelven cada vez más frecuentes y sofisticados, muchas empresas están adoptando soluciones de autenticación multifactorial (MFA) para proteger las cuentas de los empleados. Casi el 80 % de las filtraciones de datos comienzan con credenciales de empleados robadas o vulneradas, o inicios de sesión de fuerza bruta que utilizan herramientas automáticas de piratería de contraseñas. Confiar solo en contraseñas que se pueden adivinar o vulnerar fácilmente significa que una autenticación de usuario más sólida es ahora una necesidad para los programas de gestión de acceso e identidades empresariales. La autenticación de usuario sólida también es un requisito clave para un enfoque de seguridad Zero Trust.

Las brechas de seguridad en la MFA

Agregar la autenticación multifactorial a la solución de gestión de acceso e identidades de sus empleados reducirá el riesgo de robo de las cuentas de los empleados. Sin embargo, los ciberdelincuentes están adoptando nuevas técnicas de ataque para eludir las soluciones de MFA. Los hackers pueden explotar los servicios de MFA que utilizan factores de notificación push, como un mensaje de texto, contraseñas de un solo uso o enlaces de correo electrónico. En estos ataques se suelen utilizar técnicas de ingeniería social y phishing o Credential Stuffing para engañar a un empleado a fin de que acepte la notificación push. Esto significa que, a menos que un servicio de MFA esté reforzado con funciones de seguridad adicionales, muchas de las tecnologías de autenticación multifactorial de hoy en día siguen dejando a su empresa expuesta a riesgos.

Cierre de las brechas de seguridad de la MFA

Akamai MFA es una solución de autenticación multifactorial de nueva generación que permite la autenticación a prueba de phishing que aprovecha FIDO2, el método de autenticación basado en estándares más sólido que existe. Con Akamai MFA, puede aumentar la seguridad de la autenticación de usuarios y reducir el riesgo de robo de cuentas de empleados y de filtraciones de datos, a la vez que respalda la red Zero Trust. También proporciona una base sólida para migrar a la autenticación sin contraseña.

¿Se puede hackear la MFA?

Si bien la seguridad de MFA es una mejora considerable con respecto de la autenticación de dos factores, que solo requiere un nombre de usuario y una contraseña para acceder a cuentas online, los ciberdelincuentes están llevando a cabo cada vez más ataques contra la autenticación multifactorial para obtener acceso no autorizado con éxito.

Existen numerosos factores que se pueden utilizar para la autenticación multifactorial:

- Algo que sabe, como una contraseña o un PIN

- Algo que tiene, como una tarjeta inteligente, un token de seguridad (key fob), una contraseña de un solo uso (OTP) o un código SMS

- Algo que tiene, como el reconocimiento facial, un patrón de voz o un escaneo biométrico de huella dactilar

Sin embargo, los ciberdelincuentes pueden vulnerar o eludir muchos de estos factores. Los factores que se atacan con más frecuencia son las notificaciones push, como los SMS, las contraseñas de un solo uso (OTP) y los enlaces de correo electrónico.

¿De qué manera abusan los ciberdelincuentes de las notificaciones push de MFA?

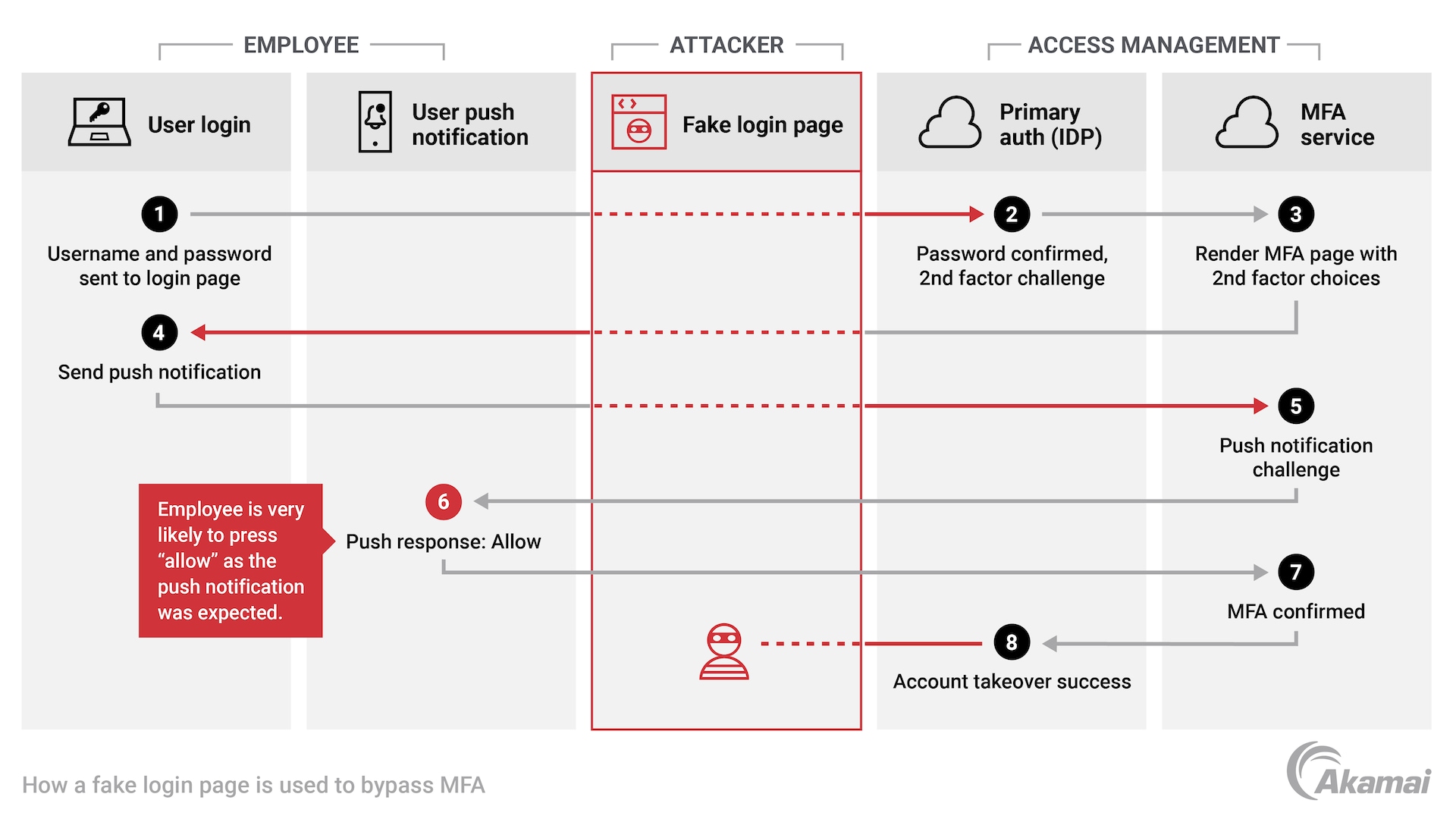

Una técnica que se utiliza con frecuencia es el uso de una combinación de ataques de phishing e ingeniería social. El ataque comienza mediante el envío de un correo electrónico de phishing a un empleado que parece que proviene del departamento de TI de la empresa. El correo electrónico les pide que hagan clic en un enlace del correo electrónico para validar su nombre de usuario y contraseña, pero esto lleva al empleado a una página de inicio de sesión falsa creada por el ciberdelincuente.

Una vez que se obtienen estas credenciales, el atacante las introduce en la página de inicio de sesión legítima, lo que activa el envío de una notificación push al dispositivo móvil del empleado. Dado que el empleado cree que la notificación push es legítima y probablemente la acepta, ahora se han introducido dos factores de identificación y el atacante ha obtenido acceso no autorizado a la cuenta del empleado.

Además, los atacantes también podrían utilizar técnicas de ingeniería social, como llamar al empleado o enviarle mensajes para inculcar urgencia en la solicitud de correo electrónico original.

Esto significa que lo único que impide el robo de la cuenta del empleado es la capacidad de su propio empleado de reconocer la diferencia entre una notificación push legítima y una que haya sido diseñada por un atacante.

¿Se puede mejorar la seguridad de MFA?

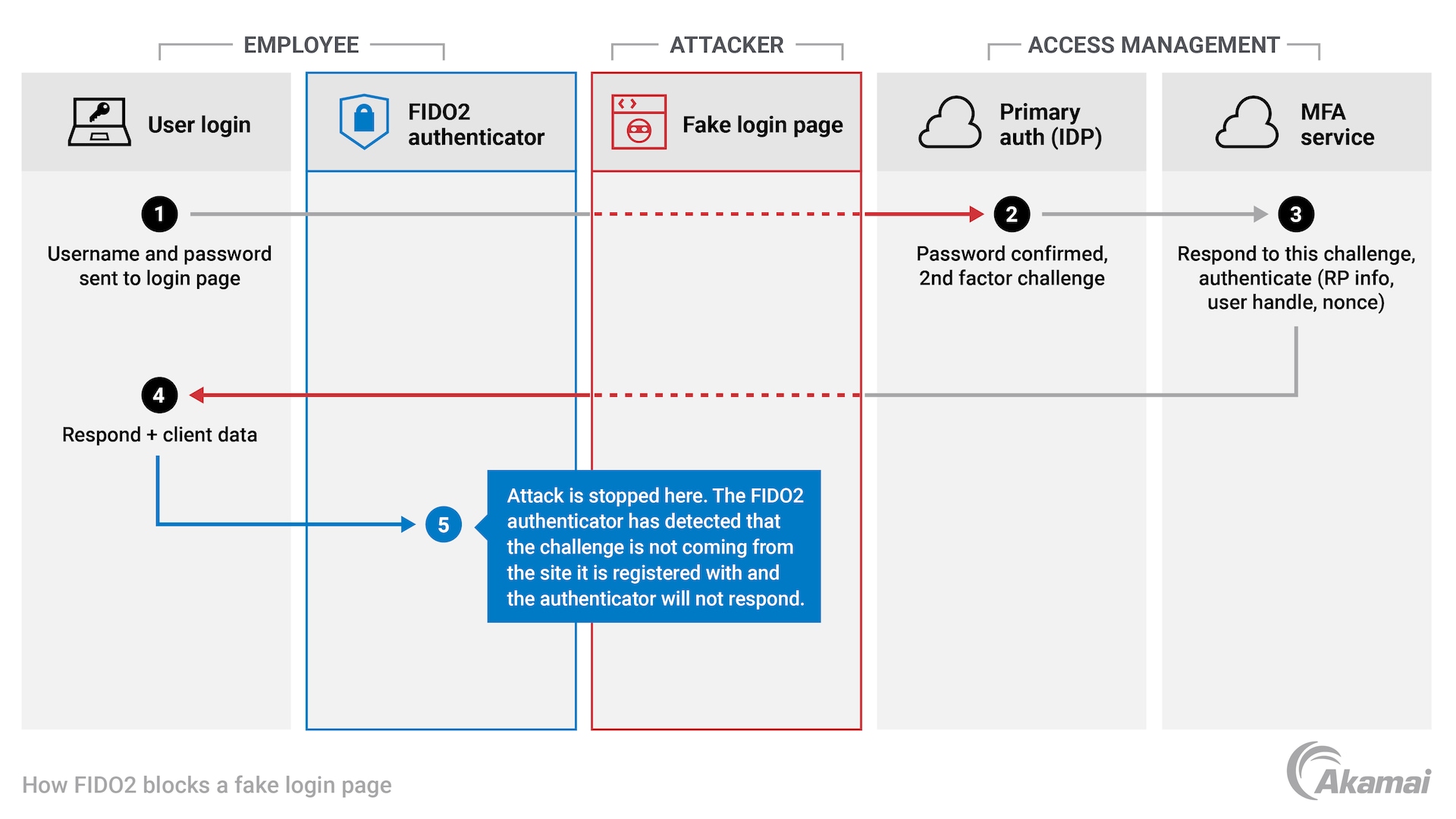

La solución de seguridad para mejorar la MFA a fin de garantizar que no se pueda eludir es FIDO2, un estándar del sector gestionado por FIDO Alliance. En términos básicos, funciona creando una conexión criptográfica entre el intento de autenticación y el desafío de la MFA. Esto significa que los atacantes no pueden utilizar credenciales robadas o vulneradas, ni engañar a los usuarios para que introduzcan sus credenciales en una página de inicio de sesión falsa. Este método hace que sea prácticamente imposible vulnerar la MFA.

MFA a prueba de phishing con Akamai

Akamai MFA es un servicio de autenticación multifactorial de los trabajadores que agrega una capa adicional de seguridad al proporcionar una autenticación secundaria sólida para las aplicaciones de nube, basadas en la web, en las instalaciones, SaaS e IaaS.

Akamai MFA se basa en los estándares de FIDO2, que ofrecen los niveles más altos de seguridad de MFA. Estos estándares evitan el phishing, ya que siempre envían la solicitud de autenticación a la estación de trabajo donde se originó la solicitud de acceso. Por lo tanto, el intento de un atacante de iniciar sesión con credenciales robadas dará como resultado el envío de una notificación push a la estación de trabajo del atacante, en lugar del teléfono de un empleado, lo que evita el posible robo de una cuenta.

Además, con Akamai MFA, el navegador envía datos a la clave de seguridad junto con la solicitud de autenticación. Estos datos incluyen el nombre de dominio del origen que solicitó la autenticación, lo que permite que la clave de seguridad reconozca una discrepancia entre el nombre de dominio de un sitio registrado y el nombre de dominio falso o de phishing que solicita la autenticación.

Aunque los estándares de FIDO2 aumentan significativamente la seguridad, también pueden ser difíciles de implementar, ya que la gestión de las claves de seguridad físicas requeridas es costosa y complicada. Akamai MFA supera este desafío a través del uso de una aplicación de autenticación de smartphone, en lugar de una clave de seguridad física. La criptografía integral y un flujo de desafío/respuesta sellado logran un proceso de autenticación a prueba de phishing y confidencial. Esto elimina la necesidad de utilizar claves de seguridad de hardware costosas y complicadas.

Ventajas de Akamai MFA

Implementado en Akamai Connected CloudAkamai MFA se puede activar y gestionar de forma centralizada, y se puede ampliar para garantizar la resiliencia y el rendimiento. Con esta innovadora solución, puede:

Minimizar el riesgo al confiar en los estándares de autenticación de FIDO2 para evitar las infracciones que se originan con los ataques de phishing e ingeniería social.

Ofrecer a los empleados una experiencia sin fricciones que aproveche los smartphones y las notificaciones push conocidas para autenticar sus cuentas con un segundo factor.

Implementar rápidamente la seguridad de MFA a través de una aplicación móvil en los teléfonos móviles existentes de los empleados, lo que elimina la necesidad de distribuir claves de seguridad físicas o hardware compatible.

Reducir el coste total de propiedad (TCO) mediante el uso de los estándares de FIDO2 con los smartphones y navegadores web existentes, lo que elimina la necesidad de adquirir, reemplazar y mantener hardware adicional.

Implementar la seguridad Zero Trust al confiar en los protocolos de autenticación y autorización más sólidos que existen.

Inversiones futuras en tecnología de MFA con un servicio de MFA en la nube diseñado para evolucionar y adaptarse a casos de uso futuros, como la autenticación sin contraseña y SSO.

Además de la autenticación multifactorial, la cartera de productos de seguridad de Zero Trust de Akamai incluye soluciones para el acceso seguro a aplicaciones remotas para reducir la dependencia de las VPN, una solución de microsegmentación para limitar el movimiento lateral y reducir el riesgo de ransomware, y una puerta de enlace web segura que bloquea el acceso al contenido web malicioso.

Preguntas frecuentes

De manera confusa, estos términos a menudo se utilizarán indistintamente. La definición más comúnmente aceptada de la autenticación de dos factores es que se trata de una autorización que se basa solo en la identidad del usuario y una contraseña. La MFA es diferente de la autenticación de dos factores, ya que requiere que el usuario introduzca uno o más factores de seguridad adicionales. Por ejemplo, una vez que un usuario haya introducido el nombre de usuario y la contraseña correctos, la solución de MFA le solicitará que proporcione un factor o varios factores adicionales para obtener acceso autorizado al recurso.

Los ciberdelincuentes suelen emplear identidades de usuario vulneradas o robadas para obtener acceso a cuentas de empleados o sistemas. Agregar la MFA a su gestión de acceso e identidades agrega capas de seguridad adicionales que fortalecen la autenticación de usuarios, lo que reduce el riesgo de robo de cuentas que a menudo resulta en filtraciones de datos o ataques de ransomware. La autenticación sólida es un componente esencial de los marcos de seguridad empresarial, como Zero Trust y SASE, y desempeña un papel fundamental en la seguridad del teletrabajo.

La MFA adaptable aplica reglas de seguridad adicionales al proceso de autenticación de usuarios. Las reglas de seguridad pueden basarse en una variedad de parámetros, por ejemplo, la ubicación del usuario, cuándo se lleva a cabo la solicitud y la estrategia de seguridad del dispositivo. Por ejemplo, si un empleado se encuentra en Nueva York y la solicitud de autenticación se lleva a cabo desde Sídney en un dispositivo desconocido, entonces el servicio de MFA podría solicitar un factor adicional, como una huella dactilar o un escaneo facial, para garantizar que la solicitud es legítima.

El inicio de sesión único (SSO) es un sistema de seguridad que permite a los empleados iniciar sesión una vez y, a continuación, obtener acceso sin problemas a varias aplicaciones. Esto elimina la necesidad de que los empleados recuerden las credenciales de inicio de sesión de las aplicaciones individuales y reduce el esfuerzo de administración necesario en ciberseguridad.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.