Para obter a MFA baseada em FIDO2 atualmente, uma organização precisa primeiro implantar um serviço de MFA e, em seguida, comprar, distribuir e gerenciar chaves de segurança de hardware, o que aumenta significativamente os custos e as complexidades operacionais. Outro desafio das chaves de segurança físicas é que a experiência do usuário final deixa a desejar: as pessoas perdem ou esquecem suas chaves, resultando em mais chamadas para o suporte técnico de TI.

A MFA (autenticação multifator) é uma tecnologia de segurança que usa vários fatores de autenticação para verificação de identidade quando os usuários fazem login em serviços online. A MFA requer que um usuário combine dois ou mais fatores de autenticação, que podem incluir algo que ele saiba (como uma senha ou PIN), algo que ele tenha (como um cartão inteligente ou notificação por push) e algo que eles sejam (como uma impressão digital).

A MFA ajuda a criar camadas de segurança adicionais que dificultam o acesso de usuários não autorizados e de invasores a redes, sistemas e serviços. Essa abordagem em camadas para verificar a identidade de um usuário garante que, se um dos fatores de autenticação for comprometido, haverá barreiras adicionais para impedir o acesso.

Por que a MFA é necessária?

À medida que os ataques cibernéticos se tornam cada vez mais frequentes e sofisticados, muitas empresas estão adotando soluções de MFA (autenticação multifator) para proteger as contas dos funcionários. Quase 80% das violações de dados começam com credenciais de funcionários roubadas ou comprometidas ou logins de força bruta que usam ferramentas automatizadas de hacking de senhas. Confiar apenas em senhas que podem ser facilmente adivinhadas ou comprometidas significa que a autenticação mais forte do usuário agora é uma necessidade para programas de gerenciamento de identidade e de acesso da empresa. A autenticação de usuário forte também é um requisito fundamental para uma abordagem de segurança Zero Trust.

As lacunas de segurança na MFA

A adição de autenticação multifator para sua solução de gerenciamento de identidade e acesso de funcionários reduzirá o risco de controle de contas de funcionários. No entanto, os cibercriminosos estão agora adotando novas técnicas de ataque para contornar as soluções de MFA. Os serviços de MFA que usam fatores de notificação por push, como uma mensagem de texto, senhas de uso único ou links de e-mail, podem ser explorados por hackers. Esses ataques geralmente usam técnicas de phishing e engenharia social ou preenchimento de credencial para induzir um funcionário a aceitar a notificação por push. Isso significa que, a menos que um serviço de MFA seja reforçado com recursos de segurança adicionais, muitas das tecnologias de autenticação multifator atuais ainda deixam sua empresa em risco.

Fechamento das lacunas de segurança da MFA

O Akamai MFA é uma solução de autenticação multifator de última geração que permite a autenticação à prova de phishing, aproveitando o FIDO2, o método mais forte de autenticação baseado em padrões disponível. Com o Akamai MFA, você pode aumentar a segurança da autenticação do usuário e reduzir o risco de controle de contas e violações de dados de funcionários, ao mesmo tempo que oferece suporte à rede Zero Trust. Ela também fornece uma base sólida para a migração para a autenticação sem senha.

A MFA pode ser hackeada?

Embora a segurança da MFA seja uma melhoria considerável em relação à autenticação de dois fatores, que exige apenas um nome de usuário e uma senha para acessar contas online, a autenticação multifator está sendo cada vez mais visada por cibercriminosos para obter acesso não autorizado com sucesso.

Há vários fatores que podem ser usados para autenticação multifator:

- Algo que você sabe, como uma senha ou PIN

- Algo que você tem, como um cartão inteligente, controle remoto, senha de uso único (OTP) ou código SMS

- Algo que você é, como reconhecimento facial, um padrão de voz ou de fala ou uma digitalização biométrica de impressão digital

No entanto, muitos desses fatores podem ser comprometidos ou contornados pelos cibercriminosos. Os fatores mais frequentemente visados são notificações por push, como SMS, senhas de uso único (OTPs) e links de e-mail.

Como as notificações por push de MFA são atacadas pelos cibercriminosos?

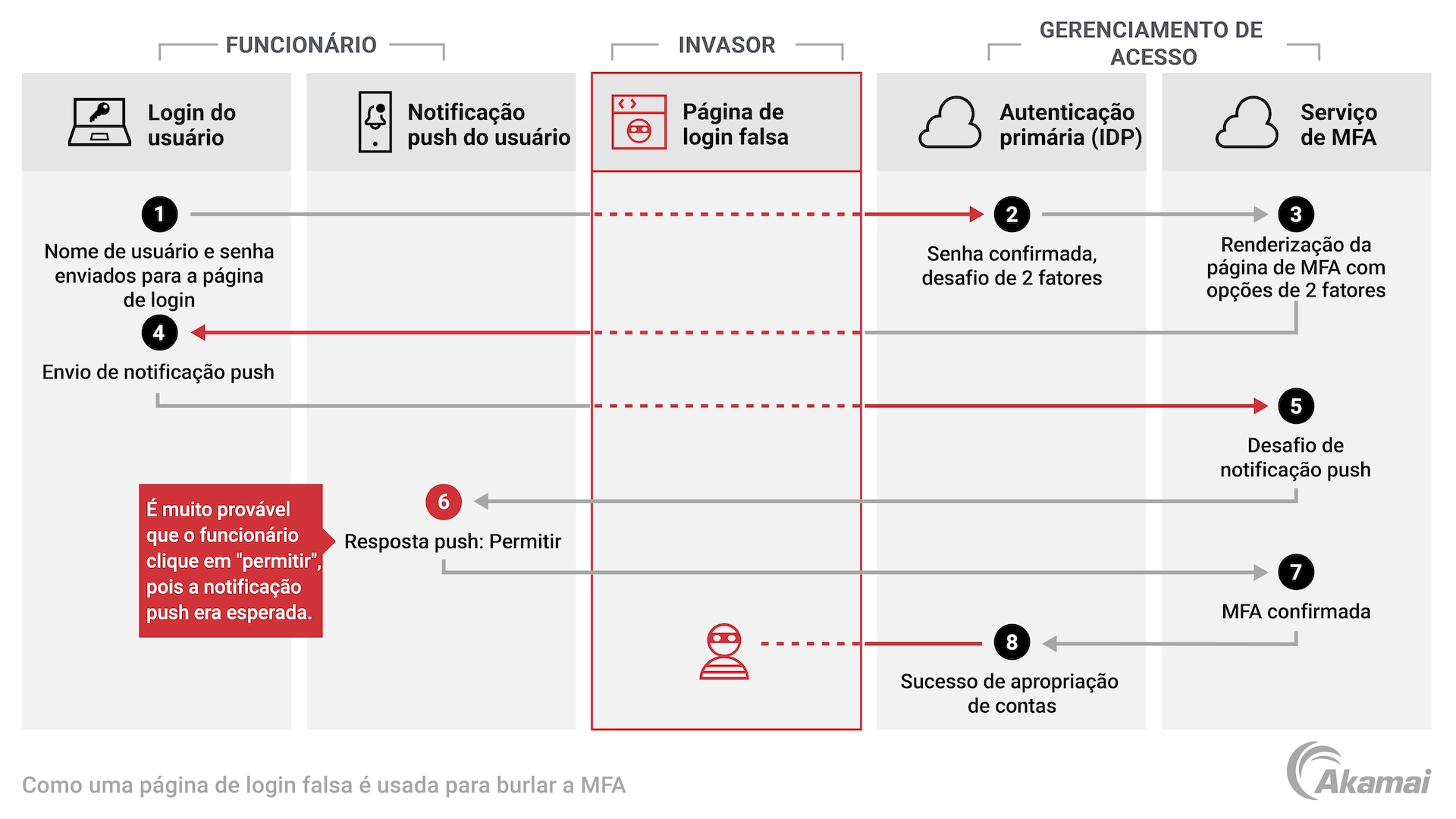

Uma técnica usada com frequência é a utilização de uma combinação de ataques de phishing e engenharia social. O ataque começa pelo envio de um e-mail de phishing a um funcionário que parece ter vindo do departamento de TI da empresa. O e-mail pede que o funcionário clique em um link no e-mail para validar seu nome de usuário e senha, mas isso leva o funcionário a uma página de login falsa que foi criada pelo cibercriminoso.

Depois que essas credenciais são obtidas, o invasor as insere na página de login legítima, que aciona uma notificação por push a ser enviada ao dispositivo móvel do funcionário. Como o funcionário acredita que a notificação por push é legítima e provavelmente a aceita, dois fatores de identificação foram inseridos e o invasor obteve acesso não autorizado à conta do funcionário.

Além disso, os invasores também podem usar técnicas de engenharia social, como ligar para o funcionário ou enviar mensagens a ele para imprimir urgência à solicitação de e-mail original.

Isso significa que a única coisa que impede o controle de conta de um funcionário é a capacidade do funcionário de identificar a diferença entre uma notificação por push legítima e uma que tenha sido desenvolvida por um invasor.

A segurança da MFA pode ser aprimorada?

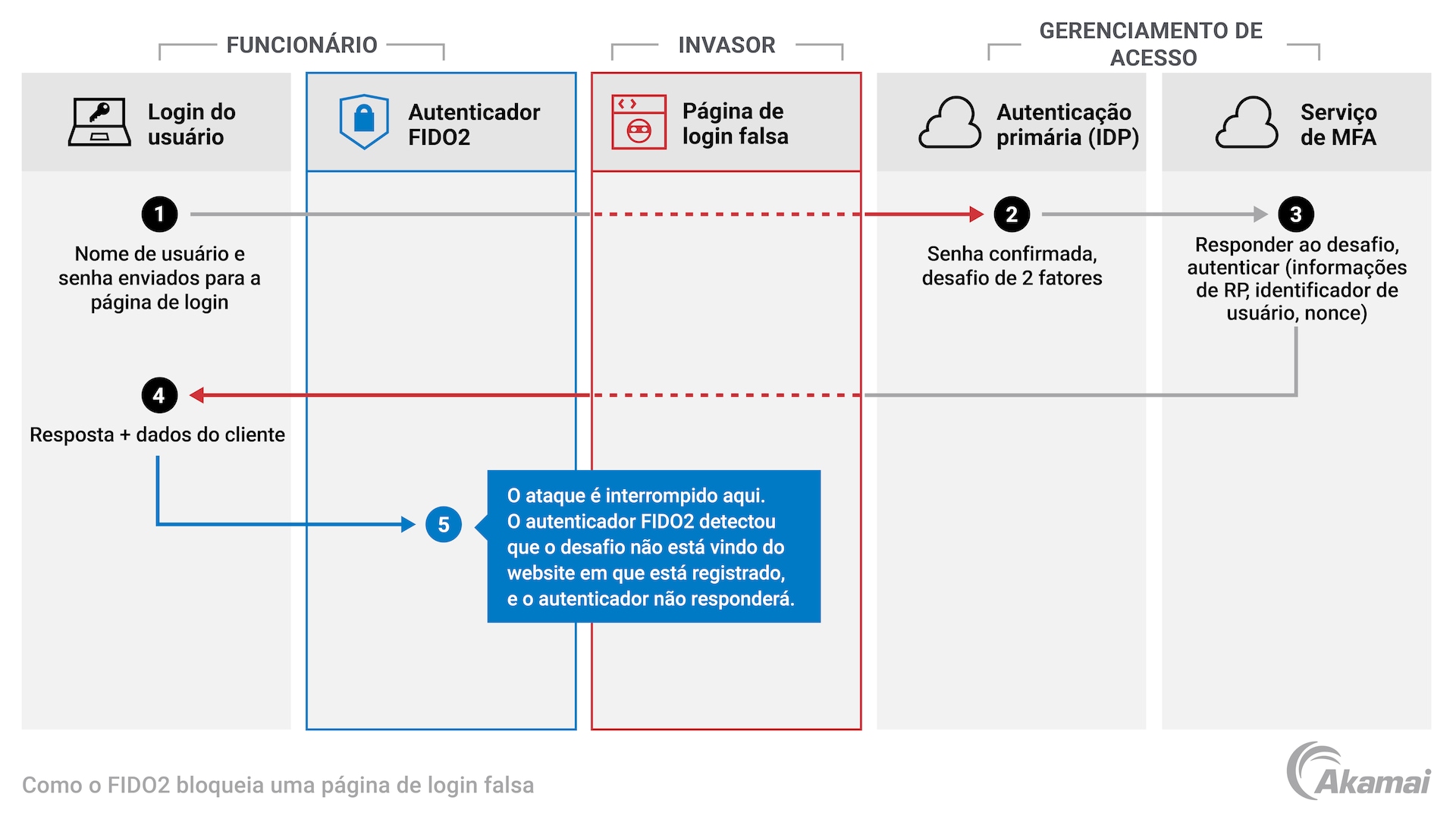

A solução de segurança que aprimora a MFA para garantir que ela não possa ser contornada é o FIDO2, um padrão do setor gerenciado pela FIDO Alliance. Em termos básicos, ele funciona fazendo uma conexão criptográfica entre a tentativa de autenticação e o desafio de MFA. Isso significa que os invasores não podem usar credenciais roubadas ou comprometidas nem enganar os usuários para inserir suas credenciais em uma página de login falsa. Esse método torna praticamente impossível comprometer a MFA.

MFA à prova de phishing com a Akamai

O Akamai MFA é um serviço de autenticação multifator da força de trabalho que adiciona uma camada extra de segurança, fornecendo autenticação secundária sólida para aplicações de nuvem, baseadas na Web, no local, SaaS e IaaS.

O Akamai MFA conta com os padrões FIDO2, que oferecem os mais altos níveis de segurança de MFA. Esses padrões impedem o phishing enviando sempre a solicitação de autenticação para a estação de trabalho em que a solicitação de acesso foi originada. Portanto, a tentativa de um invasor de fazer login com credenciais roubadas resultará em uma notificação por push para a estação de trabalho do invasor, em vez de para o telefone de um funcionário, impedindo um possível controle de conta.

Além disso, com o Akamai MFA, o navegador envia dados para a chave de segurança juntamente com a solicitação de autenticação. Esses dados incluem o nome de domínio da origem que solicitou autenticação, permitindo que a chave de segurança reconheça uma incompatibilidade entre o nome de domínio de um site registrado e o nome de domínio falso ou de phishing que solicita autenticação.

Embora os padrões FIDO2 aumentem significativamente a segurança, eles também podem ser difíceis de implementar, pois as chaves de segurança física necessárias são caras e complicadas de gerenciar. O Akamai MFA supera esse desafio por meio de uma aplicação autenticadora de smartphone, no lugar de uma chave de segurança física. A criptografia de ponta a ponta e um fluxo de resposta/desafio selado tornam o processo de autenticação confidencial e à prova de phishing. Isso elimina a necessidade de chaves de segurança de hardware caras e complicadas.

Os benefícios do Akamai MFA

Desenvolvido a partir da Akamai Connected Cloud, o Akamai MFA pode ser ativado e gerenciado de forma centralizada, e pode expandir para oferecer resiliência e desempenho. Com esta solução inovadora, você pode:

Minimizar os riscos, contando com os padrões de autenticação FIDO2 para evitar violações que se originem de ataques de phishing e de engenharia social.

Oferecer aos funcionários uma experiência sem dificuldades que aproveite smartphones e notificações por push familiares para autenticar suas contas com um segundo fator.

Implementar a segurança de MFA rapidamente por meio de uma aplicação móvel nos telefones celulares atuais dos funcionários, eliminando a necessidade de distribuir chaves de segurança físicas ou hardware compatível.

Reduza o custo total de propriedade (TCO) usando os padrões FIDO2 com smartphones e navegadores da Web existentes, evitando a necessidade de comprar, substituir e manter hardware adicional.

Implementar a segurança Zero Trust confiando nos protocolos de autenticação e de autorização mais fortes disponíveis.

Realizar investimentos preparados para o futuro na tecnologia MFA, com um serviço de MFA em nuvem projetado para evoluir para fornecer suporte a futuros casos de uso, como autenticação sem senha e SSO.

Além da autenticação multifator, o portfólio de segurança Zero Trust da Akamai inclui soluções para acesso seguro remoto a aplicações para reduzir a dependência de VPNs, uma solução de microssegmentação para limitar a movimentação lateral e reduzir o risco de ransomware, e um gateway Web seguro que bloqueia o acesso a conteúdo mal-intencionado da Web.

Perguntas frequentes (FAQ)

De forma confusa, esses termos serão geralmente usados alternadamente. A definição mais comumente aceita de autenticação de dois fatores é a autorização que depende apenas da identidade do usuário e de uma senha. A MFA é diferente da autenticação de dois fatores, pois exige que um ou mais fatores de segurança adicionais sejam inseridos pelo usuário. Por exemplo, depois que um usuário inserir seu nome de usuário e senha corretos, a solução MFA solicitará que ele forneça um ou mais fatores adicionais para obter acesso autorizado ao recurso.

As identidades de usuários comprometidas ou roubadas são frequentemente usadas por cibercriminosos para obter acesso a contas de funcionários ou de sistemas. A adição da MFA ao seu gerenciamento de identidade e de acesso acrescenta camadas de segurança adicionais que fortalecem a autenticação do usuário, o que reduz o risco de controle de contas que, muitas vezes, pode levar a violações de dados ou ataques de ransomware. A autenticação sólida é um componente essencial das estruturas de segurança corporativa, como Zero Trust e SASE, e desempenha um papel essencial na segurança do trabalho remoto.

A MFA adaptável aplica regras de segurança adicionais ao processo de autenticação do usuário. As regras de segurança podem ser baseadas em diversos parâmetros, por exemplo, onde o usuário está localizado, quando a solicitação está sendo feita e a postura de segurança do dispositivo. Por exemplo, se um funcionário estiver localizado em Nova York e a solicitação de autenticação estiver sendo feita de Sydney em um dispositivo desconhecido, o serviço de MFA poderá solicitar um fator adicional, como uma impressão digital ou um reconhecimento facial, para garantir que a solicitação seja legítima.

O SSO (login único) é um sistema de segurança que permite que os funcionários façam login uma vez e, em seguida, obtenham acesso direto a várias aplicações. Isso elimina a necessidade de que os funcionários se lembrem das credenciais de login de aplicações individuais e reduz o esforço de administração necessário por parte da cibersegurança.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai pela confiabilidade, escala e experiência líderes do setor que impulsionam a expansão de seus negócios com segurança.